knowledge

-

Knowledge

កិច្ចការស្រាវជ្រាវស្តីអំពី៖ សន្តិសុខវេបសាយដែលបង្កើតដោយវឺតប្រ៊េស

សូមអរគុណដល់និស្សិត វិន រ៉ាមី និស្សិតនៃសាកលវិទ្យាលល័យបៀលប្រាយ ដែលបានចូលរួមចំណែករៀបចំឯកសារចែករំលែកការយល់ដឹងអំពីសន្តិសុខព័ត៌មាននៅកម្ពុជា ក្រោមប្រធានបទ “សន្តិសុខវេបសាយដែលបង្កើតដោយវឺតប្រ៊េស” ។ We would like to express our thanks to Mr. Vin Ramy, Student at…

Read More » -

Documents

បទបង្ហាញ៖ ស្វែងយល់អំពី Malware

សូមអរគុណដល់និស្សិត សុង មួយហេង ដែលកំពុងសិក្សានៅវិទ្យាស្ថានជាតិប្រៃសណីយ៍ ទូរគមនាគមន៍ បច្ចេកវិទ្យាគមនាគមន៍ និងព័ត៌មាន (NIPTICT) ដែលបានចូលរួមចំណែករៀបចំឯកសារចែករំលែកការយល់ដឹងអំពីសន្តិសុខព័ត៌មាននៅកម្ពុជា ។ អ្នកអាចទាញយកនូវឯកសារនេះបាន តាមរយៈបញ្ជាប់ដូចខាងក្រោម៖ https://drive.google.com/file/d/0B08OinSGfYnCSUx1bnNuNlNraWs/view?usp=sharing

Read More » -

General

តើអ្វីទៅជា VPN (Virtual Private Network)?

តើអ្វីទៅជា VPN? វាមិនមាននិយមន័យពិតប្រាកដនៃពាក្យ VPN នេះទេ ទោះបីជានៅក្នុងសៀវភៅណែនាំក៏ដោយ។ យើងអាចនិយាយយ៉ាងសាមញ្ញថា៖ VPN មកពីពាក្យថា Virutal Private Network ហើយដែលអ្នកទាំងអស់គ្នាបានស្គាល់រួចទៅហើយនៅពាក្យថា ណេតវើក (network) ។ ចំណែកពាក្យថា “Private” គឺសំដៅទៅដល់ មិនមែនជាសាធារណៈ…

Read More » -

General

ទស្សនៈ ៖ ការតស៊ូរបស់ហេគឃ័រមានក្រមសីលធម៌នៅកម្ពុជា

នៅក្នុងអត្ថបទថ្មីៗរបស់ខ្ញុំដែលនិយាយអំពី “សន្តិសុខព័ត៌មាន – សុបិន្តអាក្រក់សម្រាប់និស្សិតផ្នែកព័ត៌មានវិទ្យានៅកម្ពុជា” ខ្ញុំបានធ្វើការចង្អុលបង្ហាញនូវចំនុចសំខាន់នៃការដាក់បញ្ចូលមុខវិជ្ជាសន្តិសុខព័ត៌មានទៅក្នុងកម្មវិធីសិក្សារបស់និស្សិតមហាវិទ្យាល័យ។ ដោយសារតែមិនមានមុខវិជ្ជាទាំងអស់នោះហើយ បានជាអ្នកវិស្វករផ្នែកព័ត៌មានវិទ្យា ប្រៀបបានទៅនឹងបុគ្គលម្នាក់ដែលកំពុងតែរាវរកកូនសោររបស់ខ្លួននៅក្រោមពន្លឺភ្លើងសរសេរដងគោមបំភ្លីផ្លូវ តែតាមពិតនោះ កូនសោររបស់ គាត់បានជ្រុះនៅកន្លែងផ្សេង ដែលគ្មានភ្លើងបំភ្លឺទៅវិញទេ។ នៅក្នុងអត្ថបទខ្ញុំថ្ងៃនេះ ខ្ញុំនឹងនិយាយអំពី បុគ្គលក្នុងស្រុកដែលមានចំណេះដឹងគ្រប់គ្រាន់ដើម្បីក្លាយខ្លួនទៅ ជាហេគឃ័រមានក្របសីលធម៌ (ethical hackers) តែមិនទទួលបានការលើកទឹកចិត្ត និងឲ្យតម្លៃពីសង្គម។ …

Read More » -

Documents

ពាក្យសម្ងាត់អាក្រក់បំផុតប្រចាំឆ្នាំ ២០១៥

ក្រុមហ៊ុន SplashData បានធ្វើការប្រកាសនូវ “បញ្ជីពាក្យសម្ងាត់ដែលអាក្រក់បំផុតប្រចាំឆ្នាំ២០១៥” ដែលបញ្ជាក់ឲ្យយើងដឹងយ៉ាងច្បាស់នូវទម្លាប់របស់អ្នកប្រើប្រាស់អិុនធឺណិត។ ពាក្យសម្ងាត់ “123456” និង “password” ត្រូវបានជាប់ចំណាត់ថ្នាក់ម្តងទៀតជាពាក្យដែលត្រូវបាននិយមប្រើប្រាស់បំផុត ដែលបង្ហាញឲ្យឃើញនូវអ្វីដែលជាការជ្រើសរើសរបស់អ្នកប្រើប្រាស់នៅតែប្រឈមមុខនឹងហានិភ័យ។ នៅក្នុងរបាយការណ៍ប្រចាំឆ្នាំលើកទី ៥ នេះ ក្រុមហ៊ុន SplashData បានធ្វើការចងក្រងដោយដកស្រង់ចេញពីពាក្យសម្ងាត់ចំនួនច្រើនជាង ២លាន ដែលត្រូវបានលួចក្នុងឆ្នាំ ២០១៥…

Read More » -

Event

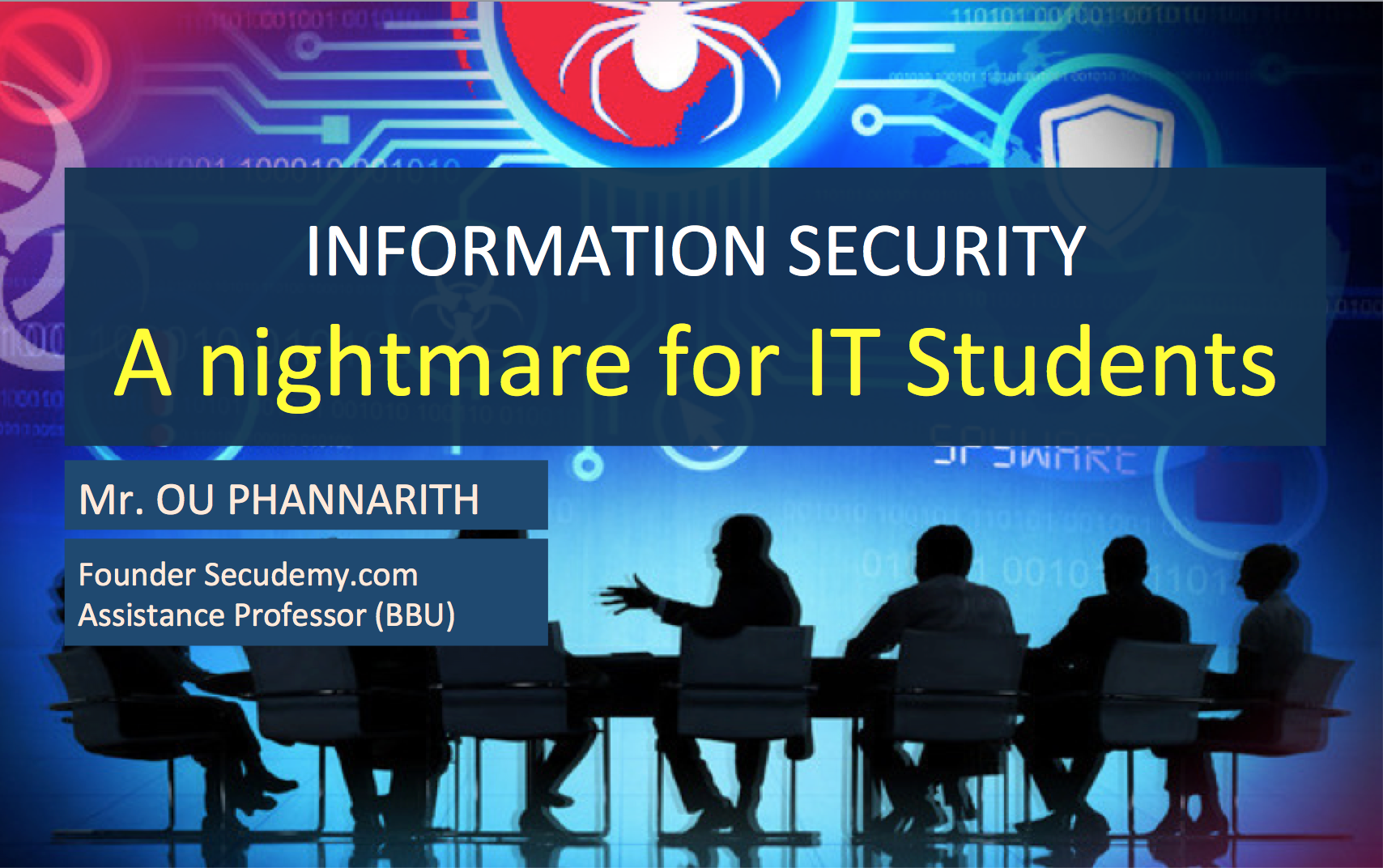

សន្តិសុខព័ត៌មាន: សុបិន្តអាក្រក់របស់និស្សិតផ្នែកព័ត៌មានវិទ្យា

កាលពីពេលថ្មីៗនេះ ខ្ញុំបាទត្រូវបានអញ្ជើញឲ្យទៅធ្វើជាវាគ្មិននៅចំពោះមុខនិស្សិតសាកលវិទ្យាល័យប្រមាណជា ៧០នាក់ ដែលមានជំនាញផ្នែកវិស្វករព័ត៌មានវិទ្យា។ ដំបូងខ្ញុំមានការគិតថា តើខ្ញុំត្រូវជ្រើសរើសយកនូវប្រធានបទអ្វីទៅ (ដោយសារតែខ្ញុំធ្លាប់តែនិយាយអំពីហានិភ័យ ការគ្រប់គ្រង និងការរីកចម្រើនផ្នែកសន្តិសុខព័ត៌មាន ដែលខ្ញុំគិតថាមិនសាកសមឡើយចំពោះនិស្សិតដែលកំពុងសិក្សា) ? បន្ទាប់ពីគិតអស់រយៈពេល ៣ថ្ងៃ ខ្ញុំក៏នឹកដល់កិច្ចការងារដែលលំបាក ដែលនិស្សិតផ្នែកព័ត៌មានវិទ្យា (IT) ជួបប្រទះនៅក្នុងដំណើរការសិក្សានៅក្នុងសាកលវិទ្យាល័យក្នុងន័យសន្តិសុខព័ត៌មាន ។ ខ្ញុំក៏បានជ្រើសរើសដាក់ប្រធានបទថា “សន្តិសុខព័ត៌មាន…

Read More » -

General

How DDoS Attack Works?

ភាគច្រើននៃយើងទាំងអស់គ្នា ដឹងរួចហើយថា DDoS attack (Distributed Denial of Service) គឺជាប្រភេទនៃការវាយប្រហារមួយដែល យើងនិយមជួបប្រទៈក្នុងពេលបច្ចុប្បន្ននេះ ហើយនាពេលថ្មីៗនេះ មានការកើនឡើងគួរជាទីចាប់អារម្មណ៍នៃការវាយប្រហារក្នុងទ្រង់ទ្រាយបែបនេះ។ ថ្មីៗនេះ វិបសាយរបស់ទស្សនាវដ្តី New York បានទទួលការរំខានដោយសារតែការវាយប្រហារបែប DDoS ប្រមាណជា ១២ម៉ោង។…

Read More » -

General

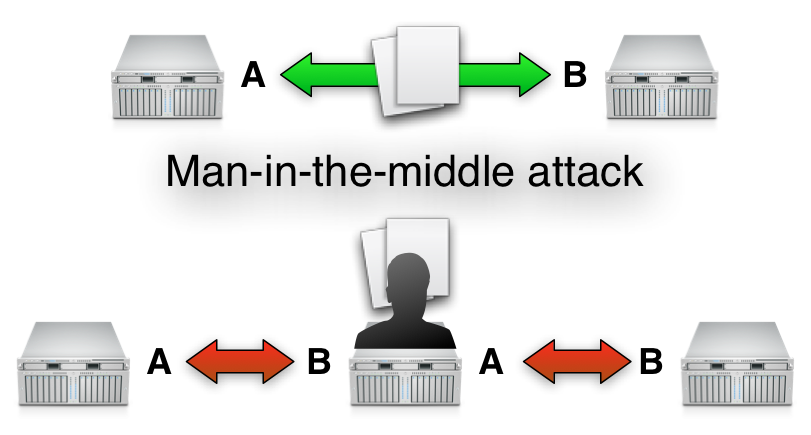

How to Protect Man-In-The-Middle (MiTM)

របៀបការពារខ្លួនពីការវាយប្រហារ Man-In-The-Middle Attack (MiMT) ការការពារទិន្នន័យរបស់យើងនៅលើបណ្តាញមិនមែនជាកិច្ចការងាយស្រួលនោះទេ ជាពិសេសនៅពេលដែលការវាយប្រហារនាពេលបច្ចុប្បន្ននេះ ដែលមានបច្ចេកទេសថ្មីៗ និងស្មុគស្មាញ។ ពេលខ្លះការវាយប្រហាររបស់ពួកគេមិនសូវមានគ្រោះថ្នាក់សម្រាប់អ្នកប្រើជាបុគ្គលឡើយ តែការវាយប្រហារទ្រង់ទ្រាយធំនៅលើវិបសាយដែលពេញនិយមមួយចំនួនឬមូលដ្ឋានទិន្នន័យផ្នែកហិរញ្ញវត្ថុ អាចនឹងជាគ្រោះថ្នាក់ខ្ពស់។ ក្នុងករណីជាច្រើន អ្នកវាយប្រហារព្យាយាមជំរុញឱ្យមេរោគមួយចំនួនរត់ចូលនៅលើម៉ាស៊ីនរបស់អ្នកប្រើប្រាស់។ អ្វីទៅជាការវាយប្រហារ Man-in-the-middle ? ការវាយប្រហារប្រភេទ Man-in-the-middle អាចទទួលបានជោគជ័យ នៅពេលដែលការវាយប្រហារនេះបានបង្កើតការផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវទៅវិញទៅមករវាងភាគីពីរ។…

Read More » -

Documents

Presentation – How to Secure Your Network

បទបង្ហាញស្តីពី – វិធីសាស្ត្រក្នុងការការពារសុវត្ថិភាពបណ្តាញរបស់អ្នក កិច្ចការស្រាវជ្រាវរបស់និសិ្សតនៃសាកលវិទ្យាល័យប្រៀលប្រាយ ក្រោមប្រធានបទ “How to Secure Your Network” ដែលស្រាវជ្រាវដោយនិសិ្សតដែលមាន រាយនាមដូចខាងក្រោម៖ ១. និសិ្សត ផែង ពិទូ ២. និស្សិត កែវ យ៊ិន ៣.…

Read More » -

Documents

Presentation – How to Secure Your Facebook Account

បទបង្ហាញស្តីពី – វិធីសាស្ត្រក្នុងការការពារគណនីហ្វេសប៊ុករបស់អ្នក កិច្ចការស្រាវជ្រាវរបស់និសិ្សតនៃសាកលវិទ្យាល័យប្រៀលប្រាយ ក្រោមប្រធានបទ “How to Secure Your Facebook Account” ដែលស្រាវជ្រាវដោយនិសិ្សតដែលមាន រាយនាមដូចខាងក្រោម៖ ១. និសិ្សត ឈន ខេមរា ២. និស្សិត ឈួន គា…

Read More » -

Documents

Presentation – Smart Phone Security

បទបង្ហាញស្តីពី – សន្តិសុខក្នុងការប្រើប្រាស់ស្មាតហ្វូន កិច្ចការស្រាវជ្រាវរបស់និសិ្សតនៃសាកលវិទ្យាល័យប្រៀលប្រាយ ក្រោមប្រធានបទ “Smart Phone Security” ដែលស្រាវជ្រាវដោយនិសិ្សតដែលមាន រាយនាមដូចខាងក្រោម៖ ១. និសិ្សត ហែម ចាន់សុភ័ក្រ ២. និស្សិត អេង វុត្ថា ៣. និសិ្សត…

Read More » Ransomware 101: Digital Extortion in Action

Rasomware គឺជាប្រភេទមួយនៃមេរោគ (malware) ដែលវាបានធ្វើការរារាំង ឬដាក់កម្រិតអ្នកប្រើប្រាស់មិនឲ្យធ្វើការភ្ជាប់ទៅកាន់ប្រព័ន្ធខ្លួនបាន។ មេរោគប្រភេទនេះ គឺធ្វើការបង្ខំឲ្យជនរងគ្រោះ ធ្វើការបង់ប្រាក់តាមរយៈមធ្យោបាយណាមួយតាមប្រព័ន្ធអ៊ិនធឺណិត (ដូចជា BitCoin) ដើម្បីទទួលបាននូវការចូលទៅ កាន់ប្រព័ន្ធរបស់ខ្លួនវិញ ឬក៏ទទួលបានទិន្នន័យមកវិញ។ មានមេរោគប្រភេទ ransomware មួយចំនួនធ្វើការ encrypts រាល់ឯកសាររបស់អ្នក។ សូមទស្សនាវិដេអូខាងលើនេះ នោះអ្នកនឹងយល់ដឹងអំពី…

Read More »-

General

How to use a malicious JPEG to hack corporate networks

អ្នកស្រាវជ្រាវផ្នែកសន្តិសុខព័ត៌មាន លោក Marcus Murray បានរកឃើញនូវវិធីសាស្ត្រមួយក្នុងការប្រើប្រាស់នូវឯកសារប្រភេទ JPEG ដើម្បីវាយប្រហារ ជ្រៀតចូលទៅកាន់ម៉ាស៊ីនមេ Windows ដែលស្ថិតនៅក្នុងបណ្តាញក្រុមហ៊ុនធំៗ។ អ្នកជំនាញផ្នែកសន្តិសុខ និងធ្វើតេស្តរកមើលកំហុសឆ្គងទាំងឡាយ (penetration tester) បានរកឃើញនូវវិធីសាស្ត្រខាងលើ ហើយបានធ្វើការបង្ហាញ ពីវិធីសាស្ត្រវាយប្រហារ កាលពីប៉ុន្មានថ្ងៃមុននេះ នៅក្នុងព្រឹត្តិការណ៍ Live…

Read More » -

General

Cybersecurity: Six First Steps Your Firm Needs to Consider

សន្តិសុខតាមប្រព័ន្ធអ៊ិនធឺណិត គឺបានក្លាយទៅជាប្រធានបទមួយដ៏ក្តៅនៃកិច្ចសន្ននារវាងអ្នកដែលមានអាជីពខាងផ្នែកព័ត៌មានវិទ្យា។ រាល់ក្រុមហ៊ុននីមួយៗ គឺមានបទពិសោធន៍ទទួលរងនូវការវាយប្រហារ ហើយក្នុងចំណោមនោះមានខ្លះ គឺច្រើនដងក៏មាន។ យើងទាំងអស់គ្នាកំពុងតែរាល់នៅក្នុងសតវត្ស ដែលការគំរាមគំហែងមានរូបភាពគ្រប់បែបយ៉ាង និងគ្រប់ទ្រង់ទ្រាយ ចាប់ផ្តើមចេញពីការចាប់ជំរិតដោយប្រើប្រាស់ បច្ចេកទេស Crypto Locker ដើម្បីចាក់សោរ (encrypted) ទិន្នន័យសំខាន់ៗរបស់អ្នក រហូតដល់ពួកភេរវករដែលអាចបំផ្លាញប្រព័ន្ធរបស់អ្នកទាំងមូល។ មាននូវចំនុចសាមញ្ញៗមួយចំនួន ដែលអភិបាលគ្រប់គ្រង IT…

Read More » -

General

Recognizing Fake Antivirus

ការសំគាល់នូវកម្មវិធីកំចាត់មេរោគក្លែងក្លាយ តើអ្វីទៅជាកម្មវិធីកំចាត់មេរោគក្លែងក្លាយ កម្មវិធីកំចាត់មេរោគក្លែងក្លាយ គឺជាកម្មវិធីមិនសមស្រប (malicious software) ដែលត្រូវបានគេបង្កើតឡើងដើម្បីលួច យកព័ត៌មានពីអ្នកប្រើប្រាស់ ដោយការបន្លំធ្វើឲ្យដូចទៅនឹងកម្មវិធីពិតប្រាកដ។ កម្មវិធីក្លែងក្លាយនេះ បានចូលទៅធ្វើការកែប្រែ នូវការកំណត់មួយចំនួន ដោយធ្វើឲ្យមានការលំបាកក្នុងការបញ្ឈប់នូវសកម្មភាពមិនមានការអនុញ្ញាតនិងលុបចេញនូវកម្មវិធីក្លែងក្លាយនោះ។ ជាមួយគ្នានេះផងដែរ កម្មវិធីក្លែងក្លាយនេះ នឹងធ្វើការបង្ហាញនូវការព្រមានផ្សេងៗ ដែលមើលទៅដូចជាពិតប្រាកដផងដែរ ដែលធ្វើឲ្យអ្នកប្រើប្រាស់មានការភ័យខ្លាច (ដូចជា ប្រាប់ថាកុំព្យូទររបស់អ្នកមានឆ្លងមេរោគជាដើម)…

Read More »