Cybersecurity: Six First Steps Your Firm Needs to Consider

សន្តិសុខតាមប្រព័ន្ធអ៊ិនធឺណិត គឺបានក្លាយទៅជាប្រធានបទមួយដ៏ក្តៅនៃកិច្ចសន្ននារវាងអ្នកដែលមានអាជីពខាងផ្នែកព័ត៌មានវិទ្យា។ រាល់ក្រុមហ៊ុននីមួយៗ គឺមានបទពិសោធន៍ទទួលរងនូវការវាយប្រហារ ហើយក្នុងចំណោមនោះមានខ្លះ គឺច្រើនដងក៏មាន។

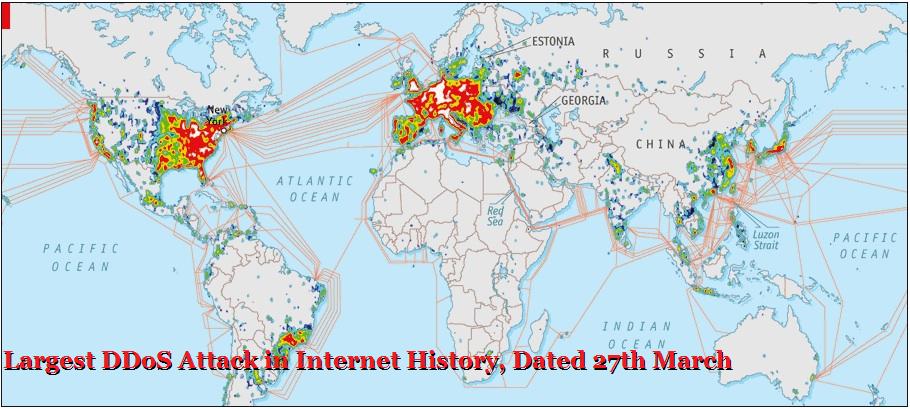

យើងទាំងអស់គ្នាកំពុងតែរាល់នៅក្នុងសតវត្ស ដែលការគំរាមគំហែងមានរូបភាពគ្រប់បែបយ៉ាង និងគ្រប់ទ្រង់ទ្រាយ ចាប់ផ្តើមចេញពីការចាប់ជំរិតដោយប្រើប្រាស់ បច្ចេកទេស Crypto Locker ដើម្បីចាក់សោរ (encrypted) ទិន្នន័យសំខាន់ៗរបស់អ្នក រហូតដល់ពួកភេរវករដែលអាចបំផ្លាញប្រព័ន្ធរបស់អ្នកទាំងមូល។

មាននូវចំនុចសាមញ្ញៗមួយចំនួន ដែលអភិបាលគ្រប់គ្រង IT ឬក៏ CTO អាចធ្វើ និងគួរតែអាចកាត់បន្ថយនូវហានិភ័យនៃការវាយប្រហារ និងដោះស្រាយនូវផលប៉ៈពាល់ ។

ខាងក្រោមនេះ គឺជាចំនុចណែនាំ ៦ចំនុច៖

១. ធ្វើការចំលងទុក (back-up) រៀងរាល់ថ្ងៃ៖ ការណែនាំដំបូងនេះ គឺមានលក្ខណៈសាមញ្ញបំផុត ប៉ុន្តែវាអាចជួយដល់អាជីវកម្មរបស់អ្នក។ ចូរអ្នកប្រាកដថា មាននូវការចំលងទុកទិន្នន័យជាប្រចាំ។

២. ធ្វើការបិទនូវសិទ្ធជាអភិបាល និងការប្រើប្រាស់ USB Access ៖ មានការយល់ស្របគ្នារវាងក្រុមហ៊ុននានាដែលធ្វើការវិនិយោគ រាប់រយលានដុល្លាទៅលើប្រព័ន្ធសន្តិសុខលើហេដ្ឋារចនាសម្ព័ន្ធសន្តិសុខច្រើនស្រទាប់ (multi-layer) ដើម្បីការពារប្រព័ន្ធព័ត៌មានរបស់ខ្លួន នោះគឺការកំណត់ នូវសិទ្ធិមូលដ្ឋាន (basic right)។ សូមបិទនូវសិទ្ធិជាអភិបាល (admin) និងធ្វើករាបិទមិនឲ្យភ្ជាប់នូវ USB ដែលអាចជៀសវាងនូវការបញ្ចូលនូវកម្មវិធីថ្មីៗ ដោយមិនមានការអនុញ្ញាត។

៣. ការធ្វើការតេស្តបោកបញ្ជោត (Phishing Tests)៖ ការវាយប្រហារតាមបច្ចេកទេសបោកបញ្ជោត នៅតែជាវិធីសាស្ត្រមួយ ដ៏ពេញនិយមនៃការវាយប្រហារដោយជោគជ័យ ហើយនៅក្នុងការសិក្សាថ្មីៗនេះបានបង្ហាញឲ្យយើងដឹងថា អ្នកប្រើប្រាស់បើកនូវសារបោកបញ្ជោតមានការកើនឡើង គួរឲ្យកត់សំគាល់។ លទ្ធផលនេះបានគូសបញ្ជាក់ឲ្យយើងដឹងថា កម្រិតនៃភាពស្មុគស្មាញនៃការវាយប្រហារមានភាពប្រសើរជាងមុនក្នុងការវាយប្រហារ ហើយអ្នកប្រើប្រាស់នៅតែមិនបានយល់ដឹងអំពីបញ្ហានេះ។ ហេតុដូច្នេះហើយ ការធ្វើតេស្តសាកល្បងនៅក្នុងកន្លែងធ្វើការ គឺជាការប្រសើរបំផុត។ វានឹងបង្រៀន ដល់អ្នកប្រើប្រាស់ទាំងអស់ឲ្យយល់ដឹងពីវិធីសាស្ត្រក្នុងការកំណត់នូវលក្ខណៈ phishing ។

៤. ចែកបណ្តាញរបស់អ្នកផ្សេងគ្នា (Separate Your Networks)៖ ចូរធ្វើការបែងចែករវាង Office WiFi និង Guest WiFi SSID បន្ថែមទៅនឹង internal Wi-Fi របស់អ្នកផងដែរ។ ការបែងចែកឲ្យដាច់ពីគ្នានូវ SSID គឺយើងទទួលបាននូវប្រសិទ្ធិភាពក្នុងការទប់ស្កាត់ នូវបញ្ហានានាដែលអាចកើតមានឡើងពីកុំព្យូទ័ររបស់ភ្ញៀវ ឬអតិថិជន។

៥. បិទមិនឲ្យប្រើប្រាស់នូវ removal storage ៖

(5) Lock Down your Physical Devices:

ការរារាំងមិនឲ្យមានការជៀតចូលទៅកាន់បណ្តាញ វាគឺជាជំហាន ប៉ុន្តែចុះបើទិន្នន័យរបស់អ្នកត្រូវបានជ្រាបចេញទៅក្រៅ? បើសិនជាដូច្នេះមែន វាប្រហែលជា ត្រូវបានជ្រៀបចេញដោយការប្រើប្រាស់ឧបករណ៍សម្រាប់ចំលង (physical device) ណាមួយហើយ។ ក្រុមហ៊ុននិមួយៗគួរតែធ្វើការបិទនូវការភ្ជាប់ទៅកាន់ removal storage ជាទូទៅតែម្តង ប៉ុន្តែអាចលើកលែងចំពោះបុគ្គលមួយចំនួនតាមការចាំបាច់។ ដូចគ្នាដែរ ការប្រើប្រាស់សេវាកម្ម online ដូចជា DropBox ឬ Google Drive មិនគួរត្រូវបានអនុញ្ញាតឡើយនៅក្នុងបណ្តាញក្រុមហ៊ុន ឬឧបករណ៍របស់ក្រុមហ៊ុន។

៦. បើកនូវមុខងារ Web Filtering ៖ ចំនុចចុងក្រោយមួយទៀតនោះគឺ Web Filtering។ វាបិទមិនឲ្យធ្វើការបើកចូលទៅ កាន់វិបសាយមួយចំនួនដែលត្រូវបានជ្រើសរើស (ដូចជាវិបសាយល្បែង ឬវិបសាយអាសអាភាសជាដើម) មិនឲ្យធ្វើការបើកបាននៅក្នុងបណ្តាញរបស់ក្រុមហ៊ុន។ វាគឺជាវិធីសាស្ត្រស្តង់ដារមួយដែលត្រូវបានប្រើប្រាស់ដោយក្រុមហ៊ុនធំៗរាប់ឆ្នាំមកហើយ ប៉ុន្តែទើបតែត្រូវបានយកមកប្រើប្រាស់នៅក្នុងក្រុមហ៊ុនហិរញ្ញវត្ថុទាំងអស់ ហើយប្រហែលជាគំនិតដ៏ល្អសម្រាប់ SMEs ផងដែរ។