Security Tips

-

Cybersecurity: Six First Steps Your Firm Needs to Consider

សន្តិសុខតាមប្រព័ន្ធអ៊ិនធឺណិត គឺបានក្លាយទៅជាប្រធានបទមួយដ៏ក្តៅនៃកិច្ចសន្ននារវាងអ្នកដែលមានអាជីពខាងផ្នែកព័ត៌មានវិទ្យា។ រាល់ក្រុមហ៊ុននីមួយៗ គឺមានបទពិសោធន៍ទទួលរងនូវការវាយប្រហារ ហើយក្នុងចំណោមនោះមានខ្លះ គឺច្រើនដងក៏មាន។ យើងទាំងអស់គ្នាកំពុងតែរាល់នៅក្នុងសតវត្ស ដែលការគំរាមគំហែងមានរូបភាពគ្រប់បែបយ៉ាង និងគ្រប់ទ្រង់ទ្រាយ ចាប់ផ្តើមចេញពីការចាប់ជំរិតដោយប្រើប្រាស់ បច្ចេកទេស Crypto Locker ដើម្បីចាក់សោរ (encrypted) ទិន្នន័យសំខាន់ៗរបស់អ្នក រហូតដល់ពួកភេរវករដែលអាចបំផ្លាញប្រព័ន្ធរបស់អ្នកទាំងមូល។ មាននូវចំនុចសាមញ្ញៗមួយចំនួន ដែលអភិបាលគ្រប់គ្រង IT…

Read More » -

Five Ways We Unknowingly Help Cybercriminals Compromise your system

មធ្យោបាយ ៥យ៉ាងដែលអ្នកមិនដឹងខ្លួន នឹងជួយដល់អ្នកវាយប្រហារចូលទៅកាន់ប្រព័ន្ធអ្នក យោងទៅតាមបទពិសោធន៍អ្នកអាជីពសន្តិសុខព័ត៌មាន ការវាយប្រហារដោយជោគជ័យ គឺដោយសារតែការប្រព្រឹត្តរបស់បុគ្គលិកដែលធ្វើការនៅក្នុងអង្គភាព។ ដោយយោងទៅតាមការធ្វើប្រជាមតិថ្មីៗដោយ Intel Security បានឲ្យដឹងថា ៥ ក្នុងចំណោមហេតុផល ៧យ៉ាង គឺបណ្តាលមកពីសកម្មភាពរបស់ បុគ្គលិក។ និយាយដោយខ្លី ការជ្រៀតចូលបានដោយជោគជ័យនៅក្នុងអង្គភាព គឺដោយសារការជួយពីអ្នកដែលធ្វើការជារៀងរាល់ថ្ងៃ ដូចជាអ្នក។ ១.…

Read More » -

Recognizing Fake Antivirus

ការសំគាល់នូវកម្មវិធីកំចាត់មេរោគក្លែងក្លាយ តើអ្វីទៅជាកម្មវិធីកំចាត់មេរោគក្លែងក្លាយ កម្មវិធីកំចាត់មេរោគក្លែងក្លាយ គឺជាកម្មវិធីមិនសមស្រប (malicious software) ដែលត្រូវបានគេបង្កើតឡើងដើម្បីលួច យកព័ត៌មានពីអ្នកប្រើប្រាស់ ដោយការបន្លំធ្វើឲ្យដូចទៅនឹងកម្មវិធីពិតប្រាកដ។ កម្មវិធីក្លែងក្លាយនេះ បានចូលទៅធ្វើការកែប្រែ នូវការកំណត់មួយចំនួន ដោយធ្វើឲ្យមានការលំបាកក្នុងការបញ្ឈប់នូវសកម្មភាពមិនមានការអនុញ្ញាតនិងលុបចេញនូវកម្មវិធីក្លែងក្លាយនោះ។ ជាមួយគ្នានេះផងដែរ កម្មវិធីក្លែងក្លាយនេះ នឹងធ្វើការបង្ហាញនូវការព្រមានផ្សេងៗ ដែលមើលទៅដូចជាពិតប្រាកដផងដែរ ដែលធ្វើឲ្យអ្នកប្រើប្រាស់មានការភ័យខ្លាច (ដូចជា ប្រាប់ថាកុំព្យូទររបស់អ្នកមានឆ្លងមេរោគជាដើម)…

Read More » -

How to become a hacker?

តើអ្នកចង់ក្លាយខ្លួនជា Hacker ត្រូវធ្វើដូចម្តេចខ្លះ? ដំបូងឡើយ អ្នកត្រូវយល់ដឹងអំពីទស្សនាទាន (concept) ឲ្យបានច្បាស់ថា ការប្រើប្រាស់នូវកម្មវិធីដែលមានស្រាប់ៗ គឺមិនធ្វើឲ្យអ្នកក្លាយទៅជាអ្នកវាយប្រហារ (hacker) បានឡើយ។ ការសិក្សាអំពីវិធីសាស្ត្រនៃ hacking គឺមិនមែនងាយស្រួលឡើង តែបើសិនជាអ្នកមាននូវចំណាប់អារម្មណ៍នៅក្នុងការ hack នោះអ្នកនឹងអាចសិក្សាទៅមុខ បានលឿន។ វាអាស្រ័យទៅលើខ្លួនអ្នក ថាតើអ្នកត្រូវចាប់ផ្តើមយ៉ាងដូចម្តេច…

Read More » -

How does facebook account got hacked

តើគណនីហ្វេសប៊ុករបស់អ្នកត្រូវបានគេហេគចូលយ៉ាងដូចម្តេច? ១. យល់ដឹងអំពី Facebook Phishing Phishing គឺជាវិធីសាស្ត្រមួយប្រភេទដែលជាការព្យាយាមក្នុងការទាញយកព័ត៌មានពីអ្នក មានដូចជា username, password, និង credit card details ដោយធ្វើការបន្លំខ្លួនជាអង្គភាពដែលអ្នកទុកចិត្តជឿជាក់ នៅក្នុងទម្រង់ទំនាក់ទំនងអេឡិកត្រូនិក។ ជាទូទៅ Phishing គឺធ្វើឡើងដោយការផ្ញើរនូវសារ អេឡិកត្រូនិច…

Read More » -

How To Protect Yourself From Hacker

វិធីសាស្ត្រក្នុងការការពារខ្លួនអ្នកពីសំណាក់អ្នកវាយប្រហារ នៅរៀងរាល់ ៦វិនាទីម្តង កុំព្យូទ័រផ្ទាល់ខ្លួនមួយគ្រឿងត្រូវបានគេហេគចូល។ ជាការពិត ៨០ភាគរយនៃកុំព្យូទ័រត្រូវបានគេហេគ។ ដោយសារតែការវាយប្រហារ កំពុងតែ មានការកើនឡើងជាលំដាប់នោះ វាគឺជាការចាំបាច់ណាស់ក្នុងការអប់រំខ្លួនអ្នក ដើម្បីកុំឲ្យក្លាយទៅជាជនរងគ្រោះ។ ខាងក្រោមនេះគឺជាវិធីសាស្ត្រ ១០យ៉ាង ដើម្បីការពារខ្លួនអ្នកពីការវាយប្រហារ៖ ១. ចូរធ្វើការរក្សានូវព័ត៌មានផ្ទាល់ខ្លួនឲ្យមានលក្ខណៈឯកជន (private) ឧទាហរណ៍នៅក្នុងបណ្តាញទំនាក់ទំនងសង្គមដូចជា Facebook និង Twitter…

Read More » -

How to Hide On Internet

ខាងក្រោមនេះគឺជាការពន្យល់ពីវិធីសាស្ត្រក្នុងការលាក់អត្តសញ្ញណដែលត្រូវបានគេនិយមយកមកប្រើប្រាស់ ក្នុងការលាក់នូវប្រភពនៃអ្នកដែលស្រាវជ្រាវព័ត៌មាន។

Read More » -

HTTP/2 – Next-Gen Protocol For Faster and Safer Internet

HTTP/2 គឺជា Protocol ជំនាន់ថ្មីសម្រាប់ឲ្យមានសុវត្ថិភាពល្អជាងមុន ជាគឺជាដំណឹងល្អសម្រាប់ប្រើប្រាស់អ៊ិនធឺណិតទាំងអស់ ដោយសារតែវិបទាំងមូលដែលអ្នកធ្លាប់ស្គាល់នឹងមានការផ្លាស់ប្តូរនៅថ្ងៃខាងមុខ។ ជំនាន់ថ្មីរបស់ HTTP ដែលយើងទន្ទឹងរងចាំជាយូរហើយនោះ នឹងមកដល់នាពេលខាងមុខ ដោយសារតែវាទទួលបានសម្រេចជាផ្លូវការ និងអនុញ្ញាតឲ្យប្រើប្រាស់កាលពីថ្ងៃពុធ កន្លងទៅនេះ។ Mark Nottingham ដែលជានាយកនៃក្រុមការងារ Internet Engineering Task Force…

Read More » -

Disable Your Wi-Fi Protected Setup (WPS) Now!

ការជ្រើសរើសយកនូវ WPA2 ជាមួយនឹងពាក្យសម្ងាត់ដែលខ្លាំង គឺវាមានសុវត្ថិភាព (secure) ដរាបណាអ្នកបានបិទនូវមុខងារ WPS (Wi-Fi Protected Setup) ។ WPS គឺជាការណែនាំអ្នកប្រើប្រាស់ឲ្យធ្វើតាមដើម្បីឲ្យ Wi-Fi មានសុវត្ថិភាព ប៉ុន្តែការប្រើប្រាស់វាគឺជាកំហុសមួយទៅវិញ។ Router របស់អ្នកប្រហែលជាដំណើរការមុខងារ WPS ដោយស្វ័យប្រវត្តិតែម្តង…

Read More » -

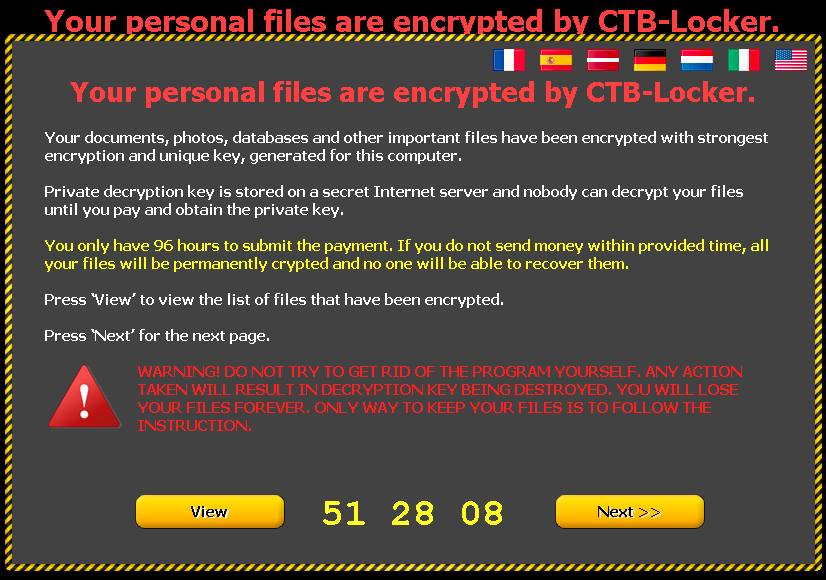

Onion Ransomware News: Improved Version of CTB-Locker Emerges

ជំនាន់ថ្មីនៃ CTB-Locker កំពុងតែវាយលុក ជំនាន់ថ្មីនៃកម្មវិធីប្រភេទចាប់ជម្រិត ransomware បានចាប់ផ្តើមវាយលុកនៅកម្ពុជាយើងនេះហើយ។ ទោះបីជាវាត្រូវបានគេហៅថាយ៉ាងណាក៏ដោយ CTB-Locker គឺជាប្រភេទកម្មវិធី Cryptolocker ដែលធ្វើការ encrypts រាល់ឯកសារ (files) របស់អ្នកទាំងអស់ដែលមាននៅក្នុងម៉ាស៊ីនរបស់អ្នក ហើយទាមទារឲ្យអ្នកធ្វើការបង់ប្រាក់ដើម្បី decrypt ឯកសារទាំងអស់នោះមកវិញ។ CTB-Locker ឬក៍…

Read More » -

Linux – a tool for Hackers

Linux គឺជាជម្រើសល្អសម្រាប់អ្នកវាយប្រហារ មានកូដរាប់លានបន្ទាត់ត្រូវបានគេសរសេរសម្រាប់កម្មវិធីដំណើរការនៅក្នុង Linux និង Libraries ដែលជាទូទៅមាននៅក្នុងទម្រង់ជា modular ត្រឹមត្រូវ ដែលអាចអនុញ្ញាតឲ្យអ្នកធ្វើការបញ្ចូលវា (integrated) ទៅក្នុងគម្រោងផ្សេងៗបានយ៉ាងងាយស្រួល។ ជាឧទាហរណ៍ សម្រាប់ library ដែលអាចអនុញ្ញាតឲ្យធ្វើការជ្រៀតចូលទៅក្នុង network សម្រាប់ប្រសិទ្ធិភាពក្នុងការឃ្លាំមើល ក៍អាចត្រូវបានគេប្រើប្រាស់ធ្វើការផ្នែកនៃ network…

Read More » -

Theft of Facebook’s Access Token

យល់ដឹងអំពីការលួចយកនូវ Access Token in Facebook Access Token គឺជាលេខសំគាល់ម៉្យាងដើម្បីផ្តល់ទៅឲ្យ Facebook App នូវសិទ្ធិដើម្បីធ្វើការបង្ហោះព័ត៌មានតំណាងឲ្យ (ជួសឲ្យ) ខ្លួនអ្នក។ ជាទូទៅ អ្នកដែលមានគំនិតមិនល្អ ចង់បាននូវ Facebook access tokens របស់អ្នក…

Read More » -

RansomWeb – The New Term

RansomWeb គឺជាពាក្យថ្មីមួយ អ្នកវាយប្រហារកំពុងតែស្វែងរកនូវវិធីសាស្ត្រនានា ដើម្បីធ្វើឲ្យគ្រោះថ្នាក់ដល់អភិបាលគ្រប់គ្រងវិបសាយ។ ដូចជានៅក្នុងរបាយការណ៍មួយ ដែលចេញផ្សាយដោយ ក្រុមហ៊ុនសន្តិសុខ High-Tech Bridge បានឲ្យដឹងថា អ្នកវាយប្រហារបានធ្វើការផ្លាស់ប្តូរ (switching) នូវកូនសោរបំលែង (encryption keys) ហើយបន្ទាប់មកធ្វើការជំរិតអភិបាលគ្រប់គ្រងដើម្បីយកលុយ។ ស្វែងយល់បន្ថែម >> តើអ្វីទៅជា CryptoLocker? ការវាយប្រហារនេះគឺត្រូវបានគេហៅថា…

Read More » -

Protect Your Personal Information Online in this 10 Ten Ways

វិធីសាស្ត្រធំៗ ១០យ៉ាង ដើម្បីការពារព័ត៌មានអ្នកនៅលើអ៊ិនធឺណិត មាននូវធនធានជាច្រើននៅលើអ៊ិនធឺណិត មានវិធីសាស្ត្រជាច្រើនក្នុងការភ្ជាប់ជាមួយមិត្តភ័ក្ត្រ និងទំនាក់ទំនងសង្គម ហើយជារៀងរាល់ថ្ងៃគឺមានអ្វីៗថ្មីជាច្រើន ដែលអ្នកត្រូវស្វែងយល់បន្ថែម។ ដោយឡែក ឧក្រិដ្ឋជនក៍បានធ្វើការស្វែងរកនូវតម្លៃនៃពិភពអ៊ិនធឺណិត។ ពួកគេធ្វើការកំណត់គោលដៅ ចំពោះជនទាំងឡាយណា ដែលមិនបានការពារខ្លួនត្រឹមត្រូវ។ ខាងក្រោមនេះគឺជាវិធីសាស្ត្រចំនួន ១០យ៉ាងក្នុងការ ការពារព័ត៌មានរបស់អ្នកពីការគំរាមគំហែងនានា ហើយនឹងចំនុចខ្សោយដែលធ្វើឲ្យអ្នក គ្រួសារអ្នក និងការងាររបស់អ្នកស្ថិតក្នុងគ្រោះថ្នាក់។ កុំព្យូទ័ររបស់អ្នក…

Read More » -

What is Ransomware?

តើអ្វីទៅជា Ransomware? ការយល់ដឹងទូទៅ Ransomware គឺជាប្រភេទនៃមេរោគ ដែលឧក្រិដ្ឋជនបានប្រើប្រាស់រួចតំឡើងនៅក្នុងកុំព្យូទ័ររបស់អ្នក ហើយធ្វើការចាក់សោរកម្មវិធី ឬឯកសារនានាពីចម្ងាយដោយមិនឲ្យអ្នកបើកបានឡើយ។ Ransomware បានបង្កើតនូវផ្ទាំងវិនដូរ (pop-up) វិបភេជ ឬក៍អ៊ីម៉ែល ធ្វើការព្រមានអ្នក ដោយមើលទៅហាក់ដូចជា មកពីអាជ្ញាធរមានសមត្ថកិច្ច។ វាធ្វើការពន្យល់ថា កុំព្យូទ័រ ឬឯកសាររបស់អ្នកត្រូវបានចាក់សោរ ដោយសារតែសកម្មភាពត្រឹមត្រូវរបស់អ្នក…

Read More »