Privileged Accounts Are Exploited by the top 8 ways

ចំនុចចំបងធំៗប្រាំបីយ៉ាងដែលគណនីរបស់អ្នកត្រូវបានជ្រៀតជ្រែក (exploited)

អង្គភាពធំៗតែងតែមាននូវគណនីជាច្រើនរាប់ពាន់ ដែលជាទូទៅគ្រប់គ្រងមិនបានល្អឡើយ។ អ្នកមិនល្អនៅខាងក្នុង អតីតបុគ្គលិក ឧក្រិដ្ឋជនវាយប្រហារ ហើយនឹង អ្នកវាយប្រហារដែលមានការឧបត្ថម្ភពីរដ្ឋាភិបាល (state-sponsored) អាចវាយប្រហារទៅលើគណនីដែលគ្រប់គ្រងមិនបានល្អជាច្រើនទាំងនេះ ដើមី្បជ្រៀត ចូលទៅក្នុងប្រព័ន្ធរបស់អង្គភាព ដោយប្រើប្រាស់នូវវិធីសាស្ត្រមួយចំនួនដូចខាងក្រោម៖

– Share Accounts: អភិបាលប្រើប្រាស់ប្រព័ន្ធតែងតែប្រើប្រាស់សារចុះសារឡើងនូវពាក្យសម្ងាត់ (re-use password) ក្នុងប្រព័ន្ធជាច្រើន ហើយដោយអភិបាលជាច្រើនទៀតផង។ នេះគឺមានភាពងាយស្រួលក្នុងការប្រើប្រាស់សម្រាប់បុគ្គលិក IT បើសិនជាអ្នកវាយប្រហារ ឬជនមិនល្អនៅខាងក្នុង (malicoius insider) ដឹងនូវចំនុចទាំងនេះ នោះពួកនឹងអាចភ្ជាប់ទៅកាន់ប្រព័ន្ធទាំងអស់ដោយងាយស្រួល។

– Storing Passwords on a Spreadsheet: វាស្រដៀងគ្នាទៅនឹងករណីខាងលើនេះដែរ វិធីសាស្ត្រដ៏ងាយស្រួលមួយទៀត សម្រាប់ក្រុម IT ដើម្បីចាំនូវរាល់គណនីអភិបាលទាំងអស់នោះគឺ រក្សាទុកវានៅក្នុង spreadsheet (excel file) ហើយឲ្យក្រុម IT ទាំងអស់អាចចូល ទៅមើលវាបាន។ វាមានភាពងាយស្រួលណាស់មែនទេ ប៉ុន្តែតើអ្នកធ្វើដូចម្តេចដើម្បីដឹងថា តើនណាខ្លះដែលចូលទៅកាន់ spreadsheet file នោះ ហើយតើពួកគេប្រើប្រាស់វាដើម្បីសម្រាប់ធ្វើអី្វ?

– Don’t Touch it and it won’t break: អង្គភាពធំៗតែងតែមានគណនីពិសេសៗ ដែលត្រូវបានគេហៅថា Service or Process Account Passwords។ Passwords ទាំងនេះត្រូវបានយកទៅប្រើប្រាស់នៅក្នុង Services, Tasks, COM applications, IIS, SharePoint និង Databases។ វាមានភាពលំបាកក្នុងការស្វែងរក និងត្រួតពិនិត្យរកប្រភព (track) ហេតុដូចនេះហើយ passwords ទាំងនេះ តែងតែមិនមានការផ្លាស់ប្តូរ។ ប៉ុន្តែទោះបីជាបុគ្គលិក IT បានព្យាយាមក្នុងការផ្លាស់ប្តូរវា ការផ្លាស់ប្តូរទាំងនេះអាចធ្វើឲ្យប្រព័ន្ធគាំង ហើយ downtime គឺមិនមើល ឃើញឡើយ។ ហេតុដូចនេះហើយ ហេតុអ្វីចាំបាច់ទៅប៉ះពាល់វា? វាគឺជារឿងធម្មតាទៅហើយ!

– Social Exploits: អ្នកដែលមានសិទ្ធិនៅក្នុងក្រុមហ៊ុន ឬអង្គភាពរបស់អ្នក ដែលចុចទៅលើតំណភ្ជាប់មិនត្រឹមត្រូវ (wrong link) ដោយមិនបានដឹងខ្លួននោះ អាចផ្តល់នូវឧិកសសដល់អ្នកវាយប្រហារ ជ្រៀតជ្រែកចូលទៅក្នុងបណ្តាញដោយងាយស្រួល។ ស្រដៀងគ្នានេះដែរ អ្នកវាយប្រហារដែលឆ្លាត អាចបញ្ចុះបញ្ចូលអ្នកប្រើប្រាស់ឲ្យធ្វើការ បញ្ចេញនូវពាក្យសម្ងាត់របស់ខ្លួន ឬបញ្ចូលនូវមេរោគបាន។

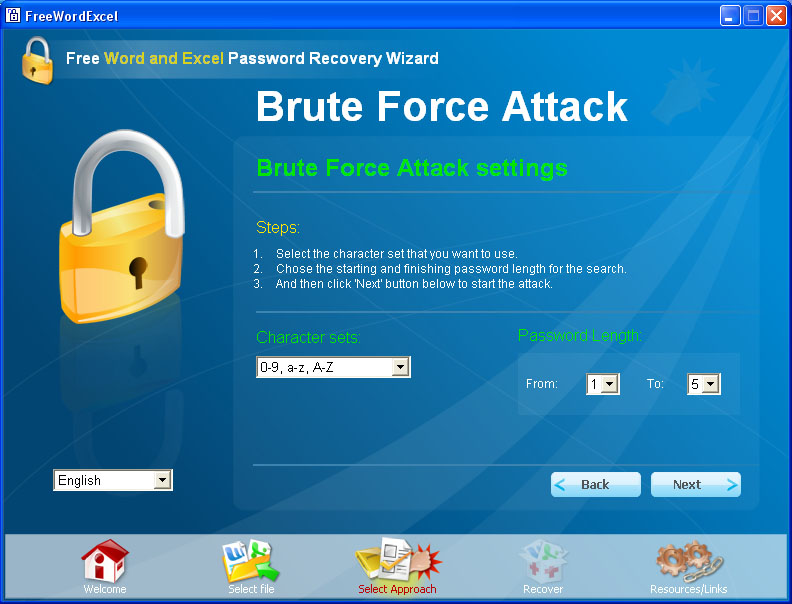

– Brute Force: វិធីសាស្ត្រដែលមានភាពចំណាស់ រួមមាននូវកម្មវិធីដែលអាចរកបាននៅលើអិនធឺណែត ដែលគេហៅថា “rainbow tables” ដែលអាចអនុញ្ញាតឲ្យអ្នកវាយប្រហារ ធ្វើការបំបែកនូវពាក្យសម្ងាត់ដែលខ្សោយ (ងាយទាញដឹង) ហើយធ្វើការភ្ជាប់ចូលទៅកាន់បណ្តាញ។

– Application Exploits: អង្គភាពណាដែលបរាជ័យក្នុងការធ្វើបច្ចុប្បន្នភាព (security patch) រាល់កម្មវិធីរបស់ខ្លួន អាចផ្តល់ឧិកាសឲ្យអ្នកវាយប្រហារធ្វើការគ្រប់គ្រង (control) នូវទិន្នន័យរបស់អ្នក។

– Former IT Admins and Contractors: អតីតបុគ្គលិក និងបុគ្គលិកកិច្ចសន្យាតែងតែចាកចេញពីការងាររបស់ពួកគេ ហើយបន្សល់ទុកនូវគណនីរបស់ពួគគេនៅក្នុងអង្គភាពរបស់អ្នកដំណើរការជាធម្មតា (active) ។

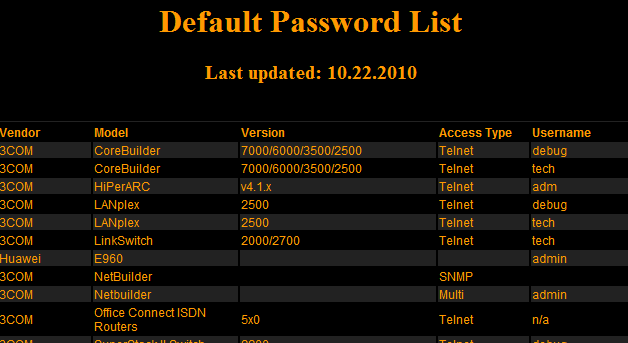

– Default passwords: ឧបករណ៍ (devices) កម្មវិធី (applications) ជាច្រើន ដូចជា Firewalls និង UTMs ភ្ជាប់មកជាមួយនូវការកំណត់ទុកមុន (pre-configuration) នូវ default passwords ដែលត្រូវបានគេស្គាល់ជាសាធារណៈ។ បើសិនជា default password មិនបានផ្លាស់ប្តូរ វាគឺជាចំនុចល្អមួយសម្រាប់អ្នកវាយប្រហារធ្វើការជ្រៀតជ្រែក។