attack

-

General

ទូរសព្ទដែលប្រើប្រព័ន្ធប្រតិបត្តិការ Android រាប់លានត្រូវបានរងការវាយប្រហារបន្ទាប់ពីធ្វើបច្ចុប្បន្នភាពកម្មវិធីនេះ

បើតាមការផ្សព្វផ្សាយរបស់ក្រុមហ៊ុនបង្កើតកម្មវិធីសម្រាប់ការពារ និងកម្ចាត់មេរោគដ៏ល្បី Malwarebytes បានឱ្យដឹងថា កាលពីពេលថ្មីៗនេះពួកគេបានទទួលសាររអ៊ូរទាំជាច្រើនពីអ្នកប្រើប្រាស់ដែលប្រើទូរសព្ទប្រព័ន្ធប្រតិបត្តិការ Android ដែលទូរសព្ទរបស់ពួកគេត្រូវបានបញ្ចូលកម្មវិធីដែលពួកគេមិនបានទាញយក ឬបង្ហាញការផ្សព្វផ្សាយពាណិជ្ជកម្មជាច្រើនដោយខ្លួនឯង។ បន្ទាប់ពីធ្វើការស្រាវជ្រាវ ពួកគេបានរកឃើញថាបញ្ហានេះគឺមកពីការធ្វើបច្ចុប្បន្នភាពកម្មវិធី Barcode Scanner ហើយដែលកម្មវិធីជំនាន់ថ្មីនេះមានបង្កប់មកជាមួយនូវមេរោគ។ ប៉ុន្តែអ្វីដែលធ្វើឱ្យអ្នកស្រាវជ្រាវពិបាកនឹងយល់នោះថាតើហេតុអ្វីបានជា អ្នកអភិវឌ្ឍកម្មវិធីនេះទើបតែបញ្ចូលមេរោគទៅក្នុងកម្មវិធីនៅពេលដែលពួកគេធ្វើបច្ចុប្បន្នភាពកម្មវិធីនៅថ្ងៃទី ៤ខែធ្នូឆ្នាំ ២០២០ ព្រោះភាគច្រើនកម្មវិធីដែលមានមេរោគគឺដោយសារតែអ្នកអភិវឌ្ឍកម្មវិធីប្រើកម្មវិធី SDK ដែលមានបង្កប់មេរោគស្រាប់មកបង្កើតកម្មវិធី…

Read More » -

General

ក្រុមអ្នកវាយប្រហារបានធ្វើការផ្លាស់ប្ដូរសារធាតុគីមីនៅក្នុងអាងចម្រោះទឹកស្អាតនៅក្នុងទីក្រុងមួយរបស់សហរដ្ឋអាមេរិក

អាជ្ញាធរនៅទីក្រុង Oldsmar នៃរដ្ឋ Florida សហរដ្ឋអាមេរិក កាលពីម្សិលមិញនេះបានធ្វើសេចក្ដីរាយការណ៍ទាក់ទងទៅនឹង ជនអនាមិកដែលបានធ្វើការវាយប្រហារទៅលើ ប្រព័ន្ធកុំព្យូទ័ររបស់ទីតាំងអាងចម្រោះទឹកស្អាតមួយកន្លែង។ ការវាយប្រហារបានកើតឡើងចំនួនពីរលើកនៅថ្ងៃទី ៥ខែកុម្ភៈកន្លងទៅនេះ។ លើកទីមួយក្រុមជនអនាមិក បានចូលទៅក្នុងប្រព័ន្ធកុំព្យូទ័រនៅម៉ោង ៨ព្រឹក ប៉ុន្តែពួកគេបាននៅក្នុងប្រព័ន្ធកុំព្យូទ័រតែរយៈពេល ១ទៅ២វិនាទីតែប៉ុណ្ណោះ។ ការជ្រៀតចូលលើកទីពីរបានកើតឡើងនៅម៉ោង ១ និង៣០នាទីរសៀល ហើយពួកគេបានចំណាយពេល៥នាទី និងបានធ្វើការផ្លាស់ប្ដូរការកំណត់មួយចំនួននៅក្នុងប្រព័ន្ធកុំព្យូទ័រដោយបន្ថែមនូវសារធាតុគីមី…

Read More » -

General

ជនខិលខូចកំពុងតែប្រើល្បិចលួចយកព័ត៌មានគណនីវីង (Wing) តាមរយៈកម្មវិធី Telegram

នាយកដ្ឋានប្រឆាំងបទល្មើសបច្ចេកវិទ្យា បានសង្កេតឃើញមានជនខិលខូចមួយចំនួនកំពុងតែចែកចាយតំណភ្ជាប់តាមរយៈកម្មវិធី Telegram ដោយសន្យាថាលោកអ្នកនឹងទទួលបានប្រាក់កាសដោយគ្រាន់តែអញ្ជើញមិត្តភ័ក្តិឱ្យចូលរួមប្រើប្រាស់ ឬចែកចាយតំណភ្ជាប់ខាងលើ។ ប៉ុន្តែនៅពេលដែលលោកអ្នកចុចនៅលើតំណភ្ជាប់នោះ ពួកគេនិងស្នើសុំយកព័ត៌មានផ្ទាល់ខ្លួនមួយចំនួនដូចជា ប័ណ្ណសម្គាល់ខ្លួន និងលេខគណនីជាដើម។ បើតាមការឆ្លើយតបរបស់ក្រុមហ៊ុន Wing តាមរយៈ សារឆ្លើយឆ្លង (Comments) គឺក្រុមហ៊ុនពុំមានប្រើប្រព័ន្ធទំនាក់ទំនង Telegram ទេ ដូច្នេះសូមលោកអ្នកកុំចុចលើតំណភ្ជាប់នោះ ហើយសូមបញ្ឈប់ការចែកចាយ ព័ត៌មាននេះតាមបណ្ដាញទំនាក់ទំនងសង្គមទៀត។…

Read More » -

General

សេចក្តីជូនដំណឹង ស្ដីពី វិធានការរារាំង ការវាយប្រហារតាមប្រព័ន្ធ WhatsApp ក្រោមទម្រង់ជាការបញ្ជូនលេខកូដ៦ខ្ទង់ តាមរយៈ SMS ដោយចៃដន្យ

យោងតាមការចេញផ្សាយព័ត៌មានរបស់ក្រសួងប្រៃសណីយ៍ និងទូរគមនាគមន៍កាលពីថ្ងៃម្សិលមិញ បានឱ្យដឹងថា ក្រសួងប្រៃសណីយ៍ សូមជម្រាបជូនដំណឹង ដល់សាធារណជនទាំងអស់ មេត្តាជ្រាបថា នាពេលថ្មីៗនេះ ការវាយប្រហារតាម WhatsApp កំពុងកើតឡើងគួរឲ្យកត់សម្គាល់។ ចោរបច្ចេកវិទ្យា (hackers) បានធ្វើការវាយប្រហារដោយក្លែងបន្លំធ្វើជាផ្ញើសារតាម WhatsApp ទៅកាន់អ្នកប្រើប្រាស់ (ជនរងគ្រោះ) ដែលអាចមានខ្លឹមសារថា «Sorry! I…

Read More » -

General

រដ្ឋាភិបាលអាមេរិក និងក្រុមហ៊ុន FireEye ត្រូវបានហេគ ដោយប្រើប្រាស់ SolarWinds software backdoor

ហេគគ័រដែលគាំទ្រដោយរដ្ឋ ដែលត្រូវបានគេចោទប្រកាន់ថាធ្វើការឱ្យរដ្ឋាភិបាលរុស្សីនោះ បានវាយប្រហារទៅលើ US Treasury, the Commerce Department’s National Telecommunications and Information Administration (NTIA) និងស្ថាប័នរដ្ឋាភិបាលមួយចំនួនទៀត ដើម្បីធ្វើការត្រួតពិនិត្យ (monitor) នូវត្រាហ្វិកអុីម៉ែលផ្ទៃក្នុង ដែលជាផ្នែកមួយនៃយុទ្ធនាការចារកម្មតាមប្រព័ន្ធអុីនធឺណិត ។…

Read More » -

General

ក្រុមជនអនាមិកបានបោកបញ្ឆោតបុគ្គលិក GoDaddy តាមរយៈ Vishing ឱ្យជួយក្នុងការវាយប្រហារ

លោកអ្នកប្រើប្រាស់ប្រហែលជាដឹងហើយនូវពាក្យ Phishing ដែលនេះជាពាក្យគេប្រើសំដៅទៅលើល្បិចដែលជនអនាមិកប្រើដើម្បីបោកបញ្ឆោតអ្នកប្រើប្រាស់ក្នុងការលួចយកទិន្នន័យ ឬក៏លេខសម្ងាត់តាមរយៈអុីមែល។ ស្រដៀងគ្នានេះដែរនៅពេលដែលជនអនាមិកប្រើទូរសព្ទដើម្បី ធ្វើការបោកបញ្ឆោតវិញនោះគេហៅវាថា Vishing។ ការបោកបញ្ឆោតតាមរយៈ Vishing ត្រូវបានកើនឡើងយ៉ាងខ្លាំងក្នុងពេលរីករាលដាលនៃជំងឺកូវីដ-១៩ ដោយសារតែបុគ្គលិករបស់ក្រុមហ៊ុនជាច្រើនត្រូវបានតម្រូវឱ្យធ្វើការនៅផ្ទះជំនួសឱ្យការទៅធ្វើការនៅក្រុមហ៊ុនផ្ទាល់ ដែលនេះជាឱកាសកាន់តែល្អសម្រាប់ជនអនាមិកទូរសព្ទទៅបុគ្គលិកដើម្បីធ្វើការបោកបញ្ឆោត។ ជាឧទាហរណ៍កាលពីពេលថ្មីៗនេះក្រុមហ៊ុន GoDaddy បានចេញសេចក្ដីរាយការណ៍ថា បុគ្គលិកមួយចំនួនរបស់ពួកគេត្រូវបានរងគ្រោះដោយការបោកបញ្ឆោតតាមរយៈ Vishing ដែលបានធ្វើការផ្លាស់ប្ដូរការកំណត់មួយចំនួននៅក្នុងគណនី ធ្វើឱ្យជនអនាមិកចូលប្រើប្រាស់បាន។ ការវាយប្រហារនេះកើតឡើងកាលពីថ្ងៃទី១៣…

Read More » -

Knowledge

ប្រុងប្រយ័ត្នចំពោះការវាយប្រហារតាមរយៈ Phishing

សម្រាប់អ្នកដែលចង់តាមដានព័ត៌មាននៅក្នុងស្មាតហ្វូន អាចធ្វើការទាញយក App នៅក្នុង AppStore &PlayStore ។ ចូលរួមទៅក្នុងបន្ទប់ផ្តល់ព័ត៌មាន Telegram channel សម្រាប់ទទួលបានព័ត៌មានចុងក្រោយស្តីពីសន្តិសុខអុិនធឺណិតទាំងក្នុង និងក្រៅប្រទេស៖ https://t.me/infosecisac។ ចង់ផ្សព្វផ្សាយពាណិជ្ជកម្ម សូមទំនាក់ទំនង info@secudemy.com Subscribe to our Telegram…

Read More » -

Knowledge

ស្វែងយល់ពីការវាយប្រហារដោយបន្លំ (Phishing Attack)

សម្រាប់អ្នកដែលចង់តាមដានព័ត៌មាននៅក្នុងស្មាតហ្វូន អាចធ្វើការទាញយក App នៅក្នុង AppStore &PlayStore ។ ចូលរួមទៅក្នុងបន្ទប់ផ្តល់ព័ត៌មាន Telegram channel សម្រាប់ទទួលបានព័ត៌មានចុងក្រោយស្តីពីសន្តិសុខអុិនធឺណិតទាំងក្នុង និងក្រៅប្រទេស៖ https://t.me/infosecisac។ ចង់ផ្សព្វផ្សាយពាណិជ្ជកម្ម សូមទំនាក់ទំនង info@secudemy.com Subscribe to our Telegram…

Read More » -

General

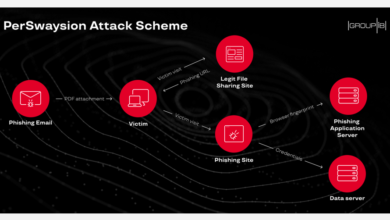

ថ្នាក់ដឹកនាំក្រុមហ៊ុនធំៗច្រើនជាង ១៥០ ត្រូវបានហេគ

តាមព័ត៌មានពី Group-IB បានឱ្យដឹងថា ក្នុងរយៈពេលប៉ុន្មានខែចុងក្រោយនេះ ក្រុមអ្នកវាយប្រហារជាច្រើនបានវាយលុកគណនីអុីមែលរបស់ក្រុមហ៊ុនដោយជោគជ័យ យ៉ាងហោចណាស់ទៅលើបុគ្គលិកជាន់ខ្ពស់យ៉ាងតិច១៥៦នាក់ នៅក្រុមហ៊ុនជាច្រើន ដែលមានមូលដ្ឋាននៅប្រទេសអាល្លឺម៉ង់, ចក្រភពអង់គ្លេស, ហូឡង់ ហុងកុង និងសិង្ហបុរី។ យុទ្ធនាការ “វាយប្រហារតាមអុីនធឺណែត” ដែលត្រូវបានគេដាក់ឈ្មោះថា ”PerSwaysion” ដែលបានប្រើសេវាកម្មចែករំលែកឯកសាររបស់ Microsoft – រួមមាន…

Read More » -

General

ការវាយលុកដ៏សំបើមដោយរំលងមុខងារ MFA នៅលើ Office 365 and G Suite

ក្នុងរយៈពេលប៉ុន្មានខែកន្លង ការគំរាមកំហែងបានកំណត់គោលដៅទៅលើគណនី Office 365 និង G Suite Cloud ដោយប្រើប្រាស់ Protocol IMAP ដើម្បីរំលង (bypass) ការផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវច្រើនស្រទាប់ ឬ Multi-Factor Authentication ។ ក្រុមអ្នកជំនាញនៅ Proofpoint…

Read More » -

General

ស្វែងយល់អំពីការវាយប្រហារក្នុងទម្រង់ Business Email Compromised (BEC)

យោងតាមការជូនដំណឹងដែលបានចេញផ្សាយកាលពីដើមឆ្នាំនេះដោយ FBI បានឱ្យដឹងថាការវាយប្រហារបែប Business Email Compromise (BEC) និង E-mail Account Compromise (EAC) បានបណ្តាលឱ្យមានការខាតបង់ទឹកប្រាក់ចំនួន 12 ពាន់លានដុល្លារចាប់តាំងពីខែតុលាឆ្នាំ២០១៣ មកម្លេះ ។ តាមទម្លាប់ បច្ចេកទេសវិស្វកម្មសង្គម (social…

Read More » -

General

អត្តសញ្ញាណនៃហេគឃ័រត្រូវបានបញ្ចេញ Tessa88

អត្តសញ្ញាណពិតប្រាកដរបស់ចោរបច្ចេកវិទ្យា ឬហេគឃ័រដែលដាក់ឈ្មោះថា Tessa88 ហើយជាប់ពាក់ព័ន្ធទៅនឹងការវាយប្រហារលួចព័ត៌មានរួមមាន LinkedIn, DropBox និង MySpace ត្រូវបានបញ្ចេញឲ្យដឹងជាសាធារណៈ គឺមានឈ្មោះពិតប្រាកថា Maksim Vladimirovich Donakov (Максим Владимирович Донаков) នៅក្នុងទីក្រុង Penza (Russian Federation)។…

Read More » -

Documents

ការធ្វើតេស្តវាយប្រហារទៅលើប្រព័ន្ធ (Penentration Testing) និងប្រសិទ្ធិភាពនៃសមត្ថភាពការពារ (cyber defense)

ដោយផ្អែកទៅលើចំនួនអង្គភាពដែលរងគ្រោះដោយការវាយប្រហារតាមប្រព័ន្ធអ៊ិនធឺណិត (cyber attack) មានការកើនឡើងឥតឈប់ឈរនោះ យើងមើលទៅហាក់ដូចជាអ្នកជំនាញផ្នែកសន្តិសុខព័ត៌មាននៅតាមអង្គភាពទាំងនោះ មិនទាន់ត្រៀមខ្លួនរួចរាល់នៅឡើយទេដើម្បីការពារទប់ទល់ទៅនឹងការវាយប្រហារ ។ ការដែលយើងត្រៀមខ្លួនគឺមានន័យថា ជាការយល់ដឹងអំពីថាតើការវាយប្រហារអ្វីដែលអាចកើតមានឡើង ហើយប្រាកដថាអង្គភាពមានសមត្ថភាពគ្រប់គ្រាន់ក្នុងការចាប់បាន (detect) នៅពេលដែលមានការវាយប្រហារកើតឡើង និងសមត្ថភាពក្នុងការប្រឆាំងត្រលប់ទៅវិញ។ ដូចដែលយើងដឹងស្រាប់ហើយថា មានអង្គភាពជាច្រើនបានដាក់អនុវត្តន៍នូវយន្តការសន្តិសុខ (security controls) នៅក្នុងការងារមួយដើម្បីពង្រឹងផ្នែកសន្តិសុខព័ត៌មាន ប៉ុន្តែអ្វីដែលម្នាក់ៗមានការមើលរំលងនោះគឺភស្តុតាងនានាដែលបញ្ជាក់ថាយន្តការសន្តិសុខទាំងនោះគឺមានប្រសិទ្ធិភាព។ ការអនុវត្តយន្តការសន្តិសុខនៅក្នុងបរិស្ថានប្រពៃណីគឺមិនបានផ្តល់នូវការធានា…

Read More » -

General

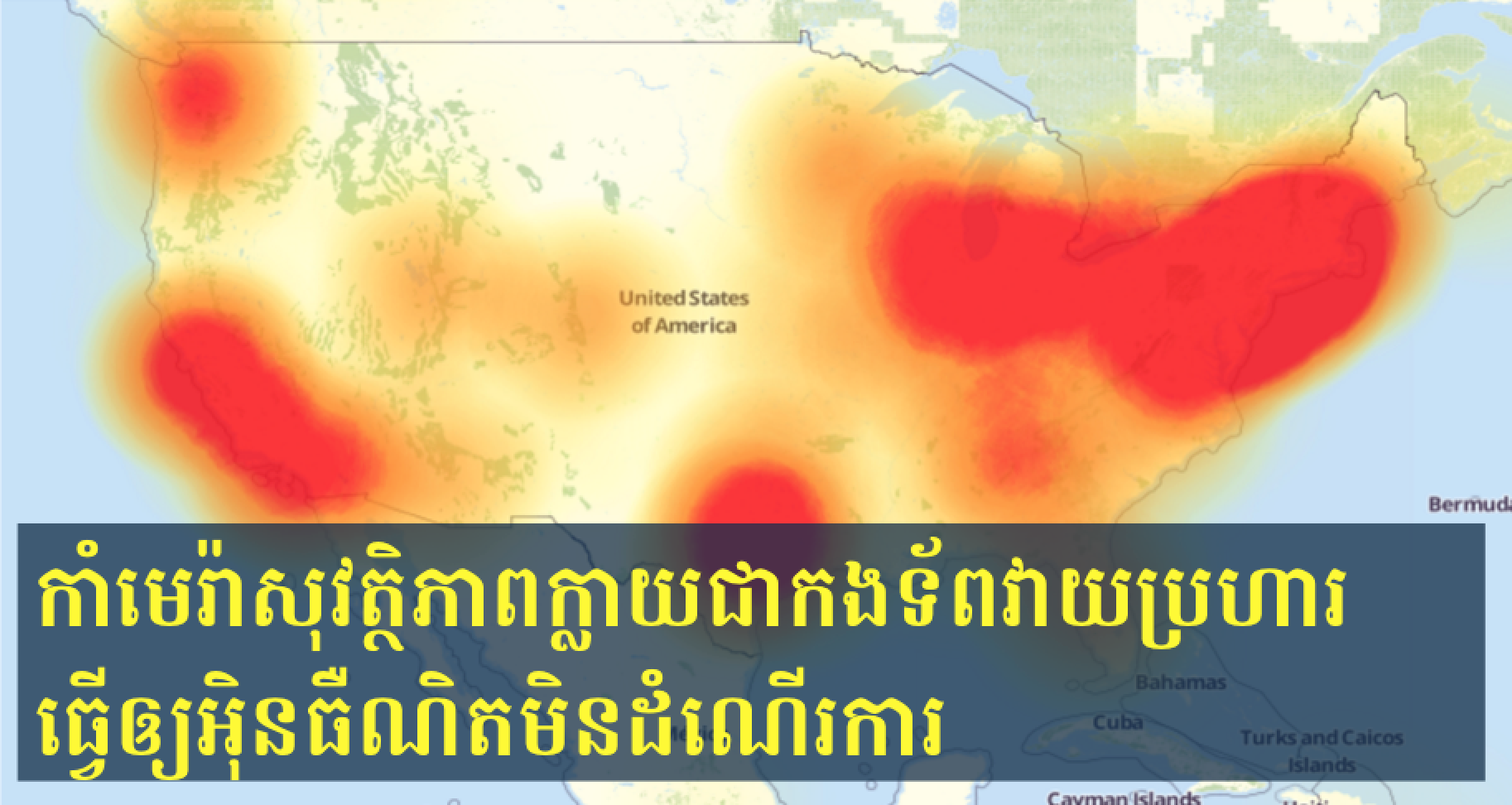

កាំមេរ៉ាសុវត្ថិភាពត្រូវបានហេគរួចប្រើប្រាស់ដើម្បីវាយប្រហារ

ការវាយប្រហារទ្រង់ទ្រាយធំដែលបានបណ្តាលឲ្យមានការគាំងបណ្តាញនាពេលថ្មីៗនេះ ហើយធ្វើឲ្យវេបសាយធំៗជាច្រើនមិនដំណើរការផងដែរនោះ គឺត្រូវបានធ្វើឡើងដោយសារតែឧបករណ៍ដែលអាចភ្ជាប់ជាមួយអ៊ិនធឺណិតបាន (Internet of Things – IoT) ដែលក្នុងនោះមានដូចជា CCTV Video Cameras និង Digital Video Recorders ។ នាពេលថ្មីៗនេះ ឧក្រិដ្ឋជនបានចាប់ផ្តើមធ្វើតេស្តសាកល្បងការវាយប្រហាររបស់ពួកគេទៅលើក្រុម Dyn…

Read More » -

General

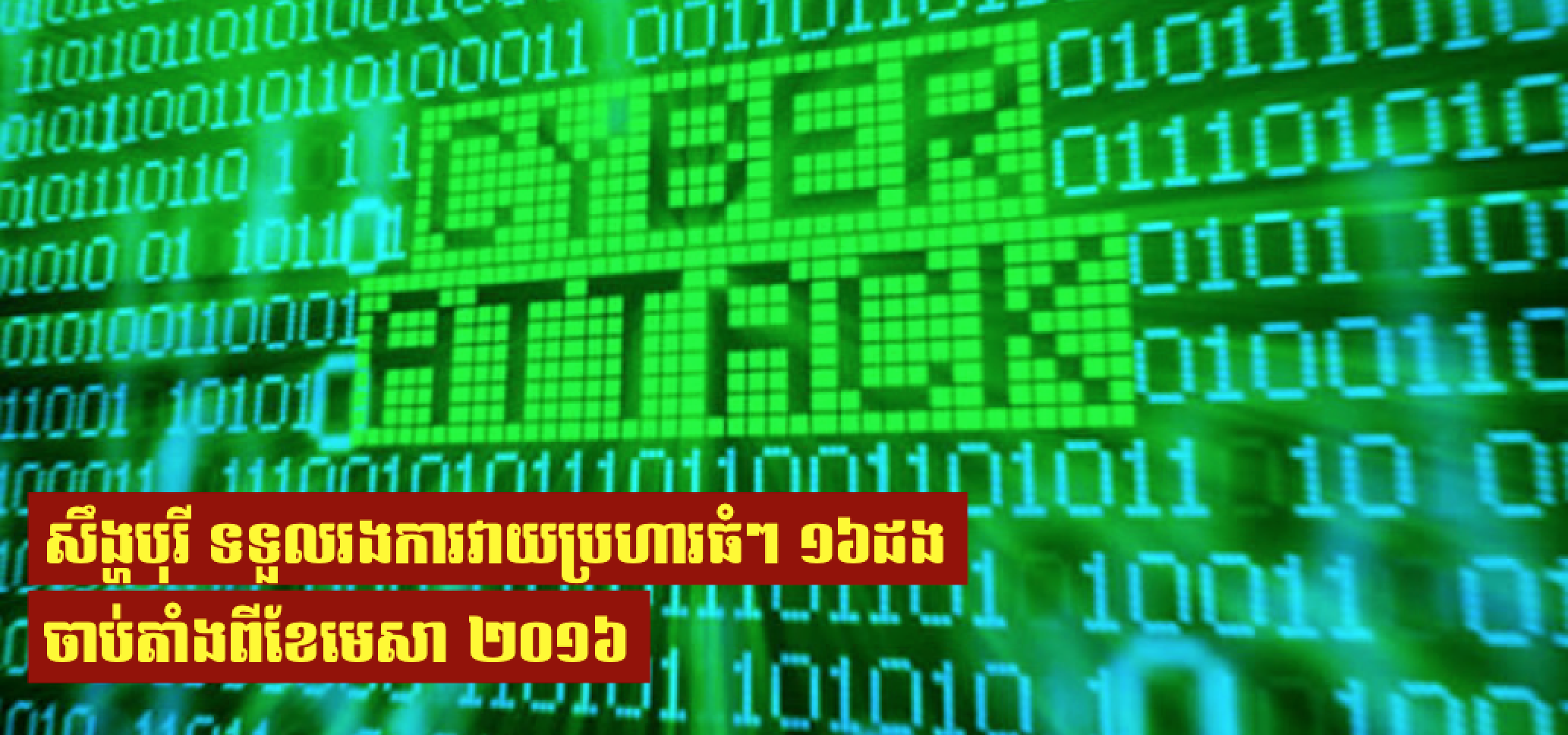

សឹង្ហបុរីទទួលរងការវាយប្រហារតាមអិុនធឺណិតចំនួន ១៦ លើកចាប់តាំងពីខែមេសាមក

អង្គភាព Cyber Security Agency (CSA) របស់សឹង្ហបុរីបាននិយាយថា ចាប់តាំងពីខែមេសាមក សឹង្ហបុរីទទួលរងការវាយប្រហារតាមអិុនធឺណិតចំនួន ១៦លើក ហើយនេះគឺជាហេតុផលមួយក្នុងចំណោមហេតុផលនានា ដែលរដ្ឋាភិបាលបានធ្វើការសម្រេចចិត្ត ក្នុងការដាក់ឲ្យដាច់ពីគ្នានូវកុំព្យូទ័រធ្វើការរបស់មន្ត្រីរាជការសាធារណៈ ។ ការវាយប្រហារទាំង ១៦លើកនេះ គឺបានគេចផុតពីការត្រួតពិនិត្យ (detection) របស់យន្តការការពារចំបង (perimeter defences)…

Read More »