ការវាយលុកដ៏សំបើមដោយរំលងមុខងារ MFA នៅលើ Office 365 and G Suite

ក្នុងរយៈពេលប៉ុន្មានខែកន្លង ការគំរាមកំហែងបានកំណត់គោលដៅទៅលើគណនី Office 365 និង G Suite Cloud ដោយប្រើប្រាស់ Protocol IMAP ដើម្បីរំលង (bypass) ការផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវច្រើនស្រទាប់ ឬ Multi-Factor Authentication ។

ក្រុមអ្នកជំនាញនៅ Proofpoint បានធ្វើការសិក្សាគួរឱ្យចាប់អារម្មណ៍មួយ អំពីការវាយប្រហារដ៏ធំប្រឆាំងនឹងគណនីនៃសេវាក្លោដធំៗ ។ ក្រុមអ្នកជំនាញបានកត់សម្គាល់ឃើញថាអ្នកវាយប្រហារបានប្រើប្រាស់ protocol ចាស់ៗ និងការទាញយក credential ដើម្បីបង្កើនការវាយប្រហារប្រកបដោយប្រសិទ្ធិភាព។

“ការវាយប្រហារប្រឆាំងនឹងគណនីប្រពន្ធ័របស់ Office 365 និង G Suite Cloud ដោយប្រើ IMAP មានការពិបាកក្នុងការការពារប្រឆាំងនឹងការផ្ទៀងផ្ទាត់ច្រើនស្រទាប់ ដែលគណនីសេវាកម្ម និងប្រអប់សំបុត្រគឺមានលក្ខណៈងាយរងគ្រោះ” ។ នេះបើយោងតាមការស្រាវជ្រាវដែលត្រូវបានចេញផ្សាយដោយ Proofpoint ។”

អ្នកជំនាញបានធ្វើការវិភាគទៅលើការ Login ចូលទៅក្នុងប្រព័ន្ធប្រមាណច្រើនជាងមួយរយពាន់ដង ក្នុងគណនីរាប់សិបលានដែលត្រូបានឃ្លាំមមើលនៅលើក្លោដ ហើយដែលមានព័ត៌មានដូចខាងក្រោម៖

- 72% នៃអ្នកប្រើប្រាស់ក្លោដ គឺយា៉ងហោចណាស់ក៏ទទួលរងការវាយប្រហារម្តងដែរ

- 40% នៃអ្នកប្រើប្រាស់ក្លោដ យ៉ាងហោចណាស់មានគណនីមួយត្រូវបានរងគ្រោះនៅក្នុងមជ្ឈដ្ឋានរបស់ខ្លួន

- ច្រើនជាង 2% នៃគណនីអ្នកប្រើប្រាស់សកម្ម គឺជាគោលដៅរបស់ហេគឃ័រ

- មាន 15 ក្នុងចំណោម 10,000 គណនីអ្នកប្រើប្រាស់សកម្ម គឺត្រូវបានវាយប្រហារដោយជោគជ័យដោយហេគឃ័រ

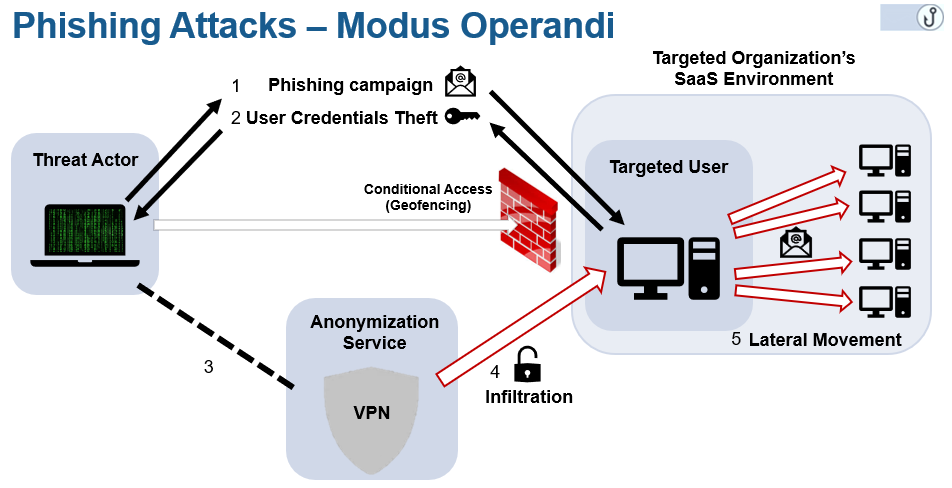

គោលដៅចម្បងរបស់អ្នកវាយប្រហារ គឺដើម្បីអនុវត្តន៍ការបន្លំអ៊ីម៉ែល (phishing) ខាងក្នុង ជាពិសេសនៅពេលដែលគោលដៅនោះមិនមានតម្រូវការសិទ្ធិអាក់សេស ដើម្បីការដើម្បីផ្ទេរប្រាក់ ឬទិន្នន័យ។ ការអាក់សេសទៅកាន់គណនីក្លោដណាមួយ អាចត្រូវបានវាយលុកដោយអ្នកវាយប្រហារ ហើយពង្រីកខ្លួននៅក្នុងអង្គភាពតាមរយៈ internal phishing និង internal BEC ជាដើម។ ក្រុមអ្នកជំនាញបានសង្កេតឃើញថាគណនីដែលត្រូវបានលួច ក៏ត្រូវបានប្រើដើម្បីចាប់ផ្ដើមការវាយប្រហារទៅខាងក្រៅផងដែរ។

បើមើលទៅលើប្រភពនៃការវាយប្រហារនេះ ភាគច្រើនមកពីអាស័យដ្ឋាន IP របស់នីហ្សេរីយ៉ា (40%) បន្ទាប់មកអាសយដ្ឋាន IP របស់ចិន (26%) ។

យោងតាមការសិក្សានេះ IMAP គឺជា protocol ដែលត្រូវបានទទួលរងគ្រោះដោយការបំពានច្រើនបំផុត។ IMAP គឺជា Protocol ផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវដែលមានវ័យចំណាស់ ដែលបានធ្វើការរំលងនូវមុខងារផ្ទៀងផ្ទាត់សិទ្ធិច្រើនស្រទាប់ (MFA) ។ អ្នកជំនាញបានចង្អុលបង្ហាញថាការវាយប្រហារទាំងនេះ គឺជៀសវាងបាននូវការចាក់សោទៅលើគណនី និងបង្ហាញជាការ Login បរាជ័យ ដែលជាហេតុធ្វើឲ្យពួកគេពិបាកនឹងរកឃើញ។

ខាងក្រោមទិន្នន័យផ្សេងទៀតដែលផ្តល់ដោយអ្នកជំនាញ:

- ប្រមាណ 60% នៃអ្នកប្រើប្រាស់ Microsoft Office 365 និង G Suite ត្រូវបានក្លាយជាគោលដៅដោយប្រើការវាយប្រហារពាក្យសម្ងាត់ដែលមានមូលដ្ឋានឈរលើ IMAP

- ប្រហែល 25% នៃអ្នកប្រើប្រាស់ Office 365 និង G Suite បានទទួលរងការវាយប្រហារដោយជោគជ័យ

- តួអង្គគំរាមកំហែងទទួលបានអត្រាជោគជ័យ 44% ដែលបំបែកគណនីមួយនៅអង្គការគោលដៅមួយ

ក្រុមអ្នកជំនាញបានសង្កេតឃើញយុទ្ធនាការប្រើពាក្យសម្ងាត់ដែលមានមូលដ្ឋានលើ IMAP ដ៏ធំចន្លោះខែកញ្ញាឆ្នាំ 2018 និងខែកុម្ភៈឆ្នាំ 2019 ។ Proofpoint បានរាយការណ៍ថា 10% នៃគណនីអ្នកប្រើសកម្ម នៅក្នុងអ្នកប្រើប្រាស់គោលដៅត្រូវបានវាយប្រហារហើយគណនីអ្នកប្រើគោលដៅ 1% ត្រូវបានគេវាយលុកដោយជោគជ័យ។

ប្រភព៖