ថ្នាក់ដឹកនាំក្រុមហ៊ុនធំៗច្រើនជាង ១៥០ ត្រូវបានហេគ

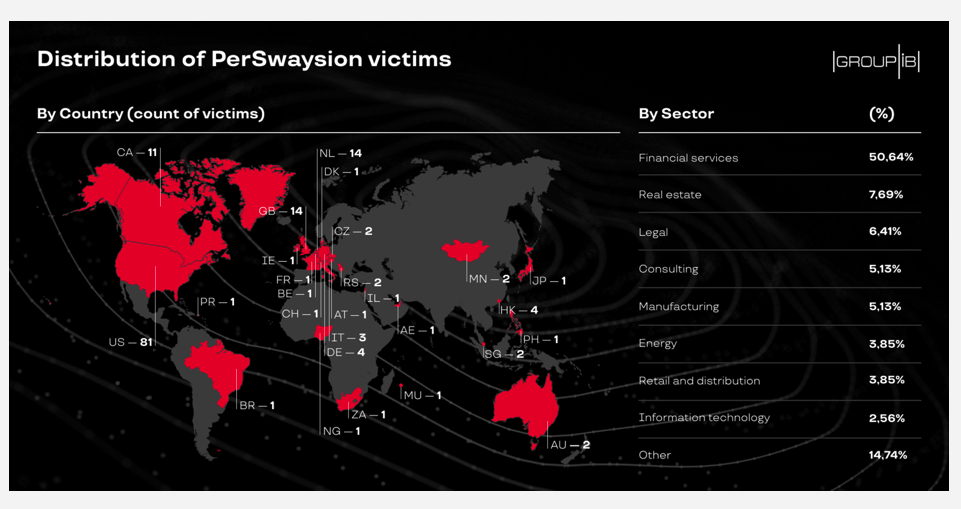

តាមព័ត៌មានពី Group-IB បានឱ្យដឹងថា ក្នុងរយៈពេលប៉ុន្មានខែចុងក្រោយនេះ ក្រុមអ្នកវាយប្រហារជាច្រើនបានវាយលុកគណនីអុីមែលរបស់ក្រុមហ៊ុនដោយជោគជ័យ យ៉ាងហោចណាស់ទៅលើបុគ្គលិកជាន់ខ្ពស់យ៉ាងតិច១៥៦នាក់ នៅក្រុមហ៊ុនជាច្រើន ដែលមានមូលដ្ឋាននៅប្រទេសអាល្លឺម៉ង់, ចក្រភពអង់គ្លេស, ហូឡង់ ហុងកុង និងសិង្ហបុរី។

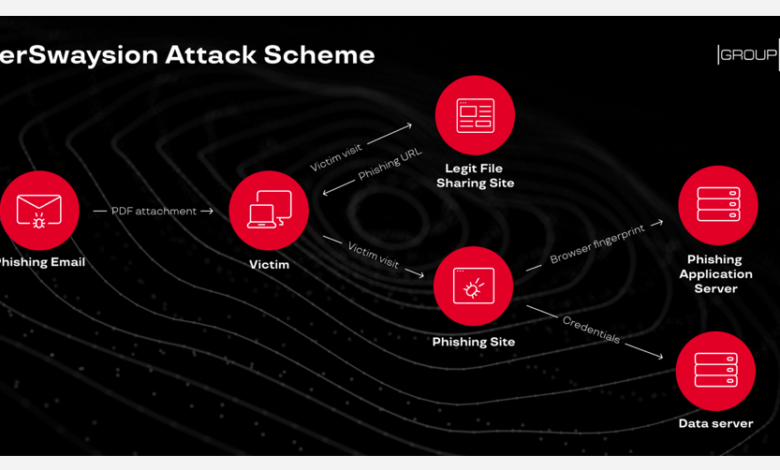

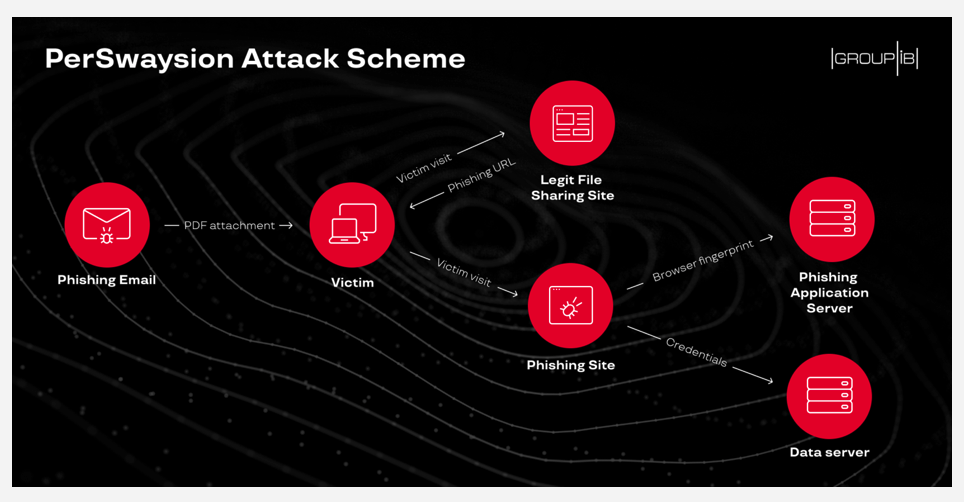

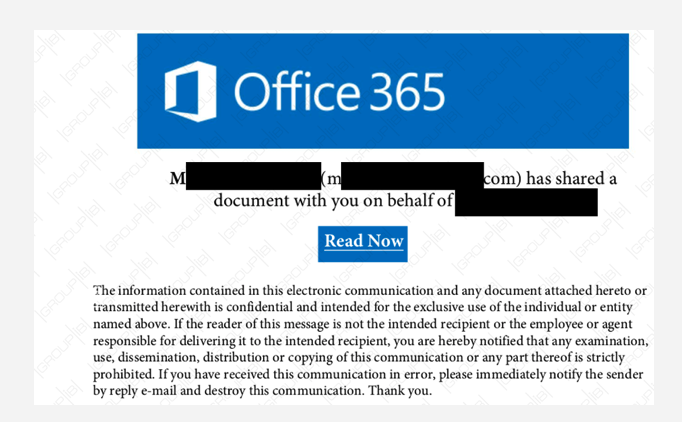

យុទ្ធនាការ “វាយប្រហារតាមអុីនធឺណែត” ដែលត្រូវបានគេដាក់ឈ្មោះថា ”PerSwaysion” ដែលបានប្រើសេវាកម្មចែករំលែកឯកសាររបស់ Microsoft – រួមមាន Sway, SharePoint និង OneNote ដើម្បីវាយប្រហារការលួចបន្លំគោលដៅ (Phishing attack)។

យោងតាមរបាយការណ៍របស់ Group-IB Threat Intelligence ដែលបានចុះផ្សាយបានឲ្យដឹងថា ប្រតិបត្តិការ “PerSwaysion” បានវាយប្រហារទៅលើ នាយកប្រតិបត្តិរបស់ក្រុមហ៊ុនជាង១៥០ នៅជុំវិញពិភពលោក ជាពិសេសជាមួយនឹងអាជីវកម្មក្នុងវិស័យហិរញ្ញវត្ថុ, ច្បាប់ និងអចលនទ្រព្យ។

ក្នុងចំណោមជនរងគ្រោះជាមន្ត្រីជាន់ខ្ពស់ទាំងនេះ មានគណនី Office365 ច្រើនជាង២០ គឺជាថ្នាក់ដឹកនាំ (executives), នាយកដឹកនាំក្រុមហ៊ុន (presidents) និងនាយកគ្រប់គ្រង (managing director)។

រហូតមកដល់ពេលនេះ ប្រតិបត្តិការ PerSwaysion ភាគច្រើនត្រូវបានរៀបចំឡើងដោយអ្នកបោកប្រាស់ (scammers) មកពីប្រទេសនីហ្សេរីយ៉ា និងអាហ្វ្រិកខាងត្បូង ដែលបានប្រើកម្មវិធីបោកបន្លំ (phishing toolkit) ជាប្រភេទ Vue.js JavaScript framework ដែលបានជួលពីអ្នកវាយប្រហារដែល និយាយភាសាវៀតណាម។

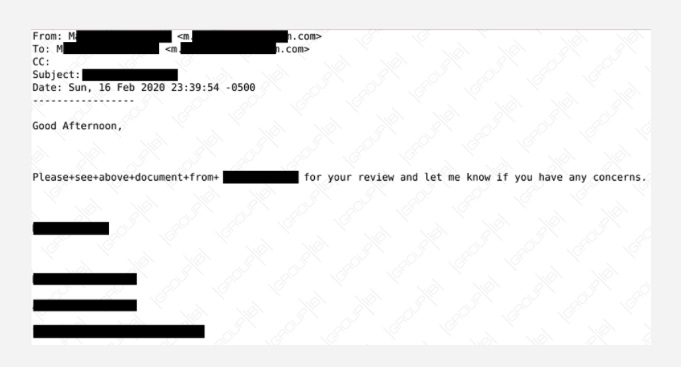

ដូចជាការឆបោកផ្សេងៗទៀតផងដែរ វាមានគោលបំណងលួចយកអត្តសញ្ញាណរបស់អ្នកប្រើប្រាស់ Microsoft Office 365។ អុីមែលបោកប្រាស់ដែលបានផ្ញើចេញជាផ្នែកនៃប្រតិបត្តិការ PerSwaysion ក៏បានទាក់ទាញជនរងគ្រោះឱ្យបើក ឯកសារ PDF មានភ្ជាប់នូវ link “read now” ទៅកាន់ឯកសាររក្សាទុកនៅលើ Microsoft Sway ។

អ្នកស្រាវជ្រាវបាននិយាយថា “អ្នកវាយប្រហារជ្រើសរើសយកសេវាកម្មចែករំលែកមាតិកាតាមបច្ចេកវិទ្យាក្លោដ ដូចជា Microsoft Sway, Microsoft SharePoint និង OneNote ដើម្បីចៀសវាងការចាប់បាននូវត្រាហ្វិក ដែលមានលក្ខណៈមិនប្រក្រតី”។

នៅពេលដែលលួចគណនីបានជោគជ័យហើយនោះ អ្នកវាយប្រហារបន្តទៅជំហានបន្ទាប់ ដោយទាញយកទិន្នន័យអុីមែលរបស់ជនរងគ្រោះពីម៉ាស៊ីនមេ ដោយប្រើ IMAP APIs ហើយបន្ទាប់មកក្លែងបន្លំអត្តសញ្ញាណរបស់ពួកគេ ទៅកាន់មនុស្សគោលដៅបន្ថែមទៀត ដែលមានទំនាក់ទំនងអុីមែលថ្មីៗជាមួយជនរងគ្រោះ និងមានតួនាទីសំខាន់ដូចគ្នា នៅក្នុងក្រុមហ៊ុនតែមួយ ឬផ្សេងទៀត ។

“ពួកគេបង្កើតឯកសារជា PDF ដែលមានឈ្មោះរបស់ជនរងគ្រោះ អាស័យដ្ឋានអុីមែល និងឈ្មោះក្រុមហ៊ុនស្របច្បាប់ ។ ឯកសារ PDF ទាំងនេះ ត្រូវបានផ្ញើទៅកាន់ បុគ្គលនៅក្នុងអង្គភាពផ្សេងដែលមានតួនាទីធំ និងមានទំនាក់ទំនងជិតស្និតជាមួយនឹងជនរងគ្រោះ។ អ្នកវាយប្រហារបានលប់នូវអុីម៉ែលចេញពី outbox ដើម្បីកុំឱ្យមានការសង្ស័យ។

ភ័ស្តុតាងបង្ហាញថា អ្នកបោកប្រាស់ទំនងជាប្រើប្រាស់ LinkedIn ដើម្បីវាយតម្លៃមុខតំណែងជនរងគ្រោះដែលអាចក្លាយជាគោលដៅ។ វិធីសាស្ត្របែបនេះកាត់បន្ថយលទ្ធភាពនៃការព្រមានជាមុនពីមិត្តរួមការងាររបស់ជនរងគ្រោះ និងបង្កើនអត្រាជោគជ័យ។

ទោះបីជាមិនមានភ័ស្តុតាងច្បាស់លាស់ពីរបៀបដែលអ្នកវាយប្រហារកំពុងប្រើប្រាស់ទិន្នន័យរបស់ក្រុមហ៊ុនដែលត្រូវបានវាយប្រហារជោគជ័យក៏ដោយ អ្នកស្រាវជ្រាវជឿថា វាអាចត្រូវបាន “លក់ទៅឱ្យអ្នកបោកប្រាស់ហិរញ្ញវត្ថុ (financial scammers) ដទៃទៀតដើម្បីធ្វើការបោកប្រាស់បន្តទៀត” ៕

ចូលរួមទៅក្នុងបន្ទប់ផ្តល់ព័ត៌មាន Telegram channel សម្រាប់ទទួលបានព័ត៌មានចុងក្រោយស្តីពីសន្តិសុខអុិនធឺណិតទាំងក្នុង និងក្រៅប្រទេស៖ https://t.me/infosecisac ។ ចង់ផ្សព្វផ្សាយពាណិជ្ជកម្ម សូមទំនាក់ទំនង info@secudemy.com.

Subscribe to our Telegram channel for the latest updates on the Cybersecurity Breaking News in both locally and internationally: https://t.me/infosecisac. For advertising: info@secudemy.com