ការធ្វើតេស្តវាយប្រហារទៅលើប្រព័ន្ធ (Penentration Testing) និងប្រសិទ្ធិភាពនៃសមត្ថភាពការពារ (cyber defense)

ដោយផ្អែកទៅលើចំនួនអង្គភាពដែលរងគ្រោះដោយការវាយប្រហារតាមប្រព័ន្ធអ៊ិនធឺណិត (cyber attack) មានការកើនឡើងឥតឈប់ឈរនោះ យើងមើលទៅហាក់ដូចជាអ្នកជំនាញផ្នែកសន្តិសុខព័ត៌មាននៅតាមអង្គភាពទាំងនោះ មិនទាន់ត្រៀមខ្លួនរួចរាល់នៅឡើយទេដើម្បីការពារទប់ទល់ទៅនឹងការវាយប្រហារ ។ ការដែលយើងត្រៀមខ្លួនគឺមានន័យថា ជាការយល់ដឹងអំពីថាតើការវាយប្រហារអ្វីដែលអាចកើតមានឡើង ហើយប្រាកដថាអង្គភាពមានសមត្ថភាពគ្រប់គ្រាន់ក្នុងការចាប់បាន (detect) នៅពេលដែលមានការវាយប្រហារកើតឡើង និងសមត្ថភាពក្នុងការប្រឆាំងត្រលប់ទៅវិញ។

ដូចដែលយើងដឹងស្រាប់ហើយថា មានអង្គភាពជាច្រើនបានដាក់អនុវត្តន៍នូវយន្តការសន្តិសុខ (security controls) នៅក្នុងការងារមួយដើម្បីពង្រឹងផ្នែកសន្តិសុខព័ត៌មាន ប៉ុន្តែអ្វីដែលម្នាក់ៗមានការមើលរំលងនោះគឺភស្តុតាងនានាដែលបញ្ជាក់ថាយន្តការសន្តិសុខទាំងនោះគឺមានប្រសិទ្ធិភាព។ ការអនុវត្តយន្តការសន្តិសុខនៅក្នុងបរិស្ថានប្រពៃណីគឺមិនបានផ្តល់នូវការធានា (assurance) ឡើយ ដែលថាណេតវើក ឬប្រតិបត្តិការសន្តិសុខអាចចាប់បាន (detect) នូវការព្យាយាមវាយប្រហារ (malicious attempts) ណាមួយដែលកើតមានឡើងចំពោះអង្គភាព។ មិនទាន់មានភស្តុតាងនៅឡើយទេដែលថាការវាយប្រហារនានាត្រូវបានរាំងខ្ទប់ (block) ប្រកបដោយប្រសិទ្ធភាព។

Penetration Testing គឺជាវិធិសាស្ត្រដ៏មានប្រសិទ្ធិភាពមួយសម្រាប់ផ្តល់នូវការធានាដែលថា ការវាយប្រហារណាមួយកើ់តឡើងអាចត្រូវបានគេចាប់បាន, សកម្មភាពមិនសមស្របអាចត្រូវបានបញ្ឈប់ ហើយនឹងសកម្មភាពឆ្លើយតបអាចដំណើរការឲ្យបានទាន់ពេលវេលាតាមតែអាចធ្វើទៅបាន។ ប៉ុន្តែការធ្វើ Penetration Testing មិនទាន់ឆ្លើយតបបានពេញលេញនូវឡើយទេ ទៅនឹងរាល់គ្រប់សកម្មភាពទាំងអស់ដែលត្រូវការការពារ (cyber defense) ប្រកបដោយប្រសិទ្ធភាព។ Penetration testing អាចជាវិធីសាស្ត្រមួយដ៏មានប្រសិទ្ធិភាព ប៉ុន្តែវិធីសាស្ត្រនេះ ក៏មានដែនដកំណត់ផងដែរ។

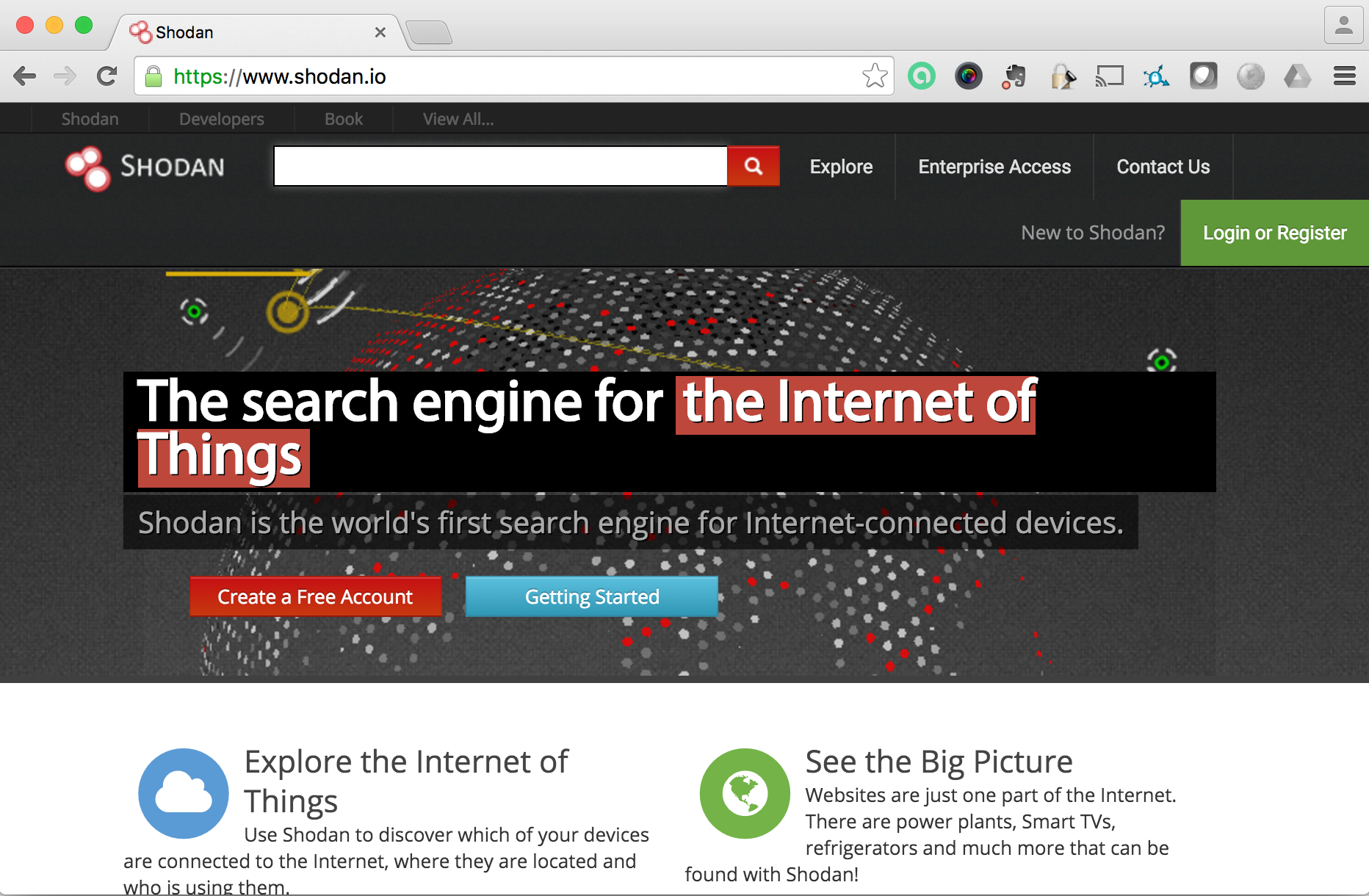

អ្នកដែលធ្វើតេស្តវាយប្រហារទៅលើប្រព័ន្ធ (Penetration Tester or PenTester) ធ្វើត្រាប់តាមសកម្មភាពនៃការវាយប្រហារពីសំនាក់ហេគឃ័រ (hackers) ប៉ុន្តែប្រព្រឹត្តទៅតាមនីតិវិធីត្រឹមត្រូវ អាចគ្រប់គ្រងបាន។ ដូចគ្នាទៅនឹងអ្នកវាយប្រហារដែរ អ្នកធ្វើតេស្តប្រើប្រាស់នូវ កម្មវិធីដែលមាននៅក្នុងទីផ្សារដើម្បីកំណត់ឲ្យបាននូវឧបករណ៍ទាំងឡាយណាដែលអាចមើលឃើញពីណេតវើកខាងក្រៅ។ អ្នកធ្វើតេស្តប្រើប្រាស់ កម្មវិធីទាំងនោះដើម្បីទាញយកព័ត៌មានបន្ថែមអំពីចរិកលក្ខណៈរបស់ណេតវើក ប្រព័ន្ធ និងកម្មវិធី។ កម្មវិធីទាំងនោះក៏ផ្តល់នូវមុខងារសម្រាប់ធ្វើការ វាយប្រហារ (exploits) ទៅលើយន្តការសន្តិសុខ ឬចំនុចខ្សោយដែលមាន។ ការធ្វើតេស្តអាចជាលក្ខណៈបច្ចេកទេស ឬក៏រួមមានការធ្វើវិស្វកម្មសង្គម (social engineering) និងវិធីសាស្រ្តដទៃទៀតផងដែរ។ គោលបំណងនៃការធ្វើតេស្ត គឺដើម្បីបង្ហាញឲ្យឃើញថា ប្រព័ន្ធទាំងនោះអាចត្រូវបានវាយលុក (compromise) ហើយព័ត៌មាននិងធនធានសំខាន់ៗអាចប្រឈមមុខនឹងហានិភ័យ។ នៅពេលដែលយើង និយាយថា ការធ្វើតេស្តផ្តល់ឲ្យយើងនូវព័ត៌មានពាក់ព័ន្ធទៅនឹងប្រសិទ្ធិភាពនៃសមត្ថភាពការពារ (cyber defense) ប៉ុន្តែពិតប្រាកដនោះ ការធ្វើតេស្ត (PenTest) គឺជាការវាយលុក ឬវាយប្រហារចូលប្រព័ន្ធ (offensive) ។

សកម្មភាពទាំងឡាយណាដែលជាផ្នែកនៃការធ្វើ PenTest គួរតែជាផ្នែកមួយនៃគ្រប់កម្មវិធីពាក់ព័ន្ធទៅនឹងសមត្ថភាពការពារទាំងអស់ (cyber defense) ។ វិធីសាស្រ្តក្នុងការធ្វើ PenTest គឺជាយន្តការមួយដ៏ល្អក្នុងការបង្ហាញឲ្យឃើញថាប្រព័ន្ធការពាររបស់អ្នកអាចត្រូវបានបំបែក ។ ការធ្វើតេស្តទាំងនេះបង្ហាញឲ្យឃើញនូវកិច្ចប្រឹងប្រែងទាំងអស់ដែលយើងត្រូវការក្នុងការវាយប្រហារដោយជោគជ័យ បង្ហាញអំពីកម្រិតនៃភាពស្មុគស្មាញរបស់អ្នកវាយប្រហារ និងបង្ហាញអំពីភាពស្មុគស្មាញនៃវិធីសាស្ត្រដែលត្រូវការដើម្បីទទួលបានជោគជ័យ ។ វិធីសាស្ត្រនៃការធ្វើតេស្តក៏នឹងផ្តល់ឲ្យយើងនូវឧិកាសក្នុងការយល់ដឹងថាតើបុគ្គលដែលធ្វើការផ្នែកសន្តិសុខ ឬណេតវើកមានលទ្ធភាពក្នុងការចាប់បានការវាយប្រហារផងដែរ ។ ការធ្វើតេស្តក៏ផ្តល់ឲ្យយើងផងដែរនូវការរៀនសូត្រ ក្នុងខណៈពេលដែលបុគ្គលកាន់កាប់ការងារប្រតិបត្តិការប្រព័ន្ធត្រូវបានផ្តល់ឧិកាសឲ្យពិនិត្យសារឡើងវិញនូវបច្ចេកទេសដែលត្រូវបានប្រើប្រាស់ និងមើលភស្តុតាងនានានៅក្នុងកំឡុងពេលនោះផងដែរ។ អភិបាលគ្រប់គ្រងប្រព័ន្ធ (system admin) ដែលពេលខ្លៈជឿជាក់ថាយន្តការការពាររបស់ខ្លួនមិនអាចត្រូវបានវាយបំបែកនោះ តែងតែមានការភ្ញាក់ផ្អើល នៅពេលដែលយន្តការនោះត្រូវបានវាយបំបែក ជាពិេសសនៅពេលដែលអ្នកវាយប្រហារអាចមានសមត្ថភាពក្នុងការចូលពីប្រព័ន្ធមួយទៅប្រព័ន្ធមួយទៀត វាយលុករួចគ្រប់គ្រងប្រព័ន្ធ រហូតដល់ពេលគ្រប់គ្រងណេតវើកទាំងមូលតែម្តង។

ក្នុងខណៈពេលដែលការធ្វើ PenTest ផ្តល់នូវសារៈសំខាន់នោះ វាក៏នាំមកនូវដែនកំណត់ដែលយើងត្រូវតែគិតពិចារណាផងដែរ នៅក្នុងទស្សនាទានសមត្ថភាពការពារ (cyberdefense) ។ ដូចគ្នាទៅនឹងការធ្វើតេស្តដទៃទៀតដែរ ការធ្វើ PenTest គឺជាការមើលឃើញសមត្ថភាពការពារក្នុងខណៈពេលនោះ (point-in-time) តែប៉ុណ្ណោះ ដែលដែនកំណត់របស់វាត្រូវបានកំណត់ដោយ ១.សមត្ថភាពរបស់អ្នកធ្វើតេស្ត ២. កម្មវិធីដែលបានប្រើប្រាស់ ៣. វិធីសាស្ត្រដែលបានប្រើប្រាស់ និង ៤. រយៈពេលដែលបានកំណត់ ។ មិនដូចគ្នាទៅនឹងអ្នកវាយប្រហារឡើយ អ្នកធ្វើតេស្តវាយប្រហារត្រូវធ្វើការនៅក្នុងដែនកំណត់មួយដែលត្រូវបានចងដោយកិច្ចព្រមព្រៀងដែលមានចែងនូវទំហំនិងដែនកំណត់នៃការធ្វើតេស្ត និងចំនួនទឹកប្រាក់ដែលអតិថិជននឹងត្រូវបង់សម្រាប់សេវានេះ។

ផ្ទុយទៅវិញ អ្នកវាយប្រហារដែលគាំទ្រដោយរដ្ឋាភិបាល (nation-states) ក្រុមឧក្រិដ្ឋជន (organized criminal) និងសកម្មជនហេគឃ័រ (hacktivists) គឺមិនបានធ្វើការស្ថិតនៅក្នុងរង្វង់នៃដែនកំណត់ដូចគ្នានោះទេ។ ការធ្វើតេស្តគឺមិនមែនជាសកម្មភាពប្រចាំថ្ងៃដែលបន្តមិនឈប់នោះទេ ដែលផ្ទុយពីសកម្មភាពនៃការហេគ ដែលធ្វើឡើងជារៀងរាល់ថ្ងៃ។ ហេគឃ័រអាចប្រើប្រាស់នូវវិធីសាស្ត្រណាក៏ដោយ ដើម្បីវាយលុកចូលទៅក្នុងប្រព័ន្ធ ក្នុងខណៈពេលដែលអ្នកធ្វើតេស្តត្រូវបានកំណត់ដោយវិធីសាស្ត្រដែលអតិថិជនអនុញ្ញាត និងដោយការរាំងស្កាត់ដោយច្បាប់ ឬក្រមសីលធម៌វិជ្ជាជីវៈ ។

Cyber attacks គឺជាទូទៅត្រូវបានគេរកឃើញថាមានលក្ខណៈស្ថិតស្ថេរ (persistent) និងមានលក្ខណៈខុសគ្នាៗដោយប្រើប្រាស់បច្ចេកទេសកម្រិតខ្ពស់។ ដើម្បីផ្តល់នូវប្រសិទ្ធិភាពនៃសមត្ថភាពការពារ អង្គភាពត្រូវការអនុវត្តនូវកម្មវិធីសន្តិសុខព័ត៌មានដែលឆ្លើយតបទៅនឹង លទ្ធភាពនៃការកំណត់នូវ ១. ប្រព័ន្ធនានាដែលត្រូវទទួលបានការការពារ ២. ទ្រព្យសម្បត្តិដែលត្រូវការពារ (assets) ៣. ចាប់នូវព្រឹត្តិការណ៍មិនល្អនិងការគំរាមគំហែង ៤. ការឆ្លើយតបទៅនឹងឧប្បទេវហេតុសន្តិសុខក្នុងពេលភ្លាមៗ និង ៥. ការស្រោចស្រង់មកវិញ (recover) ។ ចំនុចចំបងរបស់ការធ្វើ PenTest គឺផ្តោតទៅលើការវាយលុក (offensive) ជាជាងការការពារ (defensive) និងគ្រាន់តែជាផ្នែកមួយចាំបាច់របស់កម្មវិធីសន្តិសុខព័ត៌មានទាំងមូលប៉ុណ្ណោះ។ ការធ្វើ PenTest គឺធ្វើការកំណត់មជ្ឈដ្ឋានរបស់ប្រព័ន្ធក្នុងទម្រង់បច្ចេកទេសតែប៉ុណ្ណោះ ដោយការធ្វើតេស្តទៅលើសមត្ថភាពក្នុងការការពារប្រព័ន្ធ ប៉ុន្តែមិនបានផ្តល់នូវព័ត៌មានដែលជាដើមចមដែលបណ្តាលឲ្យ មានការថ្លោះធ្លោយនោះទេ (securities failures) ។ អភិបាលគ្រប់គ្រងប្រព័ន្ធនិងប្រតិបត្តិការអាចមាននូវឧិកាសក្នុងការរៀនសូត្រពីការ ធ្វើតេស្តនេះដើម្បីស្វែងយល់និងកំណត់ថា តើអ្វីខ្លះដែលត្រូវបានចាប់បាន (detect) ប៉ុន្តែការងារនេះជាទូទៅមិនមាននៅក្នុងដែននៃការធ្វើតេស្តនោះទេ។ ទន្ទឹមនឹងនេះផងដែរ ការធ្វើ PenTest ក៏មិនរួមបញ្ចូលនូវតម្រូវការក្នុងការឆ្លើយតបទៅនឹងឧប្បទេវហតុ ឬការស្រោចស្រង់ទិន្នន័យ។

ឧក្រិដ្ឋកម្មតាមប្រព័ន្ធបច្ចេកវិទ្យា (cybercrime) គឺមានលក្ខណៈស្មុគស្មាញណាស់។ អ្នកវាយប្រហារមានពេលវេលា និងឧិកាសគ្រប់គ្រាន់ ដើម្បីធ្វើផែនការនិងដំណើរការវាយប្រហារពីគ្រប់ជ្រុងទៅលើគោលដៅដែលចង់វាយប្រហារ។ ហេគឃ័រត្រូវការរកឃើញតែចំនុចមួយប៉ុណ្ណោះ ក្នុងការវាយលុក នៅពេលដែលអ្នកការពារ (defender) ត្រូវការត្រៀមខ្លួនរួចជាស្រេចគ្រប់ពេលវេលាសម្រាប់ទទួលរងការវាយប្រហារ ដែលត្រូវតែមានប្រសិទ្ធិភាព ១០០ភាគរយ។ វីធីសាស្ត្រនៃការវាយប្រហារដែលមិនមានប្រសិទ្ធិភាពក្នុងថ្ងៃនេះ អាចនឹងកាន់តែមានប្រសិទ្ធិភាពនៅលើប្រព័ន្ធផ្សេងទៀត ឬនាថ្ងៃណាមួយ ហើយយន្តការការពារដែលមានប្រសិទ្ធិភាពក្នុងថ្ងៃនេះប្រហែលជាមិនមានប្រសិទ្ធិភាពនាថ្ងៃស្អែកនោះទេ ។

បើយើងក្រលេកមើលទៅលើវិទ្យាស្ថានរបស់អាេមរិក US National Institute of Standards and Technology (NIST) បានចេញផ្សាយនូវឯកសារស្តីពី Framework for Improving Critical Infrastructure Cybersecurity ដែលបានបង្ហាញកម្មវិធីការពាររួមមួយដែលរួមមាននូវ ១. ការកំណត់ (identification) ២. ការការពារ (protection) ៣. ការចាប់បាន (detection) ៤. ការឆ្លើយតប (response) និង ៥. ការស្រោចស្រង់ (recovery) ធ្វើជាធាតុមួយដ៏សំខាន់សម្រាប់យន្តការការពារសន្តិសុខ (cyberdefense)។ ជាផ្នែកមួយនៃការបង្កើតកម្មវិធីសន្តិសុខព័ត៌មាន នាយកផ្នែកសន្តិសុខព័ត៌មាន (CISOs) ត្រូវតែប្រាកដថា បច្ចេកវិទ្យាដែលប្រើប្រាស់ក្នុងការបង្កើត ការធ្វើប្រតិបត្តិការ និងការគ្រប់គ្រងទៅលើហេដ្ឋារចនាសម្ព័ន្ធ មានលក្ខណៈសម្បត្តិគ្រប់គ្រាន់ដែលត្រូវការ ជាផ្នែកមួយនៃដំណោះស្រាយនៃយន្តការការពារ។

CISOs ក៏ត្រូវការផងដែរនូវផែនការនិងនីតិវិធី ដែលត្រូវតែដាក់ឲ្យប្រើប្រាស់ដើម្បីរួមបញ្ចូលនូវសកម្មភាពទាំងឡាយនៃបច្ចេកវិទ្យាទាំងនោះទៅក្នុងកម្មវិធីការពារ (defensive program) ដែលមានលក្ខណៈស្អិតរមួតនិងប្រសិទ្ធិភាព ។ បើសិនជាមានធនធានគ្រប់គ្រាន់ អ្នកធ្វើតេស្តសន្តិសុខអាចក្លាយទៅជាផ្នែកមួយនៃបុគ្គលិកដែលមានតួនាទីតេស្តជាប្រចាំនៅក្នុងអង្គភាពនោះតែម្តង៕

ឯកសារយោង៖