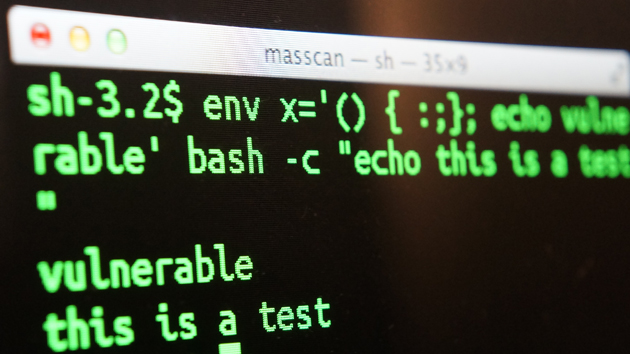

ប្រសិនជាអ្នកវាយប្រហារវាយលុកទៅលើ port 443 នោះអ្នកវាយប្រហារអាចធ្វើការដំណើរការកូដអ្វីក៍បាននៅលើ host operating system។

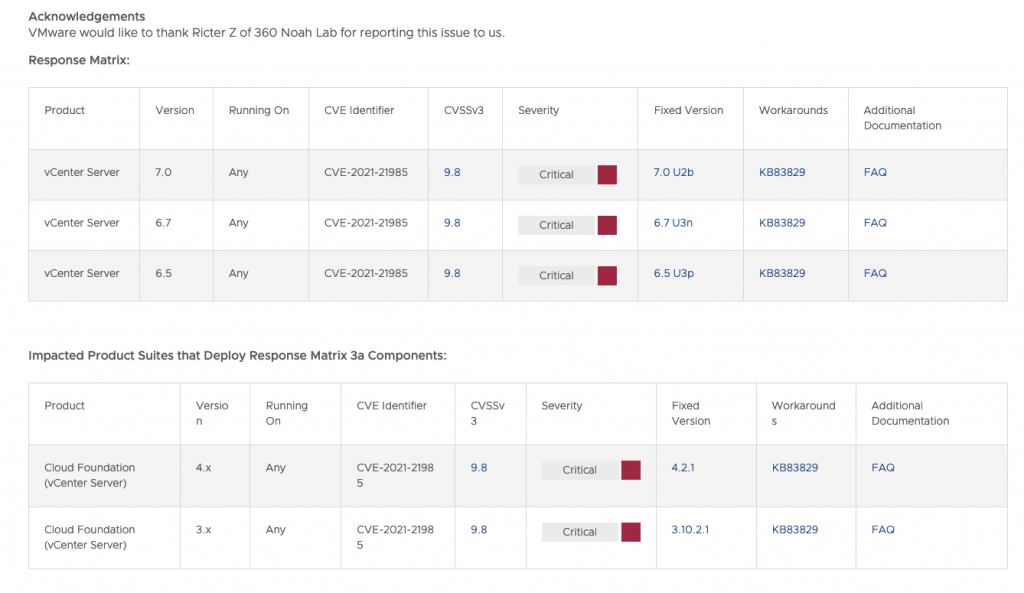

VMware បានចេញផ្សាយជាបន្ទាន់ឱ្យអ្នកប្រើប្រាស់ vCenter ទាំងអស់ ធ្វើការអាប់ដេតទៅលើ vCenter Server v. 6.5, 6.7 និង 7.0 ជាបន្ទាន់ បន្ទាប់ពីរកឃើញថានូវចំនុចខ្សោយធ្ងន់ធ្ងរបំផុតចំនួនពីរ ហើយដែលមានកម្រិត 9.8 (CVSSV3)។

ចំនុចខ្សោយមួយដែលមានលេខកូដ CVE-2021-21985 ពាក់ព័ន្ធទៅនឹងការដំណើរកូដពីចំងាយ ដែលជាចំនុចខ្សោយនៅក្នុង vSAN plugin ដែលដំណើរការដោយស្វ័យប្រវត្តិនៅក្នុង vCenter ដែលអាចអនុញ្ញាតឱ្យចោរព័ត៌មានវិទ្យាដំណើរការកូដនៅលើ host machine តាមរយៈ port443។ ទោះបីជាអ្នកប្រើប្រាស់មិនប្រើប្រាស់មុខងារ vSAN នេះក៏ដោយ ក៏នៅតែរងគ្រោះដែរ ដោយសារតែ vSAN plugin វាដំណើរការដោយ default នេះបើតាមបានរៀបរាប់នៅក្នុងសេចក្តីជូនដំណឹងរបស់ខ្លួន។

អង្គភាពដែលមានដំណើរការ vCenter Servers នៅក្នុងបណ្តាញហើយអាចធ្វើការអាក់េសសដោយផ្ទាល់ពីអុីនធឺណិត អាចទទួលរងការវាយលុក ហើយគួរតែធ្វើការត្រួតពិនិត្យទៅលើប្រព័ន្ធរបស់ខ្លួនដើម្បីស្វែងរកបញ្ហាដែលអាចកើតមានឡើង។

ដើម្បីដោះស្រាយបញ្ហានេះ VMware បានណែនាំឱ្យអ្នកប្រើប្រាស់ធ្វើការអាប់ដេតជាបន្ទាន់ vCenter ឬក៏អាចធ្វើតាមការណែនាំអំពីវិធីសាស្ត្រក្នុងការបិទមុខងារ vCenter Server plugins។ បន្ថែមពីលើនេះ VMware បានព្រមានថា “នៅពេលដែល vSAN នៅតែបន្តដំណើរការនោះ ការគ្រប់គ្រង និងឃ្លាំមើល (manage and monitor) គឺមិនអាចធ្វើទៅរួចឡើយនៅពេលដែលយើងបិទមុខងារមួយនេះ។ អតិថិជនដែលប្រើប្រាស់ vSAN គួរតែពិចារណាបិទមុខងារនេះតែក្នុងរយៈពេលខ្លីមួយប៉ុណ្ណោះ”។

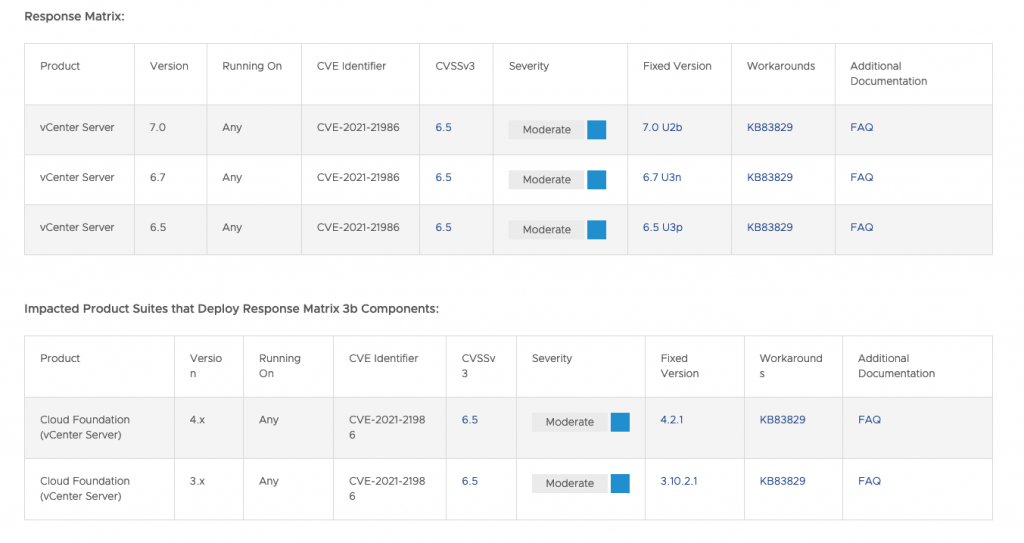

ភាពងាយរងគ្រោះមួយទៀតមានលេខកូដ CVE-2021-21986 អាចអនុញ្ញាតឱ្យចោរព័ត៌មានវិទ្យាអាចដំណើរការសកម្មភាពផ្សេងៗរបស់ Plugin ដោយមិនត្រូវការសិទ្ធិអនុញ្ញាត (authentication)៕

ប្រភព៖ https://www.vmware.com/security/advisories/VMSA-2021-0010.html