attack

-

General

វេបសាយរាប់លានប្រឈមមុខនឹងហានិភ័យនៃការគ្រប់គ្រងពីចម្ងាយ: ImageMagick

ImageMagick គឺជាកូនកម្មវិធីតូចមួយ ឥតគិតថ្លៃ (Open Source) ហើយដែលមានវត្តមានច្រើនជាង ២៥ឆ្នាំមកហើយ ហើយប្រហែលជាអ្នកក៏មិនដែលធ្លាប់បានលឺឈ្មោះ ឬស្គាល់នូវនិមិត្តសញ្ញារបស់វាឡើយ (logo) ។ ប៉ុន្តែអ្នកប្រហែលជាប្រើប្រាស់នូវកម្មវិធីនេះ ដោយអ្នកមិនបានដឹងខ្លួន ដែលជាឧទាហរណ៍គឺនៅពេលដែលអ្នកធ្វើការបញ្ជូនរូបភាព (upload images) ទៅកាន់វេបសាយ ឬក៏នៅក្នុងវេប blog ណាមួយ។…

Read More » -

General

យល់ដឹងអំពីលក្ខណៈរបស់ឌីដូស (DDos)

មុនពេលដែលយើងចាប់ផ្តើមទៅលើវិធីសាស្ត្រដែលថាតើការវាយប្រហារមានផលប៉ៈពាល់យ៉ាងណាខ្លះចំពោះអ្នក ហើយនឹងអ្នកទាំងឡាយនៅក្នុងបណ្តាញអ្នក ខាងក្រោមនេះគឺជារូបភាពសង្ខេបតើអ្វីទៅជាការវាយប្រហារ DDoS ។ ការវាយប្រហារក្នុងទ្រង់ទ្រាញជា DDoS គឺចេញមកពីប្រភព BotNET ដែលជាបណ្តាញកុំព្យុទ័រដ៏ធំមួយដែលមានផ្ទុកមេរោគ (អាចដល់រាប់លានគ្រឿង) ហើយដែលត្រូវបានប្រើប្រាស់ដោយឧក្រិដ្ឋជនអិុនធឺណិតក្នុងការវាយប្រហារទៅលើវេបសាយរបស់អ្នក។ នៅត្រង់ចំនុចកណ្តាលគឺជាជនរងគ្រោះ ដែលឧក្រិដ្ឋជនអិុនធឺណិតធ្វើការទាញយកនូវទិន្នន័យ ឬប្រើប្រាស់នូវសមត្ថភាពរបស់កុំព្យូទ័រទាំងនោះដើម្បីដំណើរការឌីដូស (DDoS)។ ជនរងគ្រោះ ការវាយប្រហារធំៗបែបឌីដូស គឺត្រូវបានផ្សព្វផ្សាយយ៉ាងទូលំទូលាយនៅតាមបណ្តាញសារព័ត៌មាន ប៉ុន្តែភាពពិត…

Read More » -

General

ហេដ្ឋារចនាសម្ព័ន្ធឆ្អឹងខ្នងរបស់អិុនធឺណិតទទួលរងការវាយប្រហារ

Internet’s DNS Root Servers ដែលត្រូវបានគេស្គាល់ថាជាហេដ្ឋារចនាសម្ព័ន្ធអិុនធឺណិតដែលសំខាន់បំផុតនោះ ត្រូវទទួលរងការវាយប្រហារបែបឌីដូស (DDoS) កាលពីសប្តាហ៍មុន។ ការវាយប្រហារនេះ គឺមានទំហំរហូតដល់ ៥លាន queries ក្នុងមួយ ១វិនាទី គោលដៅទៅលើ Internet’s DNS (Domain Name System)…

Read More » -

General

តើពាក្យថា Penetration Testing មានន័យយ៉ាងដូចម្តេច?

ពាក្យថា Penetration Test ត្រូវបានប្រើប្រាស់មិនបានត្រឹមត្រូវជាយូរមកហើយដោយឧស្សាហកម្មសន្តិសុខព័ត៌មាន ក្នុងន័យថា គឺជាអ្វីៗទាំងអស់ដែលចាប់ ផ្តើមចេញពីការធ្វើ assessment ដ៏ល្អឥតខ្ចោះមួយដែលធ្វើឲ្យដូច (simulation) ការវាយប្រហារជាក់ស្តែង រហូតដល់ការវិភាគដោយការចុចទៅលើ “start” និង “stop” ដោយប្រើប្រាស់នូវដំណោះស្រាយបច្ចេកវិទ្យាដែលកំពុងមាននៅក្នុងទីផ្សារ។ Vulnerability assessment ការធ្វើ Vulnerability…

Read More » -

General

How DDoS Attack Works?

ភាគច្រើននៃយើងទាំងអស់គ្នា ដឹងរួចហើយថា DDoS attack (Distributed Denial of Service) គឺជាប្រភេទនៃការវាយប្រហារមួយដែល យើងនិយមជួបប្រទៈក្នុងពេលបច្ចុប្បន្ននេះ ហើយនាពេលថ្មីៗនេះ មានការកើនឡើងគួរជាទីចាប់អារម្មណ៍នៃការវាយប្រហារក្នុងទ្រង់ទ្រាយបែបនេះ។ ថ្មីៗនេះ វិបសាយរបស់ទស្សនាវដ្តី New York បានទទួលការរំខានដោយសារតែការវាយប្រហារបែប DDoS ប្រមាណជា ១២ម៉ោង។…

Read More » -

General

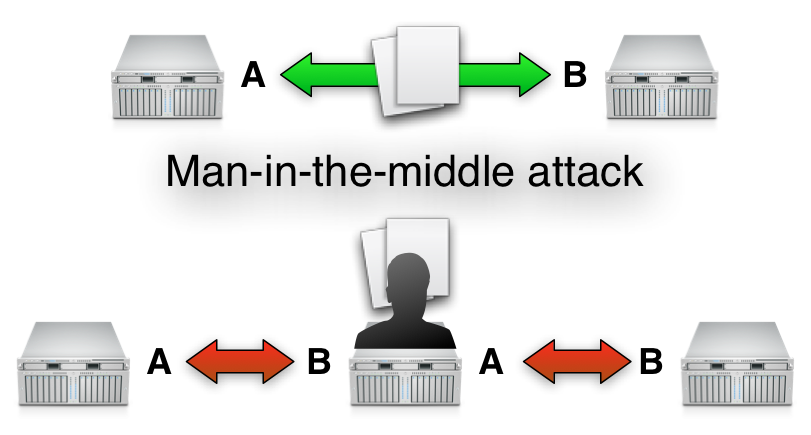

How to Protect Man-In-The-Middle (MiTM)

របៀបការពារខ្លួនពីការវាយប្រហារ Man-In-The-Middle Attack (MiMT) ការការពារទិន្នន័យរបស់យើងនៅលើបណ្តាញមិនមែនជាកិច្ចការងាយស្រួលនោះទេ ជាពិសេសនៅពេលដែលការវាយប្រហារនាពេលបច្ចុប្បន្ននេះ ដែលមានបច្ចេកទេសថ្មីៗ និងស្មុគស្មាញ។ ពេលខ្លះការវាយប្រហាររបស់ពួកគេមិនសូវមានគ្រោះថ្នាក់សម្រាប់អ្នកប្រើជាបុគ្គលឡើយ តែការវាយប្រហារទ្រង់ទ្រាយធំនៅលើវិបសាយដែលពេញនិយមមួយចំនួនឬមូលដ្ឋានទិន្នន័យផ្នែកហិរញ្ញវត្ថុ អាចនឹងជាគ្រោះថ្នាក់ខ្ពស់។ ក្នុងករណីជាច្រើន អ្នកវាយប្រហារព្យាយាមជំរុញឱ្យមេរោគមួយចំនួនរត់ចូលនៅលើម៉ាស៊ីនរបស់អ្នកប្រើប្រាស់។ អ្វីទៅជាការវាយប្រហារ Man-in-the-middle ? ការវាយប្រហារប្រភេទ Man-in-the-middle អាចទទួលបានជោគជ័យ នៅពេលដែលការវាយប្រហារនេះបានបង្កើតការផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវទៅវិញទៅមករវាងភាគីពីរ។…

Read More » -

Event

Defense Saturday is back with its 6th edition

ព្រឹត្តិការណ៍ Defense Saturday លើកទី៦ កាលពីថ្ងៃទី២៧ ខែមិថុនា ឆ្នាំ២០១៥ វេលាម៉ោង ០២:០០ ដល់ម៉ោង ០៤:៣០ នាទីរសៀល នៅ Development Innovation មានប្រារព្ធកម្មវិធី Defense Saturday លើកទី ៦…

Read More » -

General

Hackers successfully ground 1,400 passengers

បើតាមព័ត៌មានពី CNN បានឲ្យដឹងថា អ្នកវាយប្រហារតាមប្រព័ន្ធអ៊ិនធឺណិត បានវាយលុកដោយជោគជ័យដែលធ្វើឲ្យអ្នកធ្វើដំណើរប្រមាណជា ១៤០០នាក់ មិនអាចធ្វើដំណើរ (តាមយន្តហោះ) បាន កាលពីថ្ងៃអាទិត្យកន្លងទៅនេះ។ បញ្ហាដែលកើតមានឡើងសម្រាប់អ្នកធ្វើដំណើរទាំងនោះ ចាប់ផ្តើមនៅឯព្រលានយន្តហោះ Warsaw Chopin បន្ទាប់ពីក្រុមហ៊ុនបាននិយាយថា ប្រព័ន្ធកុំព្យូទ័រដែលប្រើប្រាស់សម្រាប់បង្កើតនូវតារាងហោះហើររបស់ខ្លួនត្រូវបានវាយប្រហារ។ ក្រុមហ៊ុន LOT Polish Airways,…

Read More » -

General

The Great Cannon – Another Cyber Weapon from China

ប្រទេសចិនមានផលិតផលមួយទៀតដែលគួរជាទីចាប់អារម្មណ៍ ហើយដែលយើងទាំងអស់គ្នាមិនបានដឹង។ ប្រទេសមួយនេះមាននូវ cyber weapon ដែលមានកំលាំងខ្លាំង និងមិនត្រូវបានស្គាល់ពីមុនមក ហើយដែលរដ្ឋាភិបាលកំពុងតែប្រើប្រាស់ក្នុងការពង្រឹងនូវសមត្ថភាព cyber នោះ ត្រូវបានគេដាក់ឈ្មោះថា “Great Cannon”។ INTERNET CENSORSHIP IN CHINA នៅពេលដែលយើងនិយាយអំពី Internet Censorship…

Read More » -

Documents

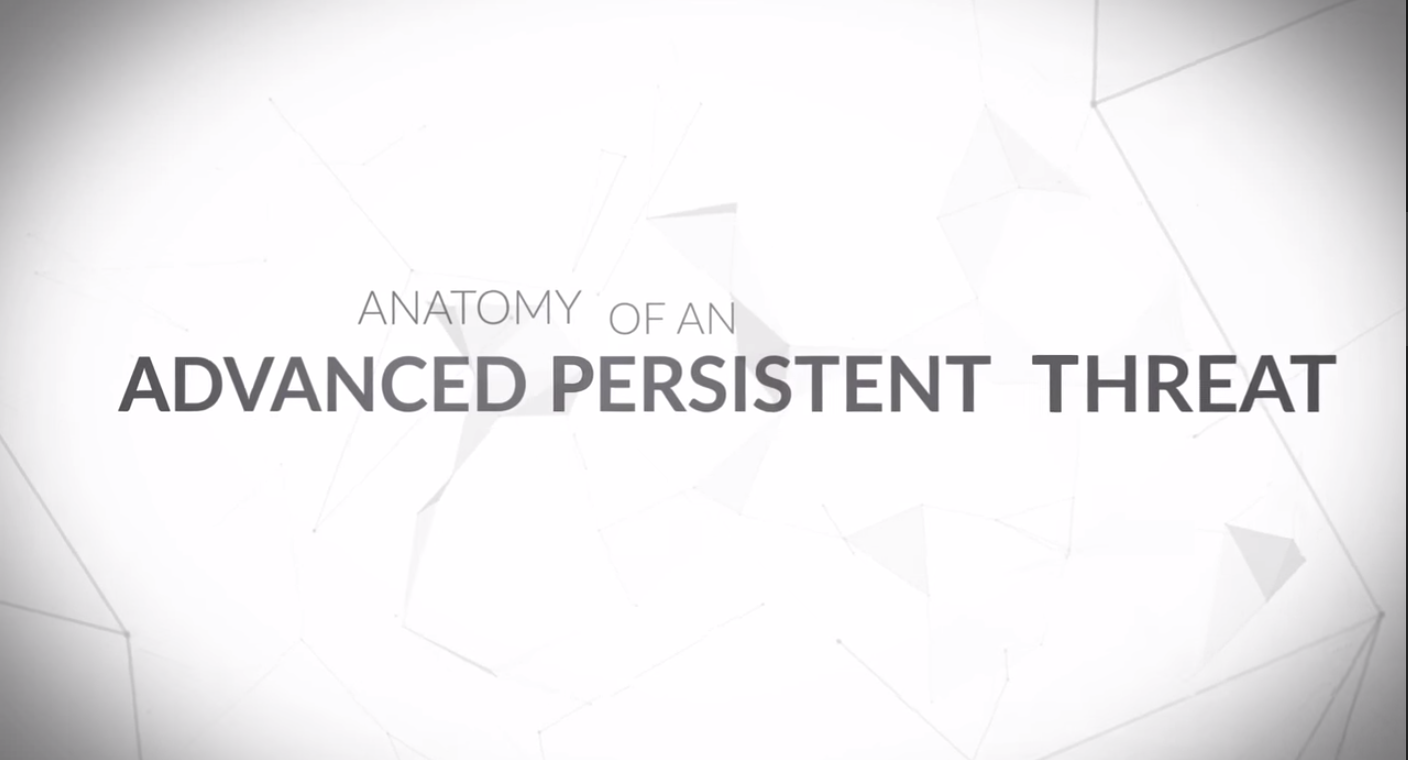

APT28 – A Window Into Russia’s Cyber Espionage Operations?

APT28 – គឺជាច្រកចូលទៅកាន់ប្រតិបត្តិការចារកម្មរបស់រុស្សីមែនទេ? តាំងពីដើមមករុស្សីគឺស្ថិតនៅក្នុងចំណោមរដ្ឋ ដែលអាចធ្វើប្រតិបត្តិការបណ្តាញដែលមានលក្ខណៈស្មុគស្មាញ។ ការគិតឃើញបែបនេះគឺដោយសារតែមើលឃើញថា រដ្ឋាភិបាលរុស្សី ត្រូវបានគេចោទប្រកាន់ថាបានពាក់ព័ន្ធនៅក្នុងការវាយប្រហារតាមប្រព័ន្ធអ៊ិនធឺណែត ព្រមគ្នាជាមួយនឹងការឈ្លានពានចូលទៅក្នុង Georgia ក្នុងឆ្នាំ ២០០៨ [1] ក៏ដូចជាសកម្មភាពដែលក្រុងមូស្គូ គឺជាអ្នកស្ថិតនៅពីក្រោយការជ្រៀតចូលបណ្តាញនៃ U.S. Department of Defense ក្នុងឆ្នាំ…

Read More » -

General

RansomWeb – The New Term

RansomWeb គឺជាពាក្យថ្មីមួយ អ្នកវាយប្រហារកំពុងតែស្វែងរកនូវវិធីសាស្ត្រនានា ដើម្បីធ្វើឲ្យគ្រោះថ្នាក់ដល់អភិបាលគ្រប់គ្រងវិបសាយ។ ដូចជានៅក្នុងរបាយការណ៍មួយ ដែលចេញផ្សាយដោយ ក្រុមហ៊ុនសន្តិសុខ High-Tech Bridge បានឲ្យដឹងថា អ្នកវាយប្រហារបានធ្វើការផ្លាស់ប្តូរ (switching) នូវកូនសោរបំលែង (encryption keys) ហើយបន្ទាប់មកធ្វើការជំរិតអភិបាលគ្រប់គ្រងដើម្បីយកលុយ។ ស្វែងយល់បន្ថែម >> តើអ្វីទៅជា CryptoLocker? ការវាយប្រហារនេះគឺត្រូវបានគេហៅថា…

Read More » -

General

Understanding Rootkit

យល់ដឹងអំពីកម្មវិធីប្រភេទ RootKit ការយល់ដឹងទូទៅ RootKit គឺជាប្រភេទនៃកម្មវិធីលួចទិន្នន៍យ ដែលជាទូទៅគឺមានបំណងមិនល្អ ហើយត្រូវបានគេសរសេរឡើងដើម្បីលាក់នូវដំណើរការ ឬកម្មវិធីណាមួយ មិនឲ្យមានការត្រួតពិនិត្យរកឃើញ ហើយដែលអាចធ្វើឲ្យកម្មវិធីនេះមានលទ្ធភាពក្នុងការបន្តសិទ្ធិចូលទៅកាន់កុំព្យូទ័រណាមួយ។ ពាក្យ “RootKit” នេះមានន័យអវិជ្ជមាន ដែលជាទូទៅត្រូវបានគេភ្ជាប់ទៅនឹង មេរោគ (malware)។ ស្វែងយល់បន្ថែម >> តើអ្វីទៅជាការលួចយកអត្តសញ្ញាណ (Identity…

Read More » -

General

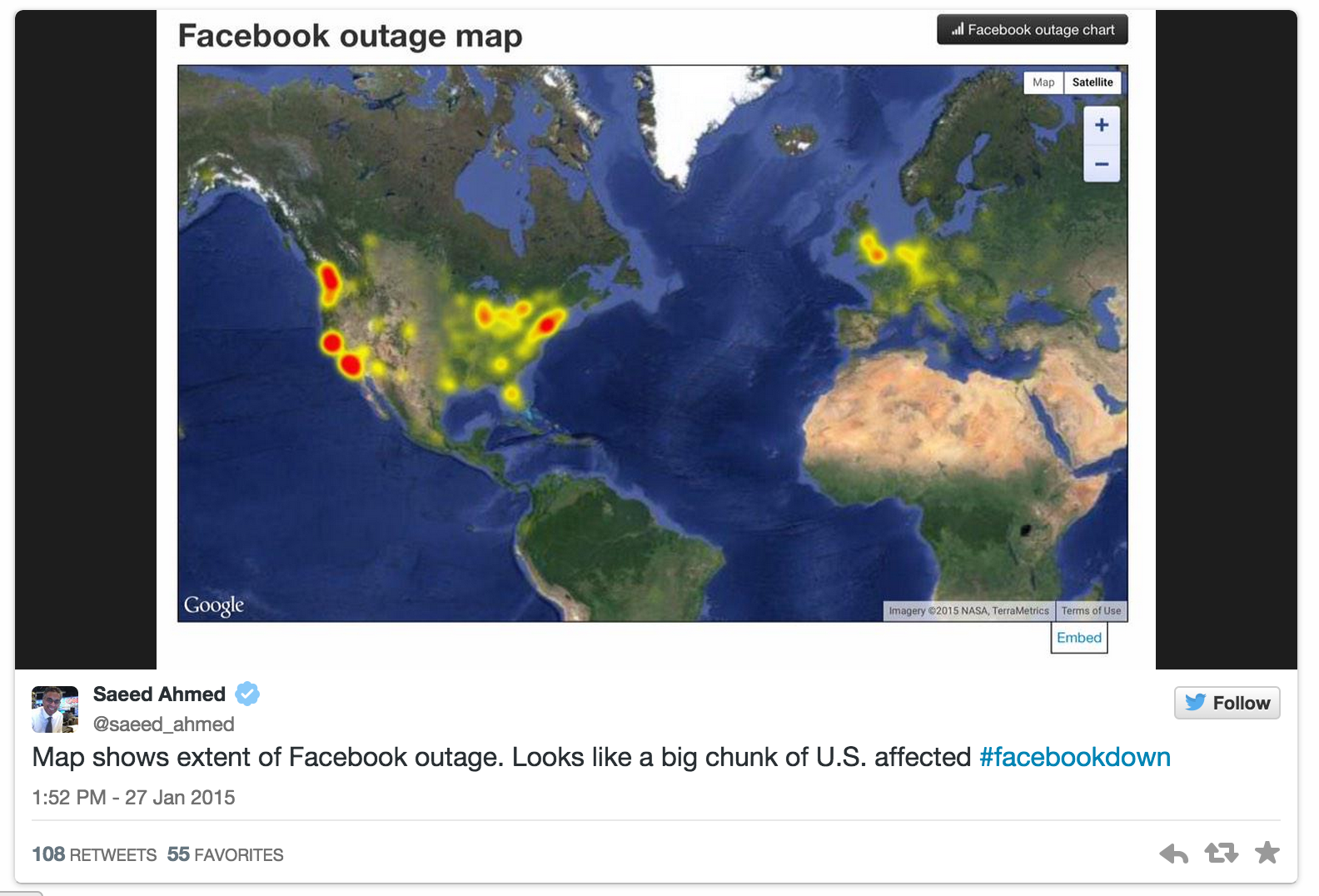

Facebook, Instagram briefly go down

Facebook និង Instagram គាំងមួយរយៈ តាមប្រភពព័ត៌មាន CNN បានឲ្យដឹងថា ក្នុងរយៈពេលប្រមាណជា ១ម៉ោងមុននេះ មនុស្សទាំងអស់គ្នានៅពាសពេញពិភពលោកនេះ ត្រូវបានបង្ខំចិត្តធ្វើការទំនាក់ ទំនងគ្នាដោយផ្ទាល់ជាលក្ខណៈបុគ្គល។ នៅបន្ទាប់ពីម៉ោង 12:10 a.m. ET, Facebook និង Instagram ត្រូវបានគាំងមិនដំណើរការ…

Read More » -

General

Flash Player Zero Day Vulnerability

កូនកម្មវិធី Flash Player មានចំនុចខ្សោយលក្ខណៈ Zero-Day Vulnerability តើអ្នកបានត្រៀមខ្លួនរួចជាស្រេចដើម្បីធ្វើការជួសជុល (patch) នូវកំហុសឆ្គងនៃកូនកម្មវិធី Adobe Flash Player រួចឬនៅ? PATCH FOR FIRST ZERO-DAY កាលពីថ្ងៃព្រហស្បតិ័ក្នុងសប្តាហ៍មុន ក្រុមហ៊ុន Adobe…

Read More » -

General

Understand about Man-In-The-Browser Attack

តើអ្វីទៅដែលហៅថាការវាយប្រហារបែប Man-In-The-Browser ១. បរិបទទូទៅ ការវាយប្រហារបែប The Man-in-the-browser (MITB) គឺជាវិធីសាស្រ្តដូចគ្នានឹងការវាយប្រហារបែប Man-in-the-middle (MITM) ដែរ ប៉ុន្តែនៅក្នុងករណីនេះមេរោគលក្ខណៈជាប្រភេទ Trojan Horse ត្រូវបានគេប្រើដើម្បីស្កាត់ចាប់យក និងចាប់ផ្តើមបង្វែងប្រតិបតិ្តការរវាងកម្មវិធីដែលកំពុងដំណើរការ (ឧ. Browsers)។ ២.…

Read More »