Stuxnet-like ‘Havex’ Malware Strikes European SCADA Systems

មេរោគថ្មីមួយឈ្មោះថា Havex វាយប្រហារទៅលើប្រព័ន្ធ SCADA នៅទ្វីបអឺរ៉ុប

អ្នកស្រាវជ្រាវផ្នែកសន្តិសុខបានរកឃើញនូវមេរោគថ្មីមួយស្រដៀងគ្នាទៅនឹង StuxNET ហើយមានឈ្មោះថា “Havex” ដែលត្រូវបានប្រើប្រាស់នៅក្នុងការវាយប្រហារប្រឆាំងទៅនឹងអង្គភាពថមពល។ មេរោគថ្មីនេះ ត្រូវបានគេសរសេរឡើងដើមី្បឆ្លងទៅលើ industrial control system នៃប្រព័ន្ធ SCADA និង ICS Systems ដែលមានសមត្ថភាពក្នុងការបិទនូវទំនប់វារីអគ្គីសនី (hydroelectric dams), ធ្វើឲ្យដំណើរការលើសចំណុះនៃរោងចក្រថាមពលនុយក្លេអ៊ែរ (overload nuclear power plants), ព្រមទាំងអាច ធ្វើការបិទនូវ ប្រព័ន្ធចរន្តអគ្គិសនីរបស់ប្រទេសទាំងមូល ដោយការចុចទៅលើ keyboard ប៉ុណ្ណោះ។

ដោយយោងទៅតាមក្រុមហ៊ុន F-Secure ដែលបានរកឃើញវាដំបូង គឺមានឈ្មោះថា “Backdoor:W32/Havex.A.” មានលក្ខណៈជាមេរោគអាចភ្ជាប់ពីចម្ងាយ (Remote Access Trojan – RAT) ហើយដែលត្រូវបានប្រើប្រាស់ថ្មីៗនេះក្នុងការចារកម្មលួចក្នុងវិស័យឧស្សាហកម្ម ប្រឆាំងទៅនឹងក្រុមហ៊ុនមួយចំនួននៅអឺរ៉ុប។

ដើម្បីសម្រេចតាមគោលដៅ ឧក្រិដ្ឋជនអាចប្រើប្រាស់វិធីសាស្ត្រមួយចំនួនដើម្បីចែកចាយនូវមេរោគ Havex RAT មានដូចជាការជ្រៀតចូលទៅកាន់វិបសាយ នៃក្រុមហ៊ុនសរសេរកម្មវិធី និងរង់ចាំនូវគោលដៅដើមី្បបញ្ចូលមេរោគ។

មេរោគនេះវានឹងបង្កើតនូវ file មួយឈ្មោះថា “mbcheck.dll” ដែលជាមេរោគប្រើប្រាស់ធ្វើជា backdoor ហើយបន្ទាប់មកទៀត C&C server នឹងបញ្ជាទៅកាន់កុំព្យួ័ររងគ្រោះនោះធ្វើការទាញយក និងដំណើរការនូវធាតុផ្សំផ្សេងៗទៀត។

F-Secure បានឲ្យដឹងថា ខ្លួនបានធ្វើការប្រមូលយកនិងវិភាគនូវប្រភេទមេរោគប្រមាណជា 88 ផ្សេងៗគ្នានៃប្រភេទ Havex RAT ដែលត្រូវបានប្រើប្រាស់ សម្រាប់ធ្វើការភ្ជាប់ទៅកាន់ និងប្រមូលយកទិន្នន័យពីបណ្តាញ និងម៉ាសុីនដែលត្រូវការ។ ការវិភាគរបស់យើង រួមមានទាំងការសើុបអង្កេតទៅលើ 146 command and control (C&C) servers ដែលត្រូវបានប្រើប្រាស់ដោយមេរោគនោះ។

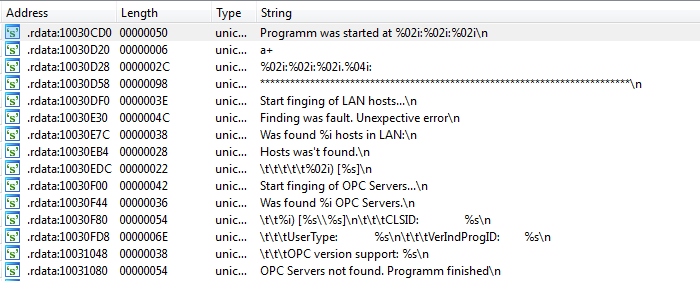

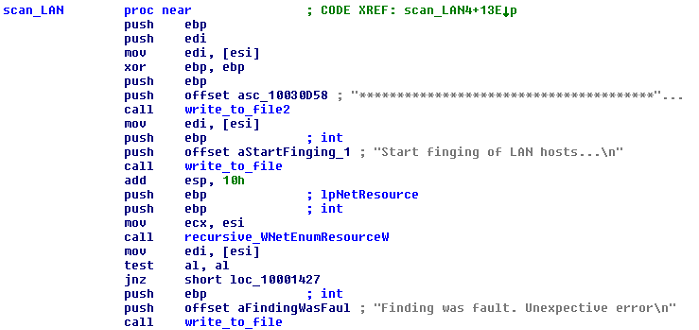

Havex RAT គឺភ្ចាប់ទៅដោយធាតុថ្មីមួយ ដែលមានគោលបំណងក្នុងការទាញយកនូវព័ត៌មានពីបណ្តាញ និងឧបករណ៍តភ្ជាប់ជាមួយ ដោយប្រើប្រាស់នូវ OPC (Open Platform Communication)។ វាគឺជាស្តង់ដារទំនាក់ទំនងមួយ ដែលអាចអនុញ្ញាតឲ្យមានការទាក់ទងគ្នារវាងកម្មវិធីរបស់ឧបករណ៍ SCADA ដែលប្រើប្រាស់ Windows-based និងរាល់ប្រតិបត្តិការដែលគ្រប់គ្រងឧបករណ៍។ មេរោគនេះគឺធ្វើការស្កេនបណ្តាញផ្ទៃក្នុង (local network) ដើម្បីរកនូវ ឧបករណ៍ដែលឆ្លើយតបទៅនឹងសំណើរ OPC ក្នុងគោលបំណងដើម្បីប្រមូលព័ត៌មានអំពីឧបករណ៍ឧស្សាហកម្ម (industrial control devices) ហើយបន្ទាប់មកធ្វើការបញ្ជូនព័ត៌មានទាំងនោះទៅកាន់ C&C Server ដែលគ្រប់គ្រងដោយ hackers។

ព័ត៌មានបន្ថែម៖