របាយការណ៍៖ Ransomware As a Service

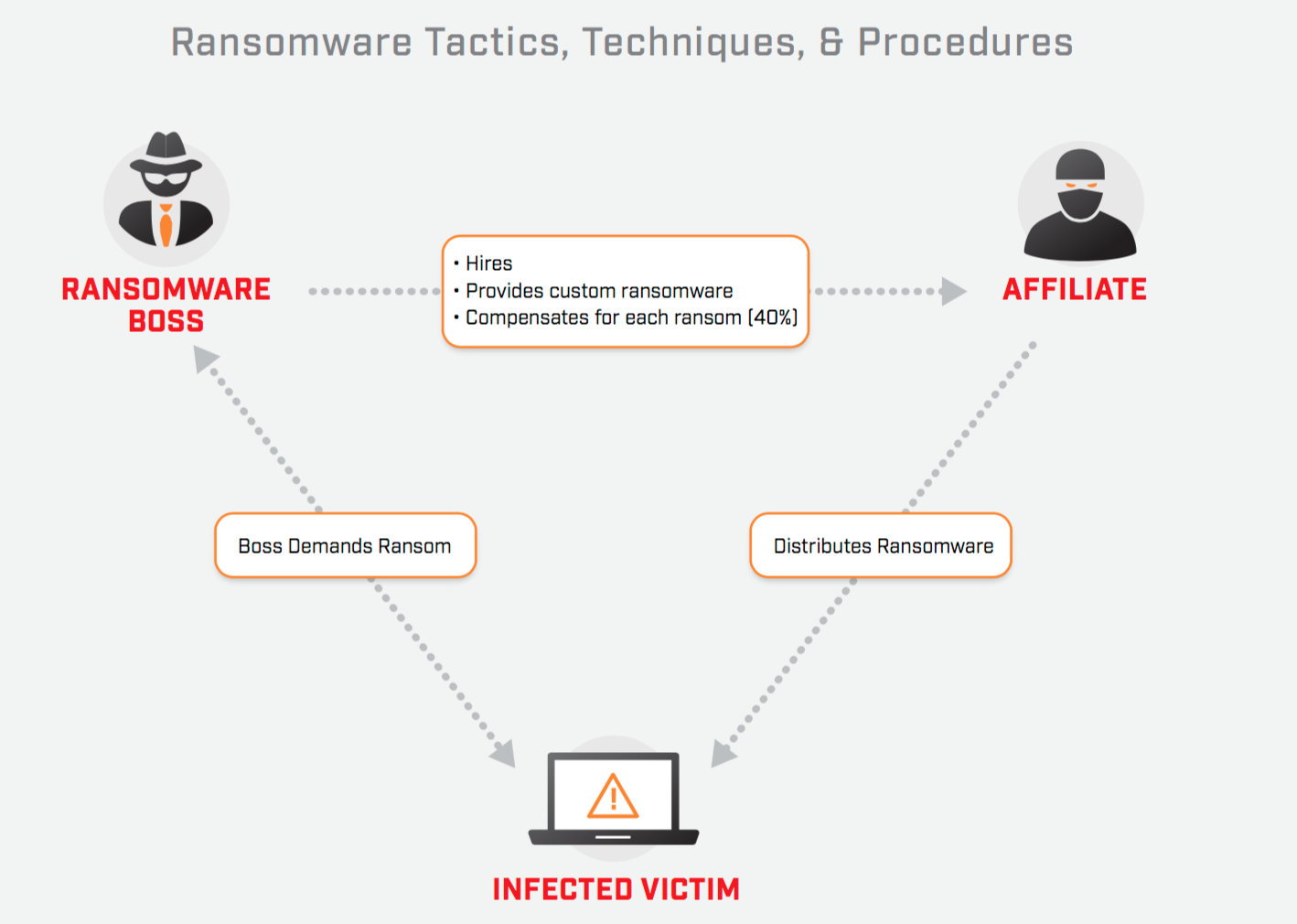

ទម្រង់ថ្មីមួយទៀតនៃមេរោគចាប់ជំរិត ត្រូវបានគេធ្វើការអភិវឌ្ឍ ហើយកំពុងតែស្ថិតនៅក្នុងប្រតិបត្តិការជា “Ransomware as a Service (RaaS)” ដែលអាចអនុញ្ញាតឲ្យអ្នកដទៃទៀត អាចធ្វើការទាញយកនូវមេរោគចាប់ជំរិតនេះ ហើយចែកចាយបន្តទៅកាន់ជនរងគ្រោះ ។

ជាឧទាហរណ៍ នៅក្នុងយុទ្ធនាការ RaaS ដូចជា Ranstone ដែលមានគោលដៅវាយប្រហារទៅលើអ្នកប្រើប្រាស់ Mac OSX ដែលបានប្រើប្រាស់នូវមេរោគមួយប្រភេទ រៀបចំឡើងដើម្បីធ្វើកូដនីយកម្មទៅលើឯកសារនៅក្នុងកុំព្យុទ័រ ដោយប្រើប្រាស់នូវ cypher algorithm ។ ជាលទ្ធផលនៃការចូលរួមនៅក្នុងយុទ្ធការនោះ ឧក្រិដ្ឋជនជនជាតិរុស្សីដែលមានកម្រិតបច្ចេកទេសទាប អាចធ្វើការទាញយកនូវការយល់ដឹងទូលំទូលាយមួយ នៃការធ្វើការងារជាមួយនឹង ransomware ។ វាមិនមានភាពលំបាកសោះឡើយចំពោះអ្នកថ្មី ក្នុងការចាប់ផ្តើមចែកចាយនូវមេរោគចាប់ជំរិតអោយបានលឿននោះ ហើយវាអាចវាយប្រហារទៅលើអ្នកប្រើប្រាស់ និងសហគ្រាសក្រុមហ៊ុននានា តាមរយៈ៖

១. ការបញ្ចូលនូវ BotNET (botnet install)

២. យុទ្ធនាការនៃ Phishing Campaign (email and social media phishing campaign)

៣. ការចូលទៅគ្រប់គ្រងម៉ាសីុនមេ (compromised dedicated servers)

៤. វេបសាយចែករំលែកឯកសារ (file-sharing websites)

ការជ្រើសរើសសម្រាប់យុទ្ធនាការមេរោគចាប់ជំរិត

ជាទូទៅ មេក្រុមនៃយុទ្ធនាការនេះគឺធ្វើការជ្រើសរើស (recruit) នូវឧក្រិដ្ឋជនដែលមានកម្រិតបច្ចេកទេសទាប ដែលមិនចាប់បាច់មាននូវ coding skills ឡើយ ដើម្បីធ្វើការគាំទ្រទៅដល់មេក្រុម ដោយធ្វើការជ្រាបទៅដល់អ្នកប្រើប្រាស់នៅក្នុង Russain underground ។

ព័ត៌មានរបស់ក្រុមឧក្រិដ្ឋជន

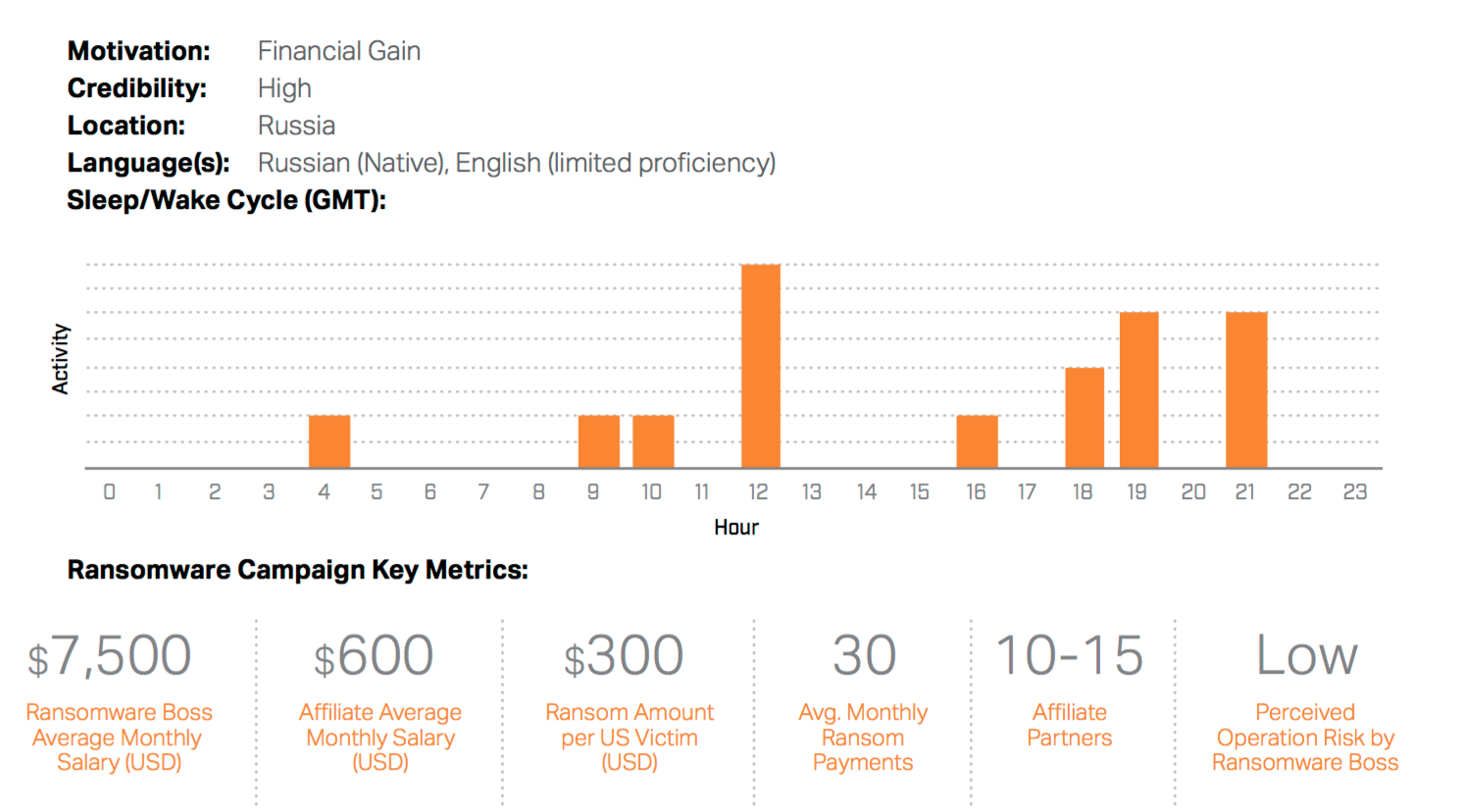

ដោយផ្អែកទៅលើរបាយការណ៍របស់ Flashpoint ដែលបាននិយាយដល់បញ្ហានេះ មេក្រុម (boss) របស់យុទ្ធនាការពិសេសមួយនេះ គឺមានសកម្មភាពយ៉ាងហោចណាស់តាំងពីឆ្នាំ ២០១២ មកម្លេះ ។ គោលដៅចំបងរួមមាននូវ សហគ្រាសធំៗ និងបុគ្គលម្នាក់ៗនៅប្រទេសលោកខាងលិច។ ដោយផ្អែកទៅលើសូចនាករ (indicators) មួយចំនួន បានអោយដឹងថា មេក្រុមនៃ ransomware នេះគឺធ្វើប្រតិបត្តិការចេញពីរុស្សី ហើយដែលមានប្រាក់ខែជាមធ្យម (សម្រាប់មេក្រុម) គឺ 7,500USD និងអ្នកបន្ត (affiliate) អាចជាមធ្យម 600USD ក្នុង១ខែ។

ខាងក្រោមនេះគឺជារបាយការណ៍លំអិត