malware

-

General

សូមប្រុងប្រយ័ត្នចំពោះមេរោគដែលឆ្លងរីករាលដាលតាម WhatsApp

តាមការជូនដំណឹងពីទំព័រហ្វេសប៊ុករបស់នាយកដ្ឋានប្រឆាំងបទល្មើសបច្ចេកវិទ្យា បានឱ្យដឹងថា កម្មវិធីមេរោគថ្មីកំពុងតែរីករាលដាលតាមរយៈកម្មវិធីទំនាក់ទំនងសង្គម WhatsAppកាលពីពេលថ្មីៗនេះ ក្រុមអ្នកស្រាវជ្រាវទើបតែបានរកឃើញកម្មវិធីមេរោគថ្មីសម្រាប់ទូរសព្ទដែលប្រើប្រព័ន្ធប្រតិបត្តិការ Android ដែលអាចឆ្លងរីករាលដាលដោយស្វ័យប្រវត្តិតាមរយៈកម្មវិធី WhatsApp។ វិធីសាស្រ្តនៃការចម្លងមេរោគនេះគឺ ពួកគេបានប្រើមុខងារឆ្លើយតបដោយស្វ័យប្រវត្តិដែលមាននៅក្នុងប្រព័ន្ធប្រតិបត្តិការ Android និងកម្មវិធី WhatsApp។ បើតាមអ្នកស្រាវជ្រាវ Lukas Stefanko មកពី ESET បានឱ្យដឹងថា៖ នៅពេលដែលទូរសព្ទដែលមានមេរោគទទួលបានសារតាមរយៈកម្មវិធី…

Read More » -

General

មេរោគត្រូវបានរកឃើញនៅក្នុងសុសវែរប្រតិបត្តិការបង់ពន្ធនៅប្រទេសចិន

កាលពីដើមឆ្នាំ២០២០ ក្រុមហ៊ុនបច្ចេកវិទ្យាពហុសាស្ត្រដែលធ្វើពាណិជ្ជកម្មនៅក្នុងប្រទេសចិន បានទទួលបទបញ្ជាពីធនាគារចិនដែលជាដៃគូរបស់ខ្លួន ឱ្យតំឡើងសុសវែរដើម្បីធ្វើការបង់ពន្ធពាណិ្ជកម្មនៅក្នុងស្រុក។ សុសវែរសម្រាប់ប្រតិបត្តិការបង់ពន្ធនៅក្នុងស្រុកនោះគឺជាសុសវែរស្របច្បាប់ (legitimate) ប៉ុន្តែមានការបង្កប់នូវមេរោគនៅខាងក្នុងនោះ – នេះបើតាមអ្វីដែលចេញផ្សាយដោយក្រុមហ៊ុន Trustwave ហើយដែលមេរោគនេះត្រូវបានដាក់ឈ្មោះថា “GoldenSpy”។ ក្រុមហ៊ុនដែលរងគ្រោះដោយបញ្ហានេះគឺ ជាក្រុមហ៊ុនពីរ ដែលមួយជាក្រុមហ៊ុនមានប្រភពពី UK ផ្គត់ផ្គង់បច្ចេកវិទ្យា និងសុសវែរ ហើយក្រុមហ៊ុនមួយទៀតគឺជាក្រុមហ៊ុនហិរញ្ញវត្ថុ ដែលថ្មីៗនេះបានបើកការិយាល័យរបស់ខ្លួននៅក្នុងប្រទេសចិន។…

Read More » -

General

ការវាយប្រហារតាមអុិនធឺណិត៖ ត្រូវបន្ថែមការប្រុងប្រយ័ត្ន

បច្ចេកវិទ្យាកំពុងវិវឌ្ឍន៍យ៉ាងឆាប់រហ័សតាមរបៀបជាច្រើនដែលមិននឹកស្មានដល់។ ឧបករណ៍ (tools) និងធនធានអស្ចារ្យជាច្រើនត្រូវបានបង្កើតឡើងដោយបច្ចេកវិទ្យា ដែលនាំឱ្យមានវិធីថ្មីជាច្រើននៃរបៀបដែលយើងអាចភ្ជាប់ទំនាក់ទំនងជាមួយគ្រួសារ និងមិត្តភក្តិរបស់យើង។ ទន្ទឹមនឹងការវិវឌ្ឍន៍ជាវិជ្ជមាននេះ ប្រភេទថ្មីនៃហានិភ័យតាមអុិនធឺណិតក៏ចាប់ផ្តើមវិវឌ្ឍន៍ និងរីកចម្រើនផងដែរ។ ក្រុមហ៊ុនហ្វេសប៊ុកគឺជាបណ្តាញផ្សព្វផ្សាយសង្គមធំជាងគេដែលមានអ្នកប្រើប្រាស់សកម្មចំនួន ២,៤១ ពាន់លាននាក់នៅទូទាំងពិភពលោក។ ទោះយ៉ាងណាតើអ្នកដឹងទេថាហ្វេសប៊ុក ក៏ដូចជាវេទិកាប្រព័ន្ធផ្សព្វផ្សាយសង្គមដទៃទៀត អាចឱ្យយើងរងគ្រោះពីការវាយលុកតាមអុិនធឺណិតនោះ? ក្រុមអ្នកជំនាញបញ្ជាក់ថា បណ្តាញសង្គមដើរតួនាទីកាន់តែខ្លាំងឡើងក្នុងការកើនឡើងនៃឧក្រិដ្ឋកម្មប្រព័ន្ធអុិនធឺណិត។ ជារៀងរាល់ឆ្នាំ ឧក្រិដ្ឋកម្មដែលដំណើរការលើប្រព័ន្ធផ្សព្វផ្សាយសង្គមចូលរួមចំណែកយ៉ាងហោច ណាស់នូវទឹកប្រាក់ចំនួន ៣,២៥ ពាន់លានដុល្លារអាមេរិក…

Read More » -

General

មេរោគ Android malware ថ្មីនៅលើ Play Store អាចធ្វើការបិទទៅលើមុខងារ Play Protect

មេរោគ (malware) នេះបិទមុខងារយន្តការសុវត្ថិភាពតែមួយគត់របស់ Google ដែលយើងស្គាល់ថា Play Protect ដើម្បីប្រឆាំងនឹងកម្មវិធី (apps) ដែលមានមេរោគនៅលើ Play Store ។ ខណៈពេលដែលប្រព័ន្ធប្រតិបត្តិការ Android និង iOS កំពុងតែដណ្តើមគ្នានៅក្នុងសង្គ្រាមមួយ ដើម្បីទាញយកគុណសម្បត្តិថាមួយណាល្អជាងមួយណានោះ វាមានចំនុចមួយដែលប្រព័ន្ធប្រតិបត្តិការ iOS កំពុងដើរនាំមុខឆ្ងាយ។ នេះគឺសំដៅទៅលើសុវត្ថិភាពជាមួយនឹងមេរោគចុងក្រោយបំផុតដែលត្រូវបានរកឃើញដោយ Kaspersky Lab ក្នុងចំណោមកម្មវិធីនៅលើ Play Store ។ មេរោគនេះត្រូវគេដាក់ឈ្មោះថា“ Trojan-Dropper.AndroidOS.Shopper.a” ដែលត្រូវបានទាញយកដោយអ្នកប្រើប្រាស់ជាច្រើន ជាមួយរូបតំណាងប្រព័ន្ធ និងឈ្មោះស្រដៀងនឹងកម្មវិធី Android ស្របច្បាប់ផងដែរ។ នៅពេលដែលឆ្លងចូល វាចាប់ផ្តើមប្រមូលព័ត៌មានសំខាន់ៗ និងព័ត៌មានជាច្រើនទៀតរបស់ជនរងគ្រោះរួមទាំងលេខ IMEI លេខ IMSI ប្រភេទបណ្តាញ…

Read More » -

General

ការព្រមាន៖ មេរោគត្រូវបានរកឃើញវាយលុកក្នុង Blockchain of Bitcoin

ក្រុមអ្នកស្រាវជ្រាវសន្តិសុខអ៊ិនធឺណិតមកពីក្រុមហ៊ុន Trend Micro បានព្រមានថា Bitcoin’s blockchain ត្រូវបានវាយលុក (hijacked) ដោយមេរោគថ្មីនៃមេរោគ Glupteba ។ មេរោគនេះ ប្រើ bitcoin blockchain ដើម្បីធ្វើការអាប់ដេត (update) ដែលមានន័យថាវាអាចបន្តដំណើរការបានធម្មតា ទោះបីកម្មវិធីកំចាត់មេរោគរារាំងការភ្ជាប់របស់វាទៅនឹងម៉ាស៊ីនមេដែលដំណើរការដោយពួក Hacker…

Read More » -

Documents

ឯកសារ៖ យល់ដឹងអំពីក្រមសីលធម៌ហេគឃ័រ

ខាងក្រោមនេះគឺជាកិច្ចការចងក្រងរបស់និស្សិតក្រោមប្រធានបទ “យល់ដឹងអំពីក្រមសីលធម៌ហេគឃ័រ និងមេរោគ (Ethical Hacker and Malware)”។ សូមអរគុណដល់និស្សិតដែលមានឈ្មោះដូចខាងក្រោម ដែលបានចូលរួមចំណែកបង្កើនការយល់ដឹងផ្នែកសន្តិសុខបច្ចេកវិទ្យាគមនាគមន៍ និងព័ត៌មានតាមរយៈការចងក្រងជាឯកសារនេះឡើង។ ១. និស្សិត វី រដ្ឋា (VY ROTHA)២. និស្សិត ហ៊ុន ប៊ុនហេង (HUN…

Read More » -

General

កម្មវិធីនៅក្នុង Google Store ចំនួន ១៣ មានបង្កប់កូដមេរោគ

អ្នកស្រាវជ្រាវមកពីក្រុមហ៊ុន ESET មានឈ្មោះថា Lukas Stefanko បានរកឃើញនូវកម្មវិធីមិនល្អចំនួន ១៣ នៅក្នុង Google Play Store ដែលមានអ្នកទាញយកសរុបទាំងអស់ប្រមាណជាងកន្លះលាននាក់ (+560,000) ។ កម្មវិធីទាំងនេះអាចអនុញ្ញាតឲ្យអ្នកវាយប្រហារធ្វើការបញ្ចូល ឬតំឡើងនូវកម្មវិធីដទៃទៀត ហើយបោកឲ្យអ្នកប្រើប្រាស់ផ្តល់នូវការអនុញ្ញាត (permissions) ចាំបាច់នានាដើម្បីដំឡើងកម្មវិធីទាំងនោះ។ App…

Read More » -

General

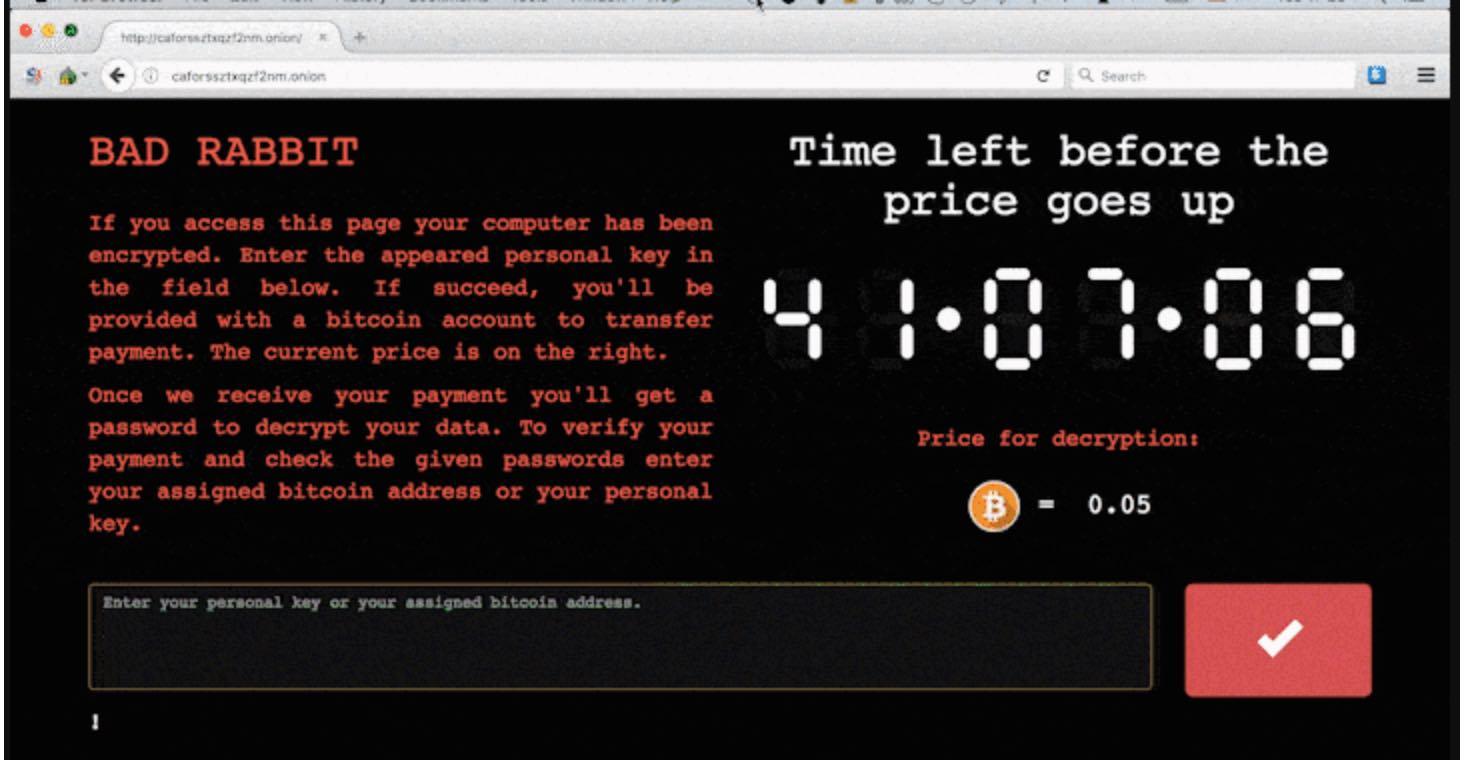

Bad Rabbit: New Ransomware Attack

មានការវាយប្រហារប្រភេទមេរោគចាប់ជំរិតកំពុងតែរីករាលដាលនៅក្នុងអឺរ៉ុប ហើយដែលបានវាយប្រហារទោលើអង្គភាពច្រើនជាង ២០០ នៅក្នុងប្រទេស Russia, Ukraine, Turkey និង Germany ។ មេរោគនេះត្រូវបានគេឲ្យឈ្មោះថា “Bad Rabbit” ដែលមានទម្រង់ប្រហាក់ប្រហែលទៅនឹងមេរោគ Petya ដែលទាមទារឲ្យមានការបង់ប្រាក់ចំនួន 0.05 bitcoin (ប្រមាណ $285)…

Read More » -

General

WannaCry: យុទ្ធនាការអន្តរជាតិស្វែងរកចាប់ខ្លួនបានចាប់ផ្តើម

កាលពីថ្ងៃសៅរ៍ម្សិលមិញ (ថ្ងៃទី១៣ ខែឧសភា) ក្រុមស៊ើបអង្កេតអន្តរជាតិបានធ្វើការស្រាវជ្រាវរុករកដើម្បីចាប់ខ្លួនជនឧក្រិដ្ឋនៅពីក្រោយការវាយប្រហារដ៏ធំសំបើមពាសពេញពិភពលោក ដែលបណ្តាលឲ្យប្រព័ន្ធកុំព្យូទ័រនានានៅក្នុងប្រទេសជាច្រើនមិនអាចដំណើរការបាន ដោយក្នុងនោះមានទាំងធនាគារ មន្ទីរពេទ្យ និងរដ្ឋាភិបាល។ ការវាយប្រហារដែលបានចាប់ផ្តើមកាលពីថ្ងៃសុក្រ ត្រូវបានគេសន្និដ្ឋានថាគឺជាការវាយប្រហារបែបចាប់ជំរិត (ransomware) ដែលធំបំផុតមិនធ្លាប់មានពីមុនមក ប៉ៈពាល់ទៅដល់ស្ថាប័នរដ្ឋាភិបាល ក្រុមហ៊ុនធំៗជុំវិញពិភពលោក រាប់ចាប់ពីធនាគារនៅក្នុងប្រទេសរុស្សី មន្ទីរពេទ្យនៅចក្រភពអង់គ្លេស រហូតដល់ក្រុមហ៊ុន FedEx និងរោងចក្រផលិតឡាននៅប៉ែកអឺរ៉ុប។…

Read More » -

Documents

បទបង្ហាញ: ៥ចំនុចដើម្បីការពារកុំព្យូទ័រឲ្យមានសុវត្ថិភាព

សូមថ្លែងអំណរគុណដល់និសិ្សតនៃសាកលវិទ្យាល័យបៀលប្រាយ ដែលបានរួមចំណែករៀបចំឯកសារខាងក្រោមនេះឡើង ដើម្បីផ្តល់ជាចំណេះដឹងដល់សាធារណៈជនក្នុងការប្រើប្រាស់បច្ចេកវិទ្យាប្រកបដោយប្រសិទ្ធិភាព និងសន្តិសុខ។ ទាញយក PDF: https://goo.gl/A1K1nB

Read More » -

General

ការវិវឌ្ឍនៃមេរោគចាប់ជំរិត៖ Doxware

នារយៈពេលចុងក្រោយថ្មីៗនេះ មេរោគចាប់ជំរិតមានការកើនឡើងគួរឲ្យព្រួយបារម្ភសម្រាប់អង្គភាព/សហគ្រាសធំៗនៅគ្រប់វិស័យ។ ចាប់ពីខែមេសា ឆ្នាំ២០១៥ ដល់ខែមីនា ឆ្នាំ២០១៦ ចំនួនជនរងគ្រោះដោយសារមេរោគចាប់ជំរិតគឺមានច្រើនជាង ២លាននាក់ កើនឡើងចំនួន ១៧.៧ភាគរយពីឆ្នាំមុន។ មេរោគចាប់ជំរិតបានធ្វើការវាយប្រហារទៅលើមុខងាររបស់ប្រព័ន្ធ ដែលជាធម្មតាវាឆ្លងតាមរយៈអ៊ីម៉ែល រួចចាក់សោរឯកសារសំខាន់ៗ (encrypt) ដ៏រាបណាអ្នកប្រើប្រាស់បង់ប្រាក់តាមការទាមទារ។ យោងទៅតាមស្ថិតិរបស់ FBI ដែលបានសរសេរនៅក្នុងរបាយការណ៍ Malwarebytes បានឲ្យដឹងថា…

Read More » -

General

តើក្នុងឆ្នាំ២០១៧ មានការវាយប្រហារក្នុងទម្រង់ដូចម្តេច?

យោងទៅតាមការស្រាវជ្រាវថ្មីៗនេះបានឲ្យដឹងថា អ្នកវាយប្រហារបានធ្វើការគ្រប់គ្រងទិន្នន័យដែលបានមកពីការប្រើប្រាស់មេរោគចាប់ជំរិតគឺមានការកើនឡើងជាខ្លាំង ហើយបាននឹងកំពុងតែរីករាលដាលនៅគ្រប់វិស័យក្នុងឧស្សាហកម្ម។ គួបផ្សំជាមួយនឹងការរីករាលដាលនៃមេរោគចាប់ជម្រិតហើយនឹងការកើនឡើងឥតឈប់ឈរនៃមេរោគ (malware) អ្នកវាយប្រហារបាននឹងកំពុងបង្កើនវិធីសាស្ត្រវាយប្រហារដោយមិនប្រើប្រាស់មេរោគ (malware) ក្នុងគោលបំណងដើម្បីកុំឲ្យគេចាប់បាន និងស្ថិតនៅជានិច្ចនៅក្នុងប្រព័ន្ធរបស់អង្គភាព/សហគ្រាស។ ការវាយប្រហារក្នុងទម្រង់មិនមែនជាមេរោគ (non-malware attacks) គឺមានសមត្ថភាពក្នុងការចូលកាន់កាប់កុំព្យូទ័រនោះដោយមិនចាំបាច់ធ្វើការទាញយកឯកសារ (files) និងវាយលុកទៅលើកម្មវិធី (ដូចជា web browers និង office…

Read More » -

General

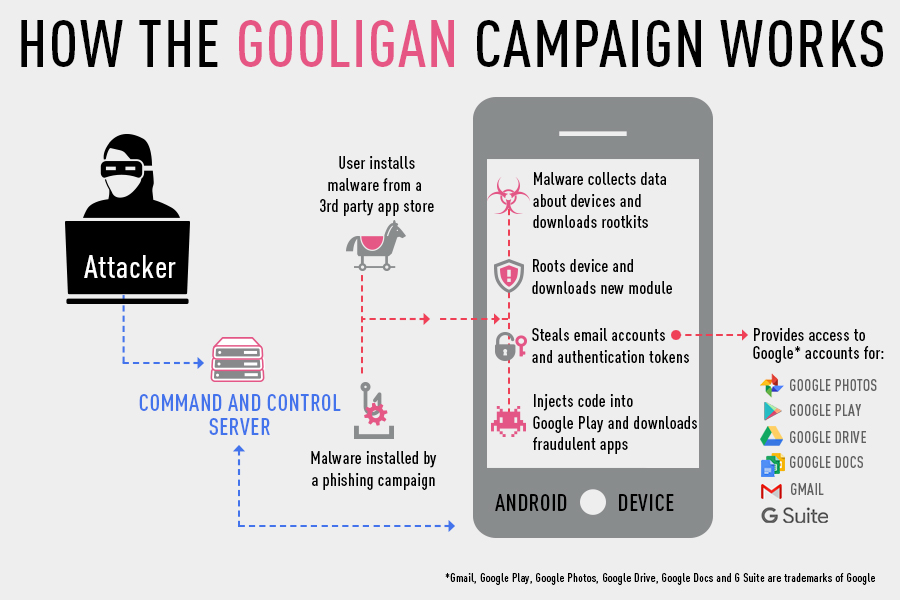

ឧបករណ៍ចល័ត Android ច្រើនជាង ១លានគ្រឿងត្រូវបានហេគ

បើសិនជាអ្នកមានប្រើប្រាស់នូវ Android Smartphone សូមមានការប្រុងប្រយ័ត្ន! មេរោគ Android ថ្មីមួយដែលបានវាយប្រហារទទៅលើគណនី Google ច្រើនជាង ១លានគណនីហើយនោះ បាននឹងកំពុងរីករាលដាលនិងវាយប្រហារទៅលើ ១៣០០០ ឧបករណ៍ជាប្រចាំថ្ងៃ។ មេរោគមួយឈ្មោះថា Gooligan បានធ្វើការជ្រៀតចូលទៅកាន់ឧបករណ៍ Android ណាដែលមានចំនុចខ្សោយដើម្បីលួចយកនូវអាស័យដ្ឋានអ៊ីម៉ែល និង authentication…

Read More » -

General

ការគំរាមគំហែងតាមអិុនធឺណិតធំៗទាំង ១០ ចំពោះអង្គភាពហិរញ្ញវត្ថុ

ដោយសារតែទិន្នន័យហិរញ្ញវត្ថុគឺជាគោលដៅមួយដ៏ចំបងសម្រាប់ហេគឃ័រ អង្គភាពហិរញ្ញវត្ថុទាំងអស់ត្រូវតែគិតគូរឲ្យបានម៉ត់ចត់អំពីសន្តិសុខព័ត៌មាន (cybersecurity) ។ ជាការពិតណាស់ អ្នកជំនាញការសន្តិសុខតែងតែចាត់ទុកការគំរាមគំហែងតាមអិុនធឺណិត (cyber threats) គឺជាហានិភ័យមួយក្នុងចំណោមហានិភ័យនានានៅក្នងទីផ្សារហិរញ្ញវត្ថុ។ ដើម្បីជួយទៅដល់អង្គភាពហរិញ្ញវត្ថុ ធ្វើផែនការសម្រាប់ឆ្នាំថ្មីខាងមុខនេះ ខាងក្រោមគឺជាកត្តាគំរាមគំហែងធំៗទាំងដប់ (១០) ចំពោះអង្គភាពហិរញ្ញវត្ថុ។ ទិន្នន័យ ឬព័ត៌មានដែលមិនបានធ្វើកូដនីយកម្ម (Unencrypted Data) ទិន្នន័យសំខាន់ៗដែលមិនបានធ្វើកូដនីយកម្ម (encrypted)…

Read More » -

General

មិនមានការអាក់សេសទៅកាន់អិុនធឺណិតទៀតឡើយ ចាប់ពីខែមិថុនា ឆ្នាំ២០១៧ តទៅ

ទាញយកកម្មវិធី Android -> https://goo.gl/CNGQdi តាមដានជាមួយយើងខ្ញុំក្នុងហ្វេសប៊ុក https://www.facebook.com/SecuDemycom-592241344275282/ បើតាមវេបសាយ Channel NewsAsia បានឲ្យដឹងថា ដើម្បីជាយន្តការការពារប្រឆាំងទៅនឹងការវាយប្រហារតាមប្រព័ន្ធអុិនធឺណិត ហើយបង្កើតនូវ មជ្ឈដ្ឋានធ្វើការងារមួយកាន់តែមានសុវត្ថិភាពជាងមុន កុំព្យុទ័រធ្វើការងាររបស់មន្ត្រីសាធារណៈនឹងមិនមានការអាក់សេសទៅកាន់អិុនធឺណិតតទៅទៀតឡើយនៅក្នុងខែមិថុនា ឆ្នាំក្រោយ។ នៅក្នុងសេចក្តីប្រកាសរបស់ខ្លួនកាលពីថ្ងៃអង្គារ (ទី៧ ខែមិថុនា) កន្លងទៅនេះ ដែលខាង…

Read More »