ransomware

-

General

Brain Cipher: ក្រុមចោរព័ត៌មានវិទ្យាដែលស្ថិតនៅពីក្រោយវាយប្រហារទៅលើមជ្ឈមណ្ឌលទិន្នន័យជាតិរបស់ឥណ្ឌូនេស៊ី

ប្រតិបត្តិការថ្មីមួយដែលមានឈ្មោះថា Brain Cipher បានចាប់ផ្តើមមានគោលដៅវាយប្រហារទៅលើអង្គភាពជាច្រើននៅជុំវិញពិភពលោក ដែលបានទាញចំណាប់អារម្មណ៍សារព័ត៌មាននៅជុំវិញពិភពលោកដោយវាយប្រហារទៅលើមជ្ឈមណ្ឌលទិន្នន័យជាតិរបស់ឥណ្ឌូនេស៊ី។ កាលពីពេលថ្មីៗនេះ មជ្ឈមណ្ឌលទិន្នន័យជាតិរបស់ឥណ្ឌូនេស៊ីត្រូវបានទទួលរងការវាយប្រហារដោយមេរោគចាប់ជំរិត ហើយបានធ្វើកូដនីយកម្មទៅលើម៉ាស៊ីនសេវូបករណ៍ (servers) ដែលបានប៉ៈពាល់ទៅលើសេវាអនឡាញជាច្រើន ហើយដែលជាស្នាដៃនៃប្រតិបត្តិការមួយឈ្មោះថា Brain Cipher ។ មានការទាមទារទឹកប្រាក់លោះចំនួន ៨លានដុល្លា ក្នុងទម្រង់ជា Monero cryptocurrency ដើម្បីធ្វើវិកូដនីយកម្ម…

Read More » -

Security Tips

ការគំរាមកំហែងតាមប្រព័ន្ធអុីនធឺណេតលេីក្រុមហ៊ុន-សហគ្រាស

តាមទំព័រហ្វេសប៊ុករបស់ អគ្គនាយកដ្ឋានបច្ចេកវិទ្យាឌីជីថល និងផ្សព្វផ្សាយអប់រំ បានអោយដឹងថា៖ ក្នុងសម័យឌីជីថលនាពេលបច្ចុប្បន្ន ក្រុមហ៊ុន ឬសហគ្រាសខ្នាតតូចកំពុងក្លាយជាគោលដៅ នៃការគំរាមកំហែងអុីនធឺណេតកាន់តែច្រើនឡើង ដោយកត្តាមួយចំនួនដូចជា កង្វះធនធានមនុស្ស យន្តការបង្ការការពារ និងឧបករណ៍បច្ចេកទេស ជាដេីម។ ការការពារសុវត្ថិភាពក្រុមហ៊ុន-សហគ្រាសរបស់លោកអ្នកពិតជាមានសារៈសំខាន់ចំពោះការការពារទិន្នន័យ និងរក្សាកេរ្តិ៍ឈ្មោះក្រុមហ៊ុន-សហគ្រាស ដើម្បីភាពរីកចម្រើនស្របតាមយុទ្ធសាស្ត្រអាជីវកម្ម។ ក្រុមការងារបច្ចេកទេសសូមចែករំលែក ការអនុវត្ត ០៧ចំនុច ដេីម្បីការការពារសហគ្រាសរបស់លោកអ្នក…

Read More » -

Cybercrime

ការបង់ប្រាក់លោះទៅលើមេរោគចាប់ជំរិតមានការកើនឡើងក្នុងឆ្នាំ២០២៣

Cover Image: Bing Create ទិន្នន័យពាក់កណ្តាលឆ្នាំ២០២៣ នេះបានបង្ហាញថា សកម្មភាពរបស់មេរោគចាប់ជំរិតគឺដំណើរការតាមផែនការគ្រោងទុក ហើយនឹងអាចបំបែកតួលេខកាលពីឆ្នាំ២០២២ ដោយការមើលឃើញពីការកើនឡើងពីការបង់ប្រាក់ពីអង្គភាពធំ និងតូច។ ដោយយោងទៅលើរបាយការណ៍វិភាគពីក្រុមហ៊ុន Chainalysis បានឱ្យដឹងថា មេរោគចាប់ជំរិតគឺជាប្រភេទឧក្រិដ្ឋកម្មក្នុងទម្រង់ cryptocurrency ដែលមានការកើនឡើងក្នុងឆ្នាំនេះ។ ឧក្រិដ្ឋជនវាយប្រហារដោយប្រើប្រាស់មេរោគចាប់ជំរិត បានទទួលលុយពីការចាប់ជំរិតរបស់ខ្លួនសរុបយ៉ាងហោចណាស់ចំនួន 449.1 លានដុល្លាពីខែមករា ដល់ខែមិថុនា…

Read More » -

General

មេរោគចាប់ជំរិតកំពុងតែវាយលុកទៅលើចំនុចខ្សោយដែលមាននៅលើ Print Spooler

ក្រុមមេរោគចាប់ជំរិត មានដូចជា Magniber និង Vice Society បាននឹងកំពុងវាយលុកយ៉ាងសកម្មទៅលើភាពងាយរងគ្រោះនៅក្នុង Windoews Print Spooler ដើម្បីធ្វើការគ្រប់គ្រងទៅលើប្រព័ន្ធរបស់ជនរងគ្រោះ ហើយឈានទៅកាន់បណ្តាញទាំងមូល និងធ្វើការវាយលុកប្រភេទមេរោគ ចាប់ជំរិត (ransomware) នៅលើប្រព័ន្ធដែលជាគោលដៅ។ ក្រុម Magniber ត្រូវបានរកឃើញដំបូងនៅក្នុងចុងឆ្នាំ ២០១៧…

Read More » -

Cyber Youth Cambodia

Cyber Youth Cambodia #14: Ransomware The Next Cyber Weapon

កម្មវិធី Cyber Youth លើកទី #14 ត្រូវបានប្រព្រឹត្តធ្វើឡើងកាលពីថ្ងៃទី៤ ខែកក្កដា ឆ្នាំ២០២១ តាមរយៈបណ្តាញតេលេក្រាម ដែលមានអ្នកចូលរួមសរុបទាំងអស់ប្រមាណជា ៥០នាក់ ក្រោមប្រធានបទ “Ransomware The Next Cyber Weapon” .

Read More » -

General

មេរោគចាប់ជំរិតវាយប្រហារទៅលើក្រុមហ៊ុនផ្គត់ផ្គង់ប្រេងដ៏ធំនៅសហរដ្ឋអាមេរិក

ក្រុមហ៊ុនយក្ស Colonial Pipeline ដែលផ្គត់ផ្គង់ប្រេងប្រមាណ ៤៥ភាគរយនៅក្នុង U.S. East Coast ត្រូវបានទទួលរងការវាយប្រហារកាលពីថ្ងៃសៅរ៍ សប្តាហ៍កន្លងទៅនេះ ដោយមេរោគចាប់ជំរិត (ransomware attack) ដែលបានបង្ខំឱ្យបញ្ឈប់នូវប្រតិបត្តិការរបស់ខ្លួន។ នេះគឺបង្ហាញឱ្យយើងឃើញនូវភាពងាយរងគ្រោះដែលហេដ្ឋរចនាសម្ព័ន្ធគន្លឹះសំខាន់ៗ អាចទទួលរងដោយសារការវាយប្រហារតាមសាយប័រ។ បើតាមព័ត៌មាននៅក្នុងវេបសាយរបស់ក្រុមហ៊ុននេះបានឱ្យដឹងថា កាលពីថ្ងៃទី៧ ខែឧសភា ឆ្នាំ២០២១…

Read More » -

Knowledge

មេរោគចាប់ជំរិតនឹងវាយប្រហារទៅលើក្លោដនាពេលខាងមុខ

ហេតុអ្វីបានជាមេរោគ Ransomware នឹងមានគោលដៅទៅលើក្លោដនៅក្នុងពេលឆាប់ៗនេះ? ក្នុងពេលប្រតិបត្តិការប្រចាំថ្ងៃច្រើនឡើងៗកាន់តែពឹងផ្អែកខ្លាំងក្លាទៅលើសេវាកម្មក្លោដ (cloud service) អ្នកបង្កើតនូវមេរោគ ransomware នឹងមានគោលដៅក្នុងការរកប្រាក់ចំណេញអោយបានច្រើនបំផុត។ ពេលនេះ មេរោគ Ransomware បានក្លាយជាអាជីវកម្មមួយដែលអាចរកប្រាក់ចំណូលបាន ១ ពាន់លានដុល្លារអាមេរិក ហើយវាមិនត្រូវការពេលវេលាច្រើននោះទេ ដើម្បីរកប្រាក់ចំណេញបានច្រើននោះ។ បច្ចុប្បន្ននេះក្រុមហេគឃ័រ បានធ្វើការផ្លាស់ប្តូរយុទ្ធសាស្ត្រក្នុងការវាយប្រហារទៅលើក្រុមគោលដៅយក្ស ដែលអាចបង់ប្រាក់លោះក្នុងតម្លៃខ្ពស់…

Read More » -

General

ហេគឃ័រអៈអាងថាមានទិន្នន័យរបស់ប្រធានាធិបតី Trump ហើយទាមទារ ៤២លានដុល្លា ជាថ្នូរមិនបញ្ចេញ

តាមប្រភពព័ត៌មានពីវេបសាយ Forbes បានឱ្យដឹងថា ក្រុមឧក្រិដ្ឋជនបច្ចេកវិទ្យាបានអៈអាងថាមានទិន្នន័យ “dirty laundry” របស់ប្រធានាធិបតី Trump ហើយបានគំរាមថានឹងបញ្ចេញទិន្នន័យទាំងនោះនៅសប្តាហ៍ក្រោយនេះ បើសិនជាការទាមទារប្រាក់លោះ មិនទទួលបានជោគជ័យ។ ក្រុមហេគឃ័រមួយនេះ ក៏បានធ្វើការវាយប្រហារដោយជោគជ័យទៅលើក្រុមហ៊ុនផ្តល់សេវាកម្មផ្លូវច្បាប់កាលពីសប្តាហ៍មុន ហើយក្នុងពេលនេះបានអៈអាងម្តងទៀតថា មាននូវទិន្នន័យជាច្រើនរបស់ប្រធានាធិបតី Trump។ របាយការណ៍ទីមួយនៅក្នុងវេបសាយ Page Six បានឱ្យដឹងថា…

Read More » -

General

មេរោគចាប់ជំរិត REvil Ransomware វាយប្រហារ ទៅលើក្រុមហ៊ុនផ្តល់េសវាច្បាប់

តាមប្រភពព័ត៌មានពី ThreatPost បានឱ្យដឹងថា ឧក្រិដ្ឋជនបច្ចេកវិទ្យាបានប្រើប្រាស់មេរោគចាប់ជំរិតឈ្មោះថា REvil ដើម្បីធ្វើការវាយប្រហារទៅកាន់ក្រុមហ៊ុនផ្តល់សេវាច្បាប់ (law firm) ។ ក្រុមហ៊ុននេះមានអតិថិជនរបស់ខ្លួនជាតួសិល្បៈល្បីៗដូចជា Lady Gaga, Drake និង Madonna។ ក្នុងខណៈនេះ ឧក្រិដ្ឋជន បានគំរាមបញ្ចេញទិន្នន័យដែលលួច ដែលមានទំហំប្រមាណជា 756…

Read More » -

General

មេរោគ GandCrab ransomware និងវីរុស Ursnif កំពុងតែរីករាលដាលតាមរយៈ MS Word macros

ក្រុមអ្នកស្រាវជ្រាវផ្នែកសន្តិសុខព័ត៌មានរកឃើញយុទ្ធនាការមេរោគពីរខុសគ្នាដែលមួយត្រូវចែកចាយជាមេរោគ Ursnif Trojan សម្រាប់លួចទិន្នន័យ និងមេរោគ GandCrab Ransomware ដែលមេរោគទីពីរនេះគឺឆ្លងទៅកាន់ជនរងគ្រោះជាច្រើនតាមរយៈមេរោគ Ursnif Malware។ ទោះបីជាយុទ្ធនាការទាំងពីរនេះហាក់ដូចជាការងារមួយរបស់ក្រុមឧក្រិដ្ឋជនអ៊ីនធឺណិតចំនួនពីរក្រុមដាច់ដោយឡែកពីគ្នាក៏ដោយ យើងរកឃើញនូវភាពស្រដៀងគ្នាជាច្រើននៅក្នុងមេរោគទាំងពីរនេះ។ ការវាយប្រហារទាំងពីរនេះចាប់ផ្តើមពីអ៊ីម៉ែលបោកបញ្ជោត (phishing emails) ដែលមានផ្ទុកឯកសារ Microsoft Word ដែលបង្កប់ជាមួយនឹងម៉ាក្រូ (macros)…

Read More » -

Cybersecurity Training

Training: Cyber Risk and Legal Issues in Business Sectors

រាជធានីភ្នំពេញ៖ កាលពីថ្ងៃទី១៨ ខែវិច្ឆិកា ឆ្នាំ២០១៨ លោក អ៊ូ ផាន់ណារិទ្ធ ស្ថាបនិកគេហទំព័រ www.Secudemy.com ត្រូវបានអញ្ជើញឲ្យផ្តល់វគ្គបណ្តុះបណ្តាលស្តីអំពី “ហានិភ័យតាមប្រព័ន្ធអ៊ិនធឺណិត និងបទដ្ឋានគតិយុត្តិនៅក្នុវវិស័យធុរៈកិច្ច (Cyber Risk and Legal Issues in Business Sector)”…

Read More » -

General

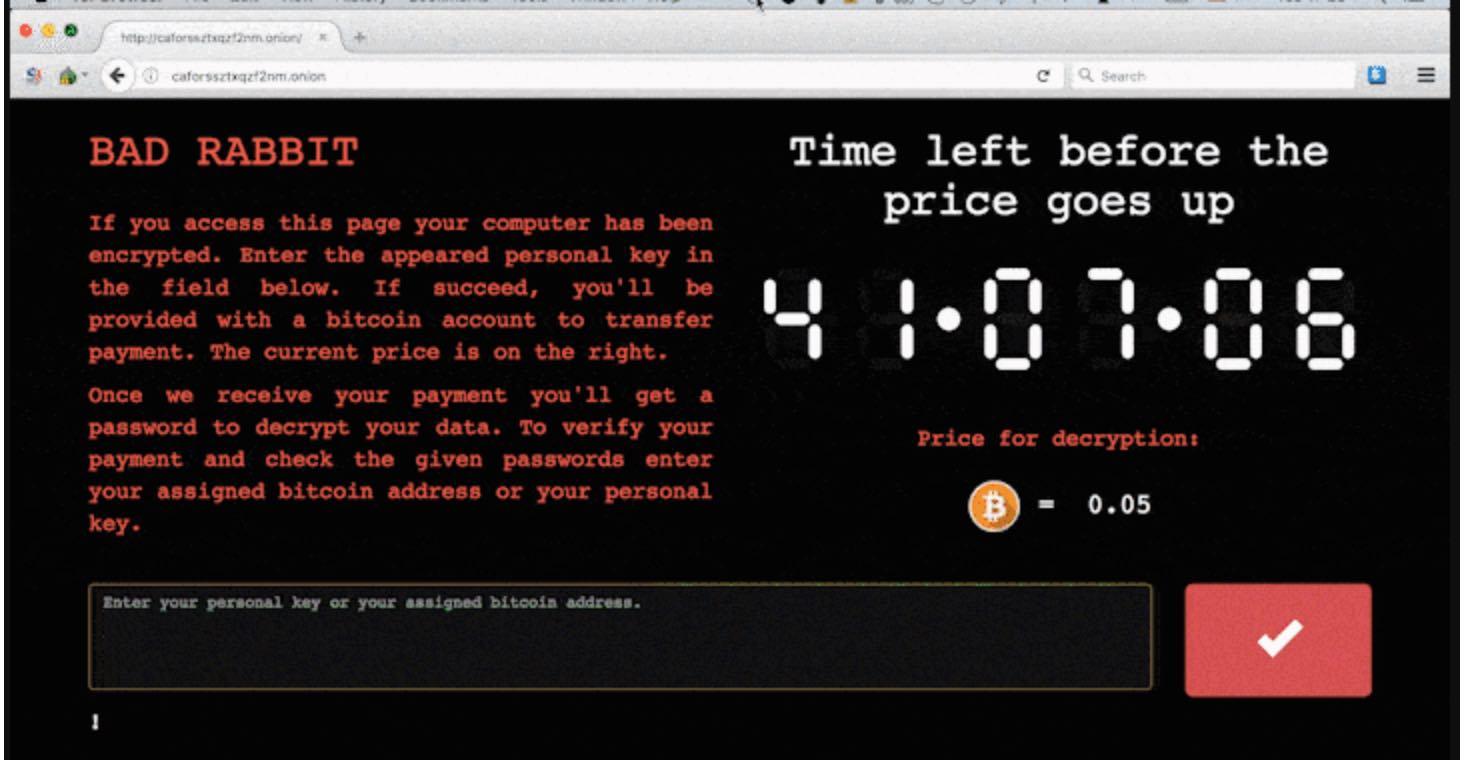

Bad Rabbit: New Ransomware Attack

មានការវាយប្រហារប្រភេទមេរោគចាប់ជំរិតកំពុងតែរីករាលដាលនៅក្នុងអឺរ៉ុប ហើយដែលបានវាយប្រហារទោលើអង្គភាពច្រើនជាង ២០០ នៅក្នុងប្រទេស Russia, Ukraine, Turkey និង Germany ។ មេរោគនេះត្រូវបានគេឲ្យឈ្មោះថា “Bad Rabbit” ដែលមានទម្រង់ប្រហាក់ប្រហែលទៅនឹងមេរោគ Petya ដែលទាមទារឲ្យមានការបង់ប្រាក់ចំនួន 0.05 bitcoin (ប្រមាណ $285)…

Read More » -

Uncategorized

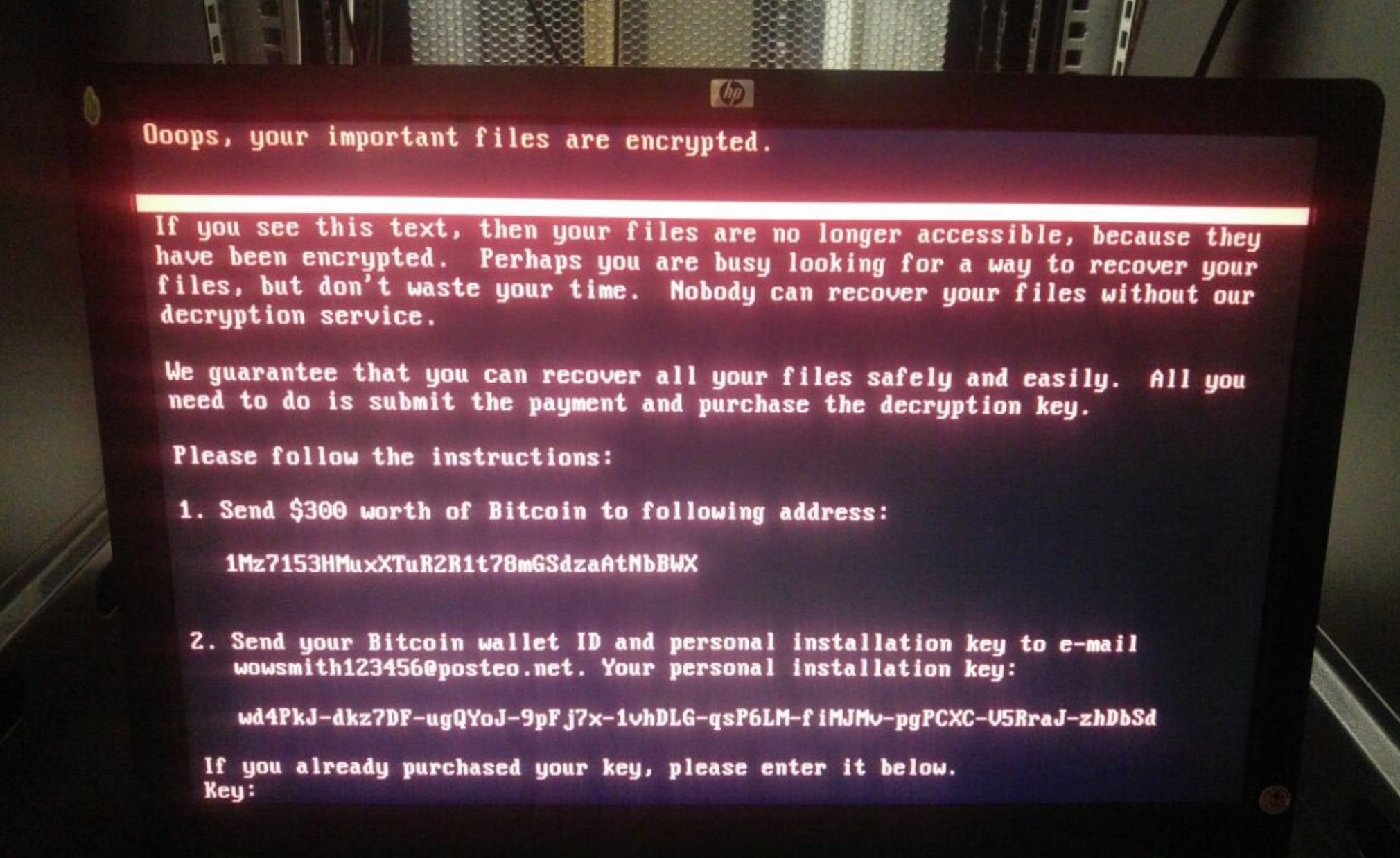

ALERT! Global ransomware attack again by Petya

ក្រុមហ៊ុនជាច្រើននៅជុំវិញពិភពលោកកំពុងតែរាយការណ៍អំពីការរងគ្រោះនៃមេរោគចាប់ជំរិត។ ក្រុមហ៊ុននៅអង់គ្លេស នៅអ៊ុយក្រែន និងនៅក្នុងរោងចក្រនុយក្លេអ៊ែរ Chernobyl ត្រូវបានទទួលរងគ្រោះដោយមេរោគមួយនេះ។ នៅក្នុងសេចក្តីថ្លែងការណ៍របស់ខ្លួន ក្រុមប្រឹក្សាសន្តិសុខជាតិអាមេរិកបាននិយាយថា រដ្ឋាភិបាលបាននឹងកំពុងធ្វើការសើុបអង្កេតទៅលើបញ្ហានេះ ហើយរដ្ឋាភិបាលអាមេរិកនឹងរកឲ្យឃើញអ្នកនៅពីក្រោយបញ្ហានេះ។ អ្នកជំនាញបានរំលឹកប្រាប់ទៅដល់ជនរងគ្រោះថាមិនឲ្យបង់ប្រាក់លោះឡើយ ដោយបញ្ជាក់ថាមិនមានការធានានោះឡើយថាអ្នកនឹងទទួលបានឯកសារទាំងអស់នោះមកវិញ។ ចំណែកឯខាងប៉ូលីសអន្តរជាតិ Interpol បាននិយាយថា ខ្លួនកំពុងតែតាមដានយ៉ាងយកចិត្តទុកដាក់នៅក្នុងបញ្ហានេះ ហើយនឹងធ្វើការជាមួយប្រទេសជាសមាជិក។ វាបានបង្ហាញខ្លួននៅប៉ុន្មានសប្តាហ៍ក្រោយនៃមេរោគចាប់ជំរិត WannaCry ដែលបានប៉ៈពាល់ទៅដល់ប្រទេសជាង…

Read More » -

General

-

General

WannaCry: យុទ្ធនាការអន្តរជាតិស្វែងរកចាប់ខ្លួនបានចាប់ផ្តើម

កាលពីថ្ងៃសៅរ៍ម្សិលមិញ (ថ្ងៃទី១៣ ខែឧសភា) ក្រុមស៊ើបអង្កេតអន្តរជាតិបានធ្វើការស្រាវជ្រាវរុករកដើម្បីចាប់ខ្លួនជនឧក្រិដ្ឋនៅពីក្រោយការវាយប្រហារដ៏ធំសំបើមពាសពេញពិភពលោក ដែលបណ្តាលឲ្យប្រព័ន្ធកុំព្យូទ័រនានានៅក្នុងប្រទេសជាច្រើនមិនអាចដំណើរការបាន ដោយក្នុងនោះមានទាំងធនាគារ មន្ទីរពេទ្យ និងរដ្ឋាភិបាល។ ការវាយប្រហារដែលបានចាប់ផ្តើមកាលពីថ្ងៃសុក្រ ត្រូវបានគេសន្និដ្ឋានថាគឺជាការវាយប្រហារបែបចាប់ជំរិត (ransomware) ដែលធំបំផុតមិនធ្លាប់មានពីមុនមក ប៉ៈពាល់ទៅដល់ស្ថាប័នរដ្ឋាភិបាល ក្រុមហ៊ុនធំៗជុំវិញពិភពលោក រាប់ចាប់ពីធនាគារនៅក្នុងប្រទេសរុស្សី មន្ទីរពេទ្យនៅចក្រភពអង់គ្លេស រហូតដល់ក្រុមហ៊ុន FedEx និងរោងចក្រផលិតឡាននៅប៉ែកអឺរ៉ុប។…

Read More »