ការព្រមាន: ហេគឃ័រអាចធ្វើការបញ្ចូលមេរោគទៅក្នុងឧបករណ៍ iOS របស់អ្នកដោយស្ងាត់ៗ

ហេគឃ័របានរកឃើញនូវវិធីសាស្ត្រដើម្បីបញ្ចូលកម្មវិធីមានមេរោគចូលទៅក្នុងទូរស័ព្ទ iPhone ដោយអ្នកមិនដឹងខ្លួនឡើយ។ អ្នកស្រាវជ្រាវមកពីក្រុមហ៊ុន Palo Alto Networks បានរកឃើញនូវមេរោគដែលអាចឆ្លងចូលទៅកាន់ទូរស័ព្ទ iPhone និង iPads ដែលមិនបានធ្វើការ Jailbreak (កម្មវិធីដើមមកពីរោងចក្រ) ហើយដែលអ្នកប្រើប្រាស់មិនបានដឹងខ្លួនឡើយ ដែលជាហេតុធ្វើឲ្យឧបករណ៍រាប់លានគ្រឿងកំពុងប្រឈមមុខនឹងហានិភ័យ។

ដោយត្រូវបានដាក់ឈ្មោះថា AceDeceiver មេរោគមួយនេះវាតំឡើងខ្លួនវាទៅក្នុងឧបករណ៍ iOS ដោយមិនត្រូវការនូវ enterprise certificates និងធ្វើការវាយលុក (exploit) ទៅលើកំហុសឆ្គងនៅក្នុង Apple’s digital rights management (DRM) protection mechanism ដែលត្រូវបានគេហៅថា FairPlay ។

ហេតុអ្វីបានជាយើងមានការបារម្ភអំពីមេរោគនេះ?

មិនដូចគ្នាទៅនឹងមេរោគ iOS ភាគច្រើននោះទេ, មេរោគ AceDeceiver ដំណើរការនៅលើឧបករណ៍ iOS ដែលមិនបាន Jailbreak ហើយ FairPlay គឺជាកម្មវិធីរបស់ Apple ដែលរារាំងមិនឲ្យយើងធ្វើការលួចនូវកម្មវិធី (បង់ថ្លៃ) ចេញពីក្នុង official App Store ។

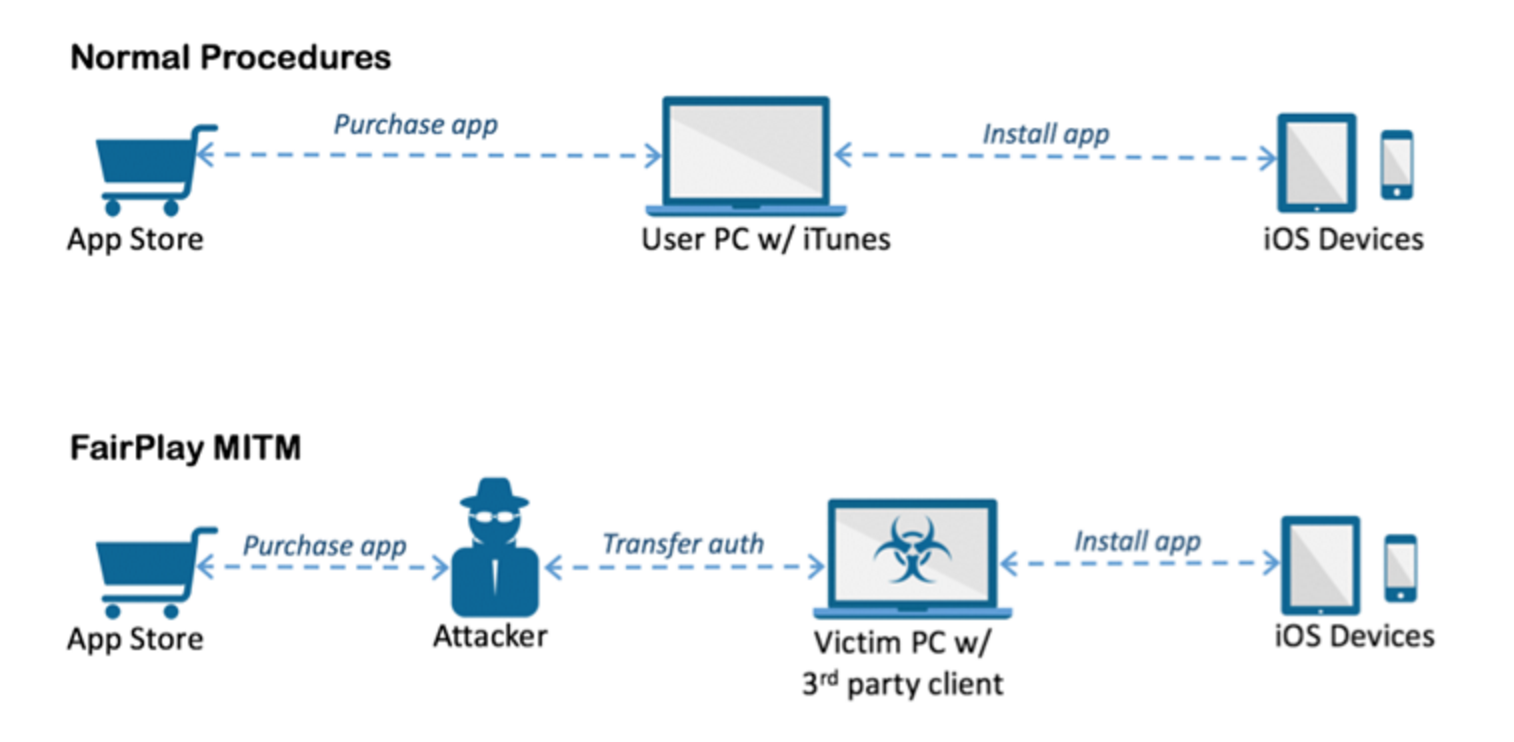

ប៉ុន្តែជាមួយនឹងបច្ចេកទេស “FairPlay Man-in-the-Middle (MITM)” ហេគឃ័រអាចធ្វើការបញ្ចូលនូវកម្មវិធីមិនល្អ ទៅក្នុង iPhone របស់អ្នក ដោយអ្នកមិនបានដឹងឡើយ ហើយក្នុងពេលជាមួយគ្នានោះបានធ្វើការរំលង (bypass) រាល់យន្តការការពារសន្តិសុខផ្សេងៗទៀតរបស់ Apple ។ បើតាមអ្នក ស្រាវជ្រាវបានឲ្យដឹងថា បច្ចេកទេសខាងលើនេះគឺត្រូវបានប្រើប្រាស់ចាប់ពីឆ្នាំ២០១៣ មកម្លេះនៅក្នុងការចែកចាយជាមួយនឹងកម្មវិធី iOS ក្លែងក្លាយ ។

បើតាមលោក Claud Xiao មកពី Palo Alto Networks បានពន្យល់នៅក្នុងប្លុកថា “នៅក្នុង FairPlay MITM attack, អ្នកវាយប្រហារទិញនូវកម្មវិធីពីក្នុង App Store បន្ទាប់មកធ្វើការស្ទាក់ចាប់ (intercept) និងរក្សាទុក (save) នូវ authorization code។ បន្ទាប់មក ពួកគេធ្វើការអភិវឌ្ឍ កម្មវិធីនៅក្នុងកុំព្យូទ័រ ដោយធ្វើត្រាប់តាម (simulate) iTunes client behaviors ដើម្បីបញ្ជោត iOS devices ឲ្យជឿថា App នោះត្រូវបាន ទិញដោយជនរងគ្រោះ” ។

ទោះបីជាយ៉ាងនេះក៏ដោយ នេះគឺជាលើកដំបូងដែលបច្ចេកទេស FairPlay បានត្រូវយកមកប្រើប្រាស់ក្នុងការរីកសាយភាយនៃមេរោគទៅលើឧបករណ៍ iOS ដែលមិនបាន JailBreak ។ ក្នុងពេលនេះ មេរោគ AceDeceiver ត្រូវបានគេរកឃើញនៅចិន ប៉ុន្តែអ្នកស្រាវជ្រាវបានចេញការព្រមានថា មេរោគនេះគឺងាយស្រួលក្នុងការរៀបចំដោយគោលដៅទៅលើអ្នកប្រើប្រាស់ iPhone នៅតំបន់ដទៃផ្សេងទៀត។

សម្រាប់ព័ត៌មានលំអិតបន្ថែម សូមចូលទៅកាន់វេបសាយ Palo Alto Network ។

ប្រភព៖ Palo Alto Network / ប្រែសម្រួលដោយ៖ SecuDemy.com