មេរោគ GandCrab ransomware និងវីរុស Ursnif កំពុងតែរីករាលដាលតាមរយៈ MS Word macros

ក្រុមអ្នកស្រាវជ្រាវផ្នែកសន្តិសុខព័ត៌មានរកឃើញយុទ្ធនាការមេរោគពីរខុសគ្នាដែលមួយត្រូវចែកចាយជាមេរោគ Ursnif Trojan សម្រាប់លួចទិន្នន័យ និងមេរោគ GandCrab Ransomware ដែលមេរោគទីពីរនេះគឺឆ្លងទៅកាន់ជនរងគ្រោះជាច្រើនតាមរយៈមេរោគ Ursnif Malware។

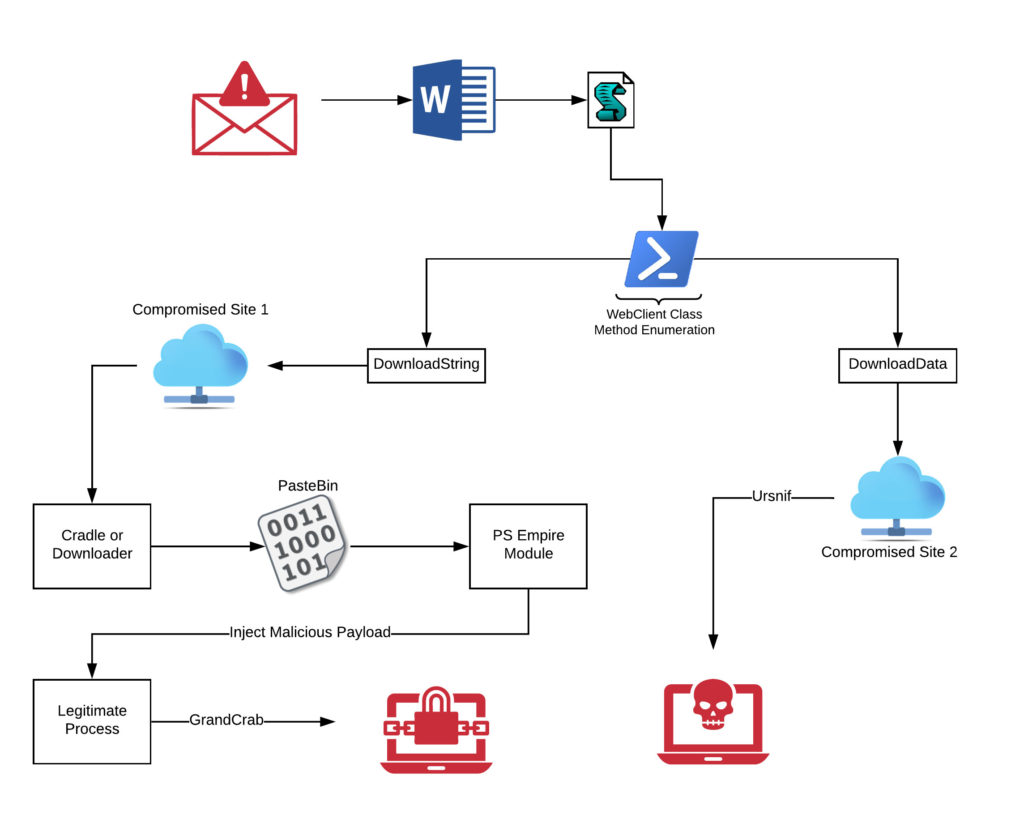

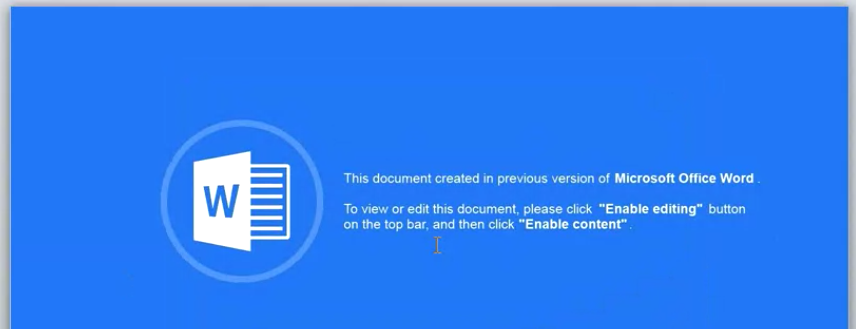

ទោះបីជាយុទ្ធនាការទាំងពីរនេះហាក់ដូចជាការងារមួយរបស់ក្រុមឧក្រិដ្ឋជនអ៊ីនធឺណិតចំនួនពីរក្រុមដាច់ដោយឡែកពីគ្នាក៏ដោយ យើងរកឃើញនូវភាពស្រដៀងគ្នាជាច្រើននៅក្នុងមេរោគទាំងពីរនេះ។ ការវាយប្រហារទាំងពីរនេះចាប់ផ្តើមពីអ៊ីម៉ែលបោកបញ្ជោត (phishing emails) ដែលមានផ្ទុកឯកសារ Microsoft Word ដែលបង្កប់ជាមួយនឹងម៉ាក្រូ (macros) ភ្ជាប់ជាមួយនឹងមេរោគ ហើយបន្ទាប់មកប្រើប្រាស់នូវ Powershell ដើម្បីបញ្ជូន fileless malware នេះ។

Ursnif គឺជាមេរោគដែលអាចលួចទិន្នន័យ ដែលជាធម្មតាវាលួចយកព័ត៌មានរសើបពីកុំព្យូទ័រដែលបានជ្រៀតចូលជាមួយនឹងសមត្ថភាពក្នុងការប្រមូលព័ត៌មានជាច្រើនដូចជាព័ត៌មានទៅលើគណនីធនាគារ, សកម្មភាពនៅលើ Browsing, ការចាប់យកអ្វីដែលអ្នកចុចនៅលើក្តាចុច (Keystrokes), ប្រព័ន្ធ និងព័ត៌មានដំណើរការ និងដាក់បន្ថែមនូវ Backdoor ជាដើម។

តាមរយៈការរកឃើញកាលពីឆ្នាំមុននេះ មេរោគ GandCrab គឺជាមេរោគគំរាមកំហែងប្រភេទ ransomware ដែលរីករាលដាលជារៀងរាល់ថ្ងៃដូចមេរោគចាប់ជំរិត (ransomware) ផ្សេងទៀតនៅក្នុងទីផ្សារ ដោយធ្វើការកូដនីយកម្ម (encrypt) ឯកសារនៅក្នុងប្រ័ពន្ធ័ និងការគំរាមអោយជនរងគ្រោះធ្វើការបង់ប្រាក់លោះជារូបិយប័ណ្ណឌីជីថលដើម្បីដោះសោរទិន្នន័យទាំងនោះត្រឡប់មកវិញ។ ក្រុមអ្នកបង្កើតវា ស្នើសុំការទូទាត់ជាចម្បងជាប្រភេទកាក់អេឡិចត្រូនិក DASH ដែលពិតជាស្មុគ្រស្មាញមែនទែនក្នុងការតាមដាន។

MS Docs + VBS Macros = ការឆ្លងមេរោគ Ursnif និង GandCrab

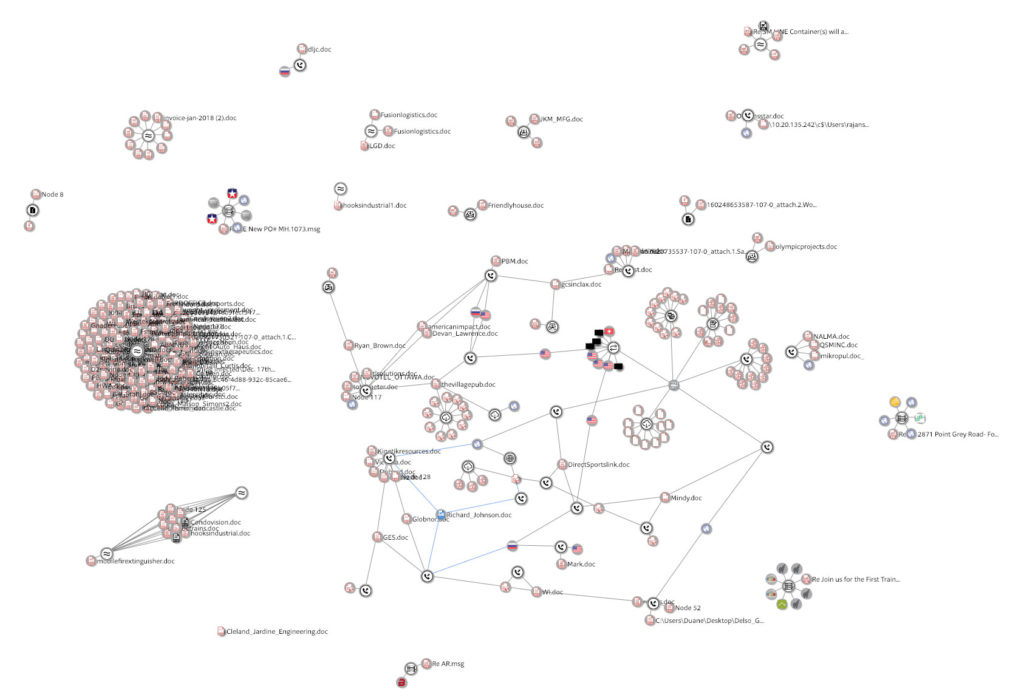

យុទ្ធនាការមេរោគដំបូងដែលចែកចាយតាមរយៈការគំរាមកំហែងនៃមេរោគទាំងពីរនេះត្រូវរកឃើញដោយក្រុមអ្នកស្រាវជ្រាវសន្តិសុខនៅ Carbon Black ដែលមានឯកសារ MS Word ប្រហែល 180 ប្រភេទ ដែលមានគោលដៅទៅលើអ្នកប្រើប្រាស់ជាច្រើនជាមួយនឹងមេរោគ VBS Macros ។

ប្រសិនបើវាយលុកដោយជោគជ័យ មេរោគម៉ាក្រូ VBS Macros នេះនឹងដំណើរការ PowerShell script ដែលបន្ទាប់មកប្រើបច្ចេកទេសជាបន្តបន្ទាប់ដើម្បីទាញយក និងប្រតិបត្តិទៅលើមេរោគ Ursnif និង GandCrab នៅលើលើប្រព័ន្ធគោលដៅជាច្រើននេះ។

ស្គ្រីប PowerShell ត្រូវអ៊ីនកូដ (encoded) នៅក្នុង base64 ដែលប្រតិបត្តិដំណាក់កាលបន្ទាប់ពីការឆ្លងមេរោគដែលទទួលខុសត្រូវសម្រាប់ការទាញយកមេរោគ Payloads ជាច្រើនដើម្បីជ្រៀតចូលទៅក្នុងប្រព័ន្ធនេះ។

Payload ដំបូងគឺ PowerShell one-liner ដែលវាយតម្លៃទៅលើស្ថាបត្យកម្ម (architecture) នៃប្រព័ន្ធគោលដៅ ហើយបន្ទាប់មកទាញយក Payload បន្ថែមពីវេបសាយ Pastebin ដែលត្រូវដំណើរការនៅក្នុងអង្គចងចាំ (memory) ដែលធ្វើឱ្យវាពិបាកសម្រាប់បច្ចេកទេសប្រឆាំងមេរោគថ្មីៗដើម្បីរកមើលសកម្មភាពរបស់វានោះ។

Payload ចុងក្រោយបង្អស់ដំឡើងប្រភេទផ្សេងគ្នាមួយទៀតរបស់មេរោគ GandCrab ransomware លើប្រព័ន្ធរបស់ជនរងគ្រោះដោយចាក់សោរពួកគេចេញពីប្រព័ន្ធរបស់ពួកគេរហូតដល់ពួកគេបង់លុយជារូបិយប័ណ្ណឌីជីថលរួច។

ទន្ទឹមនឹងនេះដែរ មេរោគនេះក៏អាចទាញយកមេរោគ Ursnif ពីម៉ាស៊ីន Server ពីចម្ងាយហើយនៅពេលដែលវាត្រូវដំណើរការនោះ វានឹងចូលទៅធ្វើ fingerprint system, គ្រប់គ្រងទៅលើចរាចរណ៍នៃ Web Browser ដើម្បីប្រមូលទិន្នន័យ ហើយផ្ញើវាទៅម៉ាស៊ីន (C&C) server របស់អ្នកវាយប្រហារ។

MS Docs + VBS macros = មេរោគលួចទិន្នន័យ Ursnif Malware

ដូចគ្នានេះដែរ យុទ្ធនាការមេរោគ malware ទី 2 ដែលត្រូវរកឃើញដោយក្រុមអ្នកស្រាវជ្រាវផ្នែកសុវត្ថិភាពនៅ Cisco Talos គឺការប្រើប្រាស់នូវឯកសារ Microsoft Word ដែលមានម៉ាក្រូ VBA Macro ដែលផ្ទុកមេរោគក្នុងការចែកចាយនូវប្រភេទមេរោគដទៃទៀតដូចជាមេរោគ Ursnif ជាដើម។

ការវាយប្រហារដោយមេរោគនេះ គឺអាចធ្វើឡើងជាច្រើនដំណាក់កាលផងដែរ ដោយចាប់ផ្តើមពី សារបោកបញ្ឆោតអ៊ីម៉ែល ដើម្បីដំណើរការពាក្យបញ្ជារបស់ PowerShell Commands ដើម្បីទាញ និងដំឡើងមេរោគកុំព្យូទ័រលួចទិន្នន័យ Ursnif នេះ។

នៅពេលដែលដំណើរការនៅលើកុំព្យូទ័រជនរងគ្រោះ មេរោគនេះប្រមូលព័ត៌មានពីប្រព័ន្ធ រួចរក្សាទុកជាទ្រង់ទ្រាយឯកសារ CAB, បន្ទាប់មកផ្ញើវាទៅម៉ាស៊ីន command-and-control server របស់ខ្លួនតាមរយៈការតភ្ជាប់សុវត្ថិភាពរបស់ HTTPS ។

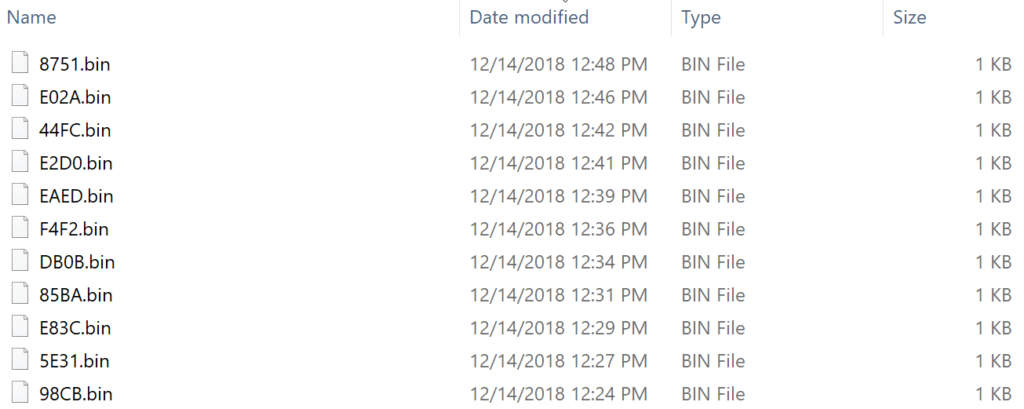

ក្រុមអ្នកស្រាវជ្រាវ Talos ចេញផ្សាយបញ្ជីសូចនាករនៃការជ្រៀតចូលទៅក្នុង (IOCs) រួមជាមួយឈ្មោះនៃឈ្មោះនៃឯកសារ Payload ដែលស្ថិតនៅលើម៉ាស៊ីនដែលត្រូវគេជ្រៀតចូលនេះនៅលើប្លុករបស់ពួកគេដែលអាចជួយអ្នកអោយរកឃើញ និងបញ្ឈប់មេរោគ Ursnif នេះបានមុនពេលវាឆ្លងទៅបណ្តាញ Networks ជាច្រើនទៀតរបស់អ្នក៕