Security News

This is Security News

-

ក្រុមហ៊ុន ASUS បញ្ចេញការអាប់ដេត ដើម្បីជួសជុលមេរោគ ShadowHammer

ក្រុមហ៊ុន ASUS បានបញ្ចេញនូវកម្មវិធីដើម្បីជួសជុលទៅលើបញ្ហាដែលកើតមានឡើងនាពេលថ្មីៗនេះ ដោយសារតែអ្នកវាយប្រហារបានធ្វើការគ្រប់គ្រងទៅលើម៉ាស៊ីនមេសម្រាប់ធ្វើការអាប់ដេតដោយស្វ័យប្រវត្តិទៅលើកុំព្យូទ័រម៉ាក ASUS របស់ខ្លួន។ ការជួសជុលទៅលើបញ្ហានេះ គឺត្រូវបានធ្វើឡើងដោយការប្រើប្រាស់កម្មវិធី Live Update Software Tool របស់ខ្លួន។ លើសពីនេះទៅទៀត ក្រុមហ៊ុននេះនិយាយថា ខ្លួនមានសូហ្វវែ៉រ “security diagnostic” ដែលអ្នកអាចប្រើដើម្បីវិភាគរកថា តើកុំព្យូទ័ររបស់អ្នកបានរងផលប៉ះពាល់ដែរឬទេ។…

Read More » -

ម៉ាស៊ីនមេរបស់ ASUS ត្រូវបានហេគ ហើយបញ្ជូនមេរោគទៅឱ្យអតិថិជនប្រើប្រាស់កុំព្យូទ័រម៉ាករបស់ខ្លួន

ក្រុមហ៊ុនបច្ចេកវិទ្យាយក្ស ASUS ដែលមានមូលដ្ឋាននៅតៃវ៉ាន់ត្រូវបានគេជឿថា បានបញ្ជូនមេរោគ (malware) ដល់អតិថិជនរាប់រយពាន់នាក់តាមរយៈសូហ្វវ៉ែរអាប់ដេត (software update) ដោយស្វ័យប្រវត្តិរបស់ខ្លួន បន្ទាប់ពីអ្នកវាយប្រហារបានគ្រប់គ្រងម៉ាស៊ីនមេរបស់ក្រុមហ៊ុន ហើយប្រើវាដើម្បីរុញច្រានមេរោគទៅម៉ាស៊ីននានា។ ក្រុមអ្នកស្រាវជ្រាវនៅក្រុមហ៊ុន Kaspersky Lab បានឱ្យដឹងថា ASUS ដែលជាក្រុមហ៊ុនផលិតកុំព្យូទ័រធំជាងគេនៅលើពិភពលោកត្រូវបានគេប្រើប្រាស់ដើម្បីតំឡើង Backdoor ទៅលើម៉ាស៊ីនកំព្យូទ័ររបស់អតិថិជនខ្លួនរាប់រយពាន់នាក់កាលពីឆ្នាំមុន បន្ទាប់ពីអ្នកវាយប្រហារបានធ្វើការគ្រប់គ្រងទៅលើម៉ាស៊ីនមេសម្រាប់បំរើឱ្យការងារអាប់ដេត។…

Read More » -

គន្លឹះ ១២ ចំនុចដើម្បីធ្វើបទបង្ហាញដ៏មានប្រសិទ្ធិភាពចំពោះមុខក្រុមប្រឹក្សាភិបាល

សន្តិសុខតាមប្រព័ន្ធអ៊ីនធឺណិត (Cybersecurity) គឺជាក្តីបារម្ភចម្បងសម្រាប់ក្រុមប្រឹក្សាភិបាល។ តាមពិត 42% នៃមេដឹកនាំជិត 500 នាក់ ដែលបានអង្កេតដោយ National Association of Corporate Directors បានបង្ហាញថា ហានិភ័យតាមអ៊ិនធឺណិតជាកត្តាមួយក្នុងចំណោមកង្វល់ទាំង 5 ដែលពួកគេកំពុងប្រឈម – នៅពីក្រោយការប្រែប្រួលអាកាសធាតុ…

Read More » -

ឯកសារជំនួយសម្រាប់ការប្រឡង CEH

ការសិក្សាទៅលើមុខវិជ្ជា Certified Ethical Hackers (CEH) អាចត្រូវបានធ្វើដោយខ្លួនឯង (វគ្គសិក្សាលើអ៊ីនធឺណិត) និងការបណ្តុះបណ្តាលក្នុងថ្នាក់រៀនដោយផ្ទាល់សម្រាប់អ្នកដែលមានថវិការសម្រាប់ប្រភេទនោះ។ អ្នកដែលចង់ប្រឡងយកវិញ្ញាបនប័ត្រនេះត្រូវមានបទពិសោធន៍ការងារយ៉ាងហោចណាស់រយៈពេល ២ឆ្នាំ។ ខាងក្រោមនេះគឺជាសៀវភៅសម្រាប់ត្រៀមប្រឡងយក CEH ហើយដែលត្រូវបានដាក់ឲ្យទាញយក (ប្រហែលដោយសារសេ៊រីចាស់ហើយមើលទៅ) http://whb.es/Certified%20Ethical%20Hacker%20(CEH)%20v3.0%20Official%20Course.pdf http://1.droppdf.com/files/j5pBT/ceh-certified-ethical-hacker-all-in-one-exam-guide-mcgrawhill-pdf-01qlt-.pdf នេះគឺជាឯកសារផ្លូវការនៃមុខវិជ្ជា CEH https://www.eccouncil.org/wp-content/uploads/2016/02/cehv9-brochure.pdf ខាងក្រោមនេះគឺជាតារាងពិន្ទុនៃការប្រឡង…

Read More » -

ភ្ញៀវរាប់រយនាក់ក្នុង motels ឬ Inns ត្រូវបានថតជាសំងាត់ និងផ្សាយផ្ទាល់តាមអ៊ិនធឺណិត

តាមប្រភពព័ត៌មានពី CNN បានឲ្យដឹងថា ប៉ូលិសបាននិយាយកាលពីថ្ងៃពុធថាប្រហែលមនុស្សប្រមាណជា 1.600 នាក់ ត្រូវបានគេថតជាសម្ងាត់នៅក្នុងបន្ទប់សណ្ឋាគារនៅក្នុងប្រទេសកូរ៉េខាងត្បូងដោយផ្សាយបន្តផ្ទាល់ (live streaming) តាមអ៊ិនធឺណិតសម្រាប់សេវាបង់ប្រាក់ដោយអតិថិជន។ បុរសពីរនាក់ត្រូវបានចាប់ខ្លួន និងម្នាក់ទៀតត្រូវបានស៊ើបអង្កេតទាក់ទងនឹងរឿងអាស្រូវដែលពាក់ព័ន្ធនឹងបន្ទប់ចំនួន 42 បន្ទប់ ដែលមាន 30 កន្លែងនៅក្នុងទីក្រុងចំនួន 10 នៅទូទាំងប្រទេស។ នៅប្រទេសកូរ៉េខាងត្បូងសណ្ឋាគារតូចៗនៃប្រភេទដែលពាក់ព័ន្ធនឹងករណីនេះត្រូវបានគេសំដៅជាទូទៅថាជា…

Read More » -

អ្នកស្រាវជ្រាវរកឃើញចំនុចខ្សោយសន្តិសុខថ្មីចំនួន 36 នៅក្នុង LTE protocol

អ្នកស្រាវជ្រាវជនជាតិកូរ៉េខាងត្បូងបានរកឃើញភាពងាយរងគ្រោះ ឬចំនុចខ្សោយនៅក្នុង LTE protocol ចំនួន ៥១ចំនុច ដែលក្នុងនោះមាន ៣៦គឺរកឃើញថ្មី។ ក្រុមអ្នកសិក្សាមកពីកូរ៉េខាងត្បូងបានរកឃើញនូវភាពងាយរងគ្រោះចំនួន ៣៦ថ្មីបំផុត នៅក្នុងស្តង់ដារ Long-Term Evolution (LTE) ដែលត្រូវបានប្រើប្រាស់ដោយប្រតិបត្តិករទូរគមនាគមន៍ជាច្រើនជំវិញពិភពលោក ជាមួយនឹងអ្នកប្រើប្រាស់រាប់រយលាននាក់នៅជុំវិញពិភពលោក។ ភាពងាយរងគ្រោះនេះអនុញ្ញាតឱ្យអ្នកវាយប្រហារ ធ្វើការរំខានទៅលើស្ថានីយ៍ទូរស័ព្ទចល័ត, ទប់ស្កាត់ការហៅចូលទៅកាន់ឧបករណ៍, ផ្តាច់អ្នកប្រើពីបណ្តាញទូរស័ព្ទចល័ត,…

Read More » -

Microsoft Office គឺជាកម្មវិធីដែលត្រូវបានវាយលុកច្រើនជាងគេបង្អស់ដោយឧក្រិដ្ឋជនអ៊ិនធឺណិត

បញ្ជីនៃភាពងាយរងគ្រោះបំផុតដែលត្រូវបានគេបានវាយលុកនៅក្នុងឆ្នាំ 2018 បានបង្ហាញថា Microsoft Office គឺជាជនរងគ្រោះនៃឧក្រិដ្ឋកម្មតាមអ៊ីនធឺណេតច្រើនជាងគេបំផុត។ ភាពងាយរងគ្រោះរបស់ Microsoft Office លេចឡើង 8 ដង នៅក្នុងបញ្ជីជាមួយភាពងាយរងគ្រោះរបស់ Adobe Flash Player និងភាពងាយរងគ្រោះនៃប្រព័ន្ធអ៊ិនធឺណិត AndroidRAT ដែលជាកំហុសឧបករណ៍ទូរស័ព្ទតែមួយគត់នៅក្នុងបញ្ជី។ បញ្ជីនេះត្រូវបានចងក្រងដោយក្រុមហ៊ុន…

Read More » -

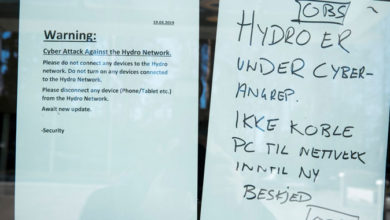

មេរោគចាប់ជំរិតវាយលុកក្រុមហ៊ុនយក្សពិភពលោកផលិតអាលុយមីយ៉ូម

យោងតាមព័ត៌មានពីវេបសាយ Channel News Asia បានឲ្យដឹងថា ក្រុមហ៊ុន Norsk Hydro ដែលជាក្រុមហ៊ុនយក្សមួយក្នុងចំណោមក្រុមហ៊ុនដ៏ធំលើពិភពលោកក្នុងការផលិតនូវអាលុយមីញ៉ូម បាននឹងកំពុងប្រយុទ្ធប្រឆាំងជាមួយនឹងការវាយប្រហារតាមអ៊ិនធឺណិត ដែលបានធ្វើឲ្យមានការផ្អាកនូវខ្សែសង្វាក់ផលិតកម្មរបស់ខ្លួន – ដែលនេះគឺជាឧទាហរណ៍ចុងក្រោយមួយ នៃការខូចខាតដោយហេគឃ័រដែលកើតមានឡើងចំពោះអាជីវកម្ម និងឧស្សាហកម្ម។ យោងតាមសេចក្តីប្រកាសព័ត៌មានមួយដែលត្រូវបានចែករំលែកដោយក្រុមហ៊ុនអាលុយមីញ៉ូម Norsk Hydro កាលពីថ្ងៃអាទិត្យ ក្រុមហ៊ុននេះបានបិទរោងចក្រជាបណ្តោះអាសន្នហើយបានប្តូរទៅជាប្រតិបត្តិការដោយដៃនៅពេលដែលអាចធ្វើទៅបាន…

Read More » -

ចំនុចខ្សោយនៅក្នុង WinRAR អាចតំឡើងមេរោគចាប់ជំរិតក្នុងម៉ាស៊ីនអ្នកបាន

មេរោគចាប់ជំរិតថ្មីបំផុតមួយមានឈ្មោះថា JNEC.a បាននឹងកំពុងរីករាលដាលតាមរយៈចំនុចខ្សោយថ្មីមួយដែលទើបរកឃើញថ្មីៗនេះ ដើម្បីធ្វើការគ្រប់គ្រងទៅលើម៉ាស៊ីនកុំព្យូទ័រ និងទាមទារឲ្យអ្នកបង់ប្រាក់។ ការវាយលុកនេះ គឺបានប្រើប្រាស់នូវចំនុខ្សោយនៅក្នុង WinRAR ACE code injection ហើយហេគឃ័របាននឹងកំពុងវាយលុកទៅលើចំនុចខ្សោយនេះដើម្បីចូលទៅកាន់ប្រព័ន្ធកុំព្យូទ័រតាមមធ្យោបាយផ្សេងៗ។ WinRAR គឺជាកម្មវិធីដ៏ពេញនិយមមួយ សម្រាប់ធ្វើការ compress ទៅលើឯកសារនានា ហើយដែលត្រូវបានប្រើប្រាស់ប្រមាណជា ៥០០លាននាក់ជុំវិញពិភពលោក។ ចំនុចខ្សោយដែលមានរយៈពេល…

Read More » -

ការវាយលុកដ៏សំបើមដោយរំលងមុខងារ MFA នៅលើ Office 365 and G Suite

ក្នុងរយៈពេលប៉ុន្មានខែកន្លង ការគំរាមកំហែងបានកំណត់គោលដៅទៅលើគណនី Office 365 និង G Suite Cloud ដោយប្រើប្រាស់ Protocol IMAP ដើម្បីរំលង (bypass) ការផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវច្រើនស្រទាប់ ឬ Multi-Factor Authentication ។ ក្រុមអ្នកជំនាញនៅ Proofpoint…

Read More » -

ការគ្រប់គ្រងពាក្យសម្ងាត់ និងការអនុវត្តល្អៗ

ខាងក្រោមនេះគឺជាការអនុវត្តល្អៗពាក់ព័ន្ធទៅនឹងការគ្រប់គ្រងពាក្យសម្ងាត់ និងការថែទាំពាក្យសម្ងាត់ទាំងនោះ។ ខាងក្រោមនេះគឺចែកចេញជា ៣ ផ្នែកធំៗមាន ១/ការអនុវត្តល្អៗ ២/មិនលើកទឹកចិត្តឲ្យប្រើប្រាស់ និង ៣/មិនត្រូវប្រើប្រាស់។ ១. ការអនុវត្តល្អៗ សូមប្រើប្រាស់ជាលក្ខណៈឃ្លាល្បៈ (passphrase)Passphrases គឺជាឃ្លាមួយដែលរួមមានពាក្យជាច្រើនបញ្ចូលគ្នា លាយឡំជាមួយនឹងតួអក្សរពិសេស លេខ និងតួអក្សរធំ/តូចបញ្ចូលគ្នាជាច្រើន ហើយងាយស្រួលក្នុងការចងចាំវាមានភាពងាយស្រួលក្នុងការចងចាំជាងពាក្យសម្ងាត់អ្នកអាចប្រើប្រាស់វាពាក្យសម្ងាត់មេ នៅពេលណាដែលអ្នកប្រើប្រាស់កម្មវិធី Password…

Read More » -

Citrix ត្រូវបានហេគ និងបាត់បង់ទិន្ន័យជាង ៦តេរ៉ាបៃ

ក្រុមហ៊ុនកម្មវិធីកុំព្យូទ័រសហគ្រាសដ៏ពេញនិយមដែលគេស្គាល់ថា Citrix ដែលផ្តល់សេវាកម្មដល់យោធាអាមេរិក, FBI, សាជីវកម្មអាមេរិក និងទីភ្នាក់ងាររដ្ឋាភិបាលសហរដ្ឋអាមេរិកជាច្រើន បានបង្ហាញពីការជ្រាបចេញទិន្នន័យដ៏ធំនៃបណ្តាញផ្ទៃក្នុងរបស់ខ្លួនដោយ “ឧក្រិដ្ឋជនអ៊ិនធឺណិតអន្ដរជាតិ” ។ Citrix បាននិយាយថា ខ្លួនត្រូវបានព្រមានដោយ FBI កាលពីថ្ងៃពុធសប្តាហ៍មុនថា ពួក Hacker បរទេសបានវាយលុកប្រព័ន្ធ IT របស់ខ្លួននិងលួច “ឯកសារអាជីវកម្ម”…

Read More » -

ធ្វើការអាប់ដេត Chrome ជាបន្ទាន់

អ្នកស្រាវជ្រាវសន្តិសុខមានឈ្មោះថា Clement Lecigne មកពីក្រុមវិភាគការគំរាមកំហែងរបស់ ក្រុមហ៊ុន Google បានរកឃើញ និងរាយការណ៍ភាពងាយរងគ្រោះធ្ងន់ធ្ងរខ្លាំងនៅក្នុង Chrome កាលពីចុងខែមុនដែលអាចអនុញ្ញាតឱ្យអ្នកវាយប្រហារពីចម្ងាយធ្វើការប្រតិបត្តិកូដនិងគ្រប់គ្រងពេញលេញលើកុំព្យូទ័រ។ ភាពងាយរងគ្រោះ ឬចំនុចខ្សោយដែលបានកំណត់ជាលេខ CVE-2019-5786 ប៉ះពាល់ដល់កម្មវិធីរុករកអ៊ីនធឺណិតសម្រាប់ប្រព័ន្ធប្រតិបត្តិការសំខាន់ៗទាំងអស់រួមទាំង Microsoft Windows, MacOS និង Linux ។…

Read More » -

ពិបាកចាំពាក្យសម្ងាត់៖ គួរចាប់ផ្តើមប្រើប្រាស់កម្មវិធីគ្រប់គ្រងពាក្យសម្ងាត់

តើអ្នកមានពាក្យសម្ងាត់ចំនួនប៉ុន្មាន? អ្នកទាំងអស់គ្នាអាចចាប់ផ្តើមធ្វើការរាប់ពាក្យសម្ងាត់របស់អ្នកលេងៗមើល នោះអ្នកប្រាកដជាមានការភ្ញាក់ផ្អើលជាមិនខាន។ នៅរាល់សេវាកម្មអនឡាញនិមួយៗ បើសិនជាអ្នកចង់ប្រើប្រាស់វា នោះអ្នកនឹងត្រូវការនូវ ឈ្មោះគណនី (username) និងពាក្យសម្ងាត់ (password)។ ក្នុងខណៈពេលដែលសេវាអនឡាញមានការកើនឡើងជារៀងរាល់ថ្ងៃ នោះពាក្យសម្ងាត់ដែលអ្នកត្រូវប្រើប្រាស់ក៏នឹងមានច្រើនផងដែរ។ ដោយសារតែមានឧក្រិដ្ឋជនបច្ចេកវិទ្យាមានកើនឡើង នោះអ្នកត្រូវតែមានពាក្យសម្ងាត់ដែលខ្លាំងមិនអាចបំបែកបាន។ ពាក្យសម្ងាត់ដែលខ្លាំង គឺអាចត្រូវបានបង្កើតឡើងដោយសារមានការបញ្ចូលគ្នានៃលេខ, និមិ្មតសញ្ញា, តួអក្សរតូច, តួអក្សរធំ ហើយមិនត្រូវប្រើប្រាស់ពាក្យដែលមាននៅក្នុងវចនានុក្រមឡើយ។…

Read More »