General

-

ត្រូវការអ្នកជំនាញ ១លាន៥សែន ក្នុងឆ្នាំ២០២០

កង្វៈខាតអ្នកជំនាញផ្នែកសន្តិសុខព័ត៌មានគឺកាន់តែមានទំហំជាងមុនទៅទៀតនៅក្នុងឆ្នាំ២០២០ ។ នៅក្នុងរបាយការណ៍ប្រចាំឆ្នាំរបស់ខ្លួនដែលចេញដោយ ISC(2) បានធ្វើការព្យាករណ៍នូវតម្រូវដ៏ធំសំបើមនូវអ្នកដែលមានជំនាញផ្នែកសន្តិសុខព័ត៌មាន (cybersecurity)។ ការគំរាមគំហែងផ្នែកសន្តិសុខព័ត៌មាននៅជុំវិញពិភពលោកកាន់តែមានច្រើន ដែលបណ្តាលឲ្យមានកង្វៈខាតអ្នកដែលមានជំនាញផ្នែកនេះ។ មូលហេតុដែលបណ្តាលឲ្យមានការខ្វៈខាត នៅក្នុងការសិក្សារបស់ខ្លួន “2015 (ISC)2 Global Information Security Workforce” ដែលធ្វើឡើងដោយការស្ទាបស្ទង់មតិ បានបង្ហាញថា មាន ៦២ភាគរយ…

Read More » -

DarkSideLoader: កម្មវិធីមិនល្អ ដែលមានគោលដៅទៅលើឧបករណ៍ iOS ដែលមិនបាន Jailbreak

អ្នកជំនាញផ្នែកសន្តិសុខព័ត៌មានទាំងឡាយដែលធ្លាប់តែពឹងផ្អែកទៅលើការការពាររបស់ Apple App Store នោះ ក្នុងពេលនេះគឺកំពុងតែមានការព្រួយបារម្ភ ជាថ្មីហើយ ដោយសារតែ ទីផ្សារក្លែងក្លាយលក់កម្មវិធី (rogue app marketplaces) បានកំពុងប្រើប្រាស់នូវវិញ្ញាបនប័ត្រសហគ្រាសដែលលួចបាន (enterprise certificates) ដើម្បីអនុញ្ញាតឲ្យអ្នកប្រើប្រាស់ដែលមានឧបករណ៍ iPhones និង iPads ដែលមិនបានធ្វើការ…

Read More » -

ចំនុចសន្តិសុខរបស់ Windows 10 ដែលអ្នកត្រូវតែដឹង

The Windows 10 Security Settings You Need to Know មកដល់ពេលេនះ អ្នកប្រហែលជាបុគ្គលម្នាក់ក្នុងចំណោមមនុស្សច្រើនជាង ៦៧លាននាក់ ដែលបានតំឡើងប្រព័ន្ធប្រតិបត្តិការ Windows 10 ។ ពេលដែលអ្នក បើក browser ដើម្បីស្វែងរកទីតាំងណាមួយ…

Read More » -

ការព្យាករណ៍ទៅលើបញ្ហាសន្តិសុខព័ត៌មាន និងនិន្នាការក្នុងឆ្នាំ២០១៦

មានកុំព្យូទ័រ, ឧបករណ៍ចល័ត និងឧបករណ៍ឌីជីថលប្រមាណជា ៨.៧ប៊ីលានគ្រឿង ត្រូវបានតភ្ជាប់ជាមួយនឹងអិុនធឺណិតនៅក្នុងឆ្នាំ២០១២។ មានអ្នកជំនាញការខ្លះ បាននិយាយថា វានឹងកើនឡើងដល់ ១៥ ទៅ ២០ ប៊ីលានគ្រឿងក្នុងឆ្នាំ២០១៥ នេះ។ IBM បានព្យាករណ៍ថា ក្នុងឆ្នាំ២០២០ ៨០ភាគរយនៃយុវជននឹងមានស្មាតហ្វូនប្រើប្រាស់។ នៅក្នុងតែរយៈពេល ១ឆ្នាំ មេរោគនៅក្នុងឧបករណ៍ចល័តមានការកើនឡើងប្រមាណជា…

Read More » -

កូរេ៉ខាងជើងបង្កើតប្រព័ន្ធប្រតិបត្តិការខ្លួនឯងឈ្មោះថា Red Star OS ហើយលួចព័ត៌មានពីប្រជាជនរបស់ខ្លួន

កូរ៉េខាងជើងបានបង្កើតនូវប្រព័ន្ធប្រតិបត្តិការ (OS) សម្រាប់កុំព្យូទ័រដែលមើលទៅស្រដៀងគ្នាទៅនឹង Apple’s OS X ដែលអាចជួយការពារការវាយប្រហារពី សំណាក់អ្នកវាយប្រហារបរទេស ព្រមទាំងសមត្ថភាពនៃការឃ្លាំមើល (surveillance) ផងដែរ។ អ្នកស្រាវជ្រាវពីរនាក់ជនជាតិអាល្លឺម៉ង់ បានធ្វើការវិភាគសីុជម្រៅទៅលើប្រព័ន្ធប្រតិបត្តិការនោះ ហើយបានរកឃើញថា ប្រព័ន្ធប្រតិបត្តិការនោះធ្វើការងារជាច្រើន ក្រៅពីមុខងាររបស់ប្រព័ន្ធប្រតិបត្តិការធម្មតា។ OS នេះត្រូវបានគេដាក់ឈ្មោះថា Red Star…

Read More » -

Cambodia Cyber Challenge 2015

កាលពីថ្ងៃទី២៦ ខែធ្នូ ឆ្នាំ២០១៥ ក្រោមកិច្ចសហការណ៍រវាងក្រុមការងារវេបសាយ SecuDemy.com និងក្រុមការងារ AlterLabs.com មានរៀបចំព្រឹត្តិការណ៍ Cambodia Cyber Challenge 2015 ដែលមានបេក្ខជនចូលរួមប្រកួតសរុបទាំងអស់ចំនួន ២៧រូប។ បេក្ខជនដែលចូលរួមក្នុងការប្រកួតមានមកពីសាកលវិទ្យាល័យ ក្រុមហ៊ុន និងអ្នកស្រាវជ្រាវផ្នែកសន្តិសុខព័ត៌មានវិទ្យា។ មុននឹងការប្រកួតចាប់ផ្តើម បេក្ខជនទាំងអស់បានទទួលនូវបណ្តុះបណ្តាលបឋមស្តីពីនីតិវិធីនៃការធ្វើ PenTest…

Read More » -

របាយការណ៍សន្តិសុខព័ត៌មាន – ការបរាជ័យនៃសេចក្តីស្រម័យរបស់ CEOs

តាមរយៈរបាយការណ៍មួយដែលចេញផ្សាយថ្មីៗនេះ ដោយ KPMG International ដែលបានធ្វើការស្ទង់មតិទៅលើនាយកប្រតិបត្តិក្រុមហ៊ុន (CEO) របស់ក្រុមហុ៊នច្រើនជាង ១,២០០ មកពីជុំវិញពិភពលោកទាំងធំ/ទាំងតូច បានរកឃើញនូវអ្វីដែលធ្វើឲ្យនាយកប្រតិបត្តិទាំងនោះភ្ញាក់ដឹងខ្លួននៅពេលយប់។ ក្រុមហ៊ុនដែលមានការរីកលូតលាស់បំផុត បានទទួលស្គាល់ថា សន្តិសុខព័ត៌មាន (CyberSecurity) គឺជាបទពិសោធន៍របស់អតិថិជន និងជាឧិកាសនៃប្រភពចំណូល មិនមែនគ្រាន់តែជាហានិភ័យដែលត្រូវតែគ្រប់គ្រងវានោះទេ។ ពួកគេបានរកឃើញនូវវិធីសាស្ត្រក្នុងការបង្វែរនូវភាពរួចរាល់នៃ CyberSecurity ទៅជា…

Read More » -

Backdoor នៅក្នុងឧបករណ៍ JUNIPER តាំងពីឆ្នាំ២០១២

ក្រុមហ៊ុន Juniper Networks បានធ្វើការប្រកាសថា ខ្លួនបានរកឃើញនូវ “unauthorized code” នៅក្នុង ScreenOS (ScreenOS គឺជាប្រព័ន្ធប្រតិបត្តិការប្រើប្រាស់នៅក្នុង NetScreen firewalls) ដែលអាចអនុញ្ញាតឲ្យអ្នកវាយប្រហារធ្វើការ decrypt traffic ដែលបានផ្ញើរចេញតាមរយៈ Virtual Private Networks…

Read More » -

ចំនុចខ្សោយនៅក្នុងផលិតផល FireEye បណ្តាលមកពីអីុម៉ែលតែមួយប៉ុណ្ណោះ

អ្នកស្រាវជ្រាវមកពីក្រុមហ៊ុន Google ក្នុងគម្រោង Project Zero បានរកឃើញនូវចំនុចខ្សោយមួយនៅក្នងផលិតផលរបស់ FireEye ដែលអាចអនុញ្ញាត ឲ្យអ្នកវាយប្រហារធ្វើការជ្រៀតចូលទៅក្នុងបណ្តាញ/ប្រព័ន្ធបានដោយប្រើប្រាស់តែអីុម៉ែលតែមួយប៉ុណ្ណោះ។ ចំនុចខ្សោយដែលត្រូវបានដាក់ឈ្មោះថា “666” គឺជា passive monitoring hole ដែលត្រូវបានហៅថាជា “nightmare scenario” ដោយ លោក…

Read More » -

Patch now! Joomla attacked in remote code execution

កម្មវិធីប្រភពកូដចំហរដែលនិយមប្រើប្រាស់ Joomla មាននូវចំនុចខ្សោយដ៏គ្រោះថ្នាក់មួយដែលមានអាយុកាលប្រមាណជា ០៨ឆ្នាំហើយនោះ ទើបត្រូវបានផ្សព្វផ្សាយឲ្យដឹង ហើយដែលចំនុចខ្សោយនេះកំពុងតែត្រូវបានវាយប្រហារដោយហេគឃ័រ។ លោក Daniel Cid អ្នកស្រាវជ្រាវផ្នែកសន្តិសុខព័ត៌មានមកពីក្រុមហ៊ុន Sucuri បាននិយាយថា ការវាយប្រហារជាច្រើនទៅលើចំនុចខ្សោយនោះកំពុងតែ រីករាលដាលចាប់តាំងពីថ្ងៃសៅរ៍សប្តាហ៍មុនម្លេះ ហើយបើសិនជាអ្នកប្រើប្រាស់ Joomla សូមធ្វើការអាប់ដេតជាបន្ទាន់ក្នុងពេលនេះ។ Joomla បានចេញសេចក្តីព្រមាននៅក្នុងវេបសាយរបស់ខ្លួនថា រាល់កំណែទាំងអស់ចាប់ពី…

Read More » -

តើអ្នកគួរតែចាប់ផ្តើមអាជីពការងារខាងផ្នែកសន្តិសុខព័ត៌មានយ៉ាងដូចម្តេច?

ខ្ញុំចូលចិត្តបង្រៀន។ វាគឺផ្នែកមួយដែលជម្រុញឲ្យខ្ញុំបង្កើតវេបសាយនេះឡើង ដើម្បីជាការចូលរួមចំណែកលើកកំពស់ការយល់ដឹងដល់សាធារណៈជនទូទៅ បន្ថែមពីលើនិស្សិតប្រមាណច្រើនជាង ១០០០ នាក់ដែលខ្ញុំបានបង្រៀនកន្លងមកនេះ។ មានសំនួរមួយដែលនិស្សិតនិយមសួរគឺថា “ខ្ញុំបានចាប់ផ្តើមស្វែងរកព័ត៌មានទាក់ទងទៅនឹងអាជីពក្នុងវិស័យសន្តិសុខព័ត៌មាន ដោយមិនមានបទពិសោធន៍សោះឡើយ។ បើសិនជាអាច តើលោកគ្រូអាចផ្តល់នូវផែនទីផ្លូវនៃវគ្គសិក្សា/ហ្វឹកហ្វឺន ក៏ដូចជាឳកាសការងារដំបូង (entry level), សិក្ខាសាលា, ។ល។ ខ្ញុំកំពុងតែស្វែងរកនូវផែនទីបង្ហាញផ្លូវក្នុងរង្វង់ ១ឆ្នាំ ដើម្បីឈានជើងចូលទៅកាន់អាជីពការងារក្នុងវិស័យសន្តិសុខព័ត៌មាន។” ចំលើយរបស់ខ្ញុំគឺ…

Read More » -

ហេដ្ឋារចនាសម្ព័ន្ធឆ្អឹងខ្នងរបស់អិុនធឺណិតទទួលរងការវាយប្រហារ

Internet’s DNS Root Servers ដែលត្រូវបានគេស្គាល់ថាជាហេដ្ឋារចនាសម្ព័ន្ធអិុនធឺណិតដែលសំខាន់បំផុតនោះ ត្រូវទទួលរងការវាយប្រហារបែបឌីដូស (DDoS) កាលពីសប្តាហ៍មុន។ ការវាយប្រហារនេះ គឺមានទំហំរហូតដល់ ៥លាន queries ក្នុងមួយ ១វិនាទី គោលដៅទៅលើ Internet’s DNS (Domain Name System)…

Read More » -

តើពាក្យថា Penetration Testing មានន័យយ៉ាងដូចម្តេច?

ពាក្យថា Penetration Test ត្រូវបានប្រើប្រាស់មិនបានត្រឹមត្រូវជាយូរមកហើយដោយឧស្សាហកម្មសន្តិសុខព័ត៌មាន ក្នុងន័យថា គឺជាអ្វីៗទាំងអស់ដែលចាប់ ផ្តើមចេញពីការធ្វើ assessment ដ៏ល្អឥតខ្ចោះមួយដែលធ្វើឲ្យដូច (simulation) ការវាយប្រហារជាក់ស្តែង រហូតដល់ការវិភាគដោយការចុចទៅលើ “start” និង “stop” ដោយប្រើប្រាស់នូវដំណោះស្រាយបច្ចេកវិទ្យាដែលកំពុងមាននៅក្នុងទីផ្សារ។ Vulnerability assessment ការធ្វើ Vulnerability…

Read More » -

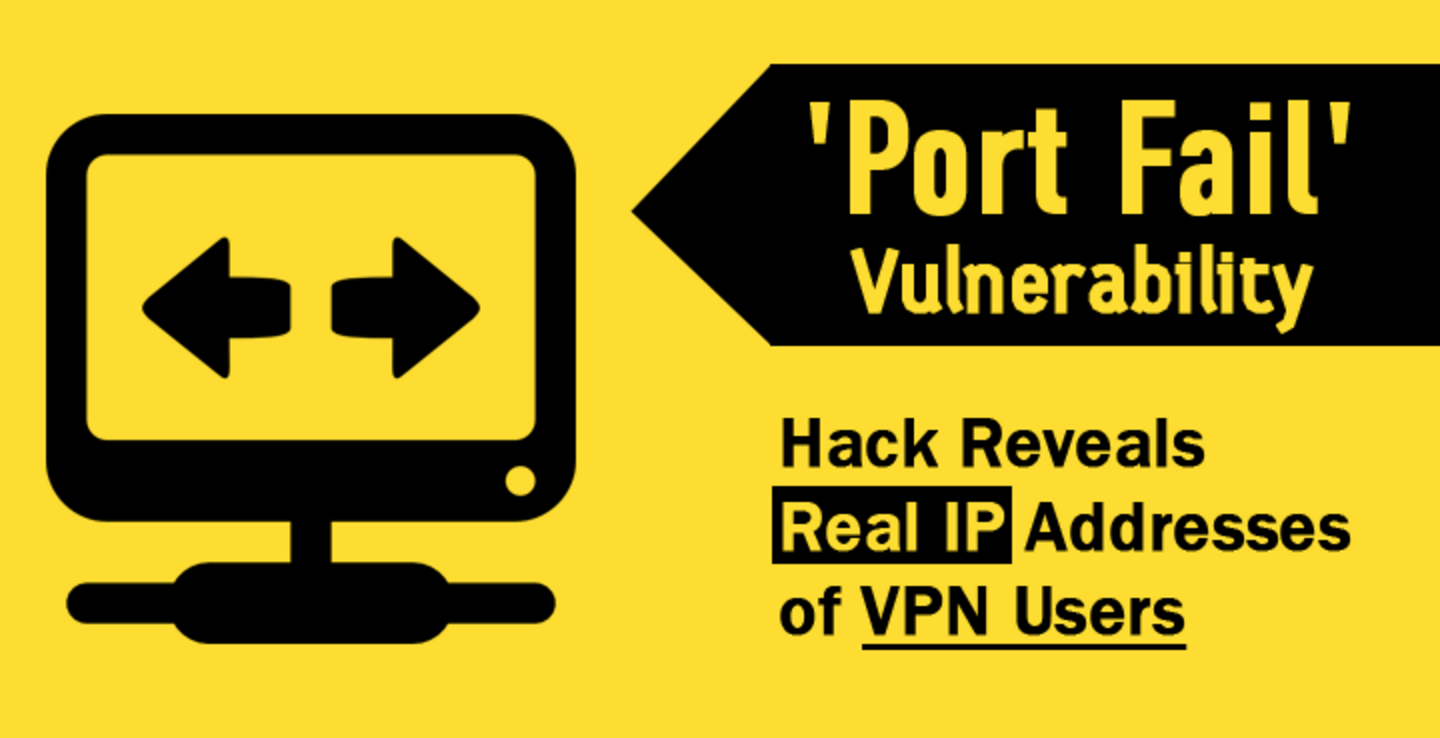

Critical Port Fail Vulnerability Reveals Real IP Addresses of VPN Users

ចំនុចខ្សោយមួយមានឈ្មោះថា “Port Fail” បញ្ចេញនូវ IP Address ពិតប្រាកដរបស់អ្នកប្រើប្រាស់ VPN ចំនុចខ្សោយថ្មីមួយដែលទើបបានត្រូវគេរកឃើញនៅគ្រប់ Protocols ទាំងអស់របស់ VPN និង Operating System ដែលអាចឲ្យមានការបង្ហាញនូវ អាស័យដ្ឋានអាយភី (IP Address) នៃអ្នកប្រើប្រាស់…

Read More »