ប្រតិបត្តិការ Blockbuster សើុបអង្កេតការវាយប្រហារទៅលើក្រុមហ៊ុនសូនី

ប្រតិបត្តិការ Blockbuster គឺជាសម្ព័ន្ធមិត្តនៃដៃគូក្រុមហ៊ុនឯកជនជាច្រើនដឹកនាំដោយក្រុមហ៊ុន Novetta ហើយត្រូវបានបង្កើតឡើងក្នុងគោលបំណងដើម្បីស្វែងយល់ និងបំផ្លាញកម្មវិធីមេរោគនានាព្រមជាមួយនឹងហេដ្ឋរចនាសម្ព័ន្ធដែលត្រូវបានប្រើប្រាស់ដោយឧក្រិដ្ឋជន ដែលក្រុមហ៊ុន Novetta បានកំណត់អត្តសញ្ញាណនិងផ្តល់ឈ្មោះថា “Lazarus” ។ ក្រុម Lazarus នេះមានសកម្មភាពយ៉ាងសកម្មចាប់តាំងពីឆ្នាំ២០០៩ មកម្លេះ ឬអាចដើមឆ្នាំ២០០៧ ផង ហើយគឺជាក្រុមដែលទទួលខុសត្រូវក្នុងការវាយប្រហារដ៏ធ្ងន់ធ្ងរទៅលើក្រុមហ៊ុន Sony Pictures Entertainment (SPE)។

ការវាយប្រហារប្រឆាំងនឹងក្រុមហ៊ុន Sony ខាងលើនេះ គឺមិនធ្លាប់មានពីមុនមកឡើយ ហើយបានបញ្ចេញឲ្យយើងឃើញនូវការប្រើប្រាស់នូវសមត្ថភាព ក្នុងការបំផ្លិចបំផ្លាញរបស់មេរោគ (destructive capabilities) ប្រឆាំងទៅនឹងនីតិបុគ្គលពាណិជ្ជកម្ម ។ ការវាយប្រហារមួយនេះ មិនត្រឹមតែ ជាការវាយប្រហារដែលប្រើប្រាស់មេរោគបំផ្លិចបំផ្លាញទៅលើនីតិបុគ្គលពាណិជ្ជកម្មរបស់អាមេរិកប៉ុណ្ណោះទេ ប៉ុន្តែថែមទាំងជាការពិតនោះដែរថា រដ្ឋាភិបាលអាមេរិកបានសន្មតថា កូរេ៉ខាងជើងជាអ្នកវាយប្រហារនិងបានអនុម័តវិធានការឆ្លើយតប។

ក្នុងពេលដែលមានការជជែកពិភាក្សាគ្នា ថាតើនរណាជាអ្នកទទួលខុសត្រូវ – កូេរ៉ខាងជើង, សកម្មជនហេគឃ័រ, ឬក៏បុគ្គលិករបស់សូនី – ត្រូវបានក្លាយទៅជាប្រធានបទក្តៅគគុកនៅតាមបណ្តាញសារព័ត៌មាននោះ ការវាយប្រហារនេះគឺបានផ្តល់នូវផលវិបាកដ៏ធំសំបើម ដូចជារបៀបដែលការតស៊ូតិចតួចរបស់សហគ្រាសពាណិជ្ជកម្មសម័យទំនើបដែលអាចផ្តល់ ក្នុងខណៈប្រឈមមុខជាមានសមត្ថភាពនិងការប្តេជ្ញាចិត្តបច្ចាមិត្រដោយមានចេតនាបំផ្លិចបំផ្លាញ។

ចំនុចដែលអ្នកត្រូវយល់ដឹងអំពីរបាយការណ៍នេះ

១. ក្រុម Lazarus គឺជាក្រុមមួយដែលត្រូវបានបង្កើតឡើងយ៉ាងល្អ ប្រមូលផ្តុំដោយ developers និង operators នៃរាល់មេរោគដែលត្រូវបានបង្កើតឡើង

២. ក្រុម Lazarus បង្ហាញនូវសមត្ថភាពបច្ចេកទេសកម្រិតខុសៗគ្នាជាច្រើន

៣. បើនិយាយក្នុងន័យអ្នកវិភាពទៅលើកូដ Binary វិញ ក្រុមមួយនេះបង្ហាញនូវសមត្ថភាពក្នុងការចែករំលែកកូដ បច្ចេកទេស និងគំនិតយោបល់ ដែលបានមកពីអ្នកសរសេរកូដមុនៗ និងប្រភពខាងក្រៅ។ ដោយសារកត្តានេះហើយ ដែលធ្វើឲ្យមេរោគដែលបានប្រើប្រាស់ក្នុងខែវិច្ឆិកា ២០១៤ វាយប្រហារទៅលើក្រុមហ៊ុនសូនី អាចមានការទាក់ទងជាមួយនឹងបណ្តុំនៃមេរោគដែលត្រូវបានអភិវឌ្ឍន៍តាំងពីដើមឆ្នាំ ២០០៩ មកម្លេះ

៤. មេរោគដែលត្រូវបានប្រើប្រាស់នៅក្នុងប្រតិបត្តិការនេះនិងជាប់ពាក់ព័ន្ធជាមួយនឹង Lazarus Group ត្រូវបានប្រើប្រាស់ទៅលើគោលដៅរួមមាន រដ្ឋាភិបាល, សារព័ត៌មាន, យោធា, លំហរអវកាស, និងហេដ្ឋរចនាសម្ព័ន្ធគន្លឺះសំខាន់ៗនៅក្នុងតំបន់ណាមួយ ដូចជាកូរេ៉ខាងត្បួុង និងសហរដ្ឋអាមេរិកជាដើម

៥. ដោយសារតែភាពស្មុគស្មាញ និងទំហំដែននៃមេរោគ, ទម្រង់នៃការវិភាគទៅលើកូដ, ការវាយប្រហារស្រដៀងៗគ្នា និងសកម្មភាពនានា ដែលជាប់ពាក់ព័ន្ធនឹងក្រុម Lazarus នេះ, ក្រុមហ៊ុន Novetta មិនជឿថាការវាយប្រហារទៅលើសូនីត្រូវបានធ្វើឡើងដោយអ្នកខាងក្នុង ឬសកម្មជនហេគឃ័រឡើយ។ វាគឺមានរចនាសម្ព័ន្ធច្បាស់លាស់ ធនធាន និងអង្គភាពពិតប្រាកដ

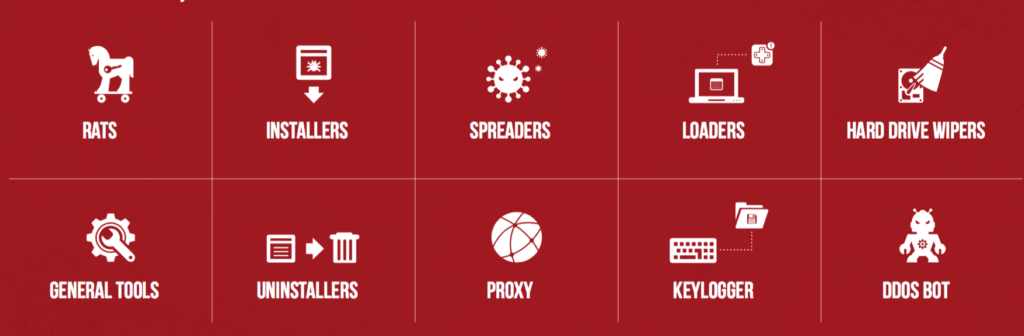

៦. មេរោគដែលត្រូវបានរកឃើញ និងវិភាគនោះ គឺមានច្រើនជាង ៤៥ ប្រភេទផ្សេៗគ្នា រួមមាន៖ Rats, installers, spreaders, Loaders, Hard Drive Wipers,General Tools, Uninstallers, proxy, Keylogger, និង DDoS Bot

៧. ប្រភេទនៃកូដ និងទំលាប់នៃការចែករំលែកកូដក្នុងចំណោមេរោគទាំងនោះ អាចឲ្យយើងដឹងថា នេះគឺជាក្រុមអ្នកបង្កើតមេរោគតែមួយ ឬក៏អាចជា ការចែករំលែកធនធានដ៏សំបូរបែបរវាងក្រុមដែលមានទំនាក់ទំនងជាមួយគ្នា

៨. ក្នុងនេះផងដែរក្រុមនេះ ត្រូវបានរកឃើញថា បានចែករំលែកនូវ cryptographic keys ក្នុងចំណោមមេរោគ ៕

ខាងក្រោមនេះគឺជារបាយការណ៍លំអិត៖