Knowledge

-

Presentation – Exchange Server 2003

បទបង្ហាញស្តីពី ការតម្លើង Exchange Server 2003 សព្វនៅលើថ្ងៃពិភកំពុងតែមានការរីកចំរើនយ៉ាងខ្លាំងក្លាខាងផ្នែកបច្ចេកទេសបច្ចេកវិទ្យានិងវិទ្យាសាស្រ្តក្នុងនោះរួមមានវិទ្យាសាស្រ្តកំព្យូទ័រនិងប្រព័ន្ធអ៊ីនធឺណេត។ជាក់ស្តែងក្នុងកំឡុងពេល ប៉ុន្មានសវត្សរ៏ចុងក្រោយនេះគេកតត់សំគាល់ឃើញថាវិស័យព័ត៏មានវិទ្យាកំពុងតែពង្រីកខ្លួននិងលូតកម្ពស់យ៉ាងលឿនគួរអោយកត់សំគាល់នៅក្នុងបណ្ដាលប្រទេសដែលកំពុងអភិវឌ្ឍន៏មួយចំនួនធំនៅលើពិភពលោក។ដោយសារមានការរីចំរើនយ៉ាងខ្លាំងក្លាមិនឈប់ឈរដូចនេះទើបធ្វើអោយគ្រប់ ស្ថាប័ននិងក្រុមហ៊ុនទាំងឡាយបានទាញយកប្រយោជន៏ពីការរីកចំរើនលូតលាស់នៃបច្ចេកវិទ្យាដ៏ទំនើបទាំងនេះដើម្បីមកធ្វើការអភិវឌ្ឍន៏កែលំអរនូវរាល់ចំនុចខ្វះខាតរបស់ខ្លួននិងព្រមទាំងបង្កអោយមានលក្ខណះងាយស្រួលក្នុងការគ្រប់គ្រងការងាររបស់ខ្លួនប្រកបដោយប្រសិទ្ធិភាពខ្ពស់និងចំណេញពេលវេលា។

Read More » -

Presentation – Network Security with ISA Server

បទបង្ហាញស្តីអំពី សន្តិសុខបណ្តាញដោយប្រើប្រាស់ ISA Server នៅលើពិភពលោកយើងនាពេលបច្ចុប្បន្ននេះ ការរីកចម្រើនឥតឈប់ឈរពីមួយថ្ងៃទៅមួយថ្ងៃ ទៅលើប្រព័ន្ធបច្ចេកវិទ្យា និងទូរគមនាគមន៍។ សព្វថ្ងៃនេះ ត្រូវបានគេចាត់ទុកថាជា យុគ្គសម័យកុំព្យូទ័រ ដែលស្ទើរតែទាំងអស់ ត្រូវបានតភ្ជាប់ជាបណ្តាញ ហើយថែមទាំងមានសេវាកម្មអិុនធឺណេត និងអីុម៉ែលផងដែរ។

Read More » -

Presentation – Network Installation and Management

ការស្រាវជ្រាវអំពី ការតំលើង និងគ្រប់គ្រងបណ្តាញដោយប្រើប្រាស់ Windows 2008 Enterprise ខាងក្រោមនេះគឺជាឯកសារស្រាវជ្រាវរបស់និសិ្សត ស្តីពី “Network Installation and Management”។ គោលបំណងរបស់គម្រោងនេះដើម្បីស្វែងរកដំណោះស្រាយ និងរកច្រកចេញណាមួយឲ្យល្អប្រសើរជាងមុន ដើម្បីការពារទិន្នន័យរបស់ក្រុមហ៊ុន អង្គការឬស្ថាប័នរដ្ឋនិងឯកជនឲ្យមានសុវត្ថិភាពខ្ពស់និងផ្ដល់គំនិតមួយចំនួនថែមទៀតដែលមិនទាន់កើតឡើងដល់និស្សិតនិងអ្នកប្រើប្រាស់កុំព្យូទ័រដែលមានចំណេះនៅមានកម្រិតនៅឡើយទន់ខ្សោយ។ម្យ៉ាងវិញទៀតបានជាក្រុមយើងខ្ញុំខិតខំរិះរកគ្រប់មធ្យោបាយដើម្បីទុបស្កាត់កុំឲ្យពពួក HACKERចូលមកលួចយកនូវទិន្នន័យទាំងឡាយបាន។

Read More » -

Presentation – Secure System Development Proposal

កិច្ចការស្រាវជ្រាវរបស់និស្សិតនៃសាកលវិទ្យាល័យបៀលប្រាយស្តីអំពី “ការសាងសង់ប្រព័ន្ធសុវត្ថិភាពបណ្តាញ” នាពេលបច្ចុប្បន្នកាលវិស័យបច្ចេកវិទ្យាព័ត៌មាន មានការលូតលាស់យ៉ាងឆាប់រហ័សពីមួយថៃ្ងទៅមួយថ្ងៃ ពីមួយខែទៅមួយខែ ពីមួយឆ្នាំទៅមួយឆ្នាំទៀត ។ អ្នកព័ត៌មានវិទ្យា តែងតែស្រាវជ្រាវនូវបច្ចេកវិទ្យាថ្មីយកមកប្រើប្រាស់ ដើម្បីបំពេញនូវតម្រូវការរបស់មនុស្ស ដែលកើតមានឡើងនោះ ។ មិនថាផ្នែកសេដ្ឋកិច្ចក្តី សង្គមកិច្ចក្តី យោធាក្តី សុខាភិបាលក្តី ឧស្សាហកម្មក្តី អប់រំក្តី ផ្នែកផ្សេងៗទៀតជាច្រើនក្ដី សុទ្ធតែត្រូវការបច្ចេកវិទ្យាមកជួយសម្រួលការងារ…

Read More » -

Presentation – How to know you was hacked

បទបង្ហាញស្តីពីការស្រាវជ្រាវរបស់និស្សិត “តើធ្វើដូចម្តេចដើម្បីដឹងថាអ្នកត្រូវបានគេជ្រៀតចូល” ខាងក្រោមនេះគឺជាកិច្ចការស្រាវជ្រាវរបស់និស្សិត នៃសាកលវិទ្យាល័យបៀលប្រាយស្តីពី “ធ្វើដូចម្តេចទើបអ្នកដឹងថាត្រូវបានគេ hacked?”។ សូមអានទាំងអស់គ្នា

Read More » -

Presentation – General Understanding about Virus

បទបង្ហាញការយល់ដឹងទូទៅពីមេរោគ ខាងក្រោមនេះគឺជាកិច្ចការស្រាវជ្រាវរបស់និស្សិតនៃសាកលវិទ្យាល័យបៀលប្រាយស្តីអំពី “មេរោគកុំព្យូទ័រ”។ តើមេរោគកុំព្យូទ័រចែកចេញជាប៉ុន្មានប្រភេទ ហើយវាដំណើរការដូចម្តេច? តើអ្នកត្រូវការពារខ្លួនយ៉ាងណាខ្លះ? សូមអានទាំងអស់គ្នា!

Read More » -

Presentation – Phishing

កិច្ចការស្រាវជ្រាវរបស់និស្សិតសាកលវិទ្យាល័យបៀលប្រាយស្តីពី Phishing ខាងក្រោមនេះគឺជាកិច្ចការស្រាវជ្រាវរបស់និស្សិតសាកលវិទ្យាល័យប្រៀលប្រាយ (BBU) ស្តីអំពី Phishing។ អ្នកទាំងអស់គ្នានឹងបានយល់ដឹងថាតើអ្វីទៅជា Phishing? ហើយវាចែកចេញជាប៉ុន្មានប្រភេទ? មានវិធីសាស្ត្រអ្វីខ្លះដើម្បីការពារវា? អត្ថបទផ្សេងទៀត – យល់ដឹងបន្ថែមពី Phishing សូមអានទាំងអស់គ្នា!

Read More » -

Presentation – What is HeartBleed?

បទបង្ហាញកិច្ចការស្រាវជ្រាវរបស់និស្សិតស្តីពី HeartBleed ខាងក្រោមនេះគឺជាកិច្ចការស្រាវជ្រាវរបស់និស្សិត BBU ទាក់ទងទៅនឹង HeartBleed។ តើអ្វីទៅជាដែលហៅថា HeartBleed? ហើយតើប្រព័ន្ធណាខ្លះ ដែលទទួលរងគ្រោះដោយសារវា? តើអ្នកត្រូវធ្វើដូចម្តេចខ្លះ? សូមអានទាំងអស់គ្នា!

Read More » -

Presentation – Understanding Malware

បទបង្ហាញកិច្ចការស្រាវជ្រាវរបស់និសិ្សតស្តីពី ការយល់ដឹងពី Malware ខាងក្រោមនេះគឺជាបទបង្ហាញកិច្ចការស្រាវជ្រាវ របស់និសិ្សតនៃសាកលវិទ្យាល័យបៀលប្រាយស្តីពី Malware។ នៅក្នុងបទបង្ហាញនេះ ចំនុចមួយចំនួននឹងត្រូវ លើកយកមកបង្ហាញ៖ ១. តើអ្វីទៅជា Malware? ២. បញ្ហាដែលបណ្តាលមកពី Malware ៣. ដំណោះស្រាយនៃ Malware ៤. ការសរុបសេចក្តីនៃ…

Read More » -

Choose longer passwords to reduce hacking risk

ចូរជ្រើសរើសយកនូវពាក្យសម្ងាត់វែងដើម្បីកាត់បន្ថយនូវហានិភ័យនៃការវាយប្រហារ ការបន្ថែមនូវតួអក្សរធំ (UpperCase) ឬក៍តួអក្សរពិេសស ទៅក្នុងពាក្យសម្ងាត់របស់អ្នក មិនបានធ្វើឲ្យមានភាពលំបាកក្នុងការបំបែកនោះទេ នេះបើតាមការ ស្រាវជ្រាវថ្មីៗនេះ ដែលព្យាយាមបំបែកពាក្យសម្ងាត់ចំនួន 600,000។ នៅក្នុង 2014 Business Password Analysis បានធ្វើតេស្តទៅលើពាក្យសម្ងាត់ចំនួន 626,718 ដោយមានលទ្ធភាពក្នុងការបំបែក បានច្រើនជាង ពាក់កណ្តាលក្នុងរយៈពេល…

Read More » -

Presentation on Facebook Security

បទបង្ហាញស្តីពីសន្តិសុខហ្វេសប៊ុក ខាងក្រោមនេះគឺជាបទបង្ហាញមួយដែលត្រូវបានរៀបចំដោយលោក Sorn Chanratha មន្ត្រីសារព័ត៌មាននៅបណ្តាញយុវជនកម្ពុជា (Media Officer at Cambodian Youth Network)។ នៅក្នុងបទបង្ហាញនេះគឺអ្នកនឹងយល់ដឹងពី៖ – ការការពារគណនីហ្វេសប៊ុករបស់អ្នក – ការជៀសវាងពី Scammer – បោកអ្នកគោលដៅរបស់ហ្វេសប៊ុក –…

Read More » -

Privileged Accounts Are Exploited by the top 8 ways

ចំនុចចំបងធំៗប្រាំបីយ៉ាងដែលគណនីរបស់អ្នកត្រូវបានជ្រៀតជ្រែក (exploited) អង្គភាពធំៗតែងតែមាននូវគណនីជាច្រើនរាប់ពាន់ ដែលជាទូទៅគ្រប់គ្រងមិនបានល្អឡើយ។ អ្នកមិនល្អនៅខាងក្នុង អតីតបុគ្គលិក ឧក្រិដ្ឋជនវាយប្រហារ ហើយនឹង អ្នកវាយប្រហារដែលមានការឧបត្ថម្ភពីរដ្ឋាភិបាល (state-sponsored) អាចវាយប្រហារទៅលើគណនីដែលគ្រប់គ្រងមិនបានល្អជាច្រើនទាំងនេះ ដើមី្បជ្រៀត ចូលទៅក្នុងប្រព័ន្ធរបស់អង្គភាព ដោយប្រើប្រាស់នូវវិធីសាស្ត្រមួយចំនួនដូចខាងក្រោម៖ – Share Accounts: អភិបាលប្រើប្រាស់ប្រព័ន្ធតែងតែប្រើប្រាស់សារចុះសារឡើងនូវពាក្យសម្ងាត់ (re-use password)…

Read More » -

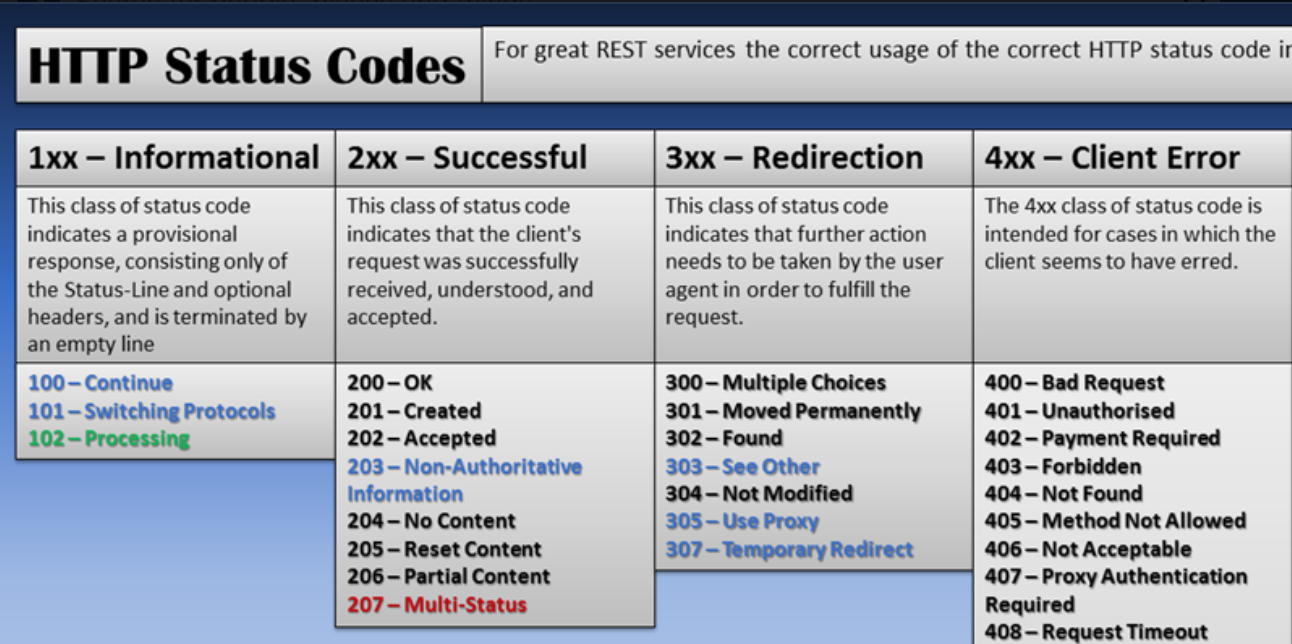

HTTP Status Code

លេខកូដដែលប្រើប្រាស់នៅក្នុង HTTP Protocol ខាងក្រោមនេះគឺជាលេខកូដទាំងអស់ដែលប្រើប្រាស់នៅក្នុង HTTP Protocol ដែលវាមានសារៈសំខាន់ណាស់ សម្រាប់ពេលដោះស្រាយបញ្ហា ដែលកើតមាន ឡើងចំពោះវិបសាយ។

Read More » -

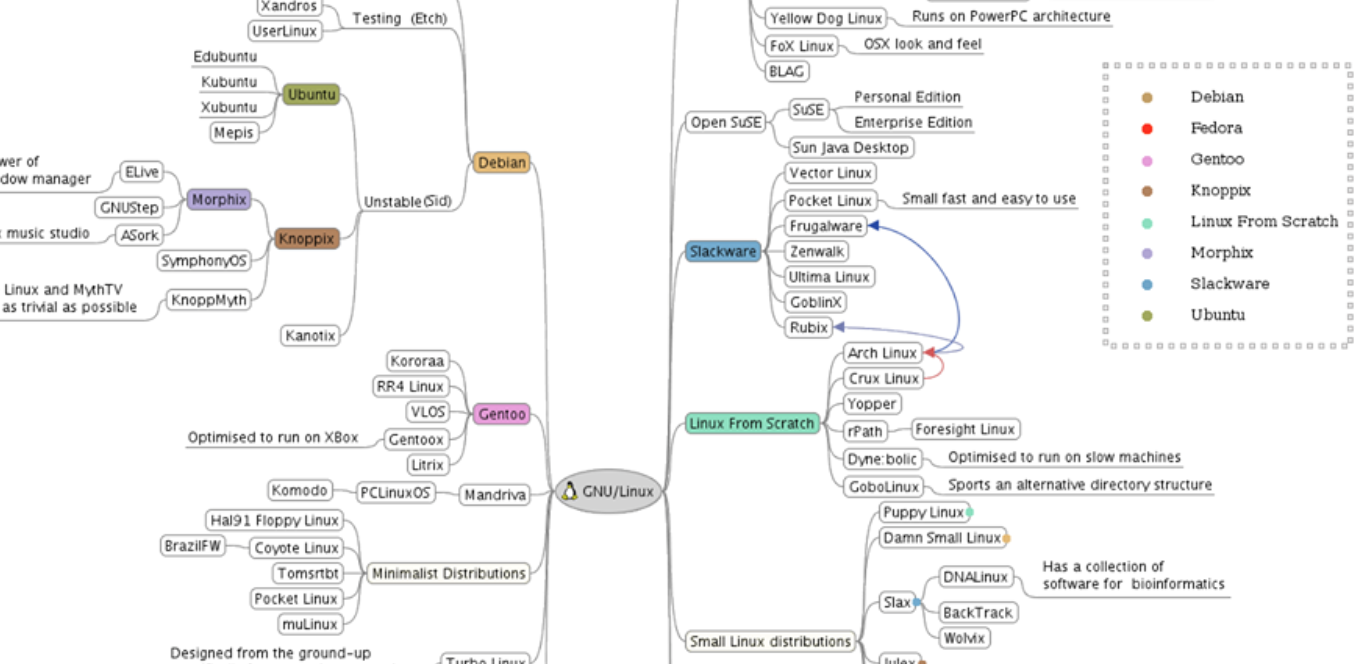

Relationship between Linux Brands

ទំនាក់ទំនងរវាងផលិតផលទាំងអស់ក្នុងស្រលាយ Linux ខាងក្រោមនេះគឺជារូបភាពដែលបង្ហាញពីទំនាក់ទំនងខ្សែស្រលាយ Linux ទាំងអស់ ដែលមានប្រើប្រាស់ក្នុងពិភព IT។ សូមអានវាដើម្បីបានជាចំណេះដឹង!

Read More »