Knowledge

-

What is the role of the Chief Information Security Officer?

តើផ្នែកសន្តិសុខព័ត៌មាននៅក្នុងអង្គភាពរបស់អ្នកត្រូវបានដឹកនាំដោយអ្នកដែលមានបទពិសោធន៍ផ្នែកនេះ (cheift Information Security Officer) ឬក៏ដោយអ្នកចំណេះដឹងតិចតួច ឬមិនមានសោះពាក់ព័ន្ធការងារសន្តិសុខព័ត៌មាន។ វាមានភាពខុសគ្នារវាងបុគ្គលិកពីរប្រភេទ ហើយការយល់ដឹងអំពីបញ្ហានេះអាចធ្វើឲ្យមានភាពខុសគ្នាយ៉ាងច្រើនក្នុងការបាត់បង់ថវិការរាប់ពាន់ ឬលានដុល្លាទៅឲ្យឧក្រិដ្ឋជនអ៊ិនធឺណិត។ តាមរយៈការសិក្សាថ្មីៗរបស់ IBM Security ទៅលើអង្គភាពប្រមាណជា ៣៨៣ នៅក្នុងឧស្សាហកម្មចំនួន ១៦ និង ១២ ប្រទេស…

Read More » -

តើអ្នកគួរប្រើមួយណានៅពេលលប់ទិន្នន័យ Delete vs Erase vs Shred vs Wipe?

ជារឿយៗអ្នកទាំងអស់គ្នាប្រហែលជាប្រើប្រាស់ពាក្យ delete, erase, shred ឬ wipe ឆ្លាស់គ្នាទៅវិញទៅមក។ ប៉ុន្តែអ្នកទាំងអស់គ្នាមានដឹងទេថា ការដែលយើងធ្វើការ ”deleted” ឯកសារ គឺងាយស្រួលណាស់ក្នុងការទាញយកមកវិញ (recover) ហើយអ្នកត្រូវការ “erase” ដើម្បីប្រាកដថាឯកសារ ទាំងនោះគឺបាត់បង់រហូត? អាស្រ័យទៅលើភាពសំងាត់នៃទិន្នន័យ អ្នកអាចប្រើប្រាស់ជម្រើសមួយណាសមរម្យសម្រាប់អ្នក។ នៅពេលដែលយើងនិយាយអំពីពាក្យដែលប្រើប្រាស់…

Read More » -

តើអ្នកកំពុងនៅលើផ្លូវដែលនឹងអាចត្រូវបានគេហេគ?

ប្រាកដណាស់ អ្នកអាចត្រូវបានហេគដោយងាយដោយមិនគិតអំពីទំហំឬភាពល្បីល្បាញរបស់អង្គភាពរបស់អ្នកឡើយ។ មានពេលខ្លះ ការដែលអ្នកខ្វៈខាតចំណេះដឹងមូលដ្ឋានអំពីការការពារ នឹងធ្វើឲ្យអ្នកទទួលរងការវាយប្រហារ, បាត់បង់ថវិការ ឬក៏ត្រូវបានឆបោកដោយអ្នកផ្តល់សេវាកម្មសន្តិសុខ ។ ជាមួយនឹងការរីកចំរើននៃពាណិជ្ជកម្មអនឡាញ ម្ចាស់អាជីវកម្មភាគច្រើនបានចាប់ផ្តើមចូលប្រឡូកនៅក្នុងវិស័យ e-Commerce ដោយសារតែវាមិនចំណាយដើមទុនច្រើន និងជាមធ្យោបាយមួយក្នុងការពង្រីកពាណិជ្ជកម្មបានលឿន។ ការធ្វើប្រតិបត្តិការតាមអនឡាញ (online transactions) គឺល្អប្រសើរណាស់ ប៉ុន្តែចំនុចមួយដែលអ្នកគួរតែចាប់អារម្មណ៍នោះគឺ Information Security!…

Read More » -

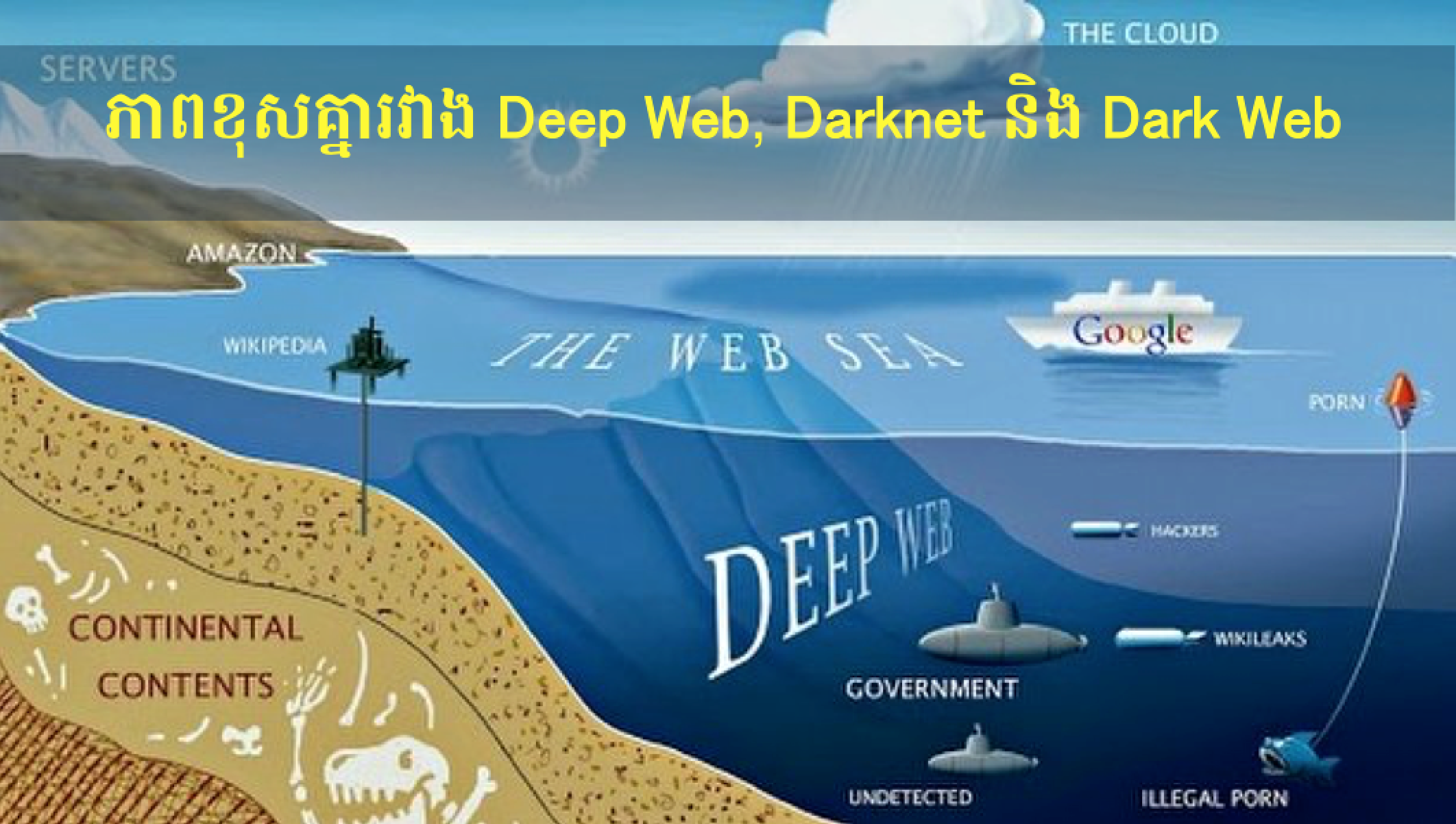

What Is The Difference Between Deep Web, Darknet, And Dark Web?

សម្រាប់អ្នកទាំងអស់គ្នា កាលណានិយាយទៅដល់ Web គឺប្រហែលជាសំដៅទៅដល់ដប់ ឬម្ភៃ ឬក៏ហាសិបវេបសាយ ។ តែតាមការពិតទៅ អ៊ិនធឺណិតគឺធំទូលំទូលាយណាស់ ហើយវាមានប្រហែលជារាប់សិបលានវេបសាយនៅជុំវិញពិភពលោក។ ទោះបីជាមានវេបសាយរាប់ពាន់លានយ៉ាងណាក៏ដោយ ក៏មិនទាន់ពេញលេញនោះដែរ។ ភាគច្រើនជឿជាក់ថា World Wide Web ដែលយើងឃើញរាល់ថ្ងៃនេះ គឺគ្រាន់តែជាស្រទាប់ខាងលើតែប៉ុណ្ណោះ (iceberg) ។…

Read More » -

ការធ្វើតេស្តវាយប្រហារទៅលើប្រព័ន្ធ (Penentration Testing) និងប្រសិទ្ធិភាពនៃសមត្ថភាពការពារ (cyber defense)

ដោយផ្អែកទៅលើចំនួនអង្គភាពដែលរងគ្រោះដោយការវាយប្រហារតាមប្រព័ន្ធអ៊ិនធឺណិត (cyber attack) មានការកើនឡើងឥតឈប់ឈរនោះ យើងមើលទៅហាក់ដូចជាអ្នកជំនាញផ្នែកសន្តិសុខព័ត៌មាននៅតាមអង្គភាពទាំងនោះ មិនទាន់ត្រៀមខ្លួនរួចរាល់នៅឡើយទេដើម្បីការពារទប់ទល់ទៅនឹងការវាយប្រហារ ។ ការដែលយើងត្រៀមខ្លួនគឺមានន័យថា ជាការយល់ដឹងអំពីថាតើការវាយប្រហារអ្វីដែលអាចកើតមានឡើង ហើយប្រាកដថាអង្គភាពមានសមត្ថភាពគ្រប់គ្រាន់ក្នុងការចាប់បាន (detect) នៅពេលដែលមានការវាយប្រហារកើតឡើង និងសមត្ថភាពក្នុងការប្រឆាំងត្រលប់ទៅវិញ។ ដូចដែលយើងដឹងស្រាប់ហើយថា មានអង្គភាពជាច្រើនបានដាក់អនុវត្តន៍នូវយន្តការសន្តិសុខ (security controls) នៅក្នុងការងារមួយដើម្បីពង្រឹងផ្នែកសន្តិសុខព័ត៌មាន ប៉ុន្តែអ្វីដែលម្នាក់ៗមានការមើលរំលងនោះគឺភស្តុតាងនានាដែលបញ្ជាក់ថាយន្តការសន្តិសុខទាំងនោះគឺមានប្រសិទ្ធិភាព។ ការអនុវត្តយន្តការសន្តិសុខនៅក្នុងបរិស្ថានប្រពៃណីគឺមិនបានផ្តល់នូវការធានា…

Read More » -

ការវិវឌ្ឍនៃមេរោគចាប់ជំរិត៖ Doxware

នារយៈពេលចុងក្រោយថ្មីៗនេះ មេរោគចាប់ជំរិតមានការកើនឡើងគួរឲ្យព្រួយបារម្ភសម្រាប់អង្គភាព/សហគ្រាសធំៗនៅគ្រប់វិស័យ។ ចាប់ពីខែមេសា ឆ្នាំ២០១៥ ដល់ខែមីនា ឆ្នាំ២០១៦ ចំនួនជនរងគ្រោះដោយសារមេរោគចាប់ជំរិតគឺមានច្រើនជាង ២លាននាក់ កើនឡើងចំនួន ១៧.៧ភាគរយពីឆ្នាំមុន។ មេរោគចាប់ជំរិតបានធ្វើការវាយប្រហារទៅលើមុខងាររបស់ប្រព័ន្ធ ដែលជាធម្មតាវាឆ្លងតាមរយៈអ៊ីម៉ែល រួចចាក់សោរឯកសារសំខាន់ៗ (encrypt) ដ៏រាបណាអ្នកប្រើប្រាស់បង់ប្រាក់តាមការទាមទារ។ យោងទៅតាមស្ថិតិរបស់ FBI ដែលបានសរសេរនៅក្នុងរបាយការណ៍ Malwarebytes បានឲ្យដឹងថា…

Read More » -

បច្ចេកទេសថ្មី! ហេគគណនីហ្វេសប៊ុកដើម្បីផ្សព្វផ្សាយពាណិជ្ជកម្ម

នាពេលថ្មីៗនេះ មានអ្នករាយការណ៍មកាន់ក្រុមការងារវេបសាយ SecuDemy ថា មានគណនីហ្វេសប៊ុកមួយចំនួនធំត្រូវបានគេហេគហើយយកទៅប្រើប្រាស់ដើម្បីធ្វើការផ្សព្វផ្សាយពាណិជ្ជកម្មជំនួស (ពាណិជ្ជកម្មនោះជារបស់ហេគឃ័រ) ហើយចុងក្រោយមកគឺជនរងគ្រោះជាអ្នកបង់ប្រាក់ទៅឲ្យក្រុមហ៊ុនហ្វេសប៊ុកដោយមិនដឹងខ្លួន ចេញពីគណនីប័ណ្ណឥណទាន ឬឥណពន្ធរបស់ខ្លួន។ វិធីដែលហេគឃ័រប្រើប្រាស់ដើម្បីលួចគណនីហ្វេសប៊ុកនោះគឺមានច្រើនយ៉ាងណាស់ ហើយដែលវិធីសាស្រ្តពេញនិយមជាងគេនោះគឺត្រូវបានគេស្គាល់ថា Phishing ។ ជនរងគ្រោះត្រូវបានបោកបញ្ជោតឲ្យចុចទៅលើព័ត៌មានណាមួយ ហើយចុងក្រោយមកលួងឲ្យបញ្ចូលពាក្យសម្ងាត់របស់គណនីហ្វេសប៊ុកតែម្តង។ ដូចជានាពេលថ្មីៗនេះ តាមព័ត៌មានពីវេបសាយរស្មីកម្ពុជាបានឲ្យដឹងថា មានការហេគអាខោនហ្វេសប៊ុកខ្ចីលុយសាច់ញាតិគេ ៩០០ដុល្លារ តែភាគីរងគ្រោះវៃឆ្លាតចាប់ខ្លួនបាន!។…

Read More » -

សន្តិសុខព័ត៌មានគឺចាប់ផ្តើមពីថ្នាក់ដឹកនាំ C-SUITE

ការរក្សាទុកទិន្នន័យ និងដំណើរការទាំងអស់ឲ្យមានសុវត្ថិភាព និងសន្តិសុខល្អគឺមិនមែនគ្រាន់តែជាបញ្ហាព័ត៌មានវិទ្យាប៉ុណ្ណោះទេ (IT) ប៉ុន្តែវាគឺជាបញ្ហារបស់អាជីវកម្មទាំងមូល (business) ដែលទាមទារឲ្យមានការចូលរួមពីក្រុមហ៊ុនទាំងមូលតែម្តង។ ការកើនឡើងយ៉ាងឆាប់រហ័សនៃសេដ្ឋកិច្ចតាមរយៈការធ្វើទំនើបកម្មឌីជីថល គឺមានន័យថាហានិភ័យនៃការវាយប្រហារតាមប្រព័ន្ធបច្ចេកវិទ្យាក៏ស្ថិតនៅជាមួយគ្នាផងដែរ។ ដោយមិនមានការភ្ញាក់ផ្អើល តាមរយៈការស្ទាបស្ទង់មតិផ្នែកអាជីវកម្មបានឲ្យដឹងថា ឧក្រិដ្ឋកម្មតាមប្រព័ន្ធបច្ចេកវិទ្យា (cybercrime) ហើយនឹងផលប៉ៈពាល់នៅលើពាណិជ្ជសញ្ញា (brand) និងកេរ្ត៍ឈ្មោះ (reputation) គឺស្ថិតនៅក្នុងចំណោមការព្រួយបារម្ភចំបងធំៗនាយកប្រតិបត្តិ។ ក្រុមហ៊ុនអាចប្រើប្រាស់បច្ចេកវិទ្យាដើម្បីធ្វើឲ្យប្រសើរឡើងនូវដំណើរការអាជីវកម្ម, ពង្រឹងផលិតផលនិងសេវាកម្ម…

Read More » -

ស្វែងយល់អំពី CREST

Pen Testing បានក្លាយជាផ្នែកមួយដ៏សំខាន់នៃផែនការសន្តិសុខព័ត៌មានរបស់អាជីវកម្មនៅគ្រប់រាល់ឧស្សាហកម្មទាំងអស់។ អ្នកដែលមានជំនាញខាង PenTest ឬហៅថា PenTesters អាចជួយដល់អង្គភាពក្នុងការកំណត់ ស្វែងរក និងកាត់បន្ថយ (mitigate) ហានិភ័យនានាដែលមានគោលដៅទៅលើ ហេដ្ឋរចនាសម្ព័ន្ធ (infrastructure) កម្មវិធី (applications) ហើយនឹងអ្នកប្រើប្រាស់ (users) ។ ទោះបីជាអ្នកប្រើប្រាស់ក្រុមផ្ទៃក្នុង…

Read More » -

ការគំរាមគំហែងតាមអិុនធឺណិតធំៗទាំង ១០ ចំពោះអង្គភាពហិរញ្ញវត្ថុ

ដោយសារតែទិន្នន័យហិរញ្ញវត្ថុគឺជាគោលដៅមួយដ៏ចំបងសម្រាប់ហេគឃ័រ អង្គភាពហិរញ្ញវត្ថុទាំងអស់ត្រូវតែគិតគូរឲ្យបានម៉ត់ចត់អំពីសន្តិសុខព័ត៌មាន (cybersecurity) ។ ជាការពិតណាស់ អ្នកជំនាញការសន្តិសុខតែងតែចាត់ទុកការគំរាមគំហែងតាមអិុនធឺណិត (cyber threats) គឺជាហានិភ័យមួយក្នុងចំណោមហានិភ័យនានានៅក្នងទីផ្សារហិរញ្ញវត្ថុ។ ដើម្បីជួយទៅដល់អង្គភាពហរិញ្ញវត្ថុ ធ្វើផែនការសម្រាប់ឆ្នាំថ្មីខាងមុខនេះ ខាងក្រោមគឺជាកត្តាគំរាមគំហែងធំៗទាំងដប់ (១០) ចំពោះអង្គភាពហិរញ្ញវត្ថុ។ ទិន្នន័យ ឬព័ត៌មានដែលមិនបានធ្វើកូដនីយកម្ម (Unencrypted Data) ទិន្នន័យសំខាន់ៗដែលមិនបានធ្វើកូដនីយកម្ម (encrypted)…

Read More » -

សវនកម្មសន្តិសុខ IT: កត្តាជោគជ័យ

ហេតុអ្វីបានជាក្រុមហ៊ុនខ្លះទទួលបានជោគជ័យ និងខ្លះបរាជ័យ? មានការឯកភាពគ្នាទៅលើចំនុចរួមមួយចំនួនដែលក្រុមហ៊ុនទទួលបានជោគជ័យ។ យើងហៅចំនុចទាំងនោះថា កត្តាជោគជ័យ (key success factors) ។ កត្តាជោគជ័យទាំងនោះ គឺមានសារៈសំខាន់ណាស់សម្រាប់អង្គភាពដើម្បីទទួលបាននូវអ្វីដែលមានចែងនៅក្នុងគោលដៅអាជីវកម្ម។ មិនមានការឯកភាពគ្នាទាំងស្រុងជាមុននោះទេនូវបញ្ជីនៃកត្តាជោគជ័យ ពីព្រោះវាអាស្រ័យទៅលើប្រភេទអាជីវកម្ម និងចំនុចផ្សេងៗទៀត។ មានអ្នកជំនាញការអាជីវកម្មខ្លះបាននិយាយទៅដល់ បុគ្គលល្អគឺជាកូនសោរនៃភាពជោគជ័យ។ មានខ្លះទៀតជឿជាក់ថា ការមានភាពស្មោះត្រង់ចំពោះអតិថិជនគឺជាកត្តាជោគជ័យ ហើយដែលមានអ្នកខ្លះទៀត គឺផ្តោតទៅលើគោលនយោបាយច្បាស់លាស់និងនីតិវិធីគឺ…

Read More » -

ហេគចូល Telegram? គន្លឹះ ៣យ៉ាងដើម្បីការពារគណនី Telegram

យើងទាំងអស់គ្នាបានដឹងអំពីការវាយប្រហារនិងលួចទិន្នន័យជាច្រើនណាស់រួចមកហើយ ហើយបើសិនជាជាអ្នកគិតថា អ្នកផ្លាស់ប្តូរមកប្រើប្រាស់នូវសេវាកម្មសារខ្លីៗ (messaging service) ដែលមានកូដនីយកម្ម (encrypted) នោះអ្នកនឹងទទួលបានសុវត្ថិភាព នោះអ្នកអាចប្រហែលជាគិតខុស។ គ្មានអ្វីមួយដែលអាចការពារអ្នកទាំងស្រុងនោះទេក្នុងពេលបច្ចុប្បន្ននេះ។ បើតាម Reuters និងសារព័ត៌មានមួយចំនួនបានចេញផ្សាយរបាយការណ៍មកថា លេខទូរស័ព្ទនៃអ្នកប្រើប្រាស់ចំនួន ១៥លាននាក់នៅក្នុងប្រទេសអីុរ៉ង់ ហើយនឹងគណនីរាប់សិបនៅក្នុង Telegram ត្រូវរងការវាយប្រហារដោយអ្នកវាយប្រហារជនជាតិអ៊ីរ៉ង់ ដែលជ្រៀតចូលទៅក្នងចំនុចខ្សោយ SMS…

Read More » -

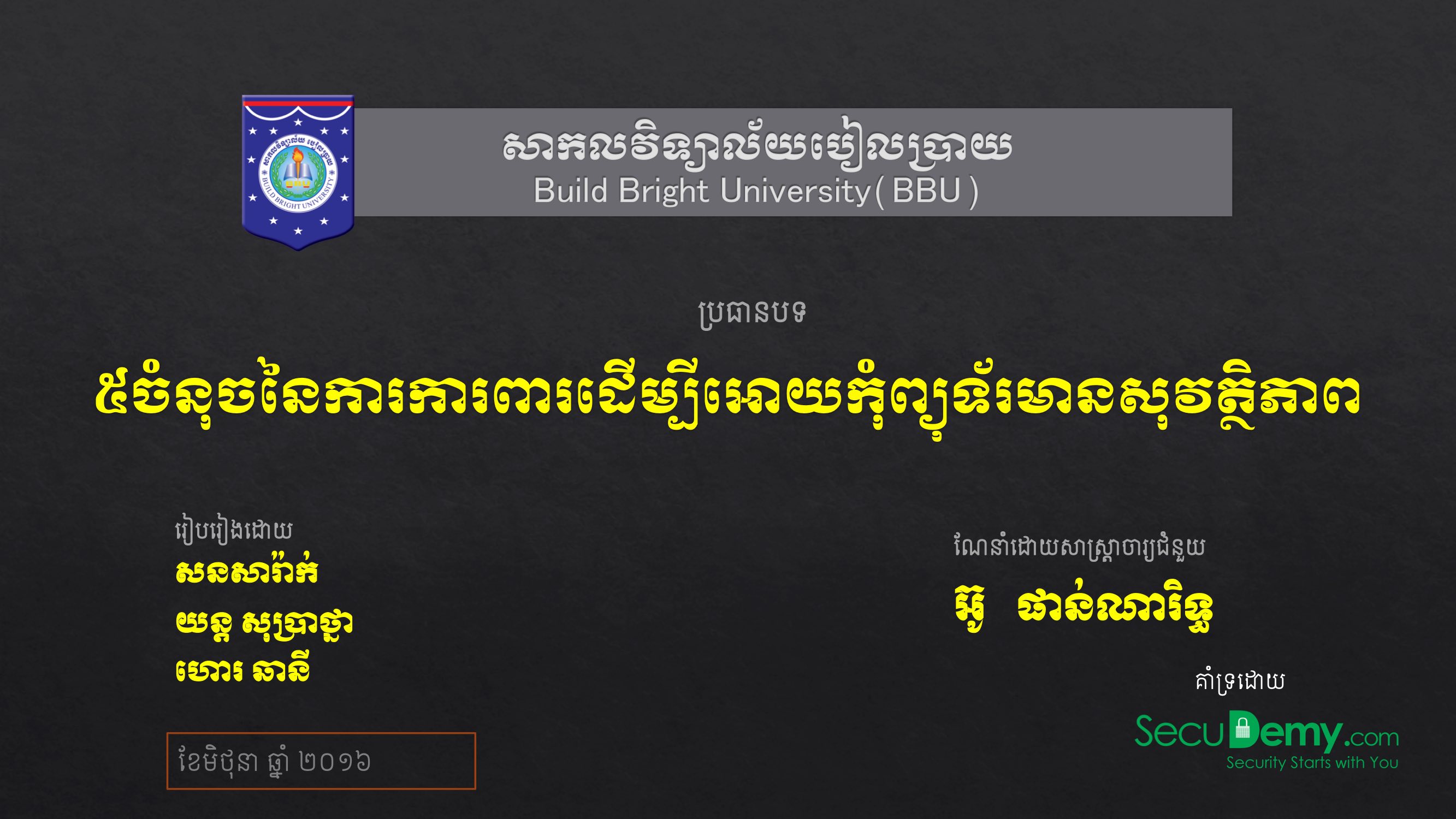

បទបង្ហាញ៖ ៥ចំនុចដើម្បីឲ្យកុំព្យូរទ័រមានសុវត្ថិភាព

សូមអរគុណដល់និស្សិត ១. សន សារ៉ាក់ ២. យន្ត សុប្រាថ្នា និង ៣. ហោរ ធានី នៃសាកលវិទ្យាល័យបៀលប្រាយ ដែលបានចូលរួមចំណែករៀបចំឯកសារចែករំលែកការយល់ដឹងអំពីសន្តិសុខព័ត៌មាននៅកម្ពុជា ក្រោមប្រធានបទ “៥ចំនុចដើម្បីឲ្យកុំព្យូរទ័រមានសុវត្ថិភាព” ។ We would like to…

Read More » -

បទបង្ហាញ៖ Windows Defender

សូមអរគុណដល់និស្សិត ១. អ៊ុក តុលា នៃសាកលវិទ្យាល័យបៀលប្រាយ ដែលបានចូលរួមចំណែករៀបចំឯកសារចែករំលែកការយល់ដឹងអំពីសន្តិសុខព័ត៌មាននៅកម្ពុជា ក្រោមប្រធានបទ “Windows Defender” ។ We would like to express our thanks to 1. Mr.…

Read More » -

បទបង្ហាញ៖ វិធីសាស្ត្រការពារវេបខេម (WebCam) ពីហេគឃ័រ

សូមអរគុណដល់និស្សិត ១. ឈុន ម៉ារឌី ២. ហ៊ុន ដារិទ្ធ និង ៣. គាន ធឿន នៃសាកលវិទ្យាល័យបៀលប្រាយ ដែលបានចូលរួមចំណែករៀបចំឯកសារចែករំលែកការយល់ដឹងអំពីសន្តិសុខព័ត៌មាននៅកម្ពុជា ក្រោមប្រធានបទ “វិធីសាស្ត្រការពារវេបខេម (WebCam) ពីហេគឃ័រ” ។ We would…

Read More »