ប្រយ័ត្ន! មេរោគចាប់ជំរិតប្រភេទថ្មី Locky អាចឆ្លងតាមណេតវើកទាំងមូល

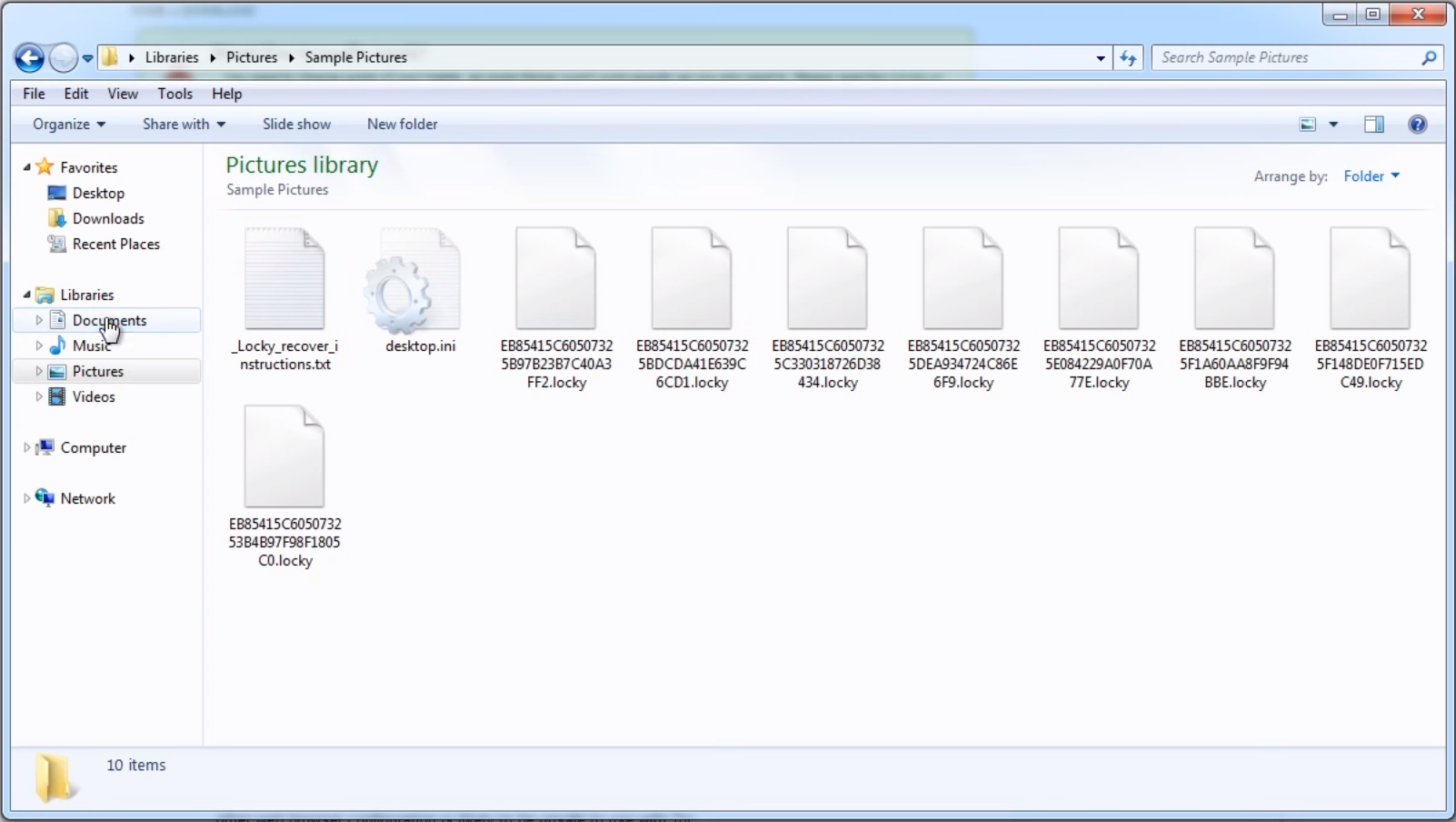

“Locky” ស្តាប់ទៅដូចជាពាក្យដែលមានសំលេងសប្បាយរីករាយ (Lucky)… ប៉ុន្តែវាជាឈ្មោះថ្មីមួយទៀតនៃមេរោគចាប់ជំរិត ដែលបានធ្វើការប្តូរឈ្មោះឯកសារសំខាន់ៗរបស់អ្នកទាំងអស់ ទៅជាឯកសារមានកន្ទុយ (extension) “.Locky” ។

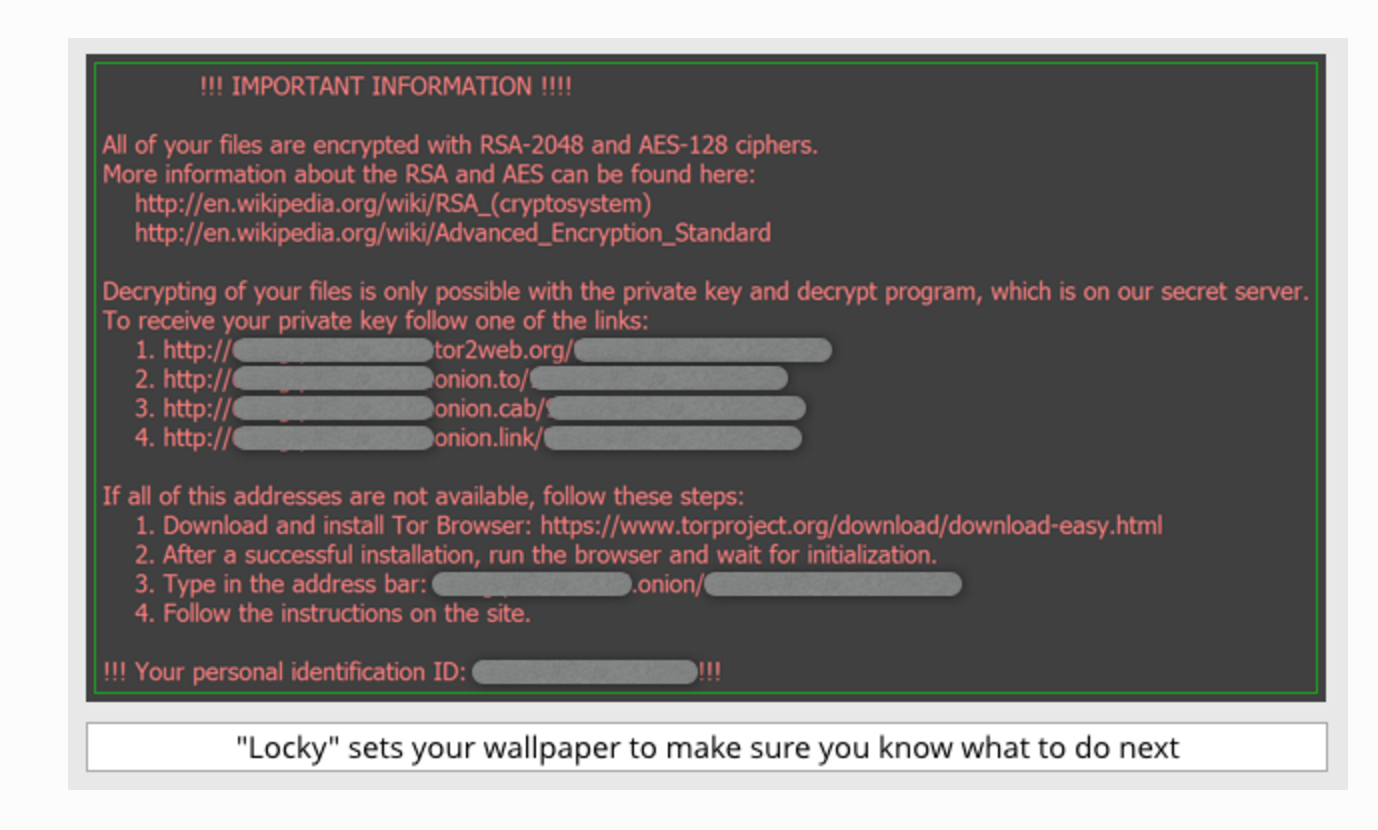

ជាការពិតណាស់ វាមិនបានត្រឹមតែធ្វើការប្តូរឈ្មោះឯកសាររបស់អ្នកប៉ុណ្ណោះទេ ប៉ុន្តែវាថែមទាំងធ្វើកូដនីយកម្ម (encrypted) នូវឯកសារសំខាន់ៗរបស់អ្នក ទាំងអស់ផងដែរ។ អ្នកអាចទិញនូវ key សម្រាប់ធ្វើបដិកូដនីយកម្ម (decrption) ចេញពីវេបសាយ ដែលត្រូវបានស្គាល់ថា dark web ។ តម្លៃអាចចាប់ផ្តើម ពី BTC 0.5 ទៅ BTC 1.00 (ដែល BTC គឺមកពីពាក្យថា bitcoin ដែល 1bitcoin គឺមានតម្លៃប្រហែល $400) ។

មធ្យោបាយដែលមេរោគ Locky ឆ្លងចូលទៅក្នុងកុំព្យូទ័ររបស់អ្នក អាចមានដូចខាងក្រោម៖

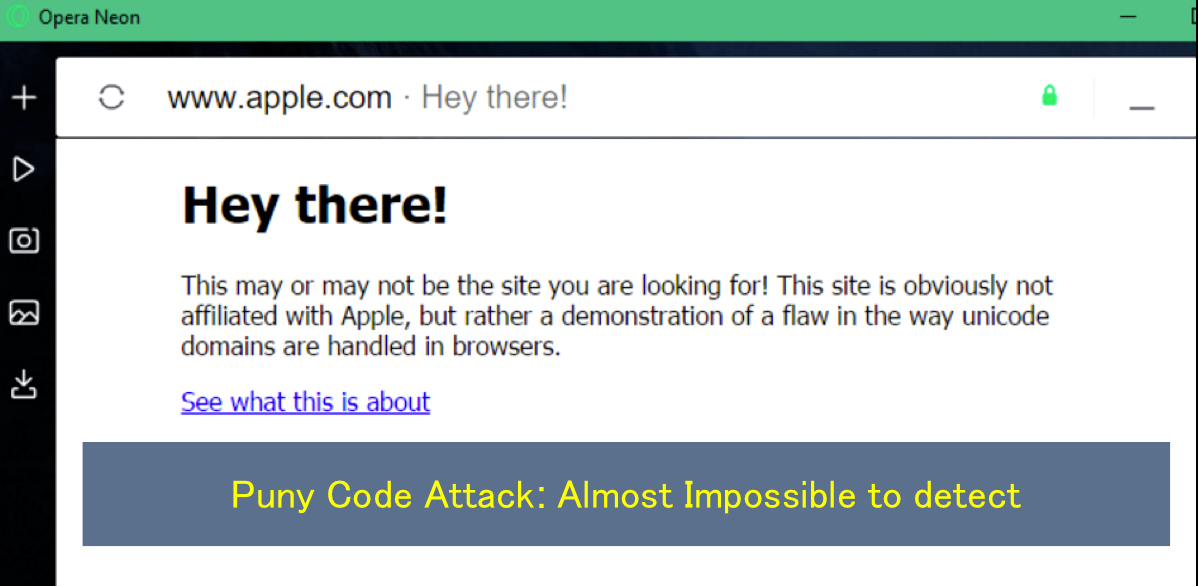

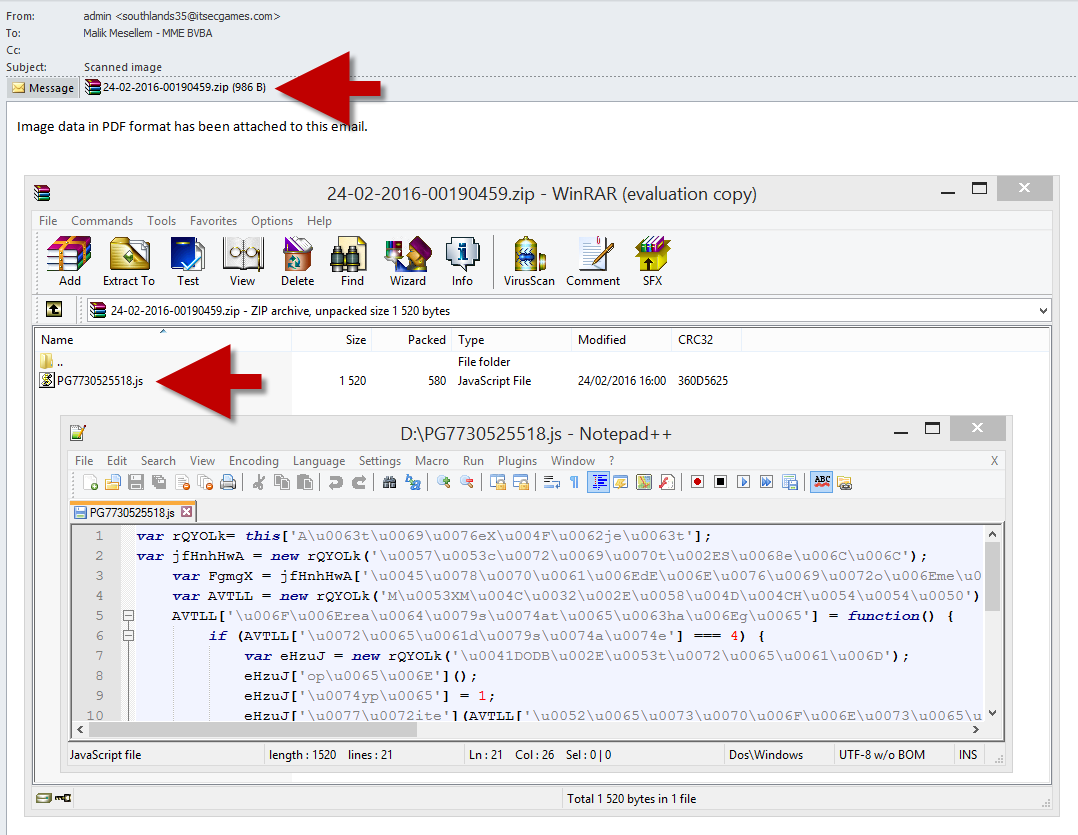

- អ្នកបានទទួលនូវអ៊ីម៉ែលដែលមាននូវឯកសារភ្ជាប់ (attached) – Troj/DocDl-BCF

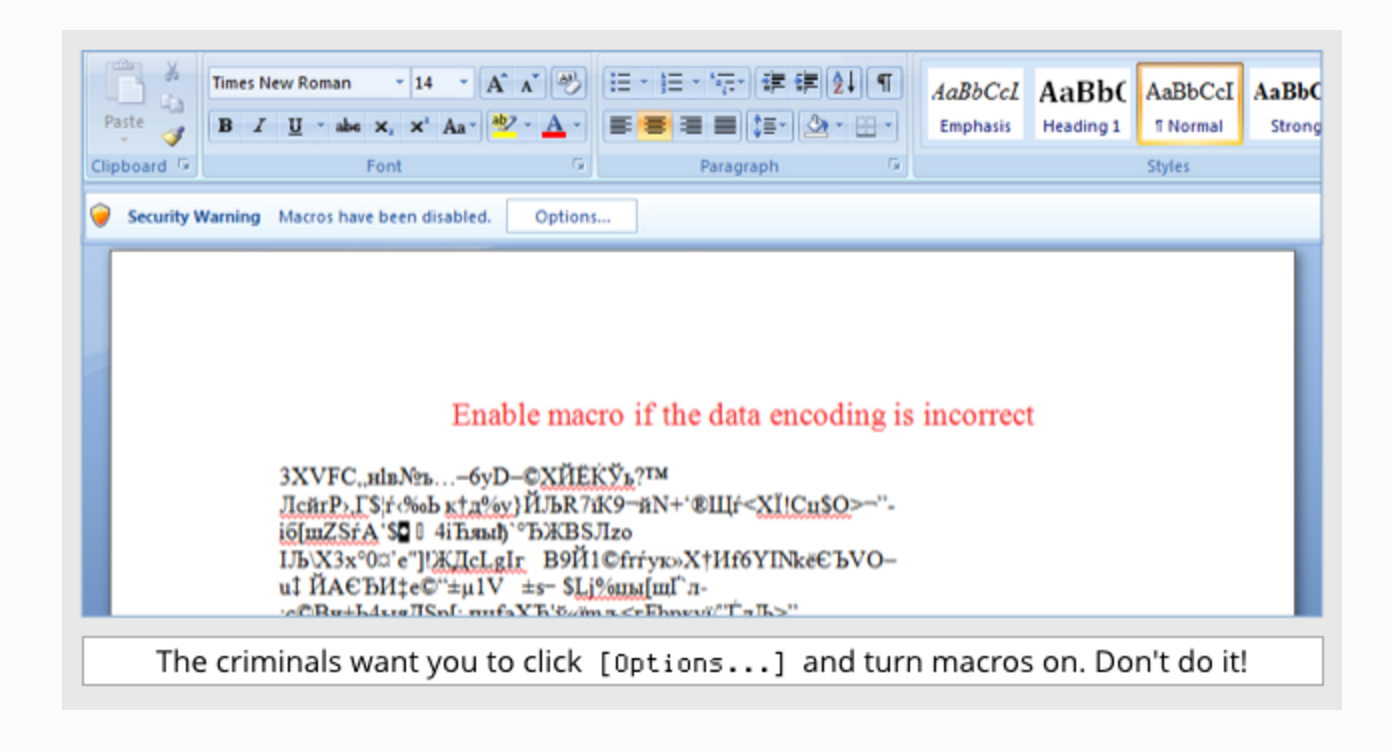

- ឯកសារនោះ មើលទៅដូចជាមិនអាចយល់បាន

- បន្ទាប់មក វានឹងផ្តល់យោបល់ឲ្យអ្នកដំណើរការនូវមុខងារ “macros – if the data encoding is incorrect”

- បើិសិនជាអ្នកដំណើរការមុខងារ macros អ្នកមិនបានធ្វើឲ្យពាក្យដែលមាននៅក្នុងឯកសារនោះអាចមើលយល់នោះទេ ប៉ុន្តែអ្នកនឹងដំណើរការនូវកូដ ដែលបង្កប់នៅក្នុងឯកសារនោះ (វានឹង save ឯកសារទៅក្នុងកុំព្យូទ័រ រួចដំណើរការវា)

- ឯកសារដែលបាន save នោះ (Troj/Ransom-CGX) មានមុខងារទាញយកនូវ “មេរោគពិតប្រាកដ” ចេញពីម៉ាស៊ីនមេរបស់ឧក្រិដ្ឋជន

- មេរោគចុងក្រោយបង្អស់នោះ គឺ Locky Ransomware (Troj/Ransom-CGW)

មេរោគចាប់ជំរិត Locky បានធ្វើកូដនីយកម្មឯកសារសំខាន់ៗរបស់ទាំងអស់ដែលរួមមានដូចជា Videos, images, source code និង office files ។ បន្ថែមទៅលើនេះ មេរោគនេះ វានឹងធ្វើការលុបចេញនូវឯកសារ Volume Snapshot Service (VSS) files ឬត្រូវបានគេស្គាល់ថា shadow copies ដែលអ្នកមាននៅក្នុងកុំព្យូទ័រ ។ Shadow copies នេះគឺជាវិធីសាស្ត្រដែលប្រព័ន្ធវីនដូរ ធ្វើការ live backup ដែលវាមានការពេញនិយម ជាងការប្រើប្រាស់នូវយន្តការ backup ធម្មតា ។

នៅពេលដែលមេរោគ Locky បានធ្វើការជ្រៀតចូលទៅក្នុងប្រព័ន្ធរបស់អ្នករួចរាល់ហើយនោះ អ្នកនឹងឃើញនូវផ្ទាំងដូចខាងក្រោម៖

មកដល់ពេលនេះ មិនមានមធ្យោបាយណាមួយសម្រាប់ទាញយកទិន្នន័យមកវិញឡើយ បើសិនជាអ្នកមិនមានការធ្វើ back-up ដោយខ្លួនឯង។ ចូរចងចាំថា មេរោគចាប់ជំរិត Locky នេះមិនដូចគ្នាទៅនឹងមេរោគចាប់ជំរិតមុនៗនោះទេ។ ក្រៅពីការធ្វើកូដនីយកម្មឯកសារទាំងអស់នៅក្នុង C: drive ហើយនោះ វាថែមទាំងធ្វើកូដនីយកម្មទៅលើឯកសារនោះនៅក្នុង removable drives (ដែលភ្ជាប់ក្នុងពេលនោះ) ឬណេតវើក ដោយរួមមានទាំង servers និងកុំព្យូទ័ររបស់បុគ្គលផ្សេង ដែលដំណើការ Windows, OS X ឬ Linux ។

តើអ្នកត្រូវធ្វើដូចម្តេច?

- ធ្វើការចំលង (back-up) ដោយបានទៀងទាត់ ហើយរក្សាវាជាលក្ខណៈ off-site (មិនឲ្យភ្ជាប់អុិនធឺណិត ឬណេតវើក)

- មិនត្រូវធ្វើការបើកមុខងារ macros នៅក្នុងឯកសារដែលមានភ្ជាប់មកជាមួយអ៊ីម៉ែលឡើយ

- មានការប្រុងប្រយ័ត្នទៅលើសារអ៊ីម៉ែល និងឯកសារភ្ជាប់មកជាមួយ

- មិនត្រូវ log-in ជាមួយនឹងសិទ្ធិជាអភិបាល ឬធំជាងនេះឡើយ ក្នុងករណីមិនចាំបាច់

- ចូរធ្វើការបញ្ចូលកម្មវិធី Microsoft Office viewers

- ធ្វើការជួសជុល (patch) ឲ្យបានលឿន និងជួសជុលឲ្យបានទៀងទាត់

ខាងក្រោមនេះគឺជាវិដេអូបង្ហាញពីការឆ្លងមេរោគ៖

បាញ់ព័ត៌មានដោយផ្ទាល់ចូលទៅក្នុងទូរស័ព្ទដៃ (Android) របស់អ្នក Download now -> https://goo.gl/CNGQdi

ប្រភព៖