-

Documents

Linux Intrusion Detection Discovery Cheat Sheet

ឯកសារ Linux Intrusion Detection Discovery Cheat Sheet ជាទូទៅសម្រាប់អភិបាលគ្រប់គ្រងប្រព័ន្ធ (System Administrators) គឺជាអ្នកដែលនៅជាប់ជាមួយនឹងផ្នែក security។ នៅក្នុងឯកសារខាងក្រោមនេះ គឺមានគោលបំណងផ្តល់ឲ្យពួកគាត់នូវការគាំទ្រ ក្នុងការស្វែងរកនូវការជ្រៀតចូលទៅក្នុងប្រព័ន្ធពីសំណាក់អ្នកវាយប្រហារ។ ទាញយក៖ http://flexydrive.com/yinsfmk638wd

Read More » -

Documents

XSS Cheat Sheet For Developers

ឯកសារនៃការវាយប្រហារបែប Cross-Site Scripting (XSS) Cross-Site Scripting (XSS) គឺជាបច្ចេកទេសមួយប្រភេទនៃការវាយប្រហារទៅលើចំនុចខ្សោយដែលមាននៅក្នុង Web Application ។ XSS អនុញ្ញាតឲ្យអ្នកវាយប្រហារធ្វើការបញ្ចូលនូវ client-side script ទៅក្នុង web page ដែលត្រូវបានបើកមើលដោយអ្នកប្រើប្រាស់។ វាអាចត្រូវបានប្រើប្រាស់ដោយអ្នកវាយប្រហារ…

Read More » -

Documentary

The Internet’s Own Boy – The story of Aaron Swartz

ភាពយន្ត Internet’s Own Boy – រឿងរ៉ាវរបស់ Aaron Swartz Aaron Hillel Swartz គឺជាអ្នកសរសេរកម្មវិធីកុំព្យួទ័រ សកម្មជនអិុនធឺែណត ជាសហស្ថានិកវិបសាយដ៏ល្បី Reddit ស្ថានិកអង្គការ Demand Progress និងជាសកម្មជនដែលជួយជ្រោមជ្រែងក្នុងការបង្កើតនូវ RSS…

Read More » -

Security News

Disqus hole leaves WordPress vulnerable to hackers

ចំនុចខ្សោយត្រូវបានរកឃើញនៅក្នុង Disqus Plugin ចំនុចខ្សោយដែលអាចអនុញ្ញាតឲ្យមានការភ្ជាប់ពីចម្ងាយ (Remote Code Execution) ត្រូវបានរកឃើញនៅក្នុង Disqus Plugin ដែលគឺជា Plugin មួយពេញនិយមសម្រាប់ធ្វើជា comment និង discussion service។ នាពេលបច្ចុប្បន្ននេះ មានវិបសាយប្រមាណជា ៧០លានវិបសាយដំណើរការដោយ…

Read More » -

General

Protect your Android device from malware

ការពារឧបករណ៍ដែលដំណើរការដោយប្រព័ន្ធប្រតិបត្តិការ Android កុំឲ្យឆ្លងមេរោគ មេរោគដែលឆ្លងទៅលើឧបករណ៍ចល័តគឺកំពុងតែរីករាលដាល ដែលជាហេតុបណ្តាឲ្យឧបករណ៍របស់អ្នកស្ថិតនៅក្នុងភាពគ្រោះថ្នាក់ផងដែរ។ គន្លឹះខ្លីៗខាងក្រោមនេះ អាចជួយឲ្យអ្នកមានសុវត្ថិភាព និងរក្សាបាននូវព័ត៌មានផ្ទាល់ខ្លួនរបស់អ្នកមិនឲ្យត្រូវបានលួចដោយឧក្រិដ្ឋជន។ ទាញយកកម្មវិធីតែពីក្នុង Store ផ្លូវការតែប៉ុណ្ណោះ (Legitimate App Stores) នៅពេលដែលយើងធ្វើការទាញយកនូវកម្មវិធី (App) ចូរអ្នកប្រាកដថាអ្នកទាញវាតែពីក្នុង store ផ្លូវការតែប៉ុណ្ណោះដូចជា Google…

Read More » -

General

2020 – CyberSecurity by Trend Micro

២០២០ គឺជារឿងរាវមួយនាថ្ងៃអនាគតឆាប់ៗខាងមុខនេះ ដោយផ្អែកទៅលើរបាយការណ៍ ICSPA Project 2020។ ខ្សែវិដេអូខាងក្រោមនេះ គឺស្ថិតនៅក្នុង ទម្រង់មួយដែលបង្ហាញអំពីវិវឌ្ឍន៍នៃសង្គមនិងបច្ចេកវិទ្យានៅក្នុងសម័យកាលពិភពលោក ដែលបានរៀបរាប់ដោយគម្រោងខាងលើនេះ (ICSPA)។ អ្នកនឹងបាន ឃើញនូវវិធីសាស្ត្រដែលភាពជឿនលឿននៃឧបករណ៍ចល័ត និងបច្ចេកវិទ្យា Cloud មានឥទ្ធិពលទៅលើអ្វីដែលយើងមានសកម្មភាពជាមួយអ្នកផងផ្សេងទៀត និងពិភពលោក តើយើងធ្វើការយ៉ាងដូចម្តេចឯ ខាងក្រោមនេះគឺជាវិដេអូឃ្លីបចំនួន ៩វគ្គហើយដែលមានវគ្គនិមួយមានប្រមាណជា…

Read More » BSIDESLA 2013 – Popping the Penguin: AN INTRODUCTION TO THE PRINCIPLES OF LINUX PERSISTENCE – MARK KITA

Description: Breaking in is half the battle. I’ve talked to so many people whose only objective is to try and break…

Read More »NOTACON 11 – A BRIEF INTRODUCTION TO GAME THEORY

Description: SynopsisFrom game shows to warfare, strategic decision-making surrounds us every day, whether you realize it or not. Game theory is…

Read More »Cracking WPA & WPA2 key with Aircrack-ng on Kali Linux

Cracking WPA & WPA2 key with Aircrack-ng on Kali Linux. This video is taken from YouTube and for education purpose…

Read More »-

Knowledge

Understanding Phishing Attack

បរិបទទូទៅ កំណត់ត្រាដំបូងនៃពាក្យថា “Phishing” គឺត្រូវបានគេរកឃើញនៅក្នុងកម្មវិធីសម្រាប់ធ្វើការវាយប្រហារមួយឈ្មោះថា AOHell (ដោយយោងតាមអ្នកបង្កើតរបស់វា) ដែលរួមបញ្ចូលមុខងារសម្រាប់ការលួចពាក្យសម្ងាត់នៃ អ្នកប្រើប្រាស់សេវាកម្ម American Online។ Phishing គឺជាការប៉ុនប៉ងដើម្បីទទួលបានព័ត៌មានដូចជាឈ្មោះអ្នកប្រើប្រាស់ ពាក្យសម្ងាត់ និងព័ត៌មានលម្អិតអំពីប័ណ្ណ ឥណទាន ដោយការបន្លំខ្លួនធ្វើជាដៃគូគួឲ្យទុកចិត្តនៅក្នុងបណ្តាញអេឡិចត្រូនិច Phishing ត្រូវបានផ្ដោតគោលដៅទៅលើអតិថិជនរបស់ធនាគារនិងការសេវាទូទាត់ប្រាក់លើបណ្តាញអិនធឺែណត។ បច្ចេកទេស –…

Read More » -

General

Stuxnet-like ‘Havex’ Malware Strikes European SCADA Systems

មេរោគថ្មីមួយឈ្មោះថា Havex វាយប្រហារទៅលើប្រព័ន្ធ SCADA នៅទ្វីបអឺរ៉ុប អ្នកស្រាវជ្រាវផ្នែកសន្តិសុខបានរកឃើញនូវមេរោគថ្មីមួយស្រដៀងគ្នាទៅនឹង StuxNET ហើយមានឈ្មោះថា “Havex” ដែលត្រូវបានប្រើប្រាស់នៅក្នុងការវាយប្រហារប្រឆាំងទៅនឹងអង្គភាពថមពល។ មេរោគថ្មីនេះ ត្រូវបានគេសរសេរឡើងដើមី្បឆ្លងទៅលើ industrial control system នៃប្រព័ន្ធ SCADA និង ICS Systems…

Read More » -

Security News

Update Your Android Device Now!

ប្រព័ន្ធប្រតិបត្តិ Android មានចំនុចខ្សោយដែលអាចអនុញ្ញាតឲ្យអ្នកវាយប្រហារធ្វើការជ្រៀតចូលក្នុងប្រព័ន្ធរបស់អ្នកបាន បើតាមការបញ្ចេញព័ត៌មានឲ្យដឹងពីអ្នកស្រាវជ្រាវផ្នែកសន្តិសុខ នៅ IBM បានឲ្យដឹងថា៖ ចំនុចខ្សោយមួយដែលត្រូវបានរកឃើញនៅក្នុងប្រព័ន្ធប្រតិបត្តិការ Android ជំនាន់ទាបជាង 4.4 (KitKat) ដែលអាចអនុញ្ញាតឲ្យ hacker ធ្វើការជ្រៀតចូលទៅក្នុងឧបករណ៍ដែលប្រើប្រាស់ Android ពីចម្ងាយបានយ៉ាងងាយស្រួល ហើយទាញយកទិន្នន័យឬព័ត៌មានសំខាន់របស់អ្នក។ អ្នកស្រាវជ្រាវបានរកឃើញនូវចំនុចខ្សោយ buffer…

Read More » -

Tools

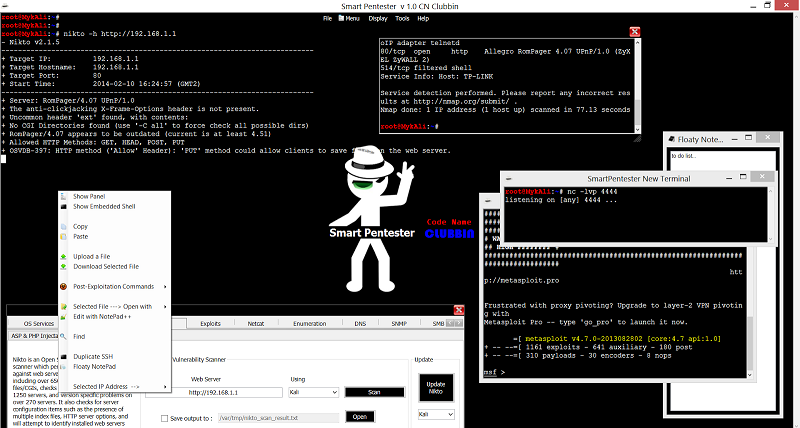

Smart Pentester Tools

Smart Pentester – An SSH based Penetration Testing Framework Smart Pentester គឺជា SSH Penetration Testing Framework មួយមាននូវ interface GUI សម្រាប់កម្មវិធីល្បីៗមួយចំនួនដូចជា…

Read More » How Stuxnet infect PLCs

This video demonstrates how W32.Stuxnet can compromise a Programmable Logic Controller (PLC), resulting in unintended consequences for the machines connected…

Read More »