hacker

-

General

របាយការណ៍: ប្រតិបត្តិការចារកម្ម LOTUS BLOSSOM

ប្រតិបត្តិការចារកម្ម Lotus Blossom ត្រូវបានគេចាត់ទុកថាគឺជាប្រតិបត្តិការចារកម្មតាមប្រព័ន្ធអិុនធឺណិតមួយប្រឆាំងទៅនឹងរដ្ឋាភិបាល និងយោធានៅក្នុងតំបន់ អាសីុអាគ្នេយ៍ (southeast asia) ដែលមានរយៈពេលប្រមាណច្រើនជាងបីឆ្នាំរួចមកហើយ។ រដ្ឋដែលត្រូវបានកំណត់អត្តសញ្ញាណជាគោលដៅនៃការវាយប្រហារនៅក្នុងយុទ្ធនាការនេះមាន Hong Kong, Taiwan, Vietnam, the Philippines និង Indonesia។ ក្រុមនៃប្រតិបត្តិការនេះ បានប្រើប្រាស់នូវមេរោគ…

Read More » -

General

ទស្សនៈ ៖ ការតស៊ូរបស់ហេគឃ័រមានក្រមសីលធម៌នៅកម្ពុជា

នៅក្នុងអត្ថបទថ្មីៗរបស់ខ្ញុំដែលនិយាយអំពី “សន្តិសុខព័ត៌មាន – សុបិន្តអាក្រក់សម្រាប់និស្សិតផ្នែកព័ត៌មានវិទ្យានៅកម្ពុជា” ខ្ញុំបានធ្វើការចង្អុលបង្ហាញនូវចំនុចសំខាន់នៃការដាក់បញ្ចូលមុខវិជ្ជាសន្តិសុខព័ត៌មានទៅក្នុងកម្មវិធីសិក្សារបស់និស្សិតមហាវិទ្យាល័យ។ ដោយសារតែមិនមានមុខវិជ្ជាទាំងអស់នោះហើយ បានជាអ្នកវិស្វករផ្នែកព័ត៌មានវិទ្យា ប្រៀបបានទៅនឹងបុគ្គលម្នាក់ដែលកំពុងតែរាវរកកូនសោររបស់ខ្លួននៅក្រោមពន្លឺភ្លើងសរសេរដងគោមបំភ្លីផ្លូវ តែតាមពិតនោះ កូនសោររបស់ គាត់បានជ្រុះនៅកន្លែងផ្សេង ដែលគ្មានភ្លើងបំភ្លឺទៅវិញទេ។ នៅក្នុងអត្ថបទខ្ញុំថ្ងៃនេះ ខ្ញុំនឹងនិយាយអំពី បុគ្គលក្នុងស្រុកដែលមានចំណេះដឹងគ្រប់គ្រាន់ដើម្បីក្លាយខ្លួនទៅ ជាហេគឃ័រមានក្របសីលធម៌ (ethical hackers) តែមិនទទួលបានការលើកទឹកចិត្ត និងឲ្យតម្លៃពីសង្គម។ …

Read More » -

General

ហេគឃ័របញ្ចេញទិន្នន័យរបស់បុគ្គលិក FBI ចំនួន ២០,០០០នាក់

កាលពីម្សិលមិញថ្ងៃច័ន្ទ ហេគឃ័របានបញ្ចេញព័ត៌មានរបស់បុគ្គលិក FBI ប្រមាណជា ២០,០០០នាក់ ក្រោយពេលតែមួយថ្ងៃនៃការបញ្ចេញព័ត៌មានស្រដៀងគ្នា នេះចំពោះបុគ្គលិកក្រសួងសន្តិសុខសង្គម (homeland security) ប្រមាណជិត ១០,០០០នាក់។ ហេគឃ័រ ដែលបានបញ្ចេញព័ត៌មានតាមរយៈគណនី @DotGovs បានធ្វើការអៈអាងថា ពួកគេបានទាញយកព័ត៌មានលំអិតដោយការហេគចូលទៅកាន់ ដាតាបេសរបស់ក្រសួងយុត្តិធម៌ (Justice Department)។ ហេគឃ័របានធ្វើការបញ្ចេញព័ត៌មានតាមរយៈ…

Read More » -

General

តើអ្វីទៅដែលហៅថាហេគឃ័រមានក្រមសីលធម៌?

បញ្ហាសន្តិសុខព័ត៌មាន គឺបានក្លាយទៅជាប្រធានបទមួយដ៏គួរចាប់អារម្មណ៍ក្នុងចំណោមអ្នកប្រើប្រាស់អិុនធឺណិតក្នុងពេលបច្ចុប្បន្ននេះ ហើយហេគឃ័រគឺជាផ្នែកមួយ នៃការពិភាក្សាផងដែរ។ គ្រប់ផ្នែកទាំងអស់នៃបញ្ហាសន្តិសុខព័ត៌មាន ត្រូវបានេគជឿជាក់ថា ហេគឃ័រគឺជាអ្នកវាយប្រហារ (exploit) ទៅលើចំនុចខ្សោយរបស់ ប្រព័ន្ធដើម្បីចូលទៅកាន់កាប់ប្រព័ន្ធកុំព្យូទ័រ។ ក្នុងពេលដែលមនុស្សជាច្រើនមានការភាន់ច្រលំរវាងពាក្យថាហេគឃ័រ (hackers) និងឧក្រិដ្ឋជនអិុនធឺណិត (cyer-criminals) ក៏មានមនុស្សជាច្រើនចង់ដឹងបន្ថែមទៀតអំពីហេគឃ័រ ហើយតើធ្វើដូចម្តេចដើម្បីក្លាយទៅជាហេគឃ័រ។ តើអ្នកកំពុងតែគិតថាចាប់ផ្តើមអាជីពការងារហេគឃីង (hacking) ដែរឬទេ? មានចំនុចមួយចំនួនដែលអ្នកគួរតែគិតគូរពិចារណាដើម្បីឲ្យជឿជាក់ថា…

Read More » -

General

Hacker who Passed U.S. Military Data, Arrested in Malaysia

អាជ្ញាធរមានសមត្ថកិច្ចម៉ាឡេស៊ី បានចាប់ខ្លួនជនជាតិកូសូវ៉ូ (Kosovo) មួយនាក់នៅក្នុងទីក្រុងកួឡាឡំពួរពាក់ព័ន្ធនឹងបទហេគចូលទៅក្នុងកុំព្យូទ័រ ហើយផ្តល់បានទិន្នន័យផ្ទាល់ខ្លួន (personal data) អំពីសមាជិកនៃទាហានយោធានអាមេរិក ទៅឲ្យពួកភេរវជនរដ្ឋអីុស្លាម ដែលយើងស្គាល់ថាអាយស៊ីស។ ដោយផ្អែកទៅលើព័ត៌មានរបស់ US Department of Justice និង FBI បានឲ្យដឹងថា ជនជាតិកូសូវ៉ូម្នាក់ដែលមានឈ្មោះថា Ardit…

Read More » -

General

CyberSpace — China arrested Hackers at U.S. Government Request

នេះជាលើកទីមួយនៅក្នុងប្រវត្តិសាស្រ្ត ដែលប្រទេសចិនបានធ្វើការចាប់ខ្លួនហេគឃ័រនៅក្នុងទឹកដីរបស់ខ្លួនតាមការស្នើសុំរបស់រដ្ឋាភិបាលសហរដ្ឋអាមេរិក។ មុនពេលពីរសប្តាហ៍នៃដំណើរទស្សនៈកិច្ចរបស់ប្រធានាធិបតី Xi Jinping ទៅកាន់សហរដ្ឋអាមេរិក រដ្ឋាភិបាលចិនបានបំពេញនូវបំណងរបស់អាមេរិក ដោយធ្វើការចាប់ខ្លួនហេគឃ័រនៃក្នុងទឹកដីចិន នេះបើតាមមន្រ្តីរដ្ឋាភិបាលអាមេរិកដែលមិនបង្ហាញអត្តសញ្ញាណបានប្រាប់ដល់សារព័ត៌មាន Washington Post។ ការចាប់ខ្លួនហេគឃ័រនេះ គឺត្រូវបានចោទប្រកាន់ពីបទលួចយកនូវកម្មសិទ្ធិបញ្ញា (commercial secrets) ពីក្រុមហ៊ុនអាមេរិក ហើយបន្ទាប់មកធ្វើការលក់វា ទៅឲ្យក្រុមហ៊ុនរដ្ឋចិន (state-run) ។…

Read More » -

General

Stolen Ashley Madison user data published by hackers

អ្នកវាយប្រហារតាមប្រព័ន្ធអិុនធឺណិត (hackers) ដែលបានធ្វើការលួចទិន្នន័យពីវិបសាយ (Ashley Madision) កាលពីលើកមុននោះ បានធ្វើការបញ្ចេញ ទិន្នន័យដែលលួចបានទាំងនោះហើយ នេះបើតាមអ្នកជំនាញបាននិយាយកាលពីថ្ងៃអង្គារ៍ម្សិលមិញនេះ។ ទិន្នន័យត្រូវបានផ្សព្វផ្សាយនៅក្នុង “Dark Web” ដែលជាផ្នែកមួយនៃអ៊ិនធឺណិត មិនអាចត្រូវបានរុករកឃើញដោយប្រើប្រាស់វិបសាយ Google ឬវិបសាយ search engines ពេញនិយមផ្សេងៗទៀតឡើយ។ វាអាចបើកមើលបានតែជាមួយនឹង…

Read More » -

General

These Are The FBI’s Most Wanted Hackers — Total $4.2 Million Reward

The US State Department និង the Federal Bureau of Investigation នឹងបង់ប្រាក់ចំនួនសរុប ៤.២លានដុល្លា សម្រាប់ព័ត៌មានទាំងឡាយណាដែលអាចឈានទៅដល់ការចាប់ឃាត់ខ្លួន ឧក្រិដ្ឋជនតាមប្រព័ន្ធអិុនធឺណិតចំនួន ៥នាក់ ដែលត្រូវបានចោទប្រកាន់ពីបទឆបោកប្រាក់រាប់រយលានដុល្លាអាមេរិក។ អ្នកទាំងប្រាំនាក់នោះរួមមាន Evgeniy Bogachev,30; Nicolae…

Read More » -

General

How to become a hacker?

តើអ្នកចង់ក្លាយខ្លួនជា Hacker ត្រូវធ្វើដូចម្តេចខ្លះ? ដំបូងឡើយ អ្នកត្រូវយល់ដឹងអំពីទស្សនាទាន (concept) ឲ្យបានច្បាស់ថា ការប្រើប្រាស់នូវកម្មវិធីដែលមានស្រាប់ៗ គឺមិនធ្វើឲ្យអ្នកក្លាយទៅជាអ្នកវាយប្រហារ (hacker) បានឡើយ។ ការសិក្សាអំពីវិធីសាស្ត្រនៃ hacking គឺមិនមែនងាយស្រួលឡើង តែបើសិនជាអ្នកមាននូវចំណាប់អារម្មណ៍នៅក្នុងការ hack នោះអ្នកនឹងអាចសិក្សាទៅមុខ បានលឿន។ វាអាស្រ័យទៅលើខ្លួនអ្នក ថាតើអ្នកត្រូវចាប់ផ្តើមយ៉ាងដូចម្តេច…

Read More » -

General

How To Protect Yourself From Hacker

វិធីសាស្ត្រក្នុងការការពារខ្លួនអ្នកពីសំណាក់អ្នកវាយប្រហារ នៅរៀងរាល់ ៦វិនាទីម្តង កុំព្យូទ័រផ្ទាល់ខ្លួនមួយគ្រឿងត្រូវបានគេហេគចូល។ ជាការពិត ៨០ភាគរយនៃកុំព្យូទ័រត្រូវបានគេហេគ។ ដោយសារតែការវាយប្រហារ កំពុងតែ មានការកើនឡើងជាលំដាប់នោះ វាគឺជាការចាំបាច់ណាស់ក្នុងការអប់រំខ្លួនអ្នក ដើម្បីកុំឲ្យក្លាយទៅជាជនរងគ្រោះ។ ខាងក្រោមនេះគឺជាវិធីសាស្ត្រ ១០យ៉ាង ដើម្បីការពារខ្លួនអ្នកពីការវាយប្រហារ៖ ១. ចូរធ្វើការរក្សានូវព័ត៌មានផ្ទាល់ខ្លួនឲ្យមានលក្ខណៈឯកជន (private) ឧទាហរណ៍នៅក្នុងបណ្តាញទំនាក់ទំនងសង្គមដូចជា Facebook និង Twitter…

Read More » -

General

Top 5 Websites To Learn Ethical Hacking

គេហទំព័រល្បីៗចំនួន ៥ សម្រាប់សិក្សា Ethical Hacking ដោយខ្លួនឯង ខាងក្រោមនេះគឺជាវិបសាយល្បីៗទាំង ៥ ដែលអ្នកអាចធ្វើការសិក្សាអំពី ethical hacking ដោយងាយស្រួល។ ១. CEH: Certified Ethical Hacking Course នេះគឺជាវិបសាយដែលអ្នកអាចសិក្សា ស្វែងយល់ពី…

Read More » -

General

Want a Hacker? Check out hacker list

ត្រូវការអ្នកវាយប្រហារមែនទេ (hacker)? សេវាកម្មថ្មីមួយដែលមានឈ្មោះថា Hacker’s List នឹងចង់បំលែងខ្លួនឲ្យទៅជាបញ្ជីនៃហេគឃ័រអាជីព។ បើតាមការៀបរាប់នៅក្នុងវិបសាយនោះបានឲ្យដឹងថា “ការជួលនូវហេគឃ័រ គឺមិនគួរជាដំណើរការស្មុគស្មាញនោះទេ។ យើងជឿជាក់ថា ការស្វែងរកនូវហេគឃ័រ អាជីពដែលស្មោះត្រង់ សម្រាប់ជួល គួរតែគ្មានការព្រួយបារម្ភអ្វីឡើយ។ នៅក្នុងវិបសាយ Hacker’s List យើងចង់ផ្តល់ឲ្យអ្នកនូវឧិកាសដ៏ល្អប្រសើរមួយ សម្រាប់ឲ្យអ្នកស្វែងរកនូវហេគឃ័រដែលខ្លាំង និងសម្រាប់ឲ្យហេគឃ័រជុំវិញពិភពលោកស្វែងរកអ្នកវិញដែរ។…

Read More » -

General

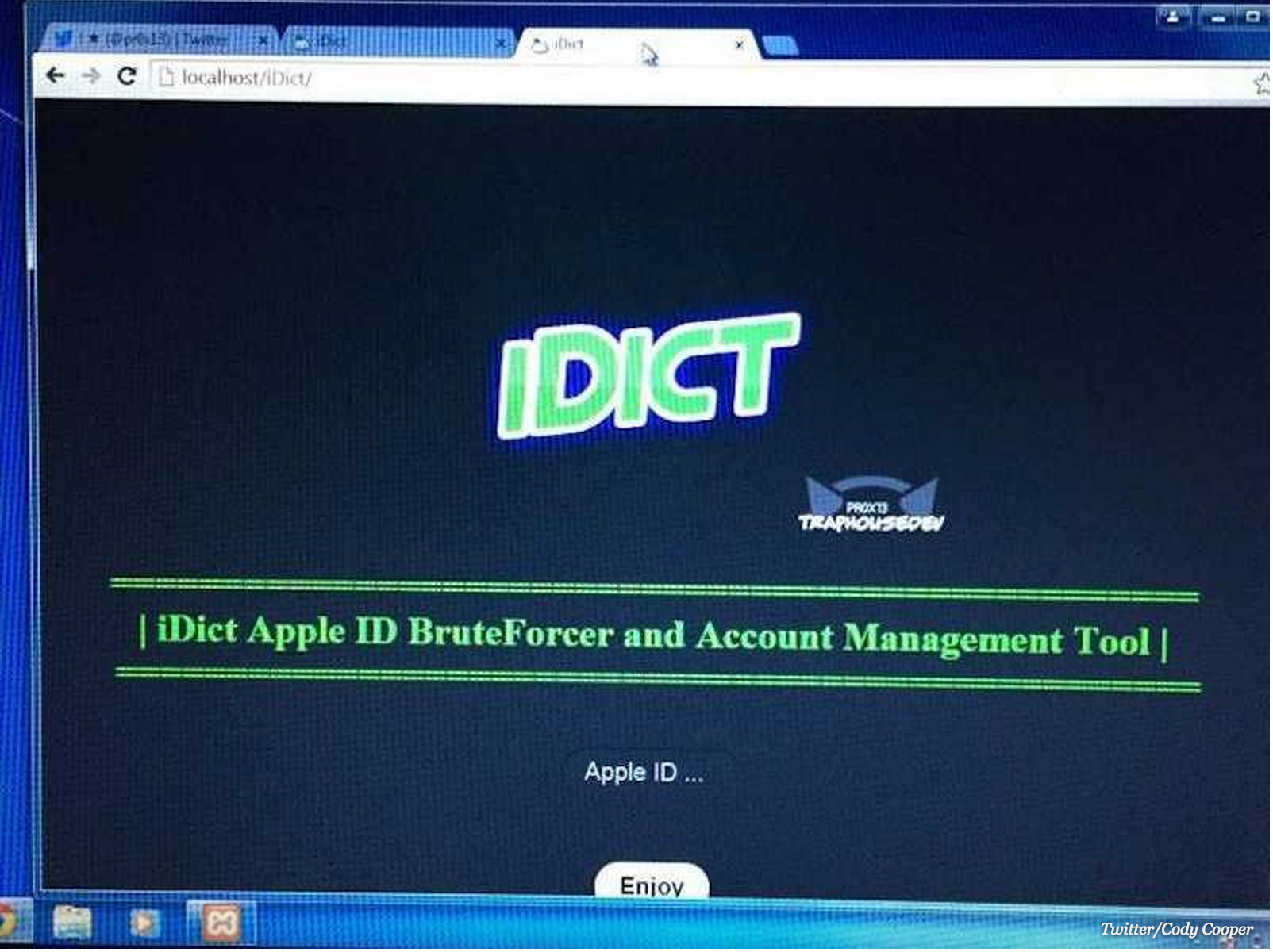

iDict – A Tool Could Threaten Everyone’s iCloud Account

iDict គឺជាកម្មវិធីតូចមួយដែលជាការគំរាមគំហែងរាល់គណនី iCloud របស់អ្នកប្រើប្រាស់ អ្នកវាយប្រហារបានបញ្ចេញនូវកូនកម្មវិធីតូចមួយ ដែលគាត់បាននិយាយថា អាចធ្វើការបំបែក រួចចូលទៅគ្រប់គ្រងគណនី iCloud បាន។ កូនកម្មវិធីនោះមានឈ្មោះថា iDict ហើយវាបានប្រើប្រាស់នូវចំនុចខ្សោយមាននៅក្នុង Apple’s security ដើម្បីធ្វើការរំលងនូវយន្តការសុវត្ថិភាព។ មិនទាន់មានការបញ្ជាក់ជាផ្លូវការដែរថា iDict គឺពិតជាអាចធ្វើការហេគបានពិតមែននោះនៅឡើយទេ ប៉ុន្តែអ្នកប្រើប្រាស់លើ…

Read More » -

General

Anonymous Cambodia will work at Ministry of Interior

អ្នកវាយប្រហារអនាមិកកម្ពុជានឹងបម្រើការនៅក្រសួងមហាផ្ទៃ បើតាមព័ត៌មានពីវិបសាយភ្នំពេញបិុស្ត៍បានឲ្យដឹងថា និស្សិតផ្នែកព័ត៌មានវិទ្យា ២នាក់ ដែលត្រូវតុលាការសម្រេចអនុវត្តទោសត្រឹមតែ ៥ ខែ ២០ ថ្ងៃក្នុងទោសជាប់ឃុំ ២ឆ្នាំ នៅក្នុងការប្រកាសសាលក្រមកាលពីព្រឹកថ្ងៃអង្គារ ពាក់ព័ន្ធនឹងការប្រើបច្ចេកវិទ្យាទំនើបចូលបំផ្លាញទិន្នន័យនៅលើគេហទំព័ររបស់ស្ថាប័នសំខាន់ៗមួយចំនួនក្នុង ខែមេសា ក៏ត្រូវតុលាការសម្រេចឲ្យចូលបម្រើការងារក្នុងផ្នែកព័ត៌មានវិទ្យានៅនាយកដ្ឋានសន្តិសុខ នៃក្រសួងមហាផ្ទៃ ផងដែរ។ លោក រស់ ពិសិដ្ឋ ចៅក្រមជំនុំជម្រះនៃសាលាដំបូងរាជធានីភ្នំពេញ…

Read More »