របាយការណ៍: ប្រតិបត្តិការចារកម្ម LOTUS BLOSSOM

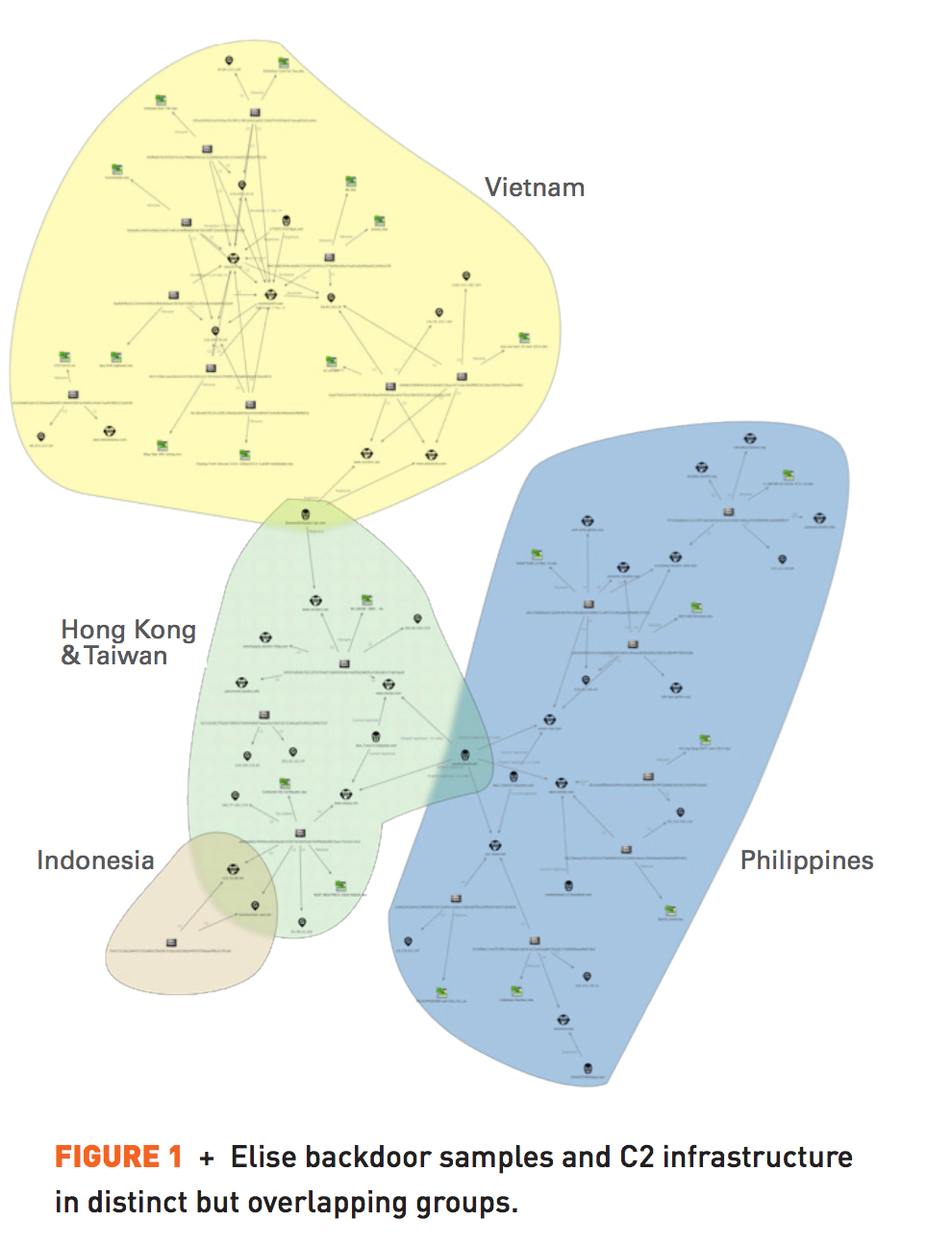

ប្រតិបត្តិការចារកម្ម Lotus Blossom ត្រូវបានគេចាត់ទុកថាគឺជាប្រតិបត្តិការចារកម្មតាមប្រព័ន្ធអិុនធឺណិតមួយប្រឆាំងទៅនឹងរដ្ឋាភិបាល និងយោធានៅក្នុងតំបន់ អាសីុអាគ្នេយ៍ (southeast asia) ដែលមានរយៈពេលប្រមាណច្រើនជាងបីឆ្នាំរួចមកហើយ។ រដ្ឋដែលត្រូវបានកំណត់អត្តសញ្ញាណជាគោលដៅនៃការវាយប្រហារនៅក្នុងយុទ្ធនាការនេះមាន Hong Kong, Taiwan, Vietnam, the Philippines និង Indonesia។ ក្រុមនៃប្រតិបត្តិការនេះ បានប្រើប្រាស់នូវមេរោគ Trojan មួយដែលមានឈ្មោះថា Elise ។

ក្រុមខាងលើនេះ បានប្រើប្រាស់វិធីសាស្ត្រ spear phishing ក្នុងការវាយប្រហារទៅកាន់អ្នកប្រើប្រាស់ ដោយច្រើនតែប្រើប្រាស់នូវឯកសារ office document ដែលមានផ្ទុកមេរោគ និងឯកសារផ្សេងៗទៀតដែលគិតថាជាផលប្រយោជន៍នៃក្រុមគោលដៅ។ បច្ចេកទេសនេះជាទូទៅគឺធ្វើការបញ្ជូនអ៊ីម៉ែល ដែលមានភ្ជាប់ attachment ផ្ទូកទៅដោយមេរោគវាយប្រហារទៅលើចំនុចខ្សោយរបស់ Microsoft Office (CVE-2012-0158) ។ ឯកសារដែលភ្ជាប់មកជាមួយនោះមានដូចជា៖

– ឯកសារតារាងបញ្ជីមន្ត្រីជាន់ខ្ពស់កងទ័ពជើងទឹកហ្វីលីពីន ដែលមានថ្ងៃខែឆ្នាំកំណើត និងលេខទូរស័ព្ទ

– ឯកសារប្រតិបត្តិការមនុស្សធម៌នៅក្នុងកងទ័ពជើងគោកហ្វីលីពីន ដែលមានបោះត្រា “Secret”

– លិខិតអញ្ជើញចូលរួមទស្សនាខ្សែភាពយន្តនៅ Norwegian embassy

ទោះបីជាមិនការកំណត់បុគ្គលណាជាក់លាក់ណាមួយដែលទទួលខុសត្រូវសម្រាប់ការវាយប្រហារនេះក៏ដោយ ភស្តុតាងនានាបានបញ្ជាក់ថា គឺរដ្ឋាភិបាលមួយ (nation state) ដែលមានចំណាប់អារម្មណ៍ខ្លាំងក្នុងតំបន់អាសីុអាគ្នេយ៍។ មេរោគ Elise គឺជាប្រភេទមេរោគដែលត្រូវបានបង្កើតឡើងជាក់លាក់មួយ (custom) ដែលមិនអាចត្រូវបានទិញលក់នៅក្នុងអនឡាញឡើយ ។ មេរោគនេះ គឺត្រូវបានប្រើប្រាស់ដោយក្រុម Lotus Blossom ហើយគឺត្រូវបានបង្កើតឡើងប្រើប្រាស់សម្រាប់តែប្រតិបត្តិការមួយនេះប៉ុណ្ណោះ។

ព័ត៌មានលំអិតស្តីពីប្រតិបត្តិការនេះ

ប្រតិបត្តិការ Lotus Blossom គឺមានគោលដៅវាយប្រហារទៅលើប្រទេសក្នុងតំបន់អាស៊ីអាគ្នេយ៍ ដោយរួមមានស្ថាប័នរដ្ឋាភិបាល និងយោធា ចាប់ផ្តើមក្នុងឆ្នាំ ២០១២ ហើយបន្តមកដល់ឆ្នាំ២០១៥ ។ សកម្មភាពនានាដែលបានរៀបរាប់នៅក្នុងរបាយការណ៍នេះគឺពាក់ព័ន្ធខ្លាំងទៅលើវៀតណាម និងហ្វីលីពីនក្នុងឆ្នាំ ២០១៣ និង ២០១៤ ។

រាល់ការវាយប្រហារទាំងអស់គឺប្រើប្រាស់នូវមេរោគឈ្មោះ Elise ដែលជាត្រូវបានបញ្ចូលទៅក្នុងណេតវើក។ បន្ទាប់មកពួកគេ អាចធ្វើការបញ្ចូលនូវកម្មវិធីផ្សេងៗទៀត ដែលអាចទាញយកទិន្នន័យចេញពីណេតវើក។ ប្រតិបត្តិការនេះគឺពឹងផ្នែកទាំងស្រុងទៅលើបច្ចេកទេស spear phishing ដែលបោកបញ្ជោតអ្នកប្រើប្រាស់ឲ្យបើកនូវឯកសារដែលមានផ្ទុកមេរោគក្នុងនោះ។

ក្នុងពេលដែលក្រុមវាយប្រហារ Lotus Blossom ហាក់ដូចជាធ្វើការចេញពីក្រុមតែមួយ ប៉ុន្តែហេដ្ឋារចនាសម្ព័ន្ធ (infrastructure) ដែលបានប្រើប្រាស់ដើម្បីវាយប្រហារទៅលើរដ្ឋនិមួយៗ គឺត្រូវបានចែកដាច់ពីគ្នា ។ រាល់ Trojan និមួយៗត្រូវបានភ្ជាប់ទៅកាន់ command and control (c2) IP addresses និង domains ដែលត្រូវបានកំណត់នៅក្នុង Trojan’s configuration file ។

សម្រាប់ព័ត៌មានលំអិតបន្ថែមទៀត សូមចូលទៅកាន់របាយការណ៍លំអិត ។

ប្រភព: https://www.paloaltonetworks.com / ប្រែសម្រួលដោយក្រុមការងារវេបសាយ SecuDemy.com