SIM Cards ក្នុងប្រទេសមួយចំនួនអាចវាយលុកពីចំងាយ និងទាញយកព័ត៌មាន

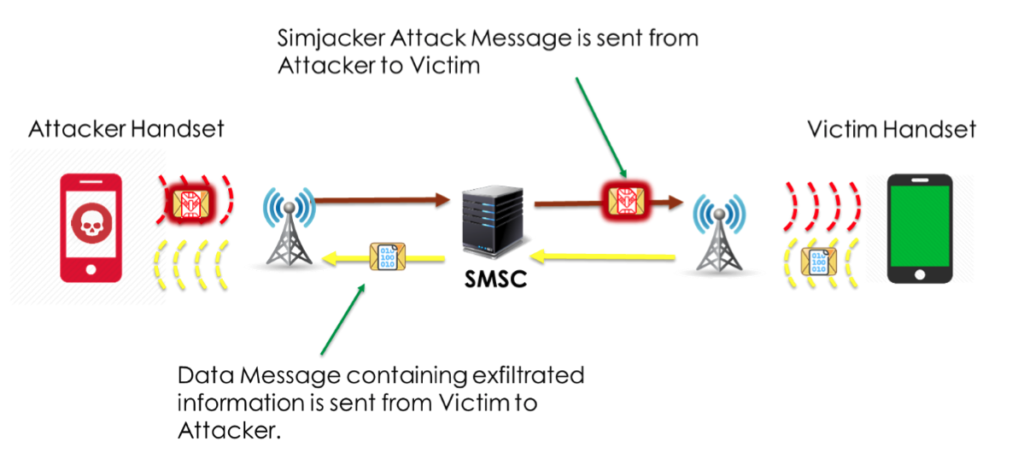

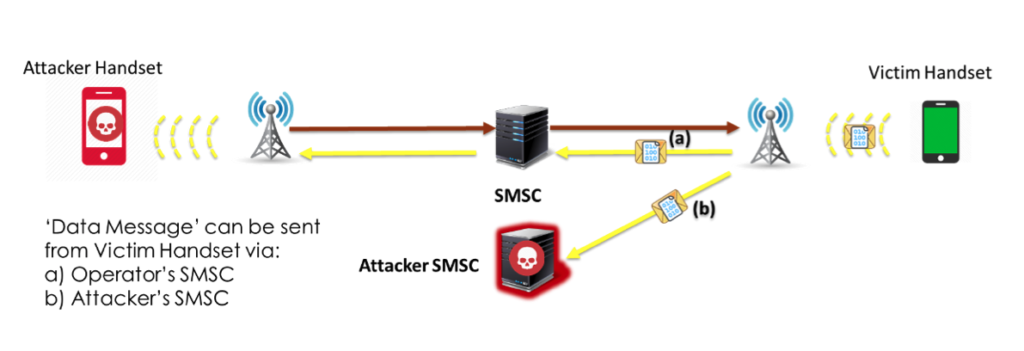

អ្នកទាំងអស់គ្នាប្រហែលជាបានលឺអំពីភាពងាយរងគ្រោះរបស់ SimJacker ដែលត្រូវបានបង្ហាញយ៉ាងច្បាស់កាលពីមួយខែមុន ហើយជះឥទ្ធិពលដល់ស៊ីមកាតជាច្រើន ដែលអាចត្រូវបានវាយលុកពីចម្ងាយដើម្បីលួចចូលទូរស័ព្ទណាមួយដោយគ្រាន់តែផ្ញើសារទៅកាន់តែប៉ុណ្ណោះ។

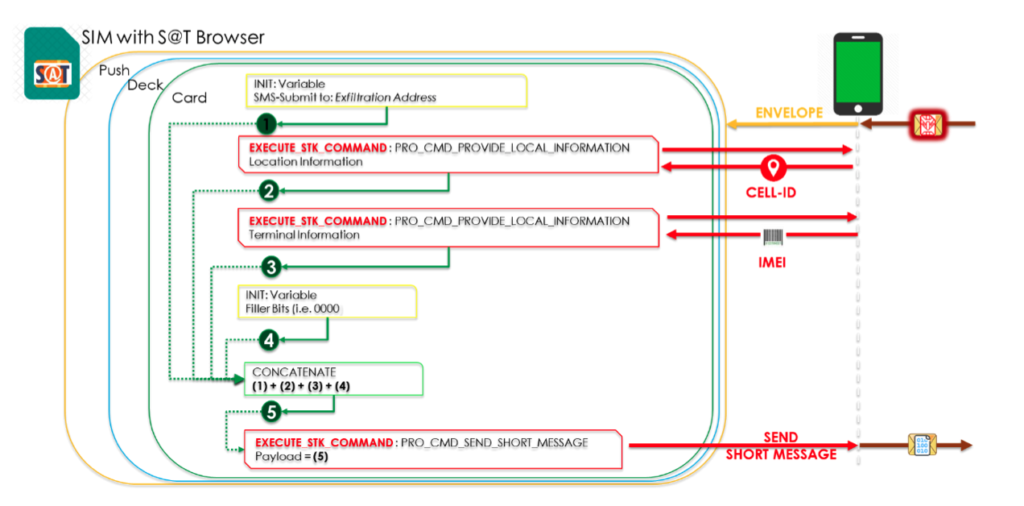

ប្រសិនបើអ្នកមិនដឹងនោះទេ ពាក្យថា “SimJacker” ត្រូវបានគេសំដៅដល់ចំនុចខ្សោយ ឬភាពងាយរងគ្រោះ (vulnerability) បណ្តាលមកពីកង្វៈនៃការផ្ទៀងផ្ទាត់សិទ្ធិ (authentication) និងយន្តការសន្តិសុខ (security mechanism) ដែលត្រូវបានប្រើប្រាស់ដោយ dynamic SIM toolkits ដែលភ្ជាប់មកជាមួយនៅក្នុង Sim cards សម័យថ្មីនេះ។

SIM toolkits ពីរក្នុងចំណោម toolkits ជាច្រើននោះដែលកំពុងប្រើប្រាស់យ៉ាងទូលំទូលាយសព្វថ្ងៃនេះ ត្រូវបានស្គាល់ថា S@T Browser technology and Wireless Internet Browser (WIB) ដែលត្រូវបានគេរកឃើញថាមានចំនុចខ្សោយ SimJacker នេះ។

ក្រុមអ្នកស្រាវជ្រាវផ្នែកសន្តិសុខបច្ចេកវិទ្យាគមនាគមន៍ និងព័ត៌មានមកពី Adaptive Mobile Security បានចេញផ្សាយនូវរបាយការណ៍ថ្មីមួយ ដែលបង្ហាញព័ត៌មានលំអិតអំពីបច្ចេកទេសនៃការវាយប្រហារបែប SimJacker ហើយក៏បានព្យាយាមដោះស្រាយនូវសំណួរដែលមិនទាន់មានចម្លើយមួយចំនួន ដូចជាចំនួនប្រតិបត្តិករ និងប្រទេសដែលរងផលប៉ះពាល់រួមជាមួយព័ត៌មានលម្អិតស្តីពីការវាយប្រហារដែលបានប្រទះឃើញនៅក្នុងពេលបច្ចុប្បន្ននេះផងដែរ។

តើប្រទេសណាខ្លះដែលរងគ្រោះដោយបញ្ហានេះ?

ទោះបីជាអ្នកស្រាវជ្រាវមិនបានដាក់ឈ្មោះប្រតិបត្តិករទូរស័ព្ទចល័តដែលរងផលប៉ះពាល់ ក្នុងគោលបំណងដើម្បីរារាំងអ្នកវាយប្រហារពីការទាញយកអត្ថប្រយោជន៍ពីភាពងាយរងគ្រោះដែលបានបង្ហាញក៏ដោយ ក៏អ្នកស្រាវជ្រាវបានបង្ហាញឈ្មោះប្រទេសដែលស៊ីមកាតងាយរងគ្រោះកំពុងប្រើប្រាស់ផងដែរ។

យោងទៅតាមរបាយការណ៍នោះ បានបញ្ចេញនូវឈ្មោះប្រទេសចំនួន ២៩ ដែលក្នុងទ្វីបទាំងប្រាំ ដែលអតិថិជនរងគ្រោះសរុបមានចំនួន ៦១ ប្រតិបត្តិករ បានកំពុងតែប្រើប្រាស់ SIM ដែលងាយរងការវាយប្រហារ ជាមួយនឹង S@T Browser toolkit ដោយក្នុងនោះរួមមាន៖

- North America: Mexico, Guatemala, Honduras, Costa Rica, Nicaragua, Belize, El Salvador, Dominican Republic, and Panama.

- South America: Peru, Colombia, Brazil, Ecuador, Chile, Argentina, Uruguay, and Paraguay.

- Africa: Nigeria, Ghana, Benin, Ivory Coast, and Cameroon.

- Europe: Italy, Bulgaria, and Cyprus.

- Asia: Saudi Arabia, Iraq, Palestine and Lebanon.

កំពុងតែមានការវាយប្រហារ SIMJacker

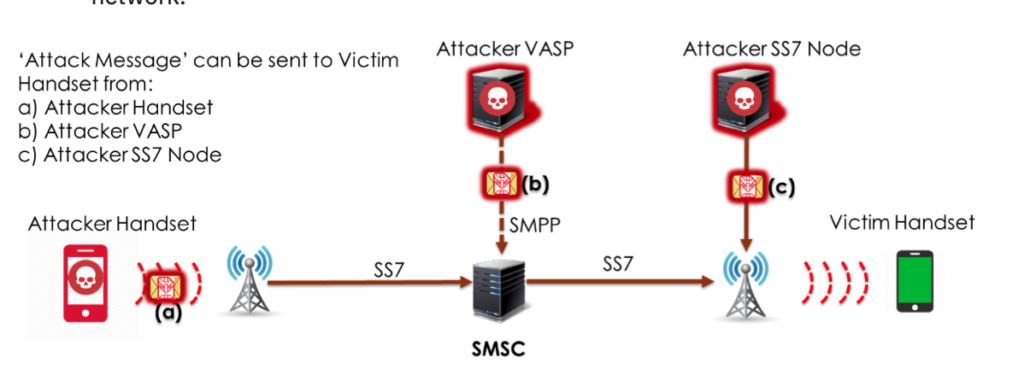

យោងតាមអ្នកស្រាវជ្រាវបានឱ្យដឹងថា ក្រុមហ៊ុនមួយដែលមានសកម្មភាពយ៉ាងហោចណាស់ចាប់ពីឆ្នាំ ២០១៥ និងត្រូវបានគេស្គាល់ថា បានវាយលុកទៅលើគោលដៅអ្នកប្រើប្រាស់មកពីប្រទេសជាច្រើន តាមរយៈបណ្តាញ SS7 បាននឹងកំពុងវាយលុកទៅចំនុចខ្សោយ SimJacker ក្នុងគោលបំណងដើម្បីប្រមូលព័ត៌មានសម្ងាត់ (intelligence gatering)។

វាបានចាប់ផ្តើមនៅពេលអ្នកស្រាវជ្រាវរកឃើញសារ SMS មិនធម្មតា និងគួរឱ្យសង្ស័យនៅក្នុងត្រីមាសចុងក្រោយនៃឆ្នាំ 2018 ហើយនៅពេលតាមដានយ៉ាងសកម្ម ពួកគេបានកត់ត្រាសារ Simjacker ប្រមាណជិត 25,000 សារ ដែលព្យាយាមបញ្ជូនទៅឧបករណ៍ចល័តចំនួន 1500 ផ្សេងៗគ្នាក្នុងរយៈពេល 30 ថ្ងៃ។

អ្នកស្រាវជ្រាវបាននិយាយថា“ យើងជឿជាក់ថាមុនពេលរកឃើញបញ្ហានេះ ពួកគេតាមដានទីតាំងអតិថិជនទូរស័ព្ទចល័តរាប់ពាន់នាក់ដោយជោគជ័យក្នុងរយៈពេលជាច្រើនខែ ហើយប្រហែលជាប៉ុន្មានឆ្នាំទៀតផង ។ “យើងក៏បានសង្កេតឃើញផងដែរ ពីការដកពិសោធន៍របស់អ្នកវាយប្រហារជាមួយនឹងទម្រង់នៃការវាយប្រហារថ្មីៗដោយប្រើភាពងាយរងគ្រោះនោះ។ ភាពស្មុគស្មាញនៃការវាយប្រហារនេះគឺមានទំហំធំធេងជាងអ្វីដែលយើងបានរកឃើញនាពេលនេះទៅទៀត។”

អ្នកស្រាវជ្រាវបានសង្កេតឃើញនូវភាពខុសៗគ្នាប្រមាណជា ៨៦០ករណី នៅក្នុង SMS Packet ដែលបានផ្ញើរមកពីលេខទូរស័ព្ទយ៉ាងហោចណាស់ចំនួន ៧០ ដែលគ្រប់គ្រងដោយអ្នកវាយប្រហារ។

ក្រៅពីេនះ អ្នកស្រាវជ្រាវក៏បានសង្កេតឃើញថា អ្នកវាយប្រហារបានធ្វើការព្យាយាមក្នុងការប្រើប្រាស់ ការវាយប្រហារ SS7 ទៅលើគោលដៅណាដែលការវាយប្រហារ SimJacker មិនទទួលបានជោគជ័យ។

តើអ្នកត្រូវការពារខ្លួនដូចម្តេចពីការវាយប្រហារ SimJacker?

ជាអកុសល មិនមានវិធីសាមញ្ញសម្រាប់អតិថិជនទូរស័ព្ចចល័តដើម្បីដឹងថា SIM card របស់ខ្លួនមានចំនុចខ្សោយ ឬអត់នោះទេ។

ទោះបីជាមានកម្មវិធី ដែលអាចប្រើបានដូចជា SnoopSnitch ដែលអ្នកអាចទាញយកពី Google Play Store ដើម្បីរកមើលការវាយប្រហារ ដែលផ្អែកលើការផ្ញើសារជាអក្សរប្រព័ន្ធគោលពីរ (binary SMS) ក៏ដោយ វាទាមទារឱ្យឧបករណ៍ Android របស់អ្នកធ្វើការបំបែកភាពដើមប្រព័ន្ធប្រតិបត្តិការ(root) ហើយសូម្បីតែដឹងថាវានឹងមិនជួយអ្នកច្រើននោះទេ។ នេះដោយសារតែ ជនរងគ្រោះមានលទ្ធភាពតិចតួចបំផុតដែលអាចធ្វើបានដើម្បីការពារខ្លួន លើកលែងតែរង់ចាំប្រតិបត្តិករទូរស័ព្ទរបស់ខ្លួនដាក់យន្តការសន្តិសុខ ។

ក្នុងខណៈពេលនេះ អង្គភាព GSM Association (GSMA) បានផ្តល់នូវយន្តសាស្ត្រខ្លះៗដើម្បីទប់ស្កាត់ ហើយរាំងខ្ទប់ (block) ការវាយប្រហារទាំងនេះ។ ជាមួយគ្នានេះផងដែរ អង្គភាព Simalliance ក៏បានធ្វើការអាប់ដេត S@T browser specifications ដើម្បីធ្វើឱ្យប្រសើរឡើងនូវសន្តិសុខនៃ SIM toolkits ហើយបានផ្តល់អនុសាសន៍ សម្រាប់អ្នកផលិត SIM card ក្នុងការអនុវត្តសន្តិសុខសម្រាប់ S@T push messages៕

Image Cover: AdaptiveMobile Security Report