Satellite Turla: APT Command and Control in the Sky

ក្រុមអ្នកវាយប្រហារតាមប្រព័ន្ធអិុនធឺណិតជាជនជាតិរុសី្សដែលត្រូវបានគេស្គាល់ឈ្មោះថា Turla APT (Advanced Persistent Threat) បានវាយលុកចូល ទៅកាន់ commercial satellites ដើម្បីលាក់នូវទីតាំងបញ្ជាប្រតិបត្តិការ (command-and-control operations) នេះបើតាមអ្វីដែលក្រុមហ៊ុនសន្តិសុខព័ត៌មានបាននិយាយនាពេលថ្មីៗនេះ។

ក្រុម Turla APT group ដែលត្រូវបានដាក់ឈ្មោះបន្ទាប់ពីកម្មវិធីរបស់ពួកគេឈ្មោះថា Epic Turla វាយប្រហារទៅលើ satellite-based Internet connections ដើម្បី៖

– លួចយកព័ត៌មានសំខាន់ៗពីរដ្ឋាភិបាល យោធា ការទូត អង្គភាពស្រាវជ្រាវ និងអប់រំ នៅក្នុងសហរដ្ឋអាមេរិក និងអឺរ៉ុប

– លាក់នូវម៉ាស៊ីនមេបញ្ជាប្រតិបត្តិការ មិនឲ្យអាជ្ញាធរមានសមត្ថកិច្ចរកឃើញ

ក្រៅពីការរកឃើញនូវប្រតិបត្តិការរបស់ក្រុមនេះកាលពីឆ្នាំទៅ Turla APT មានសកម្មភាពយ៉ាងសកម្មអស់រយៈពេលប្រមាណជា មួយទសវត្សមកហើយ ដោយលាក់ខ្លួនយ៉ាងស្ងៀមស្ងាត់ពីអាជ្ញាធរមានសមត្ថកិច្ច និងក្រុមហ៊ុនផ្នែកសន្តិសុខព័ត៌មានានា។

តែក្នុងពេលនេះ អ្នកស្រាវជ្រាវមកពីក្រុមហ៊ុន Kaspersky ដែលមានមូលដ្ឋាននៅទីក្រុងមូស្គូ បានធ្វើការអៈអាងថា ខ្លួនបានរកឃើញនូវវិធីសាស្ត្រដែល Turla APT លាក់ខ្លួនហើយ។ ក្រុមនេះបានប្រើប្រាស់នូវ commercial satellite Internet connections ដើម្បីលាក់នូវម៉ាស៊ីនមេសម្រាប់បញ្ជាប្រតិបត្តិការរបស់ខ្លួន ដែលគេហៅថា Command-and-Control (C&C) server។

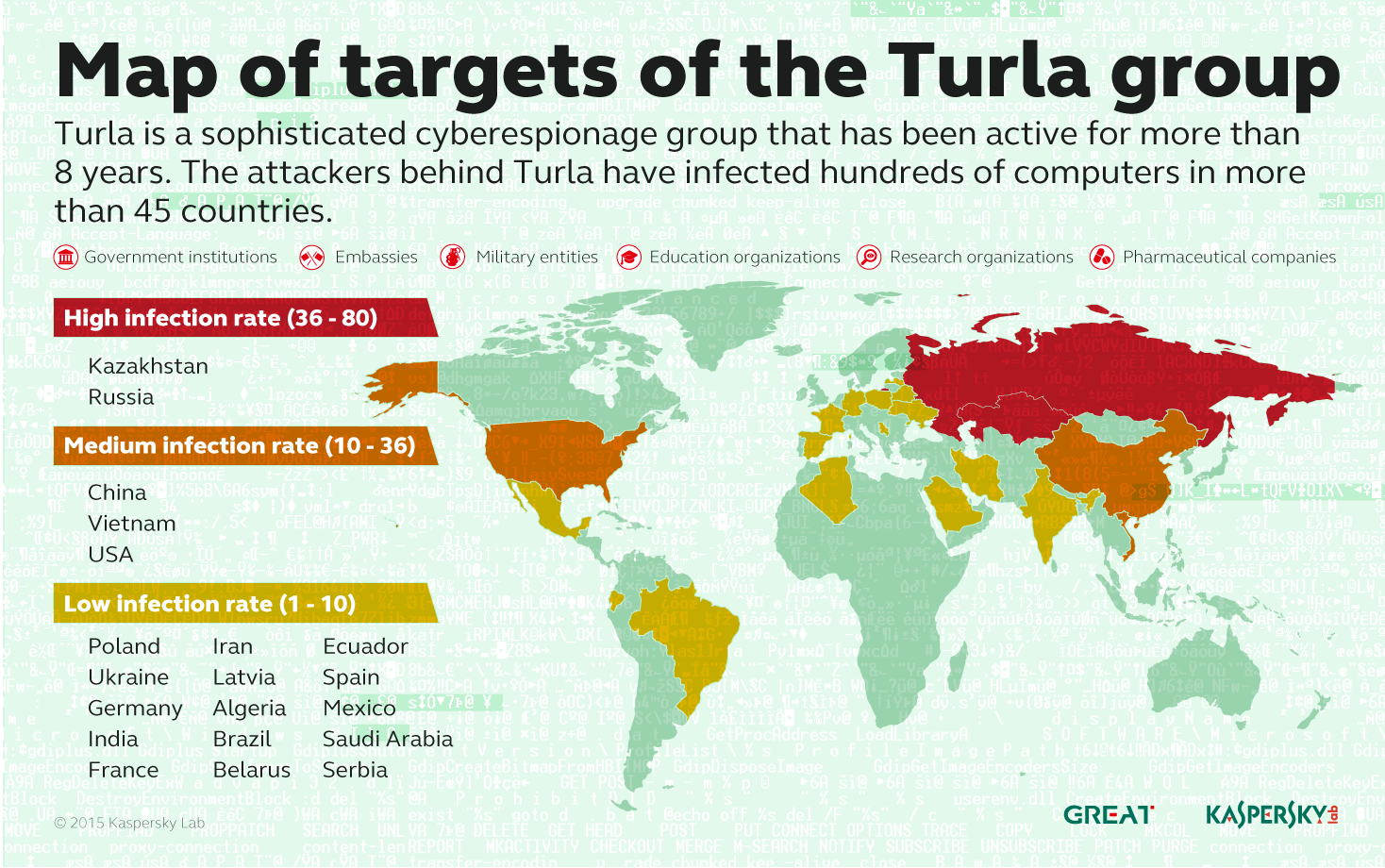

Turla គឺជាក្រុមចារកម្មតាមប្រព័ន្ធអិុនធឺណិតមួយក្រុមដែលមានលក្ខណៈស្មុគស្មាញ ហើយត្រូវបានជឿជាក់ថាត្រូវបានទទួលបានការគាំទ្រពីរដ្ឋាភិបាលរុស្សី ហើយមានគោលដៅចារកម្មទៅលើ ស្ថាប័នសំខាន់ដូចដែលបានរៀបរាប់ខាងលើ នៅក្នុងប្រទេសប្រមាណជា ៤៥ ដោយរួមមាន China, Vietnam, និង United States ផងដែរ។

ការវាយលុកទៅកាន់ Satellite ដើម្បីលាក់ Command-and-Control Servers

ក្រុមនេះត្រូវបានគេស្គាល់ថា បានធ្វើការវាយលុកជ្រៀតជ្រែកចូលចំនុចខ្សោយធំៗជាច្រើនទាំងក្នុង Windows និង Linux។ ប៉ុន្តែបច្ចេកទេសនៃការប្រើប្រាស់ satellite-based communication ដើម្បីលាក់ទីតាំងម៉ាស៊ីនមេរបស់ខ្លួន គឺបង្ហាញឲ្យឃើញកាន់តែច្បាស់ថា វាគឺកាន់តែមានលក្ខណៈស្មុគស្មាញជាងមុន។

ក្រុមនេះវាយលុកទៅកាន់ Satellites ចាស់ៗដោយសារហេតុផល

– មិនមានការតភ្ជាប់ដោយប្រើប្រាស់ encryption

– ពឹងផ្អែកទៅលើការធ្វេសប្រហេសរបស់អ្នកប្រើប្រាស់ satellite Internet service providers នៅជំុវិញពិភពលោក

ក្រុមនេះបានប្រើប្រាស់ចំនុចខ្វៈខាតដែលមាននៅក្នុងការរៀបចំ (design) នៃ satellites ទាំងនោះ ដែលអាចត្រូវបានវាយលុកជ្រៀតជ្រែកចូលបានដោយងាយ ហើយធ្វើការចាប់យក (intercept) ចរាចរទិន្នន័យរវាង satellite នឹងអ្នកប្រើប្រាស់ណាមួយ។

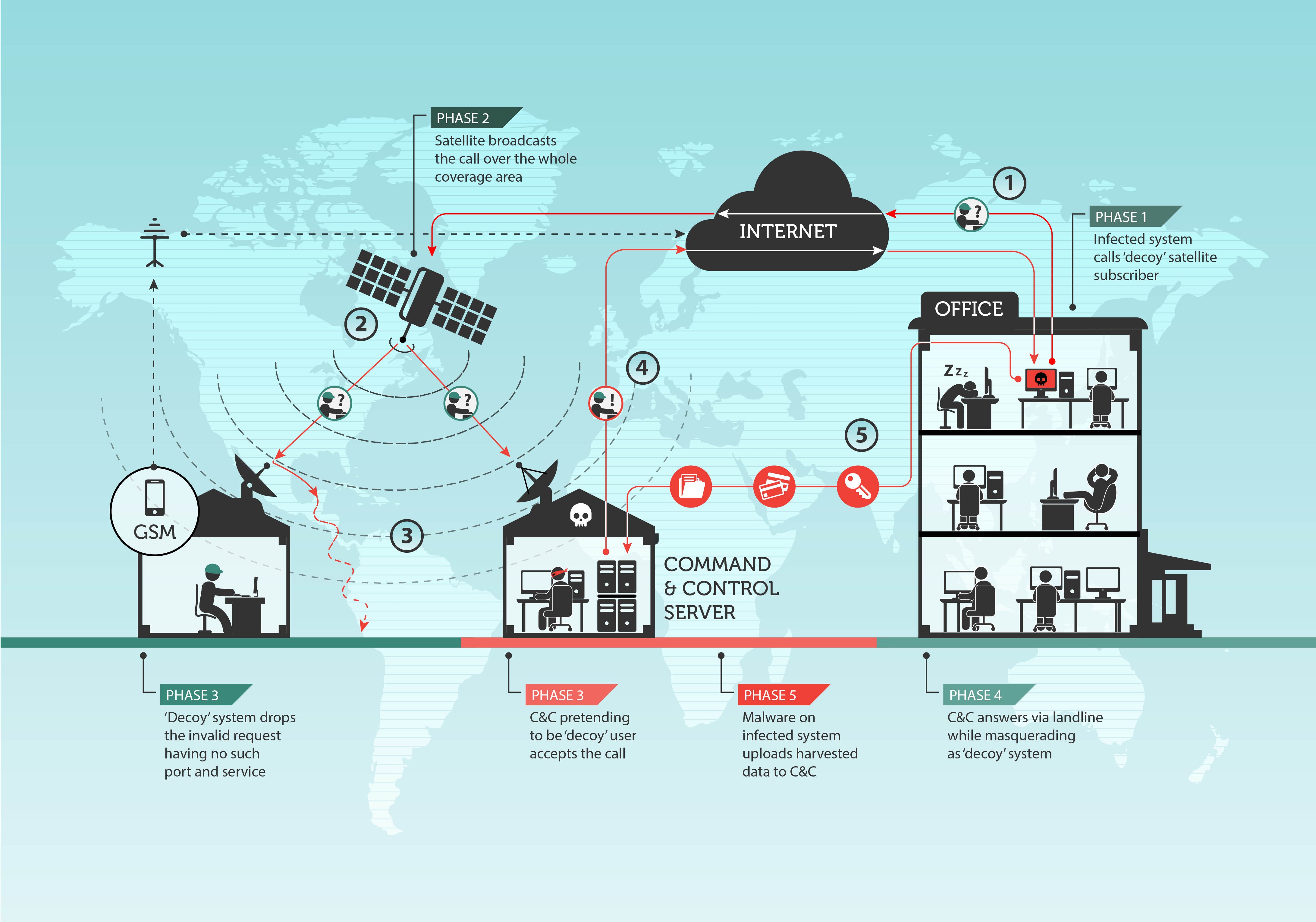

តើវាដំណើរការយ៉ាងដូចម្តេច?

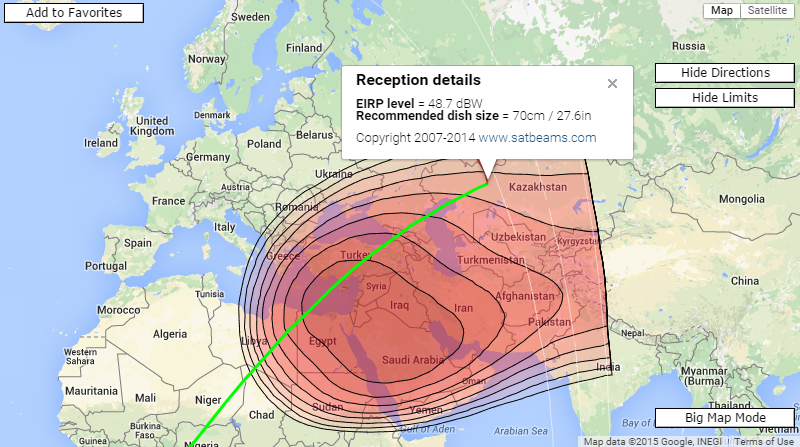

បច្ចេកទេសមួយនេះគឺវាងាយស្រួលទេ ពីព្រោះនៅក្នុង satellites ដែលដំណើរការជុំវិញផែនដីនេះ គឺមានចំនុចខ្សោយច្រើនណាស់ និងបានធ្វើការបញ្ជូន ទិន្នន័យដោយគ្មានការបំលែង (unencrypted traffic) ទៅកាន់ទីតាំងណាមួយនៅលើផែនដី ។

ក្រុម Turla APT ត្រូវការតែ:

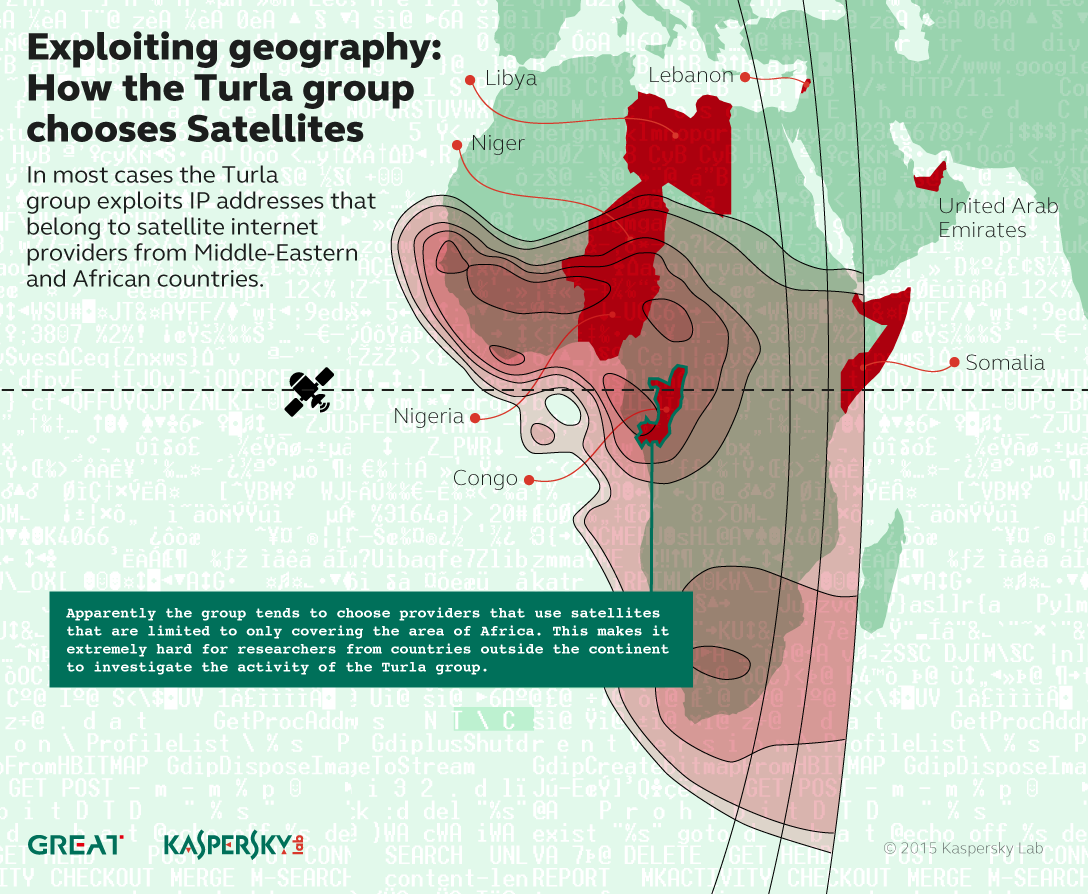

– ជួលផ្ទះនៅក្នុងតំបន់ណាមួយដែលគ្របដណ្តប់ដោយសេវា របស់ satellites ដែលមានចំនុចខ្សោយនោះ

– មាននូវ satellite dish ដើម្បីធ្វើការ intercept ត្រាហ្វិក

– បណ្តាញអ៊ិនធឺណិត

អ្នកវាយប្រហាររបស់ក្រុម Turla ធ្វើការជ្រៀតចូលតាមរយៈត្រាហ្វិកដែលបញ្ជូនចុះមកផែនដីចេញពី satellite ហើយធ្វើការជ្រើសរើសយក IP address នៃអ្នកប្រើប្រាស់ណាមួយក្នុងពេលនោះ។ នៅពេលដែលជ្រើសរើសបានហើយ អ្នកវាយប្រហារព្យាយាមធ្វើការវាយប្រហារចូលទៅកាន់កុំព្យូទ័រគោលដៅ ហើយបញ្ចូលនូវមេរោគដើម្បីធ្វើការកំណត់នូវ domain name នៃ C&C servers ដោយចង្អុលទៅកាន់ IP Address នោះ។

នៅពេលដែល Turla hackers ជ្រៀតចូល និងគ្រប់គ្រងប្រព័ន្ធ Satellite របស់អ្នកប្រើប្រាស់, អ្នកវាយប្រហារនឹងបញ្ជាទៅកាន់កុំព្យូទ័រដែលឆ្លងមេរោគ បញ្ជូនទិន្នន័យដែលលួចបានទៅកាន់ C&C Server ។ ចំនុចដែលល្អនៅទីនេះគឺថា ក្រុម Turla មានការលាក់ទីតាំង C&C របស់ខ្លួនបានយ៉ាងមាន ប្រសិទ្ធិភាព ពីព្រោះវាអាចនៅទីតាំងណាមួយក៏បាន ឲ្យតែស្ថិតនៅក្នុងដែននៃ satellite beam (ឧ. រាប់ពាន់គីឡូម៉ែត្រ)។

ប្រភព៖

– http://thehackernews.com/2015/09/hacking-satellite.html

– https://securelist.com/blog/research/72081/satellite-turla-apt-command-and-control-in-the-sky/