Knowledge

-

Presentation – General Understanding about Virus

បទបង្ហាញការយល់ដឹងទូទៅពីមេរោគ ខាងក្រោមនេះគឺជាកិច្ចការស្រាវជ្រាវរបស់និស្សិតនៃសាកលវិទ្យាល័យបៀលប្រាយស្តីអំពី “មេរោគកុំព្យូទ័រ”។ តើមេរោគកុំព្យូទ័រចែកចេញជាប៉ុន្មានប្រភេទ ហើយវាដំណើរការដូចម្តេច? តើអ្នកត្រូវការពារខ្លួនយ៉ាងណាខ្លះ? សូមអានទាំងអស់គ្នា!

Read More » -

Presentation – Phishing

កិច្ចការស្រាវជ្រាវរបស់និស្សិតសាកលវិទ្យាល័យបៀលប្រាយស្តីពី Phishing ខាងក្រោមនេះគឺជាកិច្ចការស្រាវជ្រាវរបស់និស្សិតសាកលវិទ្យាល័យប្រៀលប្រាយ (BBU) ស្តីអំពី Phishing។ អ្នកទាំងអស់គ្នានឹងបានយល់ដឹងថាតើអ្វីទៅជា Phishing? ហើយវាចែកចេញជាប៉ុន្មានប្រភេទ? មានវិធីសាស្ត្រអ្វីខ្លះដើម្បីការពារវា? អត្ថបទផ្សេងទៀត – យល់ដឹងបន្ថែមពី Phishing សូមអានទាំងអស់គ្នា!

Read More » -

Presentation – What is HeartBleed?

បទបង្ហាញកិច្ចការស្រាវជ្រាវរបស់និស្សិតស្តីពី HeartBleed ខាងក្រោមនេះគឺជាកិច្ចការស្រាវជ្រាវរបស់និស្សិត BBU ទាក់ទងទៅនឹង HeartBleed។ តើអ្វីទៅជាដែលហៅថា HeartBleed? ហើយតើប្រព័ន្ធណាខ្លះ ដែលទទួលរងគ្រោះដោយសារវា? តើអ្នកត្រូវធ្វើដូចម្តេចខ្លះ? សូមអានទាំងអស់គ្នា!

Read More » -

Presentation – Understanding Malware

បទបង្ហាញកិច្ចការស្រាវជ្រាវរបស់និសិ្សតស្តីពី ការយល់ដឹងពី Malware ខាងក្រោមនេះគឺជាបទបង្ហាញកិច្ចការស្រាវជ្រាវ របស់និសិ្សតនៃសាកលវិទ្យាល័យបៀលប្រាយស្តីពី Malware។ នៅក្នុងបទបង្ហាញនេះ ចំនុចមួយចំនួននឹងត្រូវ លើកយកមកបង្ហាញ៖ ១. តើអ្វីទៅជា Malware? ២. បញ្ហាដែលបណ្តាលមកពី Malware ៣. ដំណោះស្រាយនៃ Malware ៤. ការសរុបសេចក្តីនៃ…

Read More » -

Choose longer passwords to reduce hacking risk

ចូរជ្រើសរើសយកនូវពាក្យសម្ងាត់វែងដើម្បីកាត់បន្ថយនូវហានិភ័យនៃការវាយប្រហារ ការបន្ថែមនូវតួអក្សរធំ (UpperCase) ឬក៍តួអក្សរពិេសស ទៅក្នុងពាក្យសម្ងាត់របស់អ្នក មិនបានធ្វើឲ្យមានភាពលំបាកក្នុងការបំបែកនោះទេ នេះបើតាមការ ស្រាវជ្រាវថ្មីៗនេះ ដែលព្យាយាមបំបែកពាក្យសម្ងាត់ចំនួន 600,000។ នៅក្នុង 2014 Business Password Analysis បានធ្វើតេស្តទៅលើពាក្យសម្ងាត់ចំនួន 626,718 ដោយមានលទ្ធភាពក្នុងការបំបែក បានច្រើនជាង ពាក់កណ្តាលក្នុងរយៈពេល…

Read More » -

Presentation on Facebook Security

បទបង្ហាញស្តីពីសន្តិសុខហ្វេសប៊ុក ខាងក្រោមនេះគឺជាបទបង្ហាញមួយដែលត្រូវបានរៀបចំដោយលោក Sorn Chanratha មន្ត្រីសារព័ត៌មាននៅបណ្តាញយុវជនកម្ពុជា (Media Officer at Cambodian Youth Network)។ នៅក្នុងបទបង្ហាញនេះគឺអ្នកនឹងយល់ដឹងពី៖ – ការការពារគណនីហ្វេសប៊ុករបស់អ្នក – ការជៀសវាងពី Scammer – បោកអ្នកគោលដៅរបស់ហ្វេសប៊ុក –…

Read More » -

Privileged Accounts Are Exploited by the top 8 ways

ចំនុចចំបងធំៗប្រាំបីយ៉ាងដែលគណនីរបស់អ្នកត្រូវបានជ្រៀតជ្រែក (exploited) អង្គភាពធំៗតែងតែមាននូវគណនីជាច្រើនរាប់ពាន់ ដែលជាទូទៅគ្រប់គ្រងមិនបានល្អឡើយ។ អ្នកមិនល្អនៅខាងក្នុង អតីតបុគ្គលិក ឧក្រិដ្ឋជនវាយប្រហារ ហើយនឹង អ្នកវាយប្រហារដែលមានការឧបត្ថម្ភពីរដ្ឋាភិបាល (state-sponsored) អាចវាយប្រហារទៅលើគណនីដែលគ្រប់គ្រងមិនបានល្អជាច្រើនទាំងនេះ ដើមី្បជ្រៀត ចូលទៅក្នុងប្រព័ន្ធរបស់អង្គភាព ដោយប្រើប្រាស់នូវវិធីសាស្ត្រមួយចំនួនដូចខាងក្រោម៖ – Share Accounts: អភិបាលប្រើប្រាស់ប្រព័ន្ធតែងតែប្រើប្រាស់សារចុះសារឡើងនូវពាក្យសម្ងាត់ (re-use password)…

Read More » -

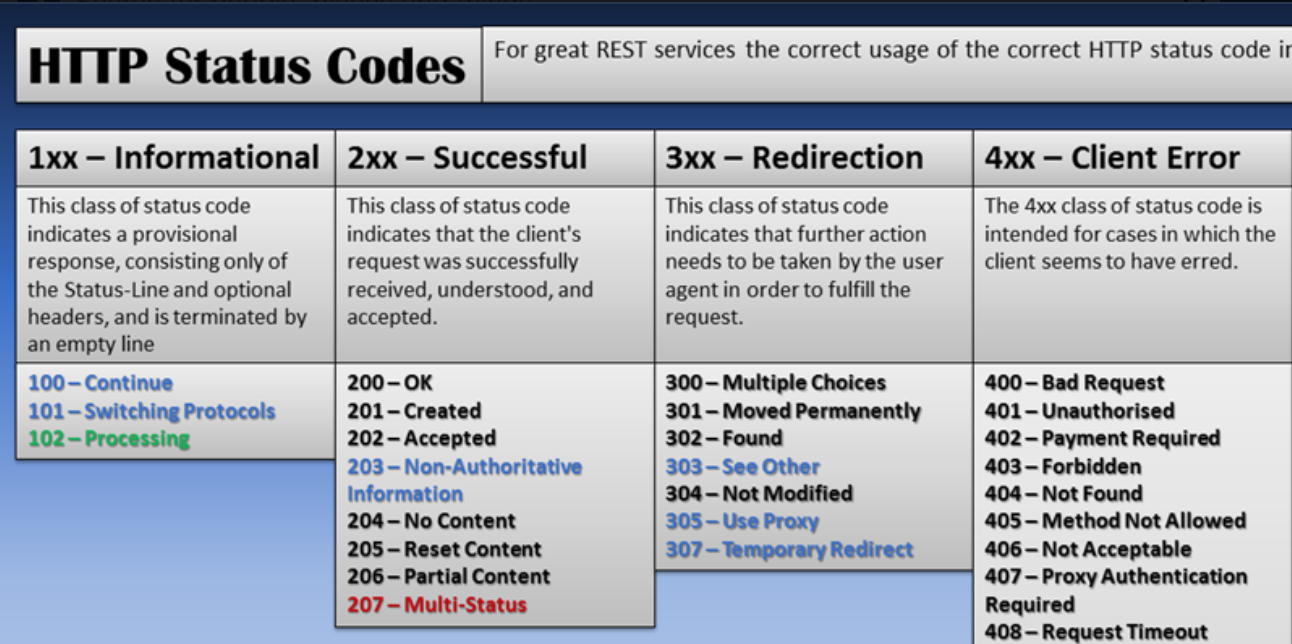

HTTP Status Code

លេខកូដដែលប្រើប្រាស់នៅក្នុង HTTP Protocol ខាងក្រោមនេះគឺជាលេខកូដទាំងអស់ដែលប្រើប្រាស់នៅក្នុង HTTP Protocol ដែលវាមានសារៈសំខាន់ណាស់ សម្រាប់ពេលដោះស្រាយបញ្ហា ដែលកើតមាន ឡើងចំពោះវិបសាយ។

Read More » -

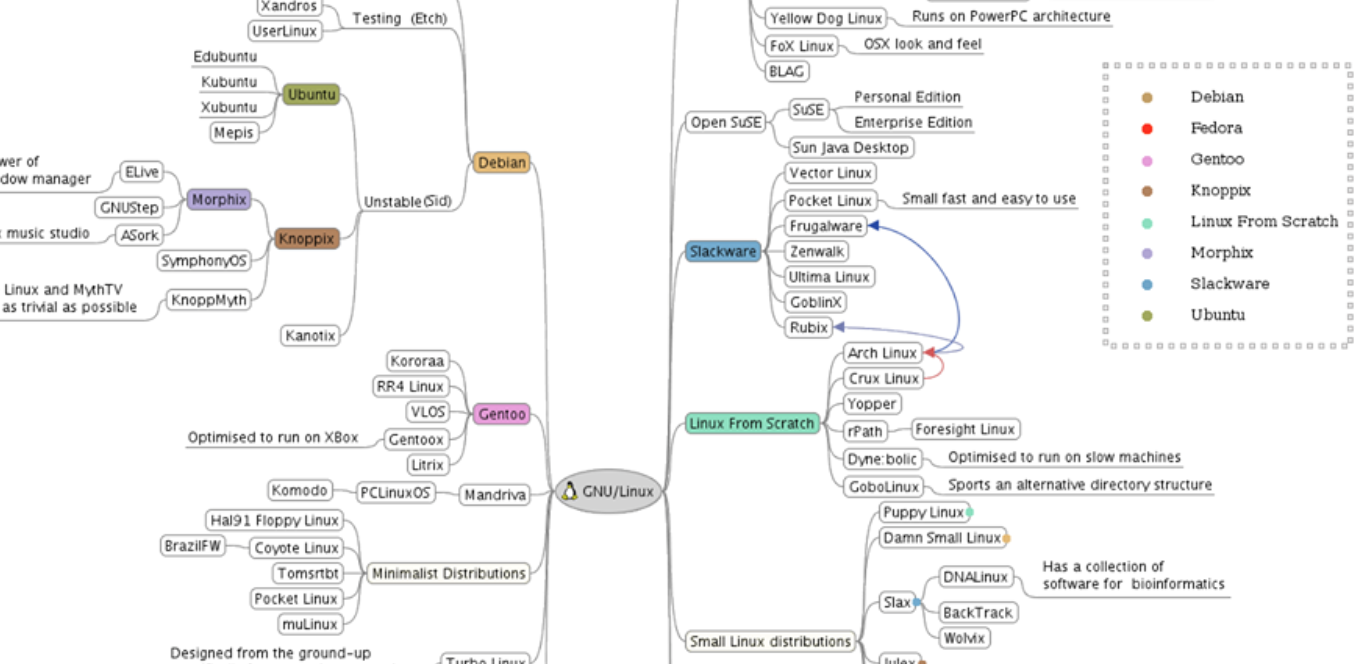

Relationship between Linux Brands

ទំនាក់ទំនងរវាងផលិតផលទាំងអស់ក្នុងស្រលាយ Linux ខាងក្រោមនេះគឺជារូបភាពដែលបង្ហាញពីទំនាក់ទំនងខ្សែស្រលាយ Linux ទាំងអស់ ដែលមានប្រើប្រាស់ក្នុងពិភព IT។ សូមអានវាដើម្បីបានជាចំណេះដឹង!

Read More » -

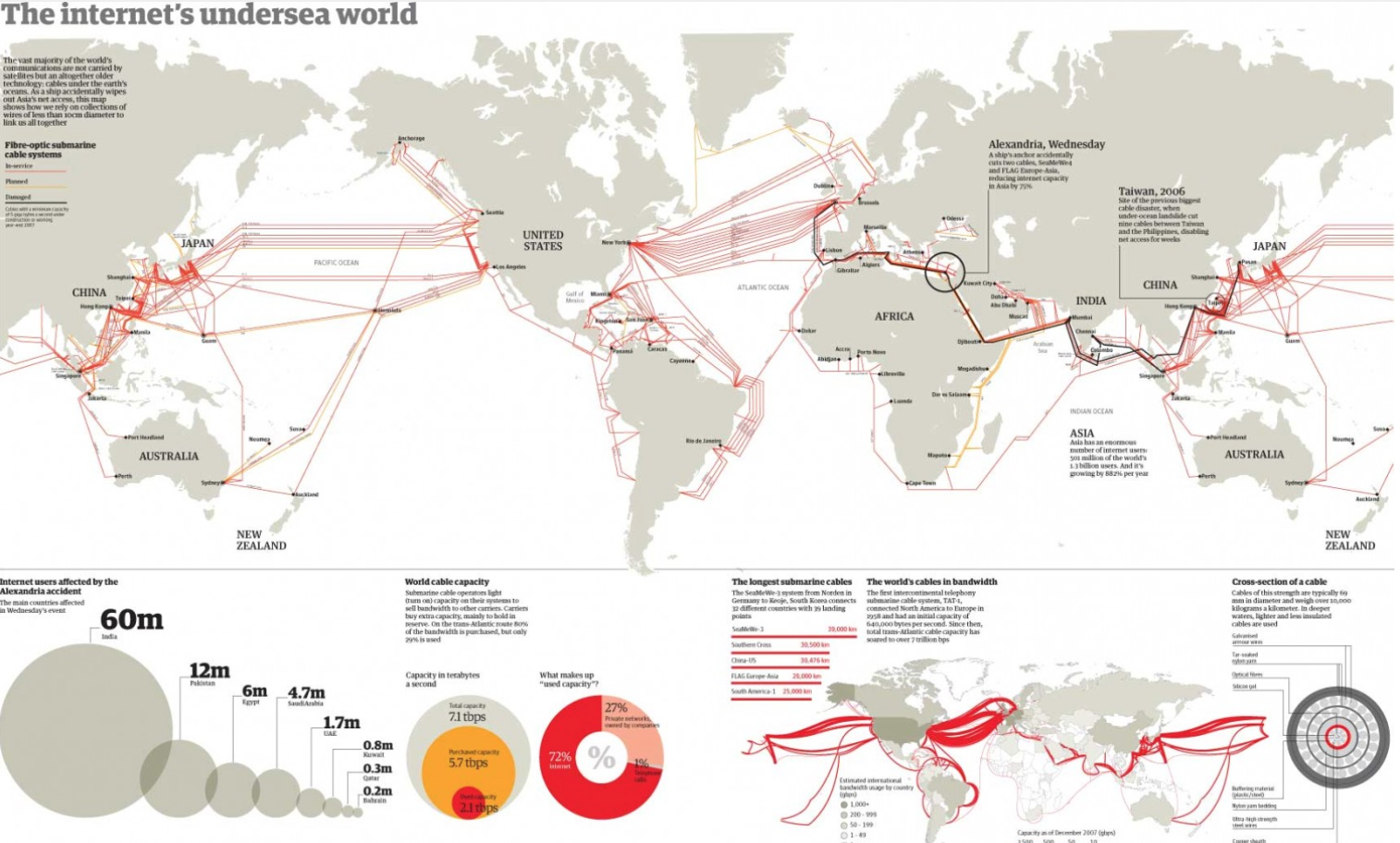

The Internet’s Undersea World

រូបភាពនៃខែ្សកាបអិនធឺណែតក្រោមបាតសមុទ្រជុំវិញពិភពលោក ខាងក្រោមនេះគឺជារូបភាពដែលបង្ហាញពីខ្សែកាប (Optical Fiber) ក្រោមបាតសមុទ្រ ដែលតភ្ជាប់បណ្តាញអិនធឺែណេតជុំវិញពិភពលោក។

Read More » -

[Report] – Economic impact of cybercrime II

របាយការណ៍ស្តីពីផលប៉ះពាល់ផ្នែកសេដ្ឋកិច្ចនៃ Cybercrime II បើតាមរបាយការណ៍ដែលចេញផ្សាយដោយក្រុមហ៊ុន Intel Security (អតីត McAfee) បានឲ្យដឹងថា៖ Cybercrime គឺជាឧស្សាហកម្មមួយដែលមានការរីកដុះដាល។ ការទទួលផលតបស្នងវិញគឺមហាសាល រីឯហានិភ័យគឺមានកម្រិតទាប។ យើងបានធ្វើការប៉ាន់ស្មានថា ទំហំទឹកប្រាក់ប្រមាណច្រើនជាង $445 billion បានបាត់បង់ទៅលើសេដ្ឋកិច្ចពិភពលោកបណ្តាលមកពី Cybercrime ដោយរួមមានទាំង…

Read More » -

Hacking E-Book Collections

ការបម្រូលផ្តុំនូវសៀវភៅស្តីពី Hack ជាច្រើន ខាងក្រោមគឺជាសៀវភៅអេឡិចត្រូនិចស្តីពីការ Hack ដែលត្រូវបានចងក្រងប្រមូលផ្តុំ។ សូមធ្វើការទាញយកដើមី្បអានធ្វើជាចំណេះដឹង៖ Syngress – Aggressive Network Self-Defense.pdf 82.85 MB Syngress – Best Damn Windows Server…

Read More » -

Linux Intrusion Detection Discovery Cheat Sheet

ឯកសារ Linux Intrusion Detection Discovery Cheat Sheet ជាទូទៅសម្រាប់អភិបាលគ្រប់គ្រងប្រព័ន្ធ (System Administrators) គឺជាអ្នកដែលនៅជាប់ជាមួយនឹងផ្នែក security។ នៅក្នុងឯកសារខាងក្រោមនេះ គឺមានគោលបំណងផ្តល់ឲ្យពួកគាត់នូវការគាំទ្រ ក្នុងការស្វែងរកនូវការជ្រៀតចូលទៅក្នុងប្រព័ន្ធពីសំណាក់អ្នកវាយប្រហារ។ ទាញយក៖ http://flexydrive.com/yinsfmk638wd

Read More » -

XSS Cheat Sheet For Developers

ឯកសារនៃការវាយប្រហារបែប Cross-Site Scripting (XSS) Cross-Site Scripting (XSS) គឺជាបច្ចេកទេសមួយប្រភេទនៃការវាយប្រហារទៅលើចំនុចខ្សោយដែលមាននៅក្នុង Web Application ។ XSS អនុញ្ញាតឲ្យអ្នកវាយប្រហារធ្វើការបញ្ចូលនូវ client-side script ទៅក្នុង web page ដែលត្រូវបានបើកមើលដោយអ្នកប្រើប្រាស់។ វាអាចត្រូវបានប្រើប្រាស់ដោយអ្នកវាយប្រហារ…

Read More »