វេបសាយរាប់លានប្រឈមមុខនឹងហានិភ័យនៃការគ្រប់គ្រងពីចម្ងាយ: ImageMagick

ImageMagick គឺជាកូនកម្មវិធីតូចមួយ ឥតគិតថ្លៃ (Open Source) ហើយដែលមានវត្តមានច្រើនជាង ២៥ឆ្នាំមកហើយ ហើយប្រហែលជាអ្នកក៏មិនដែលធ្លាប់បានលឺឈ្មោះ ឬស្គាល់នូវនិមិត្តសញ្ញារបស់វាឡើយ (logo) ។

ប៉ុន្តែអ្នកប្រហែលជាប្រើប្រាស់នូវកម្មវិធីនេះ ដោយអ្នកមិនបានដឹងខ្លួន ដែលជាឧទាហរណ៍គឺនៅពេលដែលអ្នកធ្វើការបញ្ជូនរូបភាព (upload images) ទៅកាន់វេបសាយ ឬក៏នៅក្នុងវេប blog ណាមួយ។ ImageMagick មិនដូចគ្នាទៅនឹងកម្មវិធី GIMP ឬ Adobe Photoshop នោះទេ ដែលអ្នកអាចធ្វើការបើករូបភាព ហើយធ្វើការជាមួយនឹងការងារជាច្រើនចេញពីក្នុង menu នៃកម្មវិធី។ ImageMagick គឺជាបន្តុំនៃ command-line programs ដែលត្រូវបានប្រើប្រាស់សម្រាប់ធ្វើប្រតិបត្តិការនៃរូបភាពជាច្រើន មានលក្ខណៈដដែលៗ។

ជាឧទាហរណ៍ បើសិនជាអ្នកផ្តល់នូវសេវាកម្មអនឡាញ ដែលអ្នកប្រើប្រាស់អាចធ្វើការរក្សាទុកនូវរូបភាពនៃដំណើរកំសាន្តថ្មីៗ ហើយនឹងអាចបើកមើលវា នៅពេលក្រោយនោះ អ្នកអាចប្រើប្រាស់នូវកូនកម្មវិធី ImageMagick ដើម្បីបង្កើតនូវបណ្តុំរូបភាពតូចៗ (thumbnails) ដោយស្វ័យប្រវត្តិ។

អ្នកអាចដំណើរការនូវការងារជាក្រុម (batch job) ដើម្បីធ្វើការតំរឹម (crop) នូវរាល់រូបភាពទាំងអស់ដែលបានបញ្ជូនទៅកាន់ម៉ាសីុនមេ ក្នុងទ្រង់ទ្រាយ ២០០x២០០ pixels ដូចគ្នាទាំងអស់ ហើយបន្ទាប់មកធ្វើការបំលែងវាទៅជា 256-colour GIF files ជាមួយនឹង standard palette ។

អ្នកក៏អាចប្រើប្រាស់នូវ ImageMagick ដើម្បីបន្ថែមអក្សរទៅឲ្យរូបភាព (ដាក់រូបឆ្នូតពណ៌ប្រផេះនៅខាងក្រោមរូបភាពជាមួយនឹងពាក្យ copyright), ដាក់ឲ្យមានការកែប្រែពណ៌ដោយស្វ័យប្រវត្តិ, ធ្វើការកំណត់ភាពច្បាស់នៃរូបភាពជាច្រើន, បង្កើតនូវ anmiated GIFs សម្រាប់វេបសាយ និងការងារជាច្រើនផ្សេងៗទៀត ។

ImageMagick ក៏ធ្វើការគាំទ្រនូវ scripting languages ជាច្រើនផងដែរ មានដូចជា MSL (Magick Scripting Language) និង MVG (Magick Vector Graphics), ដែលអាចឲ្យអ្នកធ្វើការបរិយាយអំពីរូបភាព ក្នុងទម្រង់ pixel-based និង vector-based formats, ដោយគ្រាន់តែប្រើប្រាស់ពាក្យបញ្ជា (text commands) ។

តើវាមានន័យយ៉ាងដូចម្តេច?

ន័យរបស់វាគឺចង់និយាយថា ជាទូទៅ ImageMagick គឺដំណើរការនៅខាងក្រោយ (background) នៃម៉ាសីុនមេ ហើយអាចដំណើរការដោយស្វ័យប្រវត្តិនូវរូបភាពមិនត្រឹមត្រូវ (untrusted) ដែលត្រូវបានបញ្ជូនដោយអ្នកប្រើប្រាស់ ។ ចំនុចខ្សោយដែលមាននៅក្នុង ImageMagick ហើយត្រូវបានរាយការណ៍នាពេលថ្មីៗនេះ (CVE-2016-3714) អាចអនុញ្ញាតឲ្យដំណើរការនូវ commands ពីក្នុងរូបភាព ហើយអាចឈានទៅដល់ ការដំណើរការកូដពីចម្ងាយ (remote code execution – RCE) ។ បើតាមរបាយការណ៍មួយបានសរសេថា ក្រុមឧក្រិដ្ឋបានដឹងអំពីបញ្ហានេះ ឲ្យកំពុងតែធ្វើការវាយប្រហារជាទ្រង់ទ្រាយធំ ។

ក្រុមឧក្រិដ្ឋជនគឺចូលចិត្តចំនុចខ្សោយដែលមានលក្ខណៈជា RCE ពីព្រោះគាត់អាចធ្វើការគ្រប់គ្រងនូវវេបសាយទាំងមូលតែម្តង ដែលភាគច្រើនគឺដំណើរការនៅក្នុងប្រព័ន្ធប្រតិបត្តិការ Linux ហើយប្រើប្រាស់វាសម្រាប់គោលបំណងឧក្រិដ្ឋ មានដូចជា phishing, data theft, និង ransomware distribution ។

តើត្រូវធ្វើដូចម្តេច?

- បើសិនជាអ្នកធ្វើការ Host នូវវេបសាយ ឬប្លុក (blog) សូមធ្វើការសាកសួរទៅដល់ Hosting Provider តើពួកគេមានប្រើប្រាស់នូវ ImageMagick នោះទេ ។

- សូមធ្វើការជួសជុល ImagMagick ឲ្យបានលឿនតាមតែអាចធ្វើទៅបាន

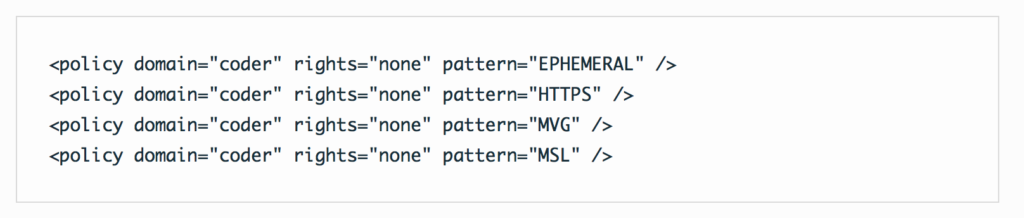

- ក្នុងពេលនេះសូមធ្វើតាមការណែនាំដោយកែប្រែនូវ ImageMagick’s file “policy.xml”

ចំនុចខ្សោយលំអិតមិនទាន់ត្រូវបានបង្ហាញជាសាធារណៈនោះទេ ដើម្បីកាត់បន្ថយនូវហានិភ័យនៃការវាយប្រហារ។

អ្នកអាចធ្វើការងារជាមួយនឹង ImageMagick ដោយដាក់បន្ថែមនូវកូដខាងក្រោមនេះ ទៅក្នុង product’s policy configuration:

ដោយការបន្ថែមនូវកូដខាងលើ វានឹងបិទនូវដំណើរការដែលមានលក្ខណៈស្វ័យប្រវត្តិ ៕

ប្រភព: The Naked Security / ប្រែសម្រួលដោយ: SecuDemy.com