hacking

The Secret International Cyber War Dividing Nations

Published on Nov 17, 2014 Hacked! (2013): Inside the new cyber Cold War Subscribe to Journeyman for daily current affairs…

Read More »Introduction to Ethical Hacking and How to Get Started as an Ethical Hacker

Learn how to become an ethical hacker using Kal Linux! This tutorial uses high definition (HD) screen capture to show…

Read More »Complete Free Hacking Course: Go from Beginner to Expert Hacker Today!

Everything you need to get started as a hacker and take your hacking skills to an expert level is included…

Read More »-

Event

Defense Saturday 7

ព្រឹត្តិការណ៍ Defense Saturday លើកទី ៧ កាលពីថ្ងៃទី១៨ ខែកក្កដា ឆ្នាំ២០១៥ វេលាម៉ោង ០២:០០ ដល់ម៉ោង ០៤:៣០ នាទីរសៀល នៅ Development Innovation មានប្រារព្ធកម្មវិធី Defense Saturday លើកទី…

Read More » -

Event

Defense Saturday is back with its 6th edition

ព្រឹត្តិការណ៍ Defense Saturday លើកទី៦ កាលពីថ្ងៃទី២៧ ខែមិថុនា ឆ្នាំ២០១៥ វេលាម៉ោង ០២:០០ ដល់ម៉ោង ០៤:៣០ នាទីរសៀល នៅ Development Innovation មានប្រារព្ធកម្មវិធី Defense Saturday លើកទី ៦…

Read More » -

General

Beware! Facebook UnfriendAlert Software Steals Your Account Password

សូមមានការប្រុងប្រយ័ត្នចំពោះកម្មវិធី UnfriendAlert ដែលអាចលួចយកពាក្យសម្ងាត់ហ្វេសប៊ុករបស់អ្នកបាន បច្ចុប្បន្ននេះ នរណាក៍ចង់ដឹងដែរថា តើនរណាខ្លះដែលបានចូលមើល Facebook Profile របស់យើង? តើនរណាខ្លះដែលបានចុច unfriend យើងចោល? តើនរណាខ្លះដែលបានមើលឃើញនូវ posts របស់យើង? និងមុខងារផ្សេងៗទៀតដែលមិនត្រូវបានផ្តល់ដោយ facebook។ ហេតុដូចច្នេះហើយ អ្នកប្រើប្រាស់ព្យាយាមរកនូវកម្មវិធី ហើយតែងតែក្លាយទៅជាជនរងគ្រោះ…

Read More » -

Event

Defense Saturday 4

ព្រឹត្តិការណ៍ Defense Saturday លើកទី៤ ព្រឹត្តិការណ៍ 4th Defense Saturday ត្រូវបានប្រារព្ធធ្វើឡើងដោយជោគជ័យ នារសៀលថ្ងៃសៅរ៍ ទី២៨ ខែកុម្ភៈ ឆ្នាំ២០១៥ វេលាម៉ោង ២:៣០ នាទីរសៀល នៅ Development Innovation (Cambodia)…

Read More » -

Tools

The Top Android Apps for hacking

កម្មវិធីល្បីៗសម្រាប់ធ្វើការ hacking ដោយប្រើប្រាស់ទូរស័ព្ទស្មាតហ្វូន (Android) របស់អ្នក ខាងក្រោមនេះគឺជាបញ្ជីនៃកម្មវិធីដែលអាចបញ្ចូលនៅក្នុងទូរស័ព្ទស្មាតហ្វូន (android) ហើយអាចប្រើប្រាស់ធ្វើការមធ្យោបាយសម្រាប់ធ្វើការវាយប្រហារ។ សំគាល់៖ រាល់កម្មវិធីខាងក្រោមនេះគឺក្នុងគោលបំណងធ្វើការអប់រំ និងស្រាវជ្រាវ ហើយយល់ដឹងអំពីហានិភ័យនៃការវាយប្រហារដោយប្រើប្រាស់ស្មាតហ្វូនប៉ុណ្ណោះ។ អ្នកត្រូវទទួលខុសត្រូវដោយខ្លួន ឯងបើសិនជាអ្នកយកវាទៅអនុវត្តប្រើប្រាស់ក្នុងគោលបំណងមិនល្អណាមួយ។ 1. SpoofApp 2. Andosid 3.Faceniff 4.Nmapper…

Read More » -

General

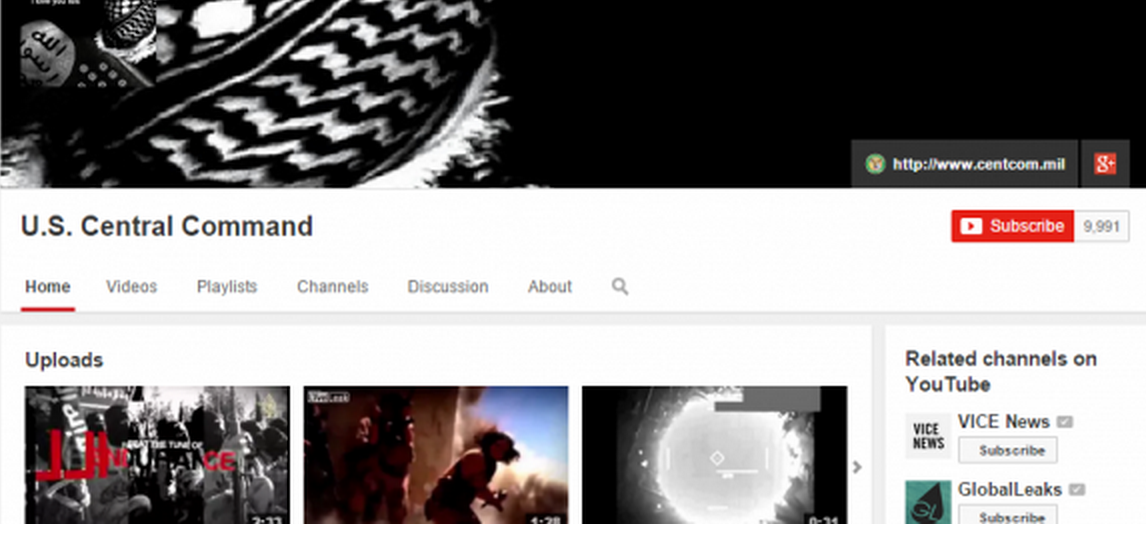

US Central Command Social Media account hacked by pro-IS group

គណនីបណ្តាញសង្គម (Twitter, YouTube) របស់ US Central Command ត្រូវបានគេហេគចូល គណនីបណ្តាញសង្គមខាងកងទ័ពអាមេរិក (US Military CENTCOM) ត្រូវបានហេគដោយពួក Islamic State IS ហើយអ្នកវាយប្រហារបានដាក់ពាក្យពេចន៍ថា “In the name…

Read More » -

General

$300,000 for Cracking Telegram Encryption

រង្វាន់ជាទឹកប្រាក់ចំនួន $300,000 សម្រាប់ធ្វើការបំបែក Telegram Encryption កាលពីដើមឆ្នាំ ២០១៤ នេះ វិបសាយនៃកម្មវិធីផ្ញើរសារ Telegram បានដាក់ចេញនូវការប្រកួតមួយ ដោយឲ្យធ្វើការបំបែកនូវសារ ដែលស្ទាក់ចាប់បានពីកម្មវិធីរបស់ខ្លួន Telegram ប៉ុន្តែមិនមានអ្នកឈ្នះឡើយ។ ក្នុងថ្ងៃនេះ វិបសាយដដែលនេះ បានធ្វើការប្រកាសសារជាថ្មី ជាមួយនឹងការងារងាយស្រួលជាងមុន ហើយ…

Read More » Kali Linux NetHunter HID Attack

ខ្សែវិដេអូបង្ហាញពីការវាយប្រហារ HID ខាងលើនេះគឺជាខ្សែវិដេអូដែលបង្ហាញពីការវាយប្រហារ ដោយប្រើប្រាស់នូវ Kali Linux NetHunter ដោយប្រើប្រាស់នូវវិធីសាស្ត្រ HID ។ សូមទស្សនា ទាំងអស់គ្នា!

Read More »How-to Penetration Testing and Post Exploitation with Armitage and msfconsole

ការជ្រៀតចូលទៅក្នុងប្រព័ន្ធដោយប្រើប្រាស់ Armitage និង msfconsole នៅក្នុងវិដេអូខាងលើនេះ គឺបង្ហាញអ្នកអំពីវិធីសាស្ត្រក្នុងការជ្រៀតចូលទៅក្នុងប្រព័ន្ធដោយប្រើប្រាស់ Armitage និង msfconsole។ នៅក្នុងនោះមានការ បង្កើតនូវ Pivots, Meterpreter shells, Reporting, PSEXEC និង Pass-The-Hash attacks ។…

Read More »Video – Stealing Facebook Token from Viber

វិដេអូឃ្លីបង្ហាញពីការលួចយកនូវ Facebook Token ពីក្នុងកម្មវិធី Viber អ្នកស្រាវជ្រាវបានបង្ហាញនូវវិដេអូឃ្លីបនៅក្នុង YouTube ដែលបង្ហាញពីចំនុចខ្សោយដែលមាននៅក្នុងកម្មវិធីដ៏ពេញនិយមគឺ Viber សម្រាប់ iOS និង Android ចំពោះអ្នកទាំងឡាយណាដែលប្រើប្រាស់នូវ Facebook SDK សម្រាប់ធ្វើជា App Login ហើយនឹងរក្សាទុកនូវ…

Read More »-

Documents

Hacking E-Book Collections

ការបម្រូលផ្តុំនូវសៀវភៅស្តីពី Hack ជាច្រើន ខាងក្រោមគឺជាសៀវភៅអេឡិចត្រូនិចស្តីពីការ Hack ដែលត្រូវបានចងក្រងប្រមូលផ្តុំ។ សូមធ្វើការទាញយកដើមី្បអានធ្វើជាចំណេះដឹង៖ Syngress – Aggressive Network Self-Defense.pdf 82.85 MB Syngress – Best Damn Windows Server…

Read More »