document

-

Knowledge

Techno-Nationalism and Techno-Sovereignty

បដិវត្តន៍បច្ចេកវិទ្យាបានបង្កឱ្យមានផលវិបាកស្មុគស្មាញសំខាន់ៗមួយចំនួនទៅលើទំនាក់ទំនង អន្តរជាតិ និងវិស័យការទូត។ ដំណាក់កាលដំបូងនៃដំណើរបដិវត្តន៍នេះ តម្រូវឱ្យរដ្ឋនានាបង្កើន ការអភិវឌ្ឍបច្ចេកវិទ្យារបស់ខ្លួនដើម្បីឆ្លើយតបទៅនឹងបញ្ហាប្រឈមដែលបង្កឡើងដោយ បដិវត្តន៍នេះ។ នេះហៅថា “Techno-nationalism»។ ប៉ុន្តែ ប្រទេសមហាអំណាចដូចជាសហ រដ្ឋអាមេរិក និងចិនក៏បានព្យាយាមបញ្ចុះបញ្ចូលប្រទេសដទៃឱ្យទទួលយកបច្ចេកវិទ្យាថ្មីរបស់ ខ្លួន ដែលគោលនយោបាយនេះហៅថា “Techno-imperialism”។ Techno-imperialism បង្កជាបញ្ហាធ្ងន់ធ្ងរសម្រាប់រដ្ឋតូចៗ និងមធ្យមដែលកំពុងរងសម្ពាធឱ្យទទួលយកបច្ចេកវិទ្យា របស់ចិន…

Read More » -

Knowledge

ការសិក្សាអំពីមេរោគកុំព្យូទ័រប្រភេទ RATs (Remote Access Trojans)

ទាញយកឯកសារជា PDF Download ក្នុងរយៈពេលបីទសវត្សចុងក្រោយនេះមានការផ្លាស់ប្តូរគួរឱ្យកត់សម្គាល់នៅក្នុងពិភពអុីនធឺណិតទាក់ទងនឹងអង្គភាព, ប្រភេទនៃការវាយប្រហារ និងកម្មវិធីសម្រាប់វាយប្រហារ។ Remote Trojans Access (RAT) គឺជាផ្នែកមួយដ៏សំខាន់នៃសកម្មភាពតាមអុីនធឺណិតតាមបែបប្រពៃណី ប៉ុន្តែពួកគេបានក្លាយជាកម្មវិធីស្តង់ដារ (standard tools) មួយនៅក្នុងការវាយប្រហារចារកម្ម និងការបោកប្រាស់ (scam)។ ការងារនេះបង្ហាញពីទស្សនវិស័យទូទៅថ្មីមួយអំពីការចូលប្រើពីចម្ងាយនៃការចូលដំណើរការ ដែលជាការវិភាគនៃការរីកចម្រើនរបស់ពួកគេក្នុងរយៈពេល ៣០…

Read More » -

Documents

ឯកសារជំនួយស្មារតីសម្រាប់អ្នកដែលត្រៀមសិក្សា CISSP

CISSP (Certified Information Systems Security Professional) គឺជាវិញ្ញាបនប័ត្រមួយដែលត្រូវបានទទួលស្គាល់ជុំវិញពិភពលោក ដែលបង្កើតឡើងដោយ (ISC)2 នៅក្នុងឆ្នាំ១៩៩៤។ គោលបំណងនៃវិញ្ញាបនប័ត្រមួយនេះគឺដើម្បីធ្វើការផ្ទៀងផ្ទាត់ចំណេះដឹងដែលមាននៅក្នុងមេរៀនទាំងអស់ ដែលមាននៅក្នុង Common Body of Knowledge ឬហៅថា CBK។ CISSP ត្រូវបានចែកចេញជាជំពូក…

Read More » -

Documents

ឯកសារ៖ ការយល់ដឹងអំពីសន្តិសុខក្នុងការប្រើប្រាស់ហ្វេសប៊ុក

ខាងក្រោមនេះគឺជាកិច្ចការចងក្រងរបស់និស្សិតក្រោមប្រធានបទ “ការយល់ដឹងអំពីសន្តិសុខក្នុងការប្រើប្រាស់ហ្វេសប៊ុក”។ សូមអរគុណដល់និស្សិតដែលមានឈ្មោះដូចខាងក្រោម ដែលបានចូលរួមចំណែកបង្កើនការយល់ដឹងផ្នែកសន្តិសុខបច្ចេកវិទ្យាគមនាគមន៍ និងព័ត៌មានតាមរយៈការចងក្រងជាឯកសារនេះឡើង។ ១. និស្សិត សុខ ហៃ២. និស្សិត នៅ រស្មីឧត្តម៣. និស្សិត ដួង សីហា៤. និស្សិត ណាំ ប៉េងហុង៥. និស្សិត នាក់…

Read More » -

Documents

បទបង្ហាញ: សុវត្ថិភាពបន្ថែមទៅលើគណនីហ្វេសប៊ុក

សូមថ្លែងអំណរគុណដល់និសិ្សតនៃសាកលវិទ្យាល័យបៀលប្រាយ ដែលបានរួមចំណែករៀបចំឯកសារខាងក្រោមនេះឡើង ដើម្បីផ្តល់ជាចំណេះដឹងដល់សាធារណៈជនក្នុងការប្រើប្រាស់បច្ចេកវិទ្យាប្រកបដោយប្រសិទ្ធិភាព និងសន្តិសុខ។ ទាញយក PDF: https://www.dropbox.com/s/h7fxlphmcb5fmc5/001.pdf?dl=0

Read More » -

Documents

កិច្ចការស្រាវជ្រាវ៖ សុវត្ថិភាពវេបសាយ

សូមអរគុណដល់និស្សិត ហម សុខណេត និស្សិតនៃសាកលវិទ្យាលល័យបៀលប្រាយ ដែលបានចូលរួមចំណែករៀបចំឯកសារចែករំលែកការយល់ដឹងអំពីសន្តិសុខព័ត៌មាននៅកម្ពុជា ក្រោមប្រធានបទ “សុវត្ថិភាពវេបសាយ” ។ We would like to express our thanks to Mr. Ham Soknet, Student at…

Read More » -

Documents

បទបង្ហាញ៖ ស្វែងយល់អំពី Malware

សូមអរគុណដល់និស្សិត សុង មួយហេង ដែលកំពុងសិក្សានៅវិទ្យាស្ថានជាតិប្រៃសណីយ៍ ទូរគមនាគមន៍ បច្ចេកវិទ្យាគមនាគមន៍ និងព័ត៌មាន (NIPTICT) ដែលបានចូលរួមចំណែករៀបចំឯកសារចែករំលែកការយល់ដឹងអំពីសន្តិសុខព័ត៌មាននៅកម្ពុជា ។ អ្នកអាចទាញយកនូវឯកសារនេះបាន តាមរយៈបញ្ជាប់ដូចខាងក្រោម៖ https://drive.google.com/file/d/0B08OinSGfYnCSUx1bnNuNlNraWs/view?usp=sharing

Read More » -

Documents

ពាក្យសម្ងាត់អាក្រក់បំផុតប្រចាំឆ្នាំ ២០១៥

ក្រុមហ៊ុន SplashData បានធ្វើការប្រកាសនូវ “បញ្ជីពាក្យសម្ងាត់ដែលអាក្រក់បំផុតប្រចាំឆ្នាំ២០១៥” ដែលបញ្ជាក់ឲ្យយើងដឹងយ៉ាងច្បាស់នូវទម្លាប់របស់អ្នកប្រើប្រាស់អិុនធឺណិត។ ពាក្យសម្ងាត់ “123456” និង “password” ត្រូវបានជាប់ចំណាត់ថ្នាក់ម្តងទៀតជាពាក្យដែលត្រូវបាននិយមប្រើប្រាស់បំផុត ដែលបង្ហាញឲ្យឃើញនូវអ្វីដែលជាការជ្រើសរើសរបស់អ្នកប្រើប្រាស់នៅតែប្រឈមមុខនឹងហានិភ័យ។ នៅក្នុងរបាយការណ៍ប្រចាំឆ្នាំលើកទី ៥ នេះ ក្រុមហ៊ុន SplashData បានធ្វើការចងក្រងដោយដកស្រង់ចេញពីពាក្យសម្ងាត់ចំនួនច្រើនជាង ២លាន ដែលត្រូវបានលួចក្នុងឆ្នាំ ២០១៥…

Read More » -

General

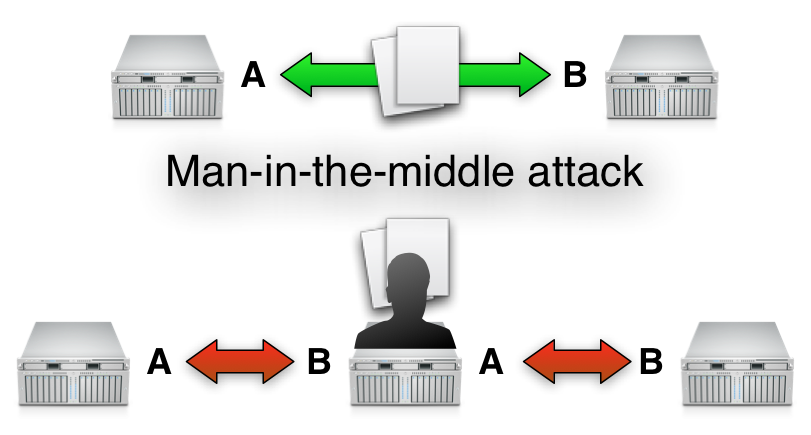

How to Protect Man-In-The-Middle (MiTM)

របៀបការពារខ្លួនពីការវាយប្រហារ Man-In-The-Middle Attack (MiMT) ការការពារទិន្នន័យរបស់យើងនៅលើបណ្តាញមិនមែនជាកិច្ចការងាយស្រួលនោះទេ ជាពិសេសនៅពេលដែលការវាយប្រហារនាពេលបច្ចុប្បន្ននេះ ដែលមានបច្ចេកទេសថ្មីៗ និងស្មុគស្មាញ។ ពេលខ្លះការវាយប្រហាររបស់ពួកគេមិនសូវមានគ្រោះថ្នាក់សម្រាប់អ្នកប្រើជាបុគ្គលឡើយ តែការវាយប្រហារទ្រង់ទ្រាយធំនៅលើវិបសាយដែលពេញនិយមមួយចំនួនឬមូលដ្ឋានទិន្នន័យផ្នែកហិរញ្ញវត្ថុ អាចនឹងជាគ្រោះថ្នាក់ខ្ពស់។ ក្នុងករណីជាច្រើន អ្នកវាយប្រហារព្យាយាមជំរុញឱ្យមេរោគមួយចំនួនរត់ចូលនៅលើម៉ាស៊ីនរបស់អ្នកប្រើប្រាស់។ អ្វីទៅជាការវាយប្រហារ Man-in-the-middle ? ការវាយប្រហារប្រភេទ Man-in-the-middle អាចទទួលបានជោគជ័យ នៅពេលដែលការវាយប្រហារនេះបានបង្កើតការផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវទៅវិញទៅមករវាងភាគីពីរ។…

Read More » -

Documents

Operation Cleaver — Iranian Hackers Targeting Critical Infrastructure Worldwide

ប្រតិបត្តិការ Cleaver – អ្នកវាយប្រហារជនជាតិអីុរ៉ង់មានគោលដៅទៅលើហេដ្ឋារចនាសម្ព័ន្ធគន្លឺះទូទាំងពិភពលោក បើតាមអ្នកស្រាវជ្រាវផ្នែកសន្តិសុខអ៊ិនធឺណែតបានឲ្យដឹងថា ក្នុងរយៈពេលពីឆ្នាំកន្លងទៅនេះ អ្នកវាយប្រហារជនជាតិអ៊ឺរ៉ង់ បានធ្វើការជ្រៀតជ្រែកទៅលើបណ្តាញកុំព្យូទ័រ នៃអង្គភាពធំៗជុំវិញពិភពលោក ដោយរួមមាននូវ អាកាសចរណ៍ ការពារជាតិ សាកលវិទ្យាល័យ កងទ័ព មន្ទីរពេទ្យ ក្រុមហ៊ុនទូរគមនាគមន៍ ស្ថាប័នរដ្ឋាភិបាល ក្រុមហ៊ុនថាមពល និងឧស្ម័ន។ នៅក្នុងឯកសារ…

Read More » -

Documents

Presentation – How to secure your WiFi

បទបង្ហាញស្តីពី តើធ្វើដូចម្តេចដើម្បីសុវត្ថិភាព WiFi របស់អ្នក? ដំណឹងល្អគឺថាវាមិនមែនជាការលំបាកខ្លាំងណាស់ដើម្បីធ្វើឱ្យ (Wi-Fi) របស់អ្នកមានសុវត្ថិភាព នឹង ការការពារអ្នកដទៃពីការលួចប្រើអ៊ីនធើណេរបស់អ្នកហើយក៏នឹងរារាំងពួក (Hacker) មិនឲ្យធ្វើការគ្រប់គ្រងទៅលើកុំព្យូទ័ររបស់អ្នកតាមរយៈ(Wi-Fi) ផងដែរ។ ខាងក្រោមនេះគឺវិធីសាស្ត្រសាមញ្ញមួយចំនួនដែលអ្នកគួរធ្វើដើម្បីធានានូវសុវត្ថិភាព (Wi-Fi) របស់អ្នក។

Read More » -

Documents

Presentation on Facebook Security

វិធីសាស្ត្រ ៣ យ៉ាងដែលត្រូវជៀសវាងនៅក្នុងបណ្តាញសង្គមហ្វេសប៊ុក ខាងក្រោមនេះគឺជាឯកសារស្រាវជ្រាវរបស់និស្សិតនៃសាកលវិទ្យាល័យបៀលប្រាយផ្នែកព័ត៌មានវិទ្យា។

Read More » -

Documents

Presentation – Understanding Keylogger

បទបង្ហាញស្តីអំពី ការយល់ដឹងអំពី Keylogger ខាងក្រោមនេះគឺជាឯកសារស្តីអំពីការយល់ដឹងពី KeyLogger។ អ្នកនឹងយល់ដឹងពីអ្វីទៅជា Keylogger ហើយតើនរណាខ្លះប្រើប្រាស់នូវ keylogger ទាំងនោះ រហូតដល់ចុងបញ្ចប់ អ្នកនឹងយល់ពីវិធីសាស្ត្រក្នងការទប់ស្កាត់វា។

Read More » -

Documents

Presentation – Network Installation and Management

ការស្រាវជ្រាវអំពី ការតំលើង និងគ្រប់គ្រងបណ្តាញដោយប្រើប្រាស់ Windows 2008 Enterprise ខាងក្រោមនេះគឺជាឯកសារស្រាវជ្រាវរបស់និសិ្សត ស្តីពី “Network Installation and Management”។ គោលបំណងរបស់គម្រោងនេះដើម្បីស្វែងរកដំណោះស្រាយ និងរកច្រកចេញណាមួយឲ្យល្អប្រសើរជាងមុន ដើម្បីការពារទិន្នន័យរបស់ក្រុមហ៊ុន អង្គការឬស្ថាប័នរដ្ឋនិងឯកជនឲ្យមានសុវត្ថិភាពខ្ពស់និងផ្ដល់គំនិតមួយចំនួនថែមទៀតដែលមិនទាន់កើតឡើងដល់និស្សិតនិងអ្នកប្រើប្រាស់កុំព្យូទ័រដែលមានចំណេះនៅមានកម្រិតនៅឡើយទន់ខ្សោយ។ម្យ៉ាងវិញទៀតបានជាក្រុមយើងខ្ញុំខិតខំរិះរកគ្រប់មធ្យោបាយដើម្បីទុបស្កាត់កុំឲ្យពពួក HACKERចូលមកលួចយកនូវទិន្នន័យទាំងឡាយបាន។

Read More » -

Documents

Presentation – Secure System Development Proposal

កិច្ចការស្រាវជ្រាវរបស់និស្សិតនៃសាកលវិទ្យាល័យបៀលប្រាយស្តីអំពី “ការសាងសង់ប្រព័ន្ធសុវត្ថិភាពបណ្តាញ” នាពេលបច្ចុប្បន្នកាលវិស័យបច្ចេកវិទ្យាព័ត៌មាន មានការលូតលាស់យ៉ាងឆាប់រហ័សពីមួយថៃ្ងទៅមួយថ្ងៃ ពីមួយខែទៅមួយខែ ពីមួយឆ្នាំទៅមួយឆ្នាំទៀត ។ អ្នកព័ត៌មានវិទ្យា តែងតែស្រាវជ្រាវនូវបច្ចេកវិទ្យាថ្មីយកមកប្រើប្រាស់ ដើម្បីបំពេញនូវតម្រូវការរបស់មនុស្ស ដែលកើតមានឡើងនោះ ។ មិនថាផ្នែកសេដ្ឋកិច្ចក្តី សង្គមកិច្ចក្តី យោធាក្តី សុខាភិបាលក្តី ឧស្សាហកម្មក្តី អប់រំក្តី ផ្នែកផ្សេងៗទៀតជាច្រើនក្ដី សុទ្ធតែត្រូវការបច្ចេកវិទ្យាមកជួយសម្រួលការងារ…

Read More »

- 1

- 2