Video

-

Innovation is the next norm

សម្រាប់អ្នកដែលចង់តាមដានព័ត៌មាននៅក្នុងស្មាតហ្វូន អាចធ្វើការទាញយក App នៅក្នុង AppStore & PlayStore ។ ចូលរួមទៅក្នុងបន្ទប់ផ្តល់ព័ត៌មាន Telegram channel សម្រាប់ទទួលបានព័ត៌មានចុងក្រោយស្តីពីសន្តិសុខអុិនធឺណិតទាំងក្នុង និងក្រៅប្រទេស៖ https://t.me/infosecisac។ ចង់ផ្សព្វផ្សាយពាណិជ្ជកម្ម សូមទំនាក់ទំនង info@secudemy.com Subscribe to our…

Read More » -

Youth Opinions on ASEAN Digital Future

សម្រាប់អ្នកដែលចង់តាមដានព័ត៌មាននៅក្នុងស្មាតហ្វូន អាចធ្វើការទាញយក App នៅក្នុង AppStore & PlayStore ។ ចូលរួមទៅក្នុងបន្ទប់ផ្តល់ព័ត៌មាន Telegram channel សម្រាប់ទទួលបានព័ត៌មានចុងក្រោយស្តីពីសន្តិសុខអុិនធឺណិតទាំងក្នុង និងក្រៅប្រទេស៖ https://t.me/infosecisac។ ចង់ផ្សព្វផ្សាយពាណិជ្ជកម្ម សូមទំនាក់ទំនង info@secudemy.com Subscribe to our…

Read More » -

Transforming ASEAN nation digital literacy driving towards digital prosperity

សម្រាប់អ្នកដែលចង់តាមដានព័ត៌មាននៅក្នុងស្មាតហ្វូន អាចធ្វើការទាញយក App នៅក្នុង AppStore & PlayStore ។ ចូលរួមទៅក្នុងបន្ទប់ផ្តល់ព័ត៌មាន Telegram channel សម្រាប់ទទួលបានព័ត៌មានចុងក្រោយស្តីពីសន្តិសុខអុិនធឺណិតទាំងក្នុង និងក្រៅប្រទេស៖ https://t.me/infosecisac។ ចង់ផ្សព្វផ្សាយពាណិជ្ជកម្ម សូមទំនាក់ទំនង info@secudemy.com Subscribe to our…

Read More » -

W3C – Future of WEB

សម្រាប់អ្នកដែលចង់តាមដានព័ត៌មាននៅក្នុងស្មាតហ្វូន អាចធ្វើការទាញយក App នៅក្នុង AppStore & PlayStore ។ ចូលរួមទៅក្នុងបន្ទប់ផ្តល់ព័ត៌មាន Telegram channel សម្រាប់ទទួលបានព័ត៌មានចុងក្រោយស្តីពីសន្តិសុខអុិនធឺណិតទាំងក្នុង និងក្រៅប្រទេស៖ https://t.me/infosecisac។ ចង់ផ្សព្វផ្សាយពាណិជ្ជកម្ម សូមទំនាក់ទំនង info@secudemy.com Subscribe to our…

Read More » -

Building Information Modelling & Urbanization in ASEAN

សម្រាប់អ្នកដែលចង់តាមដានព័ត៌មាននៅក្នុងស្មាតហ្វូន អាចធ្វើការទាញយក App នៅក្នុង AppStore & PlayStore ។ ចូលរួមទៅក្នុងបន្ទប់ផ្តល់ព័ត៌មាន Telegram channel សម្រាប់ទទួលបានព័ត៌មានចុងក្រោយស្តីពីសន្តិសុខអុិនធឺណិតទាំងក្នុង និងក្រៅប្រទេស៖ https://t.me/infosecisac។ ចង់ផ្សព្វផ្សាយពាណិជ្ជកម្ម សូមទំនាក់ទំនង info@secudemy.com Subscribe to our…

Read More » -

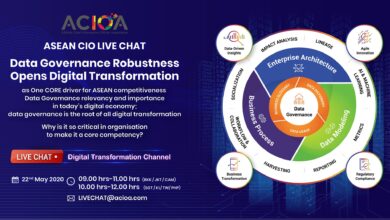

Data Governance Robustness as One CORE driver for ASEAN competitiveness

សម្រាប់អ្នកដែលចង់តាមដានព័ត៌មាននៅក្នុងស្មាតហ្វូន អាចធ្វើការទាញយក App នៅក្នុង AppStore & PlayStore ។ ចូលរួមទៅក្នុងបន្ទប់ផ្តល់ព័ត៌មាន Telegram channel សម្រាប់ទទួលបានព័ត៌មានចុងក្រោយស្តីពីសន្តិសុខអុិនធឺណិតទាំងក្នុង និងក្រៅប្រទេស៖ https://t.me/infosecisac។ ចង់ផ្សព្វផ្សាយពាណិជ្ជកម្ម សូមទំនាក់ទំនង info@secudemy.com Subscribe to our…

Read More » -

COVID19 DISINFORMATION is harmful!

សម្រាប់អ្នកដែលចង់តាមដានព័ត៌មាននៅក្នុងស្មាតហ្វូន អាចធ្វើការទាញយក App នៅក្នុង AppStore & PlayStore ។ ចូលរួមទៅក្នុងបន្ទប់ផ្តល់ព័ត៌មាន Telegram channel សម្រាប់ទទួលបានព័ត៌មានចុងក្រោយស្តីពីសន្តិសុខអុិនធឺណិតទាំងក្នុង និងក្រៅប្រទេស៖ https://t.me/infosecisac។ ចង់ផ្សព្វផ្សាយពាណិជ្ជកម្ម សូមទំនាក់ទំនង info@secudemy.com Subscribe to our…

Read More » -

Why Cybersecurity becomes a major consideration?

សម្រាប់អ្នកដែលចង់តាមដានព័ត៌មាននៅក្នុងស្មាតហ្វូន អាចធ្វើការទាញយក App នៅក្នុង AppStore & PlayStore ។ ចូលរួមទៅក្នុងបន្ទប់ផ្តល់ព័ត៌មាន Telegram channel សម្រាប់ទទួលបានព័ត៌មានចុងក្រោយស្តីពីសន្តិសុខអុិនធឺណិតទាំងក្នុង និងក្រៅប្រទេស៖ https://t.me/infosecisac។ ចង់ផ្សព្វផ្សាយពាណិជ្ជកម្ម សូមទំនាក់ទំនង info@secudemy.com Subscribe to our…

Read More » -

ការពារកុំឱ្យគេហេគ Facebook Page

សម្រាប់អ្នកដែលចង់តាមដានព័ត៌មាននៅក្នុងស្មាតហ្វូន អាចធ្វើការទាញយក App នៅក្នុង AppStore & PlayStore ។ ចូលរួមទៅក្នុងបន្ទប់ផ្តល់ព័ត៌មាន Telegram channel សម្រាប់ទទួលបានព័ត៌មានចុងក្រោយស្តីពីសន្តិសុខអុិនធឺណិតទាំងក្នុង និងក្រៅប្រទេស៖ https://t.me/infosecisac។ ចង់ផ្សព្វផ្សាយពាណិជ្ជកម្ម សូមទំនាក់ទំនង info@secudemy.com Subscribe to our…

Read More » -

បន្ថែមសុវត្ថិភាពបន្ថែមទៅលើ Facebook

សម្រាប់អ្នកដែលចង់តាមដានព័ត៌មាននៅក្នុងស្មាតហ្វូន អាចធ្វើការទាញយក App នៅក្នុង AppStore & PlayStore ។ ចូលរួមទៅក្នុងបន្ទប់ផ្តល់ព័ត៌មាន Telegram channel សម្រាប់ទទួលបានព័ត៌មានចុងក្រោយស្តីពីសន្តិសុខអុិនធឺណិតទាំងក្នុង និងក្រៅប្រទេស៖ https://t.me/infosecisac។ ចង់ផ្សព្វផ្សាយពាណិជ្ជកម្ម សូមទំនាក់ទំនង info@secudemy.com Subscribe to our…

Read More » -

ស្វែងយល់អំពី CryptoJacking

សម្រាប់អ្នកដែលចង់តាមដានព័ត៌មាននៅក្នុងស្មាតហ្វូន អាចធ្វើការទាញយក App នៅក្នុង AppStore & PlayStore ។ ចូលរួមទៅក្នុងបន្ទប់ផ្តល់ព័ត៌មាន Telegram channel សម្រាប់ទទួលបានព័ត៌មានចុងក្រោយស្តីពីសន្តិសុខអុិនធឺណិតទាំងក្នុង និងក្រៅប្រទេស៖ https://t.me/infosecisac។ ចង់ផ្សព្វផ្សាយពាណិជ្ជកម្ម សូមទំនាក់ទំនង info@secudemy.com Subscribe to our…

Read More » -

ស្វែងយល់អំពី Phishing

សម្រាប់អ្នកដែលចង់តាមដានព័ត៌មាននៅក្នុងស្មាតហ្វូន អាចធ្វើការទាញយក App នៅក្នុង AppStore & PlayStore ។ ចូលរួមទៅក្នុងបន្ទប់ផ្តល់ព័ត៌មាន Telegram channel សម្រាប់ទទួលបានព័ត៌មានចុងក្រោយស្តីពីសន្តិសុខអុិនធឺណិតទាំងក្នុង និងក្រៅប្រទេស៖ https://t.me/infosecisac។ ចង់ផ្សព្វផ្សាយពាណិជ្ជកម្ម សូមទំនាក់ទំនង info@secudemy.com Subscribe to our…

Read More » -

ស្វែងយល់អំពី Botnet និង DDoS

សម្រាប់អ្នកដែលចង់តាមដានព័ត៌មាននៅក្នុងស្មាតហ្វូន អាចធ្វើការទាញយក App នៅក្នុង AppStore & PlayStore ។ ចូលរួមទៅក្នុងបន្ទប់ផ្តល់ព័ត៌មាន Telegram channel សម្រាប់ទទួលបានព័ត៌មានចុងក្រោយស្តីពីសន្តិសុខអុិនធឺណិតទាំងក្នុង និងក្រៅប្រទេស៖ https://t.me/infosecisac។ ចង់ផ្សព្វផ្សាយពាណិជ្ជកម្ម សូមទំនាក់ទំនង info@secudemy.com Subscribe to our…

Read More » -

Introduction To Cyber Security

This Cyber Security training for beginners video covers all the basics that a beginner needs to know to get started…

Read More »