Security Tips

-

ការអនុវត្តឧក្រិដ្ឋកម្មតាមប្រព័ន្ធអុីនធឺណិតទូទៅនៅក្នុងតំបន់អាស៊ាន

ឧក្រិដ្ឋកម្មតាមប្រព័ន្ធអ៊ីនធឺណិតកំពុងកើនឡើងយ៉ាងឆាប់រហ័សនៅក្នុងតំបន់អាស៊ាន ដោយប៉ះពាល់ដល់បុគ្គល អាជីវកម្ម និងរដ្ឋាភិបាល។ ខាងក្រោមនេះគឺជាប្រភេទឧក្រិដ្ឋកម្មតាមប្រព័ន្ធអ៊ីនធឺណិតដែលកើតឡើងញឹកញាប់បំផុតនៅក្នុងតំបន់៖ ១. ការវាយប្រហារ Phishingអុីមែល និងសារក្លែងបន្លំដែលកំណត់គោលដៅទៅលើគ្រឹះស្ថានហិរញ្ញវត្ថុ និងសេវាកម្មរដ្ឋាភិបាលនៅទូទាំងតំបន់អាស៊ាន។ ការវាយប្រហារទាំងនេះបានកើនឡើង ៣៥០% ចាប់តាំងពីឆ្នាំ ២០១៩ មក ដោយមានប្រទេសសិង្ហបុរី ម៉ាឡេស៊ី និងថៃរាយការណ៍ចំនួនឧប្បត្តិហេតុច្រើនបំផុត។ ២. Ransomwareមេរោគចាប់ជំរិត…

Read More » -

ផលប៉ះពាល់ និងការបង្ការឧក្រិដ្ឋកម្មតាមប្រព័ន្ធអុីនធឺណិត

ឧក្រិដ្ឋកម្មតាមប្រព័ន្ធអុីនធឺណិត (cybercrime) បង្កផលប៉ះពាល់យ៉ាងធ្ងន់ធ្ងរដល់បុគ្គល អាជីវកម្ម និងសង្គមទាំងមូល។ វាបណ្តាលឱ្យមានការខាតបង់ហិរញ្ញវត្ថុដ៏ច្រើន ការលួចទិន្នន័យផ្ទាល់ខ្លួន ឬរបស់ក្រុមហ៊ុន និងការរំខានដល់សេវាកម្មសំខាន់ៗ។ ការវាយប្រហារដោយមេរោគជំរិតទារប្រាក់ (Ransomware) និងការបែកធ្លាយទិន្នន័យកំពុងកើនឡើងទាំងភាពញឹកញាប់ និងភាពធ្ងន់ធ្ងរ ដែលបង្កការគំរាមកំហែងដល់ស្ថិរភាពរបស់អង្គភាព និងទំនុកចិត្តរបស់អតិថិជន។ យោងតាមរបាយការណ៍ថ្មីៗ ការខាតបង់ហិរញ្ញវត្ថុដោយសារឧក្រិដ្ឋកម្មតាមប្រព័ន្ធអុីនធឺណិតបានកើនឡើងរាប់ពាន់លានដុល្លារជារៀងរាល់ឆ្នាំ។ ប្រជាពលរដ្ឋសាមញ្ញអាចបាត់បង់ប្រាក់សន្សំរបស់ខ្លួន ចំណែកក្រុមហ៊ុនអាចប្រឈមនឹងការពិន័យ ការខាតបង់ប្រាក់ចំណូល…

Read More » -

ស្វែងយល់ដំបូងអំពីឧក្រិដ្ឋកម្មសាយប័រ (Cybercrime)

និយាយក្នុងន័យសាមញ្ញា ឧក្រិដ្ឋកម្មតាមប្រព័ន្ធអុីនធឺណិត ឬឧក្រិដ្ឋកម្មសាយប័រ (Cybercrime) គឺជាសកម្មភាពខុសច្បាប់ដែលប្រើប្រាស់កុំព្យូទ័រ ឬអុីនធឺណិតក្នុងគោលបំណងប្រព្រឹត្តបទល្មើស។ វាមានការវិវឌ្ឍយ៉ាងឆាប់រហ័សជាមួយនឹងបច្ចេកវិទ្យា និងបានប៉ះពាល់ដល់ជីវិតរបស់មនុស្សគ្រប់រូប។ ដើម្បីងាយស្រួលក្នុងការស្វែងយល់ ខ្ញុំព្យាយាមចែកប្រភេទឧក្រិដ្ឋកម្មតាមប្រព័ន្ធអុីនធឺណិតជាបួនក្រុមសំខាន់ៗ ដូចខាងក្រោម៖ ១. ការគំរាមកំហែងដល់បុគ្គល ការឆបោក (Phishing)៖ មានដូចជាការប្រើប្រាស់អុីមែលក្លែងក្លាយដើម្បីបោកបញ្ជោតអ្នកប្រើប្រាស់ប្រាប់ព័ត៌មានសំងាត់ (username, password, 2FA code,…

Read More » -

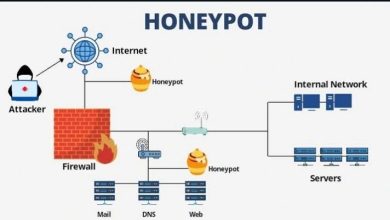

ស្វែងយល់អំពី HoneyPOT

Honeypot គឺជាយន្តការសុវត្ថិភាពដែលត្រូវបានរៀបចំឡើងដើម្បីស្វែងរក បង្វែរ ឬសិក្សាពីការប៉ុនប៉ងលួចចូលដោយដើរតួជាប្រព័ន្ធបញ្ឆោត។ វាមើលទៅដូចជាគោលដៅស្របច្បាប់ ប៉ុន្តែត្រូវបានញែកចេញពីបណ្តាញជាក់ស្តែង ដើម្បីប្រមូលព័ត៌មានសម្ងាត់លើអ្នកវាយប្រហារ។ ឧទាហរណ៍ ស្រមៃថាអ្នកកំពុងការពារផ្ទះមួយពីចោរ។ អ្នកបានបង្កើតផ្ទះក្លែងក្លាយនៅក្បែរនោះ ដែលពោរពេញទៅដោយរបស់មិនមានតម្លៃសោះ។ ចោរលួចចូលផ្ទះក្លែងក្លាយនេះ ដោយគិតថាវាជាផ្ទះពិត។ អ្នកតាមដានសកម្មភាពរបស់ពួកគេ ដើម្បីសិក្សាពីបច្ចេកទេសរបស់ពួកគេ និងធានាសុវត្ថិភាពផ្ទះពិតប្រាកដរបស់អ្នក។ ឧទាហរណ៍បច្ចេកទេស អ្នកដាក់ពង្រាយម៉ាស៊ីនមេ Honeypot នៅក្នុងបណ្តាញឌីជីថល…

Read More » -

ការវាយប្រហារដោយបន្លំប្រើសារ SMS ជាអក្សរ ទៅទូរស័ព្ទដៃ ( Smishing )

ថ្មីៗនេះក្រុមការងារបច្ចេកទេសនាយកដ្ឋានការពារសុវត្ថិភាពបច្ចេកវិទ្យាឌីជីថល នៃអគ្គនាយកដ្ឋានបច្ចេកវិទ្យាឌីជីថល និងផ្សព្វផ្សាយអប់រំបានទទួលសេចក្តីរាយការណ៍ និងមានការចែករំលែកតាមបណ្តាញសង្គម ដោយក្រុមជនខិលខូចផ្ញើសារ SMS មកទូរស័ព្ទដៃរបស់ជនរងគ្រោះដែលមាននូវតំណភ្ជាប់ក្លែងក្លាយក្នុងគោលបំណងលួចយកព័ត៌មានផ្ទាល់ខ្លួន លេខសម្ងាត់គណនីបណ្តាញសង្គម និងបង្កប់មេរោគបច្ចេកវិទ្យាជាដើម ។ “smishing” គឺជាការរួមបញ្ចូលគ្នានៃ “SMS” និង “Phishing” សំដៅទៅលើការវាយប្រហារដោយបន្លំប្រើសារ SMS (សារជាអក្សរ) ដែលបានរចនាឡើងមានឈ្មោះ(sender)ជាស្ថាប័នស្របច្បាប់ដែលអាចទុកចិត្តបាន ឬសេវាកម្មពេញនិយមជាដើម…

Read More » -

What is Honeypot?

តើអ្វីទៅជាHoneypot? Honeypot គឺជាយន្តការសន្តិសុខតាមអ៊ីនធឺណិតដែលគេប្រើក្នុងគោលបំណងដើម្បីទាក់ទាញឧក្រិដ្ឋជនតាមអ៊ីនធឺនែត។ ពួកគេក៏ប្រមូលផ្តុំនូវភាពវៃឆ្លាតអំពីអត្តសញ្ញាណ វិធីសាស្រ្ត និងការលើកទឹកចិត្តរបស់សត្រូវផងដែរ។ Honeypot អាចត្រូវបានយកគំរូតាមទ្រព្យសម្បត្តិឌីជីថលណាមួយ រួមទាំងកម្មវិធី ម៉ាស៊ីនមេ ឬបណ្តាញខ្លួនឯង។ វាត្រូវបានរចនាឡើងដោយចេតនា និងគោលបំណងដើម្បីមើលទៅដូចជាគោលដៅដែលពួកhackerតាមប្រម៉ាញ់។នេះមានន័យដើម្បីបញ្ចុះបញ្ចូលសត្រូវអោយពួកគេចូលប្រើប្រាស់ប្រព័ន្ធជាក់ស្តែងហើយលើកទឹកចិត្តពួកគេឱ្យចំណាយពេលក្នុងបរិយាកាសដែលបានគ្រប់គ្រងនេះ។ Honeypot ដើរតួជាអ្នកបញ្ឆោត ក្នុងការផ្លាស់ប្តូរទិសដៅឧក្រិដ្ឋជនតាមអ៊ីនធឺណិតពីគោលដៅជាក់ស្តែង។ វាក៏អាចបម្រើជាឧបករណ៍ឈ្លបយកការណ៍ ដោយប្រើការប៉ុនប៉ងឈ្លានពានរបស់ពួកគេ ដើម្បីវាយតម្លៃបច្ចេកទេស សមត្ថភាព…

Read More » -

What is Ethical Hacking?

Ethical Hacking គឺជាការប៉ុនប៉ងដែលមានការអនុញ្ញាតទៅកាន់ប្រព័ន្ធកុំព្យូទ័រ កម្មវិធី ឬទិន្នន័យដោយប្រើយុទ្ធសាស្ត្រ និងសកម្មភាពតាមបែបឧក្រិដ្ឋជនតាមអ៊ីនធឺណិត។ ការអនុវត្តនេះជួយកំណត់អត្តសញ្ញាណភាពងាយរងគ្រោះផ្នែកសុវត្ថិភាព បន្ទាប់មកអាចត្រូវបានដោះស្រាយ មុនពេលអ្នកវាយប្រហារដែលមានគំនិតអាក្រក់មានឱកាសកេងប្រវ័ញ្ចពួកវា។ Ethical hackers គឺពួក Hacker ប្រកបដោយក្រមសីលធម៌ដែលជាអ្នកជំនាញផ្នែកសន្តិសុខ ពួកគេបានធ្វើការវាយតម្លៃសុវត្ថិភាពសកម្មទាំងនេះ ដើម្បីជួយកែលម្អស្ថានភាពសុវត្ថិភាពរបស់ស្ថាប័នមួយ។ ដោយមានការយល់ព្រមជាមុនពីស្ថាប័ន ឬម្ចាស់ទ្រព្យសកម្មព័ត៌មានវិទ្យា បេសកកម្មរបស់អ្នកលួចចូលតាមក្រមសីលធម៌(Ethical Hacker)គឺផ្ទុយពីការលួចចូលដែលមានគំនិតអាក្រក់(Cyber…

Read More » -

វិធីសាស្រ្តការពារ ការឆបោកបន្លំតាមរយៈសម្លេង (Voice Phishing ឬ Vishing)

ការឆបោកបន្លំតាមរយៈសម្លេង ឬ “Vishing” គឺជាប្រភេទនៃការវាយប្រហារផ្នែកវិស្វកម្មសង្គម ដែលឧក្រិដ្ឋជនព្យាយាមបញ្ឆោតជនរងគ្រោះឱ្យបញ្ចេញព័ត៌មានរសើបតាមរយៈការហៅទូរសព្ទ និងការកេងប្រវ័ញ្ចផ្នែកហិរញ្ញវត្ថុ។ គោលដៅនៃការវាយប្រហារមានចាប់ពីទិន្នន័យរសើប ពាក្យសម្ងាត់ ព័ត៌មានកាតឥណទាន និងព្រមទាំងបញ្ឆោតយកប្រាក់ទៀតផង។ សព្វថ្ងៃ ពួកគេក៏ព្យាយាមទាញយកទិន្នន័យផ្ទាល់ខ្លួនដូចជា ភេទ នាមខ្លួន និងអាយុ ដើម្បីបង្កើតប្រវត្តិរូបជនរងគ្រោះ និងប្រើប្រាស់ពួកវាសម្រាប់សកម្មភាពក្លែងបន្លំ។ នេះជាទម្រង់នៃការឆបោកដែលធ្លាប់កើតឡើងមានដូចខាងក្រោម ការក្លែងបន្លំជាស្ថាប័នហរិញ្ញវត្ថុ (Financial…

Read More » -

លួចទិន្នន័យពីស្មាតហ្វូន ដោយគ្រាន់តែប្រើប្រាស់ប្រព័ន្ធសាកថ្ម នៅទីសាធារណៈដែលគ្មានប្រភពច្បាស់លាស់

នាយកដ្ឋានប្រឆាំងបទល្មើសបច្ចេកវិទ្យា សូមធ្វើការចែករំលែក នូវបទពិសោធន៍ខ្លះៗ ស្តីពីបច្ចេកទេស ដែលអាចលួចទិន្នន័យពីទូរស័ព្ទ ឬឧបករណ៍អេឡិចត្រូនិចរបស់អ្នក ពីការប្រើប្រាស់ប្រព័ន្ធសាកថ្ម ឬភ្ជាប់ទៅនឹងឧបករណ៍អេឡិចត្រូនិចផ្សេងៗ នៅទីសាធារណៈ ឬគ្មានប្រពភច្បាស់លាស់ ដែលបានរៀបចំប្រព័ន្ធបច្ចេកទេសពីជនអនាមិក។ (Juice Jacking) គឺជាបច្ចេកទេសមួយដែលជនអនាមិកប្រើប្រាស់ដើម្បីចូលមើល និងលួចទិន្នន័យពីឧបករណ៍អេឡិចត្រូនិក ដោយប្រើប្រាស់ប្រព័ន្ធសាកថ្ម ឬភ្ជាប់ទៅនឹងឧបករណ៍អេឡិចត្រូនិចផ្សេងៗ ក្នុងទីសាធារណៈ ឫឧបករណ៍អេឡិចត្រូនិចគ្មានប្រភពច្បាស់លាស់ ដែលអាចអោយជនអាណាមិក…

Read More » -

តើ Wireless Network របស់អ្នកអាចត្រូវបានហេគយ៉ាងដូចម្តេច?

ឧក្រិដ្ឋជនសាយប័រមានបច្ចេកទេសជាច្រើនដើម្បីធ្វើការជ្រៀតចូលទៅក្នុងបណ្តាញឥតខ្សែររបស់អ្នក ដោយការវាយលុកបំបែកទៅលើភាពងាយរងគ្រោះដែលមាននៅក្នុងហេដ្ឋារចនាសម្ព័ន្ធ។ វិធីសាស្ត្រមួយដែលពេញនិយមនោះគឺថាស្ទាក់ចាប់យកនូវរលកសញ្ញា តាមរយៈវិធីសាស្ត្រ packet sniffing ដែលអាចអនុញ្ញាតឱ្យចោរព័ត៌មានវិទ្យា អាចចាប់យកនូវព័ត៌មានរសើបផ្សេងៗ។ មួយវិញទៀតនោះគឺអាចវាយលុកបំបែកទៅលើចំនុចខ្សោយដែលមានៅក្នុង encryption protocols ដូចជាការប្រើប្រាស់ស្តង់ដារ WEP ដើម្បីមានសិទ្ធីចូលទៅកាន់បណ្តាញជាដើម។ វិធីសាស្ត្រមួយទៀតគឺជាបច្ចេកទេសនៃការដំឡើងនូវ access point ក្លែងក្លាយ ដើម្បីបោកបញ្ជោតឱ្យអ្នកប្រើប្រាស់ធ្វើការភ្ជាប់ចូល។ បន្ថែមពីលើគ្នានេះ…

Read More » -

ភាពខុសគ្នារវាង Encoding, Encryption និង Tokenization

ការធ្វើ Encoding , កូដនីយកម្ម (encryption) និង Tokenization គឺជាដំណើរការបីផ្សេងដាច់គ្នា សម្រាប់គ្រប់គ្រងទិន្នន័យក្នុងវិធីផ្សេងៗគ្នាសម្រាប់គោលបំណងផ្សេងៗ រួមទាំងការបញ្ជូនទិន្នន័យ (data transmission) សន្តិសុខ (security) និងការអនុលោមភាព (compliance) ។ នៅក្នុងការរចនាប្រព័ន្ធ យើងត្រូវជ្រើសរើសវិធីសាស្រ្តត្រឹមត្រូវសម្រាប់ដំណោះស្រាយចំពោះព័ត៌មានរសើប។ 1.…

Read More » -

បច្ចេកវិទ្យាថ្មី “ពិភពនិម្មិត VR”

ក្រុមហ៊ុន Apple បានប្រកាសពីការចូលទៅក្នុងទីផ្សារ VR ជាមួយនឹង Apple Vision Pro នៅថ្ងៃទី៥ ខែមិថុនា ឆ្នាំ ២០២៣ និងដាក់លក់ជាផ្លូវការនៅសហរដ្ឋអាមេរិកនៅថ្ងៃទី២ ខែកុម្ភៈ ឆ្នាំ ២០២៤ ក្នុងតម្លៃ ៣,៤៩៩ ដុល្លារ ។…

Read More » -

ហានិភ័យនៃការប្រើប្រាស់បញ្ជរសាកថ្មឧបករណ៍ចល័តរបស់អ្នក នៅតាមទីសាធារណៈ

ភាពជឿនលឿននៃបច្ចេកវិទ្យា បានជម្រុញឱ្យមានវត្តមានឧបករណ៍បច្ចេកវិទ្យាទំនើបៗយ៉ាងច្រើនដូចជា ទូរសព្ទឆ្លាតវ៉ៃ (IPhone, Samsung, Hauwei, Google), Tablet (Ipaid, Okitel, Asus Rog Flow, Pixelbook), នាឡិកាឆ្លាតវ៉ៃ, ទូរទស្សន៍, កុំព្យូទ័រ និងឧបករណ៍ផ្សេងៗទៀត ដែលមនុស្សជុំវិញលើពិភពលោកពេញនិយមប្រើប្រាស់ជាប្រចាំសម្រាប់ជួយលើកិច្ចការងារនានា។ បច្ចុប្បន្នយើងសង្កេតឃើញវត្តមាននៃការដំឡើងឧបករណ៍សាកថ្មទូរសព្ទ(ខ្សែសាកថ្ម)…

Read More » -

ការឆបោកបញ្ឆោតតាមរយៈកូដ QR (QR PHISHING ឬ QUISHING)

Cover Image: Tech Wire Asia វាគឺជាវិធីសាស្រ្តក្នងការវាយប្រហារ ឆបោកបញ្ឆោត (Phishing) ដោយប្រើប្រាស់ កូដ QR (Quick Response Code) ក្នុងគោលបំណងបញ្ឆោតអ្នកប្រើប្រាស់ឲ្យចូលទៅកាន់គេហទំព័រក្លែងក្លាយ ទាញយកកម្មវិធីដែលផ្ទុកមេរោគ ឬទិន្នន័យ ក្នុងគោលបំណងទុច្ចរិត និងក្លែងបន្លំខ្លួនជាអ្នកទទួលប្រាក់។ ដើម្បីសុវត្ថិភាព…

Read More » -

ហានិភ័យនិងគ្រោះថ្នាក់នៃការប្រើសុសវែរ Crack!

នាពេលបច្ចុប្បន្ន ការប្រេីសុសវែរ Crack បានក្លាយជារឿងធម្មតា និងមានការទាញយកមកដំឡេីងកាន់តែច្រេីន។ សុសវែរ Crack គឺជាសកម្មភាពនៃការប្រើសុសវែតមិនស្របច្បាប់ដែលផ្តល់ឱ្យអតិថិជនអាចចូលប្រើប្រាស់លើមុខងារជាច្រើនដូចទៅនឹងសុសវែរផ្លូវការរបស់អ្នកផលិតដោយមិនបង់ប្រាក់។ ទន្ទឹមគ្នានេះ ក្រុមការងារបច្ចេកទេស នៃអគ្គនាយកដ្ឋានបច្ចេកវិទ្យាឌីជីថលនិងផ្សព្វផ្សាយអប់រំ សូមចែករំលែកអំពីគ្រោះថ្នាក់កេីតចេញពីការប្រេីសុសវែរ Crack ដូចខាងក្រោម៖ – ផ្លូវច្បាប់៖ ការប្រេីសុសវែរ Crack គឺជាការរំលោភទៅលើកម្មសិទ្ធិបញ្ញារបស់ម្ចាស់ផលិតផល ដែលអាចនាំឱ្យអ្នកប្រើប្រាស់ប្រឈមនឹងផ្លូវច្បាប់ផ្សេងៗ…

Read More »