Knowledge

-

តើអ្នកគួរតែចាប់ផ្តើមអាជីពការងារខាងផ្នែកសន្តិសុខព័ត៌មានយ៉ាងដូចម្តេច?

ខ្ញុំចូលចិត្តបង្រៀន។ វាគឺផ្នែកមួយដែលជម្រុញឲ្យខ្ញុំបង្កើតវេបសាយនេះឡើង ដើម្បីជាការចូលរួមចំណែកលើកកំពស់ការយល់ដឹងដល់សាធារណៈជនទូទៅ បន្ថែមពីលើនិស្សិតប្រមាណច្រើនជាង ១០០០ នាក់ដែលខ្ញុំបានបង្រៀនកន្លងមកនេះ។ មានសំនួរមួយដែលនិស្សិតនិយមសួរគឺថា “ខ្ញុំបានចាប់ផ្តើមស្វែងរកព័ត៌មានទាក់ទងទៅនឹងអាជីពក្នុងវិស័យសន្តិសុខព័ត៌មាន ដោយមិនមានបទពិសោធន៍សោះឡើយ។ បើសិនជាអាច តើលោកគ្រូអាចផ្តល់នូវផែនទីផ្លូវនៃវគ្គសិក្សា/ហ្វឹកហ្វឺន ក៏ដូចជាឳកាសការងារដំបូង (entry level), សិក្ខាសាលា, ។ល។ ខ្ញុំកំពុងតែស្វែងរកនូវផែនទីបង្ហាញផ្លូវក្នុងរង្វង់ ១ឆ្នាំ ដើម្បីឈានជើងចូលទៅកាន់អាជីពការងារក្នុងវិស័យសន្តិសុខព័ត៌មាន។” ចំលើយរបស់ខ្ញុំគឺ…

Read More » -

តើពាក្យថា Penetration Testing មានន័យយ៉ាងដូចម្តេច?

ពាក្យថា Penetration Test ត្រូវបានប្រើប្រាស់មិនបានត្រឹមត្រូវជាយូរមកហើយដោយឧស្សាហកម្មសន្តិសុខព័ត៌មាន ក្នុងន័យថា គឺជាអ្វីៗទាំងអស់ដែលចាប់ ផ្តើមចេញពីការធ្វើ assessment ដ៏ល្អឥតខ្ចោះមួយដែលធ្វើឲ្យដូច (simulation) ការវាយប្រហារជាក់ស្តែង រហូតដល់ការវិភាគដោយការចុចទៅលើ “start” និង “stop” ដោយប្រើប្រាស់នូវដំណោះស្រាយបច្ចេកវិទ្យាដែលកំពុងមាននៅក្នុងទីផ្សារ។ Vulnerability assessment ការធ្វើ Vulnerability…

Read More » -

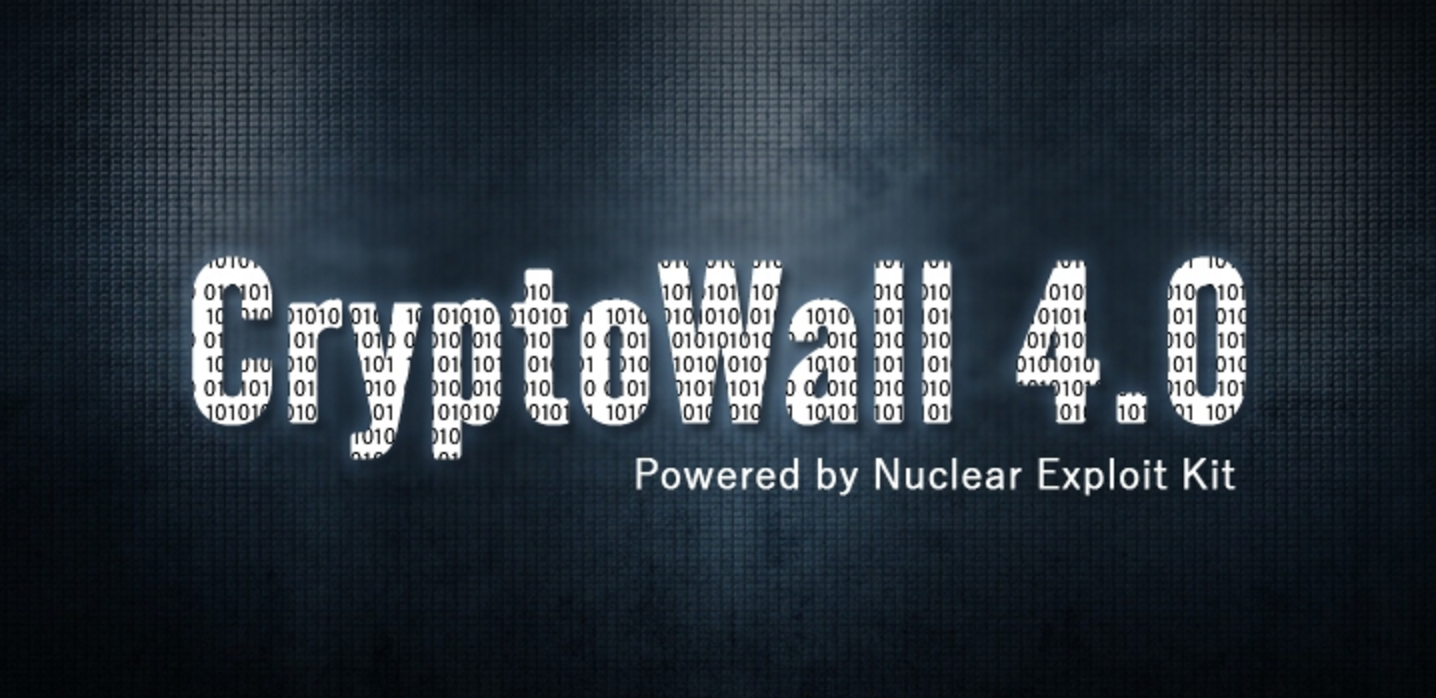

Nuclear Exploit Kit to Spread Cryptowall 4.0 Ransomware

CryptoWall 4.0 ដែលជាជំនាន់ថ្មីបំផុតនៃមេរោគចាប់ជំរិត ត្រូវបានអ្នកវាយប្រហារធ្វើការបញ្ចូលទៅក្នុង Nuclear exploit kit ដែលគឺជាកញ្ចប់កម្មវិធីមួយដ៏ល្បីហើយដែលចរាចរនៅក្នុងទីផ្សារងងឹត (underground market) ។ ការវាយប្រហារបែបចាប់ជំរិតរបៀបនេះ គឺជាការគំរាមគំហែងមួយដ៏ធំសម្រាប់អ្នកប្រើប្រាស់អិុនធឺណិតនាពេលបច្ចុប្បន្ន។ ជាធម្មតា មេរោគរបៀបនេះវាធ្វើការ encrypts (ចាក់សោរ ឬក៏បំលែង) រាល់ឯកសារនៅក្នុងកុំព្យូទ័រអ្នកប្រើប្រាស់ ហើយបន្ទាប់មកទាមទារឲ្យបង់ប្រាក់…

Read More » -

Cambodia Cyber Extortion – Sex Scam

តើអ្វីទៅជា Cyber Extortion? Cyber Extortion គឺជាបច្ចេកទេសនៃការបោកប្រាក់ម្យ៉ាងដែលពាក់ព័ន្ធជាមួយនឹង នារី (ភាគច្រើននៅក្រៅប្រទេស) ជាមួយនឹងបុគ្គលជាបុរសនៅក្នុងស្រុក។ នារីនោះភាគច្រើនគឺចាប់ផ្តើមបង្កើតទំនាក់ទំនងជាមួយបុរសនោះ ក្នុងរយៈពេលវែង ឬក៏ខ្លី ហើយបន្ទាប់មកព្យាយាមឲ្យបុរសម្នាក់នោះ ស្រាតសំលៀកបំពាក់ទាំងអស់នៅពីមុខ WebCam។ នៅក្នុងដំណើរការនេះ ខាងនារីបានធ្វើការថត (record) រាល់សកម្មភាពទាំងអស់របស់ជនរងគ្រោះបុរស ហើយនឹងប្រើប្រាស់វាដើម្បីគំរាមទារប្រាក់។…

Read More » -

5 Tips to get Website Security

អ្នកប្រហែលជាបានបញ្ចូលនូវកម្មវិធីសម្រាប់ការពារសុវត្ថិភាព/សន្តិសុខនៅក្នុងកុំព្យូទ័រអ្នក ដើម្បីជួយអ្នកការពារកុំព្យូទ័រពីការគំរាមគំហែងនានា។ ប៉ុន្តែ តើអ្នកធ្លាប់គិតក្នុងការជួយការពារទៅដល់វេបសាយរបស់អង្គភាព និងព័ត៌មានដែលបានរក្សាទុកនៅលើអ៊ិនធឺណិតទេ? សូមធ្វើតាមការណែនាំ ៥ចំនុចដូចខាងក្រោម ដើម្បីជួយធ្វើឲ្យវេបសាយរបស់អ្នកមានសុវត្ថិភាពខ្លាំងមួយកម្រិតទៀត។ ១. រៀបចំនូវការការពារជាមុន សន្តិសុខគីឺជាយុទ្ធសាស្ត្រទប់ស្កាត់ជាមុន មិនមែនជាយុទ្ធឆ្លើយតបពេលមានបញ្ហានោះទេ។ រាល់សេវាកម្មសន្តិសុខណាមួយក៏ដោយ យកល្អគឺដាក់វាឲ្យបានឆាប់ កាន់តែល្អ ដូចដែលអ្នកធ្លាប់និយាយថា “វាប្រសើរក្នុងការការពារ ជាជាងនិយាយថា សុំទោស!”។ ការដែលយើងបានតៀមលក្ខណៈរួចរាល់ជាមុនទប់ទល់នឹងការវាយប្រហារ…

Read More » -

PPT-How to secure your smart phone

កិច្ចការស្រាវជ្រាវរបស់និសិ្សតនៃសាកលវិទ្យាល័យប្រៀលប្រាយ ក្រោមប្រធានបទ “វិធីសាស្ត្រការពារស្មាតហ្វូន” ដែលស្រាវជ្រាវដោយនិសិ្សតឈ្មោះ ឌុំ ធន់ ។ សូមបញ្ជាក់ថា កិច្ចការងារស្រាវជ្រាវខាងលើនេះ គឺឆ្លុះបញ្ចាំងទាំងស្រុងនូវគំនិតយោបល់របស់និស្សិតដែលមានរាយនាមខាងលើផ្ទាល់តែម្តង។ វាមិនបានឆ្លុះបញ្ចាំងពី គោលគំនិតរបស់ក្រុមការងារវិបសាយ SecuDemy.com ឡើយ។

Read More » -

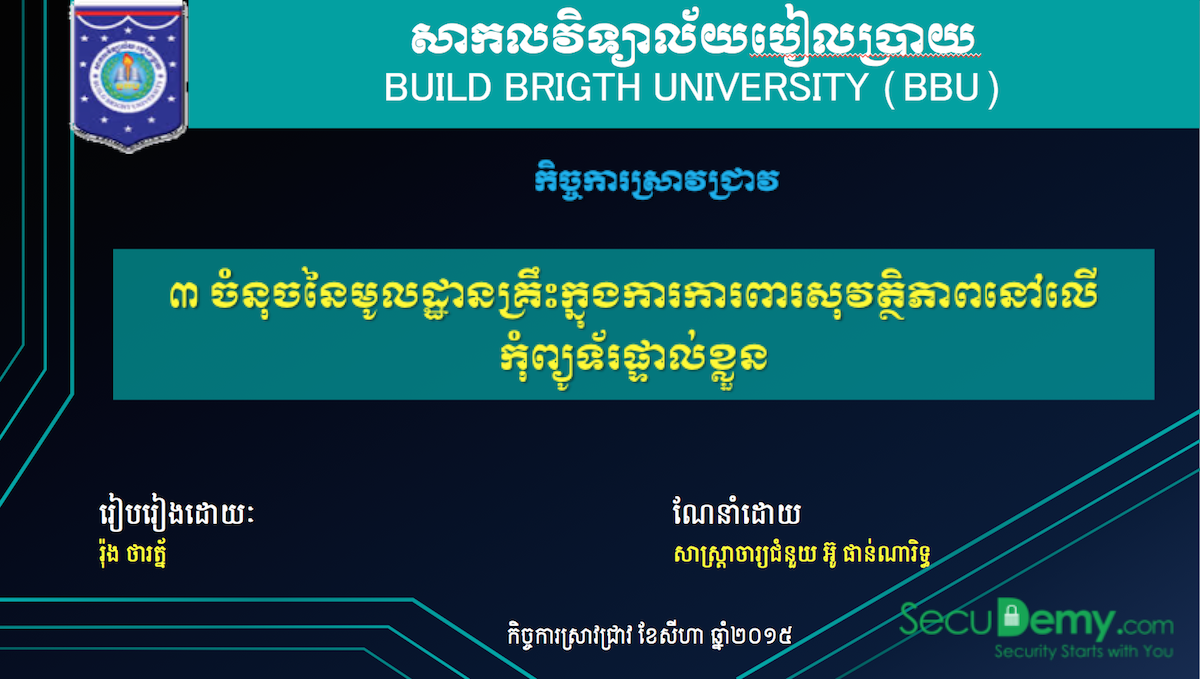

Presentation – 3 tips to secure your personal computer

កិច្ចការស្រាវជ្រាវរបស់និសិ្សតនៃសាកលវិទ្យាល័យប្រៀលប្រាយ ក្រោមប្រធានបទ “៣ ចំនុចនៃមូលដ្ឋានគ្រឹះក្នុងការការពារសុវត្ថិភាពនៅលើកុំព្យុទ័ររបស់អ្នក” ដែលស្រាវជ្រាវដោយនិសិ្សតឈ្មោះ រ៉ុង ថារ័ត្ន ។ សូមបញ្ជាក់ថា កិច្ចការងារស្រាវជ្រាវខាងលើនេះ គឺឆ្លុះបញ្ចាំងទាំងស្រុងនូវគំនិតយោបល់របស់និស្សិតដែលមានរាយនាមខាងលើផ្ទាល់តែម្តង។ វាមិនបានឆ្លុះបញ្ចាំងពី គោលគំនិតរបស់ក្រុមការងារវិបសាយ SecuDemy.com ឡើយ។

Read More » -

For Better Privacy & Security, Change these iOS 9 Settings Immediately

iOS ជំនាន់ទី ៩ នេះគឺល្អ លឿន និងមានប្រសិទ្ធិភាពជាងជំនាន់មុនៗ ហើយគួបផ្សំជាមួយនឹងមុខងារថ្មីៗមួយចំនួន និងការធ្វើឲ្យប្រសើរឡើងនូវមុខងារ multitasking សម្រាប់ iPad, Proactive Assistant Siri, new Low Power mode, Transit directions…

Read More » -

Recovering from a Trojan Horse or Virus

វាអាចកើតឡើងចំពោះអ្នកទាំងអស់គ្នា។ ដោយពិចារណាទៅលើចំនួនដ៏ច្រើននៃមេរោគ និង Trojan horses ដែលធ្វើរីករាលដាលភ្លាមៗនៅលើអ៊ិនធឺណិត ។ អ្នកអាចធ្វើការងារមួយចំនួនដែលការពារខ្លួនអ្នក ប៉ុន្តែអ្នកអាចត្រូវរងគ្រោះដោយសារមេរោគ ឬ Trojan Horses ។ នៅពេលដែលអ្នកដឹងថាម៉ាស៊ីនរបស់អ្នកត្រូវបានឆ្លងដោយមេរោគ ឬ Trojan Horse (ឬក៏អ្នកចាប់អារម្មណ៍ថា មាស៊ីនរបស់អ្នកដំណើរការខុសធម្មតា) តើអ្នកត្រូវធ្វើដូចម្តេច?…

Read More » -

10 steps to staying secure on public Wi-Fi

ភាពងាយស្រួលក្នុងការភ្ជាប់ទៅកាន់បណ្តាញ Wi-Fi សម្រាប់មនុស្សភាពច្រើនគឺជាការចាំបាច់បំផុត ទោះបីជានៅផ្ទះ នៅកន្លែងធ្វើការ ឬក៏ខាងក្រៅ ឬក៏នៅពេលដើរកំសាន្តក៏ដោយ។ ជាលទ្ធផល ការដែលអាចអាចភ្ជាប់ទៅកាន់ Wi-Fi គ្រប់ពេលវេលា និងគ្រប់ទីកន្លែងគឺមានសារៈសំខាន់ណាស់សម្រាប់ការរស់នៅ ប្រចាំថ្ងៃ។ ជាការឆ្លើយតបទៅកាន់បញ្ហានេះ ការដាក់ Wi-Fi ឲ្យប្រើប្រាស់ជាសាធារណៈគឺមានការកើនឡើងជាលំដាប់ ដើម្បីបំពេញតម្រូវការនានារបស់អ្នកប្រើប្រាស់។ ប៉ុន្តែ វាមាននូវហានិភ័យជាច្រើន…

Read More » -

How DDoS Attack Works?

ភាគច្រើននៃយើងទាំងអស់គ្នា ដឹងរួចហើយថា DDoS attack (Distributed Denial of Service) គឺជាប្រភេទនៃការវាយប្រហារមួយដែល យើងនិយមជួបប្រទៈក្នុងពេលបច្ចុប្បន្ននេះ ហើយនាពេលថ្មីៗនេះ មានការកើនឡើងគួរជាទីចាប់អារម្មណ៍នៃការវាយប្រហារក្នុងទ្រង់ទ្រាយបែបនេះ។ ថ្មីៗនេះ វិបសាយរបស់ទស្សនាវដ្តី New York បានទទួលការរំខានដោយសារតែការវាយប្រហារបែប DDoS ប្រមាណជា ១២ម៉ោង។…

Read More » -

Understanding Backdoor

តើអ្វីទៅជាការវាយប្រហារតាមរយៈ BackDoor? ការវាយប្រហារតាមរយៈ back door គឺជាប្រភេទវិធីសាស្ត្រមួយដើម្បីធ្វើការវាយប្រហារដោយរំលង ឬវាងលើការសំុសិទិ្ធ នឹងអាចចូលបាននៅកន្លែងដែលមិនមានអនុញ្ញាតអោយចូលទៅកាន់កំព្យូទ័ររបស់អ្នកដើម្បីលួច និងលប់ពត៏មាន រឺក៏ធ្វើការបញ្ជូលមេរោគដើម្បីធ្វើសកម្មភាពផ្សេងទៀត ។ Trojan Horse ជានិច្ចកាលប្រើសំរាប់វាយប្រហារតាម back door ហើយនៅមានប្រភេទមេរោគផ្សេងទៀតដូចជា NetBUS, BackOrrifice, ហើយនិង…

Read More » -

Top 10 Best Ways to Improve Your Wi-Fi Router’s Performance

តើអ្នកមានបញ្ហា WiFi របស់អ្នកដើរយឺតឬទេ? ចូរកុំបារម្ភ! ជាមួយនឹងវិធីសាស្ត្រខាងក្រោម អ្នកអាចធ្វើឲ្យប្រសិទ្ធិភាពនៃសេវាកម្ម WiFi របស់អ្នកកាន់តែល្អប្រសើរជាងមុន។ ១. ធ្វើការត្រួតពិនិត្យនូវ Router’s Firmware ហើយធ្វើបច្ចុប្បន្នភាពវា ដំបូង អ្នកត្រូវប្រាកដថា router របស់អ្នកគឺទាន់សម័យ ហើយអ្វីដែលអ្នកត្រូវធ្វើគឺត្រូវហៅអ្នកបច្ចេកទេសនៃក្រុមហ៊ុនផ្តល់សេវាកម្មអ៊ិនធឺណិតរបស់អ្នក ធ្វើការត្រួតពិនិត្យទៅលើ router…

Read More » -

Kali Linux Commands Cheat Sheet

ខាងក្រោមនេះគឺជាពាក្យបញ្ជាដែលមាននៅក្នុង Kali Linux ។ រាល់ពាក្យបញ្ជាដែលនិយមប្រើប្រាស់ត្រូវបានយកមកបង្ហាញនៅខាងក្រោម៖ A apropos : Search Help manual pages (man -k) apt-get : Search for and install…

Read More » -

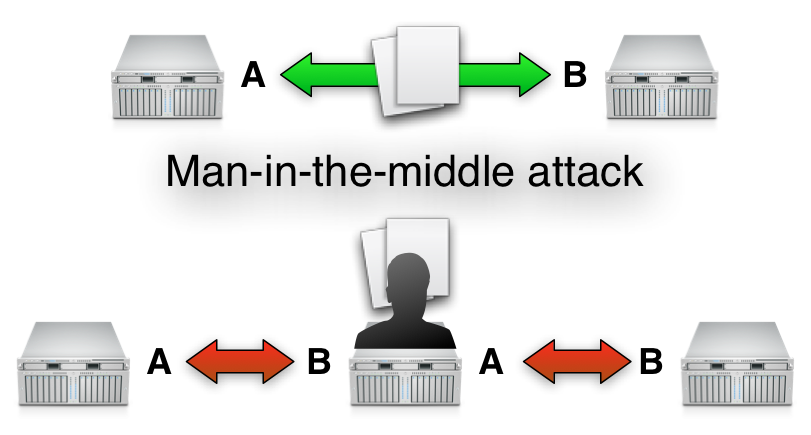

How to Protect Man-In-The-Middle (MiTM)

របៀបការពារខ្លួនពីការវាយប្រហារ Man-In-The-Middle Attack (MiMT) ការការពារទិន្នន័យរបស់យើងនៅលើបណ្តាញមិនមែនជាកិច្ចការងាយស្រួលនោះទេ ជាពិសេសនៅពេលដែលការវាយប្រហារនាពេលបច្ចុប្បន្ននេះ ដែលមានបច្ចេកទេសថ្មីៗ និងស្មុគស្មាញ។ ពេលខ្លះការវាយប្រហាររបស់ពួកគេមិនសូវមានគ្រោះថ្នាក់សម្រាប់អ្នកប្រើជាបុគ្គលឡើយ តែការវាយប្រហារទ្រង់ទ្រាយធំនៅលើវិបសាយដែលពេញនិយមមួយចំនួនឬមូលដ្ឋានទិន្នន័យផ្នែកហិរញ្ញវត្ថុ អាចនឹងជាគ្រោះថ្នាក់ខ្ពស់។ ក្នុងករណីជាច្រើន អ្នកវាយប្រហារព្យាយាមជំរុញឱ្យមេរោគមួយចំនួនរត់ចូលនៅលើម៉ាស៊ីនរបស់អ្នកប្រើប្រាស់។ អ្វីទៅជាការវាយប្រហារ Man-in-the-middle ? ការវាយប្រហារប្រភេទ Man-in-the-middle អាចទទួលបានជោគជ័យ នៅពេលដែលការវាយប្រហារនេះបានបង្កើតការផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវទៅវិញទៅមករវាងភាគីពីរ។…

Read More »