កំហុសនៅក្នុងកម្មវិធី WhatsApp អនុញ្ញាតចូលទៅកាន់ Local File System បាន

ក្រុមហ៊ុនហ្វេសប៊ុកទើបតែធ្វើការជួសជុលបញ្ហាសន្តិសុខ (patch) ទៅលើចំណុចងាយរងគ្រោះមួយដ៏គ្រោះថ្នាក់នៅលើកម្មវិធី WhatsApp ដែលអាចអនុញ្ញាតឱ្យអ្នកវាយប្រហារ អាចធ្វើការអានឯកសារពីប្រព័ន្ធឯកសារមូលដ្ឋានក្នុងម៉ាស៊ីន (Local File System) របស់អ្នកប្រើប្រាស់បាន ទាំងនៅលើប្រព័ន្ធប្រតិបត្តិការ MacOS និងប្រព័ន្ធប្រតិបត្តិការវីនដូ Windows ។

ទីប្រឹក្សាសន្តិសុខរបស់ក្រុមហ៊ុនហ្វេសប៊ុកពន្យល់ថា “ភាពងាយរងគ្រោះនៅលើកម្មវិធី WhatsApp Desktop នៅពេលដែលភ្ជាប់ជាមួយកម្មវិធី WhatsApp សម្រាប់ទូរស័ព្ទ iPhone អនុញ្ញាតឱ្យមានការវាយប្រហារដោយបច្ចេកទេស cross-site scripting និងអានឯកសារមូលដ្ឋានបានថែមទៀត។ ការវាយលុកទៅលើភាពងាយរងគ្រោះនេះ ទាមទារឱ្យជនរងគ្រោះចុច Click នៅលើ Link មួយដែលមើលពីមុនចេញពីសារ Text Message ។”

សម្រាប់គ្រប់កំណែ WhatsApp Desktop versions មុន v0.3.9309 ត្រូវបានរងផលប៉ះពាល់ដោយបញ្ហានេះ នៅពេលភ្ជាប់ទំនាក់ទំនងជាមួយនឹងកម្មវិធី WhatsApp សម្រាប់ iPhone កំណែមុន v2.20.10 ។

សិទ្ធិក្នុងការអានប្រព័ន្ធឯកសារមូលដ្ឋាន (Local File System Read Permission)

ភាពងាយរងគ្រោះត្រូវគេហៅថា CVE-2019-18426 ទទួលបានពិន្ទុ 8.2 នៅក្នុងកម្រិតគ្រោះថ្នាក់ធ្ងន់ធ្ងរ CVSS 3.x ។ បើទោះបីជាវាអាចត្រូវបានវាយលុកពីចម្ងាយក៏ដោយ វាតម្រូវឱ្យមានអន្តរកម្មពីអ្នកប្រើប្រាស់ (user interaction) ដើម្បីឱ្យការវាយលុកនេះបានជោគជ័យផងដែរ។

កំហុសនេះត្រូវរកឃើញដោយអ្នកស្រាវជ្រាវរបស់ក្រុមហ៊ុន PerimeterX លោក Gal Weizman នៅពេលគាត់រកឃើញគម្លាតនៃគោលការណ៍សន្តិសុខនៃមាតិកា Content Security Policy (CSP) របស់កម្មវិធី WhatsApp ដែលអនុញ្ញាតឱ្យមានកំហុសឆ្គង cross-site scripting (XSS) នៅលើកម្មវិធីរបស់កុំព្យូទ័រនោះ។

ខណៈពេលដែលការស៊ើបអង្កេតទៅលើការរកឃើញរបស់គាត់នោះ លោក Weizman អាចទទួលបានសិទ្ធិក្នុងការអាននៅលើប្រព័ន្ធឯកសារមូលដ្ឋាននៅលើកម្មវិធី WhatsApp desktop apps នៅលើប្រព័ន្ធប្រតិបត្តិការ macOS និងប្រព័ន្ធប្រតិបត្តិការ Windows បាន។ អ្នកស្រាវជ្រាវនិយាយថា “គំនិតនៃទ្រឹស្តីនេះគឺថា: ប្រសិនបើអ្នកដំណើរការកម្មវិធីចាស់ដែលងាយរងគ្រោះនោះ មនុស្សណាម្នាក់អាចវាយលុកទៅលើភាពងាយរងគ្រោះនោះ ហើយធ្វើរឿងអាក្រក់ដល់អ្នកបាន” ។

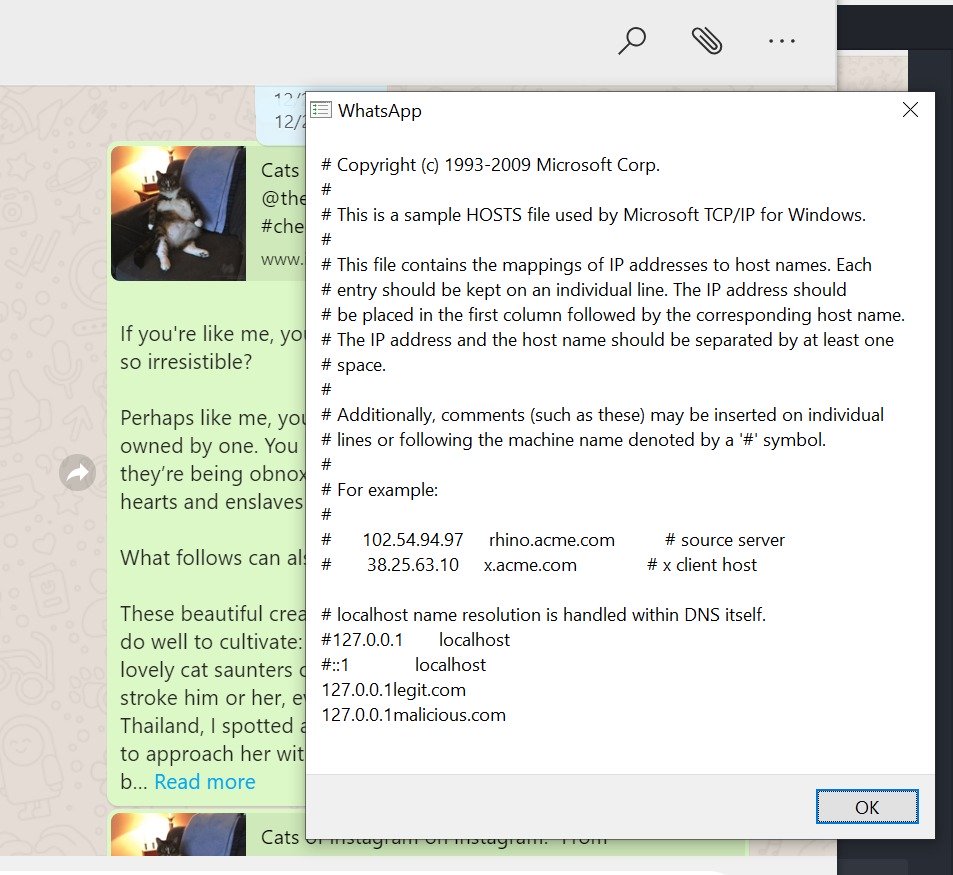

លោក Weizman បន្ថែមទៀតថា “ទោះយ៉ាងណាក៏ដោយ ខ្ញុំបានបង្ហាញពីរបៀបដែលខ្ញុំប្រើ fetch() API ដើម្បីអានឯកសារជាច្រើនចេញពីប្រព័ន្ធប្រតិបត្តិការ Local OS ដូចជាមាតិកានៃ C: \ Windows \ System32 \ driver \ etc \ hosts នៅក្នុងក្នុងករណីនេះផងដែរ” ។

មុនពេលដែលកំហុសនេះត្រូវជួសជុលដោយក្រុមហ៊ុនហ្វេសប៊ុកនោះ កំហុសនេះអាចជួយឱ្យអ្នកវាយប្រហារអាចបញ្ចូលលេខកូដគ្រោះថ្នាក់ និងតំណរ Link ក្នុងសារ ហើយផ្ញើទៅអ្នកប្រើប្រាស់ជាច្រើន ដែលជាគោលដៅចុងក្រោយរបស់ពួកគេ។ CTO របស់ក្រុមហ៊ុន PerimeterX លោក Ido Safruti ពន្យល់ថា “សារដែលបានផ្ញើរទៅកាន់ជនរងគ្រោះ គឺមិនអាចដឹងឡើយ ប្រសិនបើអ្នកប្រើប្រាស់មិនដែលទទួលបានការបណ្តុះបណ្តាល។ ការវាយប្រហារបែបនេះ គឺអាចធ្វើទៅបាន ដោយគ្រាន់តែធ្វើការកែប្រែកូដ Javascript នៅក្នុងសារមុនពេលដែលបញ្ជូនទៅកាន់អ្នកទទួលសារ ឬជនរងគ្រោះ”។

លោក Safruti បានបន្ថែមទៀតថា “ជាព័ត៌មាន កម្មវិធី WhatsApp មានអ្នកប្រើប្រាស់សកម្មប្រចាំខែជាង ១,៥ ពាន់លាននាក់ ដូច្នេះការវាយប្រហារអាចត្រូវបានអនុវត្តក្នុងទ្រង់ទ្រាយធំ ដែលបណ្តាលឱ្យមានផលប៉ះពាល់ធ្ងន់ធ្ងរ” ។

អ្នកអាចស្វែងយល់លំអិតអំពីលក្ខណៈបច្ចេកទេសតាមរយៈតំណរភ្ជាប់នេះ ៕