BlueBorne: Hacking Bluetooth enable devices

បើសិនជាអ្នកប្រើប្រាស់ឧបករណ៍មានភ្ជាប់មកជាមួយមុខងារ Bluetooth (ដែលមានដូចជាស្មាតហ្វូន កុំព្យូទ័រយួរដៃ ស្មាតធីវី ឬក៏ឧបករណ៍ជាប្រភេទ IoTs ដទៃទៀត) នោះអ្នកប្រឈមមុខទៅនឹងហានិភ័យនៃការវាយប្រហារពីចម្ងាយ ហើយអាចធ្វើការគ្រប់គ្រងទាំងស្រុងទៅលើឧបករណ៍ទាំងនោះដោយមិនចាំបាច់មានការអនុញ្ញាតពីអ្នកឡើយ។

អ្នកស្រាវជ្រាវផ្នែកសន្តិសុខទើបតែបានរកឃើញនូវចំនុចខ្សោយថ្ងៃសូន្យ (0-day vulnerability) នៅក្នុង Bluetooth protocol ដែលបានធ្វើឲ្យប៉ៈពាល់ទៅដល់ឧបករណ៍ប្រមាណជា ៥.៣ប៊ីលានគ្រឿង (android, iOS, Windows, Linux និង IoT) ដែលបានប្រើប្រាស់ ទំនាក់ទំនងឥតខ្សែក្នុងរយៈចំងាយខ្លី។

អ្នកស្រាវជ្រាវមកពីក្រុមហ៊ុន Armis បានដាក់ឈ្មោះការវាយប្រហារនេះថា “BlueBorne” ដែលអាចអនុញ្ញាតឲ្យអ្នកវាយប្រហារធ្វើការគ្រប់គ្រងទាំងស្រុងទៅលើឧបករណ៍មានមុខងារ Bluetooth, ចែកចាយមេរោគ, ឬក៏បង្កើតនូវការតភ្ជាប់នៅកណ្តាល (man-in-the-middle) ដើម្បីចូលទៅកាន់ទិន្នន័យសំខាន់ៗ (critical data) នៅក្នុងឧបករណ៍និងណេតវើក ដោយមិនត្រូវការអ្នកប្រើប្រាស់ចុចឆ្លើយតបឡើយ (without victim interaction)។

អ្វីដែលអ្នកវាយប្រហារត្រូវការនោះគឺឧបករណ៍របស់ជនរងគ្រោះបើកដំណើរការមុខងារ Bluetooth ហើយនៅជិតនឹងឧបករណ៍របស់ហេគឃ័រ។ បន្ថែមជាមួយគ្នានោះផងដែរ ការវាយប្រហារដោយជោគជ័យគឺមិនត្រូវការឧបករណ៍ជនរងគ្រោះ Pair ជាមួយឧបករណ៍ហេគឃ័រឡើយ។

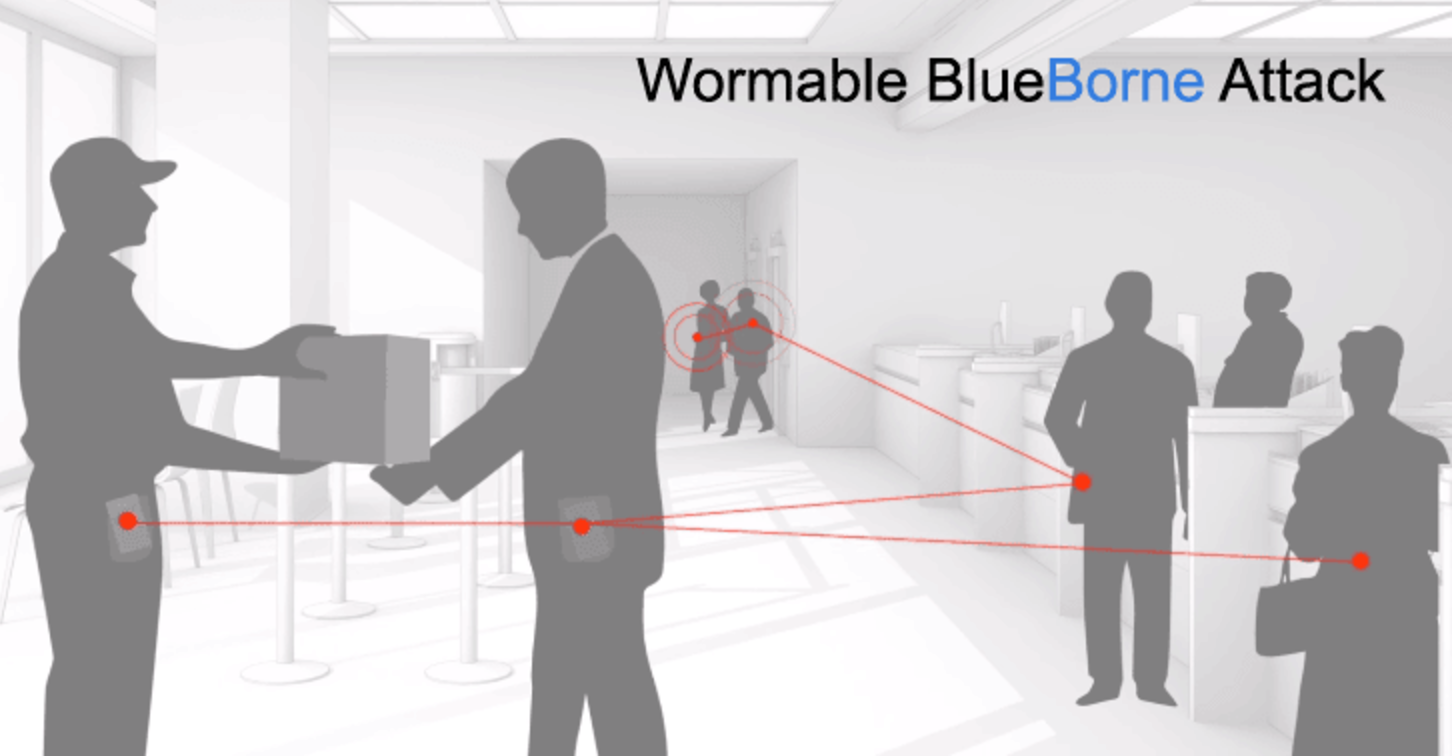

BlueBorne: Wormable Bluetooth Attack

អ្វីដែលគួរឲ្យមានការបារម្ភនោះគឺថា BlueBorne អាចធ្វើការរីករាលដាលខ្លួនវាដូចទៅនឹង WannaCry ransomware ដូច្នេះដែរ។ បើតាមលោក Ben Seri អ្នកស្រាវជ្រាវនៅក្រុមហ៊ុន Armis បានឲ្យដឹងថា នៅក្នុងកំឡុងពេលធ្វើការពិសោធន៍ ក្រុមរបស់គាត់អាចធ្វើការបង្កើត Botnet network ហើយតំឡើងមេរោគ ransomwaware ដោយប្រើប្រាស់បច្ចេកទេស BlueBorne attack។

ក៏ប៉ុន្តែ លោក Seri ជឿជាក់ថាវាមានការលំបាកសម្រាប់ហេគឃ័រដែលមានជំនាញច្បាស់លាស់ដើម្បីបង្កើតមេរោគសាកលមួយ (universal wormable) ដែលអាចស្វែងរកឧករណ៍មានមុខងារ Bluetooth ហើយធ្វើការរីករាលដាលដោយស្វ័យប្រវត្តិពីឧបករណ៍មួយទៅឧបករណ៍មួយផ្សេងទៀត។

សូមធ្វើការជួសជុលដើម្បីការពារ

ក្រុមហ៊ុននេះបានរាយការណ៍អំពីបញ្ហានេះទៅកាន់ក្រុមហ៊ុនពាក់ព័ន្ធតាំងពី ២-៣ខែមុនម្លេះ ដែលរួមមាន Google, Apple, Microsoft, Samsung, និង Linux Foundation។

ចំនុចខ្សោយទាំងនោះរួមមានៈ

– Information Leak Vulnerability in Android (CVE-2017-0785)

– Remote Code Execution Vulnerability (CVE-2017-0781) in Android’s Bluetooth Network Encapsulation Protocol (BNEP) service

– Remote Code Execution Vulnerability (CVE-2017-0782) in Android BNEP’s Personal Area Networking (PAN) profile

– The Bluetooth Pineapple in Android—Logical flaw (CVE-2017-0783)

– Linux kernel Remote Code Execution vulnerability (CVE-2017-1000251)

– Linux Bluetooth stack (BlueZ) information leak vulnerability (CVE-2017-1000250)

– The Bluetooth Pineapple in Windows—Logical flaw (CVE-2017-8628)

– Apple Low Energy Audio Protocol Remote Code Execution vulnerability (CVE Pending)

ក្រុមហ៊ុន Google និង Microsoft បានបញ្ចេញកម្មវិធីជួសជុលរួចទៅហើយសម្រាប់អតិថិជនរបស់ខ្លួន ក្នុងពេលដែល Apple iOS ដំណើរការជំនាន់ ១០.x គឺមានសុវត្ថិភាព។

តើអ្វីដែលអាក្រក់នោះ? គឺរាល់ឧបករណ៍ iOS ជំនាន់ 9.3.5 ឬទាបជាងនេះ និងឧបករណ៍ច្រើនជាង 1.1 Billion គ្រឿងកំពុងដំណើរការ Android Marshmallow (6.x) គឺទទួលរងគ្រោះបញ្ហាខាងលើ។ បន្ថែមជាមួយគ្នានេះ ឧបករណ៍វៃឆ្លាតដែលដំណើការ Linux Plateform (Tizen OS), BlueZ និង 3.3-rc1 ក៏ទទួលរងគ្រោះផងដែរ។

ក្នុងកំឡុងពេលនេះ អ្នកអាចបញ្ចូលកម្មវិធី “BlueBorne Vulnerability Scanner” App ដែលបង្កើតដោយក្រុមហ៊ុន Armis ពីក្នុង Google PlayStore ដើម្បីធ្វើការត្រួតពិនិត្យថាតើឧបករណ៍របស់អ្នកមានប៉ៈពាល់ឬក៏អត់។ បើសិនជាមាន អ្នកគួរតែបិទមុខងារ Bluetooth កុំឲ្យវាដំណើរការ៕

ប្រភព: The hacker New