ភាពងាយរងគ្រោះនៃ Wi-Fi encryption ប៉ៈពាល់ដល់ឧបករណ៍រាប់ពាន់លានគ្រឿង

តាមប្រភពព័ត៌មានពីវេបសាយ ESET បានឱ្យដឹងថា ក្រុមអ្នកស្រាវជ្រាវសន្តិសុខអុិនធឺណិតបានរកឃើញនូវភាពងាយរងគ្រោះផ្នែករឹង (Hardware) កម្រិតខ្ពស់ថ្មីមួយ ដែលស្ថិតនៅក្នុងបន្ទះឈីប wi-fi ដែលត្រូវបានគេប្រើប្រាស់យ៉ាងទូលំទូលាយផលិតដោយក្រុមហ៊ុន Broadcom និង Cypress — ដែលវាគ្របដណ្តប់ទៅលើឧបករណ៍ជាងមួយពាន់លានគ្រឿងដែលរាប់បញ្ចូលទាំងស្មាតហ្វូន ថេបប្លេត កុំព្យូទ័រយួរដៃ រ៉ោតទ័រ និងឧបករណ៍ IoTs ជាច្រើនទៀត។

ភាពងាយរងគ្រោះនេះមានឈ្មោះហៅថា ‘Kr00k’ និងត្រូវបានគេដាក់លេខសំគាល់ CVE-2019-15126 ដែលកំហុសនេះអាចឱ្យអ្នកវាយប្រហារពីចម្ងាយធ្វើការស្ទាក់ចាប់ និង decrypt នូវ wireless network packets មួយចំនួននៅលើបណ្តាញឥតខ្សែ (Wireless Network)។

អ្នកវាយប្រហារមិនចាំបាច់ភ្ជាប់ទៅកាន់បណ្តាញឥតខ្សែរបស់ជនរងគ្រោះទេ ហើយកំហុសនេះមានប្រសិទ្ធភាពប្រឆាំងនឹងឧបករណ៍ងាយរងគ្រោះដែលប្រើប្រាស់ WPA2-Personal ឬ WPA2-Enterprise Protocol ជាមួយនឹងការធ្វើកូដនីយកម្ម (encrypt) AES-CCMP ដើម្បីការពារចរាចរណ៍បណ្តាញរបស់ពួកគេនោះ។

អ្នកស្រាវជ្រាវ ESET និយាយថា “ការធ្វើតេស្តរបស់យើងបានបញ្ជាក់ពីឧបករណ៍អតិថិជនមួយចំនួនដោយក្រុមហ៊ុន Amazon (Echo, Kindle), Apple (iPhone, iPad, MacBook), Google (Nexus), Samsung (Galaxy), Raspberry (Pi 3), Xiaomi (RedMi) រួមទាំងឧបករណ៍មួយចំនួនរបស់ក្រុមហ៊ុន Asus និងក្រុមហ៊ុន Huawei គឺមានភាពងាយរងគ្រោះដូចដែលបានអៈអាងខាងលើនេះ”។

យោងតាមក្រុមអ្នកស្រាវជ្រាវបានបង្ហាញថាកំហុសនៃ Kr00k គឺទាក់ទងទៅនឹងការវាយប្រហារ KRACK ដែលជាបច្ចេកទេសមួយដែលធ្វើឱ្យមានភាពងាយស្រួលសម្រាប់អ្នកវាយប្រហារក្នុងការហេគទៅលើពាក្យសម្ងាត់របស់ WiFi ដែលការពារដោយប្រើប្រាស់នូវ Protocol បណ្តាញ WPA2 ដែលត្រូវបានគេប្រើប្រាស់យ៉ាងទូលំទូលាយនោះ។

ដំបូងសិក្សាអ្វីដែលការវាយប្រហារ Kr00k មិនអនុញ្ញាត៖

មុននឹងបន្តទៅកាន់ព័ត៌មានលំអិតនៃការវាយប្រហារថ្មី Kr00k វាចាំបាច់ត្រូវកត់សម្គាល់ថា៖

- ភាពងាយរងគ្រោះមិនមាននៅក្នុង Wi-Fi encryption Protocol នោះទេ; ផ្ទុយទៅវិញវាមាននៅក្នុងវិធីសាស្ត្រដែល chips ងាយរងគ្រោះ អនុវត្តន៍នូវការធ្វើកូដនីយកម្ម

- វាមិនអនុញ្ញាតឱ្យអ្នកវាយប្រហារភ្ជាប់បណ្តាញ Wi-Fi របស់អ្នក ហើយបើកដំណើរការការវាយប្រហារ man-in-the-middle ឬក៏វាយលុកចូលទៅក្នុងឧបករណ៍ផ្សេងទៀតទេ

- វាមិនអនុញ្ញាតឱ្យអ្នកវាយប្រហារដឹងពីពាក្យសម្ងាត់ Wi-Fi របស់អ្នក ហើយការផ្លាស់ប្តូរពាក្យសម្ងាត់នោះនឹងមិនជួយអ្នកក្នុងការដោះស្រាយ (patch) បញ្ហានោះទេ

- វាមិនប៉ះពាល់ដល់ឧបករណ៍ទំនើបៗជាច្រើនដែលប្រើប្រាស់នូវ Protocol WPA3 ដែលជាស្តង់ដារសុវត្ថិភាពចុងក្រោយនោះទេ

- ទោះយ៉ាងណាក៏ដោយវាអនុញ្ញាតឱ្យអ្នកវាយប្រហារធ្វើការចាប់យក (capture) និង decrypt នូវ packets មួយចំនួន (គីឡូប៊ីត) ប៉ុន្តែមិនមានវិធីណាអាចទស្សន៍ទាយថា ទិន្នន័យអ្វីដែលអាចមាននៅក្នុង packets នោះទេ

- អ្វីដែលសំខាន់បំផុតនោះគឺ កំហុសនៃការបំបែកកូដនីយកម្ម (encryption) គឺស្ថិតនៅលើស្រទាប់នៃបណ្តាញឥតខ្សែ (wireless layer)។ វាមិនជាប់ពាក់ព័ន្ធនោះទេ ជាមួយនឹង TLS encryption ដែលនៅតែការពារចរាចរបណ្តាញរបស់អ្នក ជាមួយគេហទំព័រដោយប្រើ HTTPS ។

តើការវាយប្រហារ Kr00k គឺជាអ្វីហើយតើវាដំណើរការយ៉ាងដូចម្តេច?

និយាយដោយសង្ខេបទៅ ការវាយប្រហារដោយជោគជ័យមួយ គឺគ្រាន់តែជាការបំផ្លាញសន្តិសុខរបស់អ្នកជាមួយនឹងជំហានមួយ ដែលឆ្ពោះទៅរកអ្វីដែលអ្នកចង់បាននៅលើបណ្តាញ Wi-Fi ដែលបើកចំហនេះ។ ហេតុដូច្នេះហើយ ទំហំនៃព័ត៌មានសំខាន់ៗទាំងប៉ុន្មានដែលអ្នកវាយប្រហារអាចចាប់យកបាន វាអាស្រ័យទៅលើ ស្រទាប់បន្ទាប់នៃការចរាចរបណ្តាញ ដូចជាការចូលទៅកាន់វេបសាយដែលមិនមាន HTTPS ជាដើម។

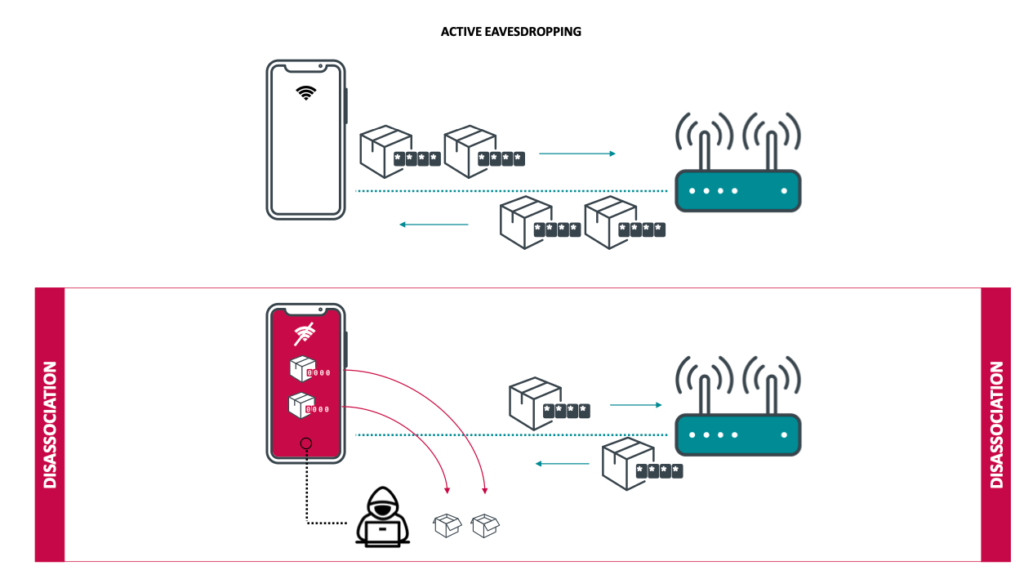

ការវាយប្រហារនេះគឺពឹងផ្អែកលើការពិតដែលថា នៅពេលដែលឧបករណ៍មួយត្រូវបានផ្តាច់ភ្លាមៗចេញពីបណ្តាញឥតខ្សែ នោះបន្ទះឈីប Wi-Fi លុប session key នៅក្នុងអង្គចងចាំ (memory) ហើយកំណត់វាទៅសូន្យ ប៉ុន្តែបន្ទះឈីបបញ្ជូន data frames ដោយចៃដន្យទៅក្នុង buffer ជាមួយ all-zero encryption keyសូម្បីតែបន្ទាប់ពីការផ្តាច់រួចក៏ដោយ។

ដូច្នេះអ្នកវាយប្រហារដែលនៅជិតឧបករណ៍ងាយរងគ្រោះអាចប្រើកំហុសនេះដើម្បីបង្កឱ្យមានការផ្តាច់ចេញម្តងហើយម្តងទៀត ដោយបញ្ជូននូវ deauthentication packets ជាច្រើននៅក្នុងអាកាស ដើម្បីចាប់យក data frames បន្ថែមទៀត ដែលអាចមានផ្ទុកទិន្នន័យសំខាន់ៗរួមមាន DNS, ARP, ICMP, HTTP, TCP និង TLS។

ក្រៅពីនេះ ចាប់តាំងពីកំហុសនេះជះឥទ្ធិពលដល់បន្ទះឈីបជាច្រើនដែលបានបង្កប់នៅក្នុង wireless routers ជាច្រើននោះ បញ្ហានេះក៏ធ្វើឱ្យអ្នកវាយប្រហារអាចស្ទាក់ចាប់ (intercept) និង decrypt network traffic ដែលបញ្ជូនពីឧបករណ៍ជាច្រើន ដែលមិនមានភាពងាយរងគ្រោះ “Kr00k” មិនថាបានធ្វើការ Patch រួច ឬប្រើប្រាស់ Wi-Fi chips ផ្សេងនោះទេ។

ក្រុមអ្នកស្រាវជ្រាវ ESET រាយការណ៍អំពីបញ្ហានេះទៅកាន់ក្រុមហ៊ុនផលិតបន្ទះឈីបដែលរងផលប៉ះពាល់ទាំងក្រុមហ៊ុន Broadcom និងក្រុមហ៊ុន Cypress កាលពីឆ្នាំមុន ក៏ដូចជាក្រុមហ៊ុនផលិតឧបករណ៍ជាច្រើនទៀតដែលរងផលប៉ះពាល់ដើម្បីទទួលខុសត្រូវក្នុងការបង្កើតនូវ Patch ដើម្បីកាត់បន្ថយបញ្ហាតាមរយៈការធ្វើបច្ចុប្បន្នភាពកម្មវិធីសូហ្វវែរ ឬកម្មវិធី Firmware សម្រាប់អ្នកប្រើប្រាស់ជាច្រើនរបស់ពួកគេនោះ។

ក្រុមហ៊ុនបច្ចេកវិទ្យា Apple បានបញ្ចេញនូវ Patch សម្រាប់អ្នកប្រើប្រាស់របស់ខ្លួនរួចហើយ ដូចនេះក្រុមហ៊ុនផ្សេងទៀតគួរតែចេញសេចក្តីណែនាំ ឬការការពារសុវត្ថិភាពនៅពេលផ្សព្វផ្សាយ ហើយអ្នកលក់ផ្សេងទៀតនៅតែកំពុងសាកល្បងបញ្ហានេះប្រឆាំងនឹងឧបករណ៍របស់ពួកគេដដែល៕

ទាញយកកម្មវិធីសម្រាប់ទូរស័ព្ទស្មាតហ្វូន (Apple ឬ Android) ឬក៏ចូលរួមទៅក្នុងបន្ទប់ផ្តល់ព័ត៌មាន Telegram Channel សម្រាប់ទទួលបានព័ត៌មានចុងក្រោយស្តីអំពីសន្តិសុខអុិនធឺណិតទាំងក្នុង និងក្រៅប្រទេស៖ https://t.me/infosecisac

Download our iOS App or Android App or subscribe to our Telegram channel for the latest updates on the Cybersecurity Breaking News in both locally and internationally: https://t.me/infosecisac