ទាហានជាច្រើនរបស់ប្រទេសអុីស្រាអ៊ែលត្រូវបោកបញ្ឆោតអោយធ្វើការតម្លើងនូវមេរោគ

អ្នកនាំពាក្យរបស់កងកម្លាំងការពារអុីស្រាអែល (IDF) បាននិយាយនាពេលថ្មីៗនេះថា សមាជិកជាច្រើនរូបនៃក្រុមសកម្មប្រយុទ្ធហាម៉ាសប៉ាឡេស្ទីនបានបន្លំខ្លួនធ្វើជាក្មេងស្រីជំទង់វ័យក្មេង ដើម្បីទាក់ទាញទាហានអុីស្រាអែលឱ្យតម្លើងនូវកម្មវិធី Apps ជាច្រើនដែលឆ្លងមេរោគទៅក្នុងទូរស័ព្ទរបស់ពួកគេ។ ទាហានខ្លះបានចាញ់បោកការបោកប្រាស់នេះផងដែរ ប៉ុន្តែ IDF និយាយថាពួកគេបានរកឃើញការឆ្លងមេរោគ ការតាមដានមេរោគ malware ហើយបន្ទាប់មកបិទចោលនូវហេដ្ឋារចនាសម្ព័ន្ធដែលបានលួចពីក្រុមហាម៉ាសតែម្តង។

IDF និយាយថាប្រតិបត្តិកររបស់ក្រុមហាម៉ាសបានបង្កើតគណនី Facebook, Instagram និង Telegram ហើយបន្ទាប់មកយកទៅបោកប្រាស់នូវទាហានរបស់ IDF ។ យោងតាមអ្នកនាំពាក្យ IDF នេះ ឧត្តមសេនីយ៍ទោ Hild Silberman ទីភ្នាក់ងារជាច្រើនរបស់ក្រុមហាម៉ាសបានក្លែងបន្លំខ្លួនធ្វើជាជនអន្តោប្រវេសន៍អ៊ីស្រាអែលថ្មីដើម្បីយកលេសថាពួកគេខ្វះចំណេះដឹងទៅលើការប្រើប្រាស់នូវភាសាហេព្រើរ (Hebrew)។

អ្នកស៊ើបអង្កេត IDF ជាច្រើនរូបនិយាយថាពួកគេបានតាមដានគណនីជាច្រើនសម្រាប់តួអក្សរចំនួន ៦ ដែលត្រូវបានប្រើប្រាស់នៅក្នុងយុទ្ធនាការវិស្វកម្មសង្គមក្លែងបន្លំ (social engineering) នាពេលថ្មីៗនេះ។ គណនីទាំងនេះគឺមានឈ្មោះថា Sarah Orlova, Maria Jacobova, Eden Ben Ezra, Noa Danon, Yael Azoulay និង Rebecca Aboxis ។

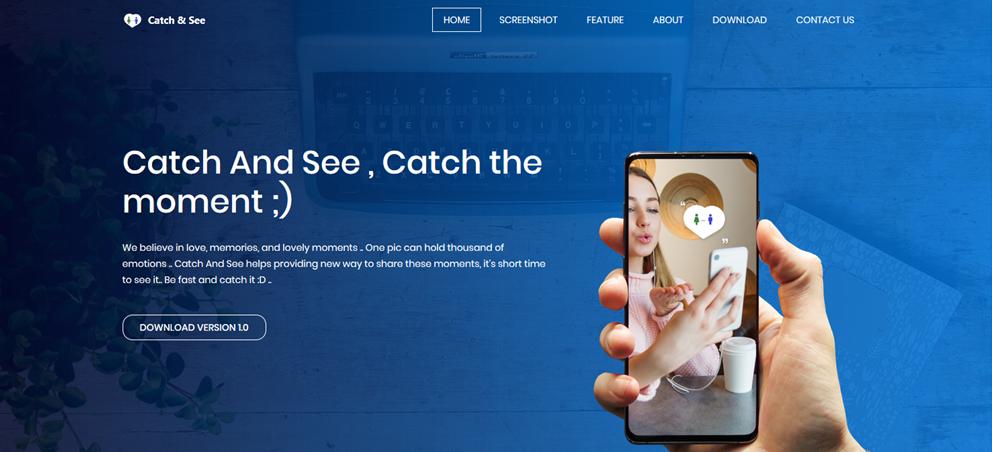

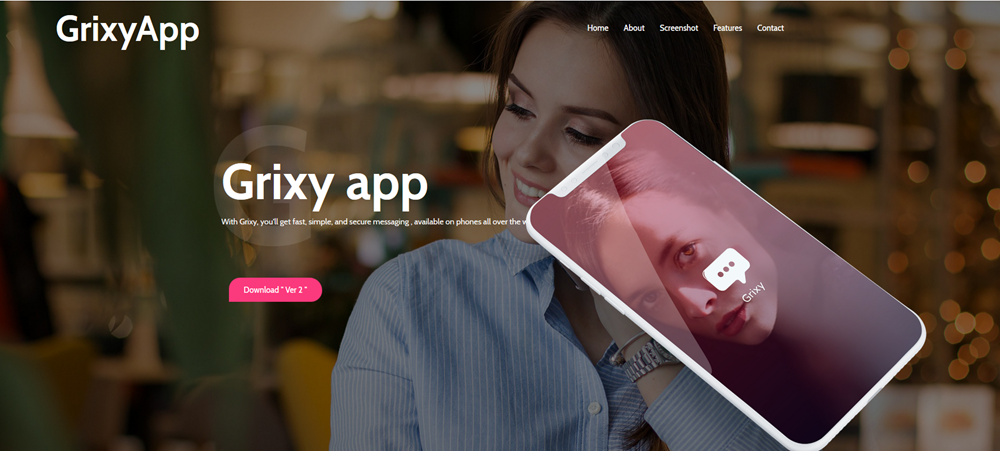

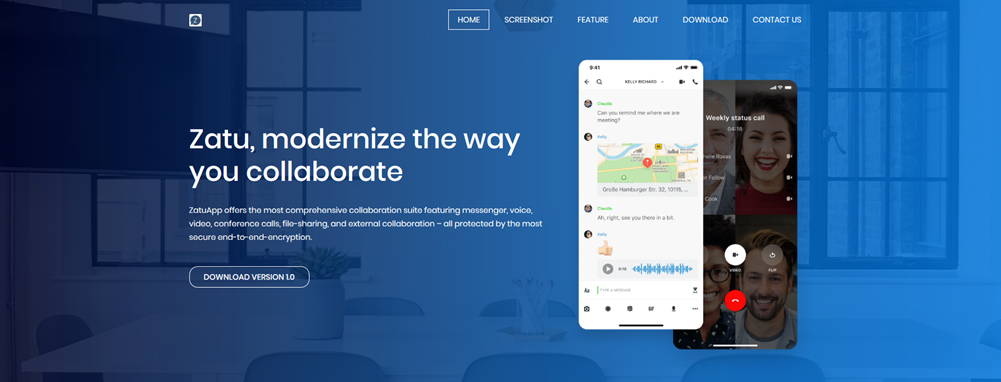

ទាហានជាច្រើនរូបដែលចូលរួមក្នុងការសន្ទនានេះត្រូវបានគេទាក់ទាញឱ្យតំឡើងកម្មវិធីជជែកកម្សាន្តមួយក្នុងចំណោមកម្មវិធីជជែកចំនួនបីដែលមានឈ្មោះថា Catch & See, Grixy និង Zatu ដែលទីភ្នាក់ងារនេះសន្យាថានឹងចែករំលែករូបថតជាច្រើនបន្ថែមទៀតដល់ពួកគេ។

លោកឧត្តមសេនីយ៍ Silberman និយាយថាកម្មវិធីនេះនឹងផ្តល់ដំណឹងថា កម្មវិធីនេះមិនអាចដំណើរការលើទូរស័ព្ទរបស់ទាហានបានទេ តាមរយៈការបង្ហាញនូវសារមួយថាមានបញ្ហាគាំង។ បន្ទាប់មកកម្មវិធីទាំងនេះនឹងលុបរូបតំណាង (Icons) របស់ពួកគេចេញពីស្មាតហ្វូនរបស់ទាហាន ដោយបញ្ឆោតអ្នកប្រើប្រាស់គិតថាកម្មវិធីនេះត្រូវបានលុបចោល (uninstall) ដោយខ្លួនឯង។

ទោះយ៉ាងណា កម្មវិធីនេះនឹងនៅតែដំណើរការក្នុងផ្ទៃខាងក្រោយរបស់វា។ កម្មវិធីដែលមានគំនិតអាក្រក់នេះនឹងបញ្ចោញរូបថត សារ SMS បញ្ជីទំនាក់ទំនង និងច្រើនទៀត។ កម្មវិធីនេះក៏អាចតំឡើងមេរោគផ្សេងទៀតនៅលើឧបករណ៍តាមដានទីតាំងភូមិសាស្ត្ររបស់ទូរស័ព្ទបានភ្លាមៗ ហើយថែមទាំងថតរូបអេក្រង់ (Screenshot) តាមរយៈកាមេរ៉ារបស់ទូរស័ព្ទនេះទៀតផង។

ក្រុមហ៊ុនសន្តិសុខអុីនធឺណិតអុីស្រាអែល Check Point សន្មតថា មេរោគដែលបានឆ្លងទៅក្រុមទាហាននេះកំពុងតែស្ថិតនៅក្នុងការតាមដាននៅក្រោមឈ្មោះហៅថា APT-C-23 ដែលមានសកម្មភាពតាំងពីរដូវក្តៅឆ្នាំ ២០១៨ មកម្ល៉េះ។

អ្វីដែលធ្លាប់កើតឡើងពីមុន

នេះជាលើកទី២ ហើយដែលភ្នាក់ងារហាម៉ាសដាក់ចេញនូវយុទ្ធនាការផ្សព្វផ្សាយតាមបណ្តាញសង្គមដើម្បីបញ្ឆោតទាហានរបស់ IDF អោយធ្វើការដំឡើងមេរោគនៅលើឧបករណ៍របស់ពួកគេ។ ពួកគេបានព្យាយាមប្រើប្រាស់វិធីសាស្ត្រនេះដែលធ្លាប់ប្រើពីមុននៅខែមករាឆ្នាំ ២០១៧ ។

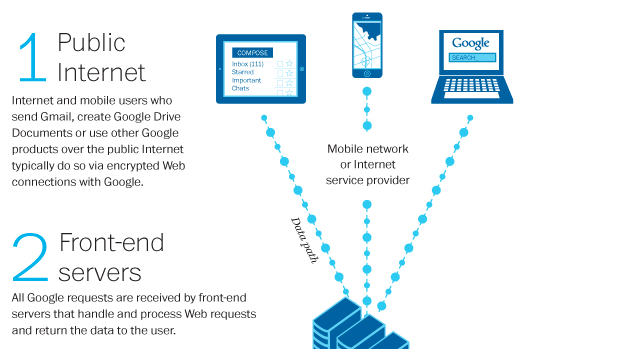

ភ្នាក់ងារជាច្រើនរបស់ហាម៉ាសបង្ហាញភាពក្លាហាននៅក្នុងយុទ្ធនាការបន្ទាប់របស់ពួកគេគឺនៅរដូវក្តៅឆ្នាំ ២០១៨ នៅពេលពួកគេលាក់មេរោគក្នុងកម្មវិធីណាត់ជួប និងកម្មវិធី World Cup-themed Android apps ដែលពួកគេនឹងធ្វើការ Upload នៅលើ Google Play Storeផ្លូវការ [១, ២] ។ យុទ្ធនាការនេះធ្វើឱ្យជនរងគ្រោះរាប់រយនាក់នៅទូទាំងពិភពលោក។

យុទ្ធសាស្រ្តនៃការប្រើប្រាស់ប្រពន្ធ័ផ្សព្វផ្សាយសង្គមរបស់ស្ត្រីវ័យក្មេងដែលមានភាពទាក់ទាញនេះគឺដើម្បីបញ្ឆោតមន្រ្តីយោធា និងទាហានលោកខាងលិចក្នុងការតំឡើងមេរោគនៅលើឧបករណ៍របស់ពួកគេក៏ត្រូវបានប្រើប្រាស់ដោយក្រុមហេសប៊ូឡាផងដែរ (គណបក្សនយោបាយអ៊ីស្លាម និងក្រុមសកម្មប្រយុទ្ធដែលមានមូលដ្ឋាននៅប្រទេសលីបង់ដែលសហរដ្ឋអាមេរិក និងអង្គការណាតូផ្សេងទៀតដាក់ស្លាកថាជាអង្គការភេរវករនោះ) ។

នៅក្នុងខែតុលាឆ្នាំ ២០១៨ ទីភ្នាក់ងារសេវាកម្មស៊ើបការណ៍របស់ប្រទេសឆេកបានបិទម៉ាស៊ីនមេជាច្រើនដែលប្រើប្រាស់ដោយក្រុមហេសប៊ូឡានៅក្នុងប្រតិបត្តិការមួយនៃការលួចហេគទូរស័ព្ទទាំងនេះ ប៉ុន្តែពួកគេមិនបាននិយាយថា តើយុទ្ធនាការនេះបានកំណត់គោលដៅជាអ្នកណា។ រឿងមួយដែលសំខាន់នោះគឺថា វាបានដំណើរការអស់រយៈពេលជាងមួយឆ្នាំហើយចាប់តាំងពីឆ្នាំ ២០១៧ មក។

ជាទូទៅវាត្រូវបានគេចាត់ទុកថាជាការបរាជ័យនៃប្រតិបត្តិការសន្តិខ (OpSec) ដែលមិនអនុញ្ញាតឱ្យទាហានប្រើឧបករណ៍ផ្ទាល់ខ្លួននៅពេលដាក់ពង្រាយនៅតាមទីវាលណាមួយនោះទេ។ ឧទាហរណ៍មន្ទីរប៉ង់តាហ្គោនបានណែនាំកងទ័ពអាមេរិកជាច្រើនដែលដាក់ពង្រាយនៅមជ្ឈឹមបូព៌ាអោយរក្សាទុកឧបករណ៍ផ្ទាល់ខ្លួននៅផ្ទះ៕

ប្រភពព័ត៌មាន៖