pentest

-

Knowledge

តើអ្វីទៅជាការស្កេនភាពងាយរងគ្រោះ (vulnerability scanning) និងការធ្វើតេស្តជ្រៀតចូល (penetration testing)?

តើមានមនុស្សប៉ុន្មាននាក់យល់ច្រឡំពីសារៈសំខាន់នៃការស្កេនភាពងាយរងគ្រោះ (vulnerability scanning) ជាមួយនឹងការធ្វើតេស្តក្នុងការជ្រៀតចូល (penetration testing) នោះ។ ការស្កេនភាពងាយរងគ្រោះមិនអាចជំនួសសារៈសំខាន់នៃការធ្វើតេស្តជ្រៀតចូលបានទេ ហើយការធ្វើតេស្តជ្រៀតចូលដោយខ្លួនឯង មិនអាចធានាសុវត្ថិភាពបណ្តាញទាំងមូលបានទេ។ ទាំងពីរគឺមានសារៈសំខាន់នៅកម្រិតរៀងៗខ្លួនដែលត្រូវការនៅក្នុងការវិភាគហានិភ័យតាមអ៊ីនធឺរណិត ហើយត្រូវទាមទារដោយស្តង់ដារដូចជា PCI, HIPPA, ISO 27001 ជាដើម។ ការធ្វើតេស្ដទៅលើការជ្រៀតចូល (Penetration testing)…

Read More » -

General

ជំនាញដែលល្អបំផុតសម្រាប់អាជីពការងារជាអ្នកធ្វើតេស្តសន្តិសុខបច្ចេកវិទ្យាគមនាគមន៍ និងព័ត៌មាន

ក្រោយពីអានអត្ថបទ តើអ្នកចាប់យកអាជីពការងារផ្នែក PenTest យ៉ាងដូចម្តេចមក ខ្ញុំបានទទួលសំណួរជាច្រើនទាក់ទងទៅនឹងជំនាញដែលពាក់ព័ន្ធទៅនឹងអាជីពការងារនេះ។ ខ្ញុំបាទសូមលើកយកនូវជំនាញបឋមមួយចំនួនដែលអ្នកធ្វើតេស្តសន្តិសុខបច្ចេកវិទ្យាគមនាគមន៍ និងព័ត៌មាន (penentration tester) ទាំងអស់គួរតែមាន។ យើងនឹងពិភាក្សាគ្នាទៅលើជំនាញដែលដូចគ្នាៗ ដោយសារតែយើងមិនអាចរំពឹងថាមនុស្សម្នាក់ៗមានជំនាញដូចគ្នានោះទេ។ ១. យល់ឲ្យបានច្បាស់ពីប្រព័ន្ធប្រតិបត្តិការ។ ខ្ញុំមិនអាចសង្កត់ធ្ងន់ថា វាសំខាន់ប៉ុនណានោះទេ។ មនុស្សជាច្រើនចង់ក្លាយទៅជាអ្នកវាយប្រហារ (hackers) ឬជាអ្នកជំនាញសន្តិសុខប្រព័ន្ធ តែបែជាមិនដឹងអំពីប្រព័ន្ធទាំងនោះទៅវិញ។…

Read More » -

General

តម្លៃនៃការធ្វើតេស្ត Penetration Testing ឲ្យបានជាប់ជាប្រចាំ

ពីមួយឆ្នាំទៅមួយឆ្នាំ ការវាយប្រហារតាមប្រព័ន្ធអិុនធឺណិតកាន់តែកើនឡើងឥតឈប់ឈរ ហើយជាការគំរាមគំហែងមួយដ៏ធំធេង ដែលបានធ្វើឲ្យចំណាយប្រចាំឆ្នាំបន្តកើនឡើងជាលំដាប់ពាក់ព័ន្ធការងារសន្តិសុខអិុនធឺណិតនេះ។ ទោះបីជាយើងបានចំណាយជាច្រើនលើករណីនេះក៏ដោយ ក៏ក្រុមហ៊ុនភាគច្រើននៅតែមិនដឹងថាតើខ្លួនមានការការពារគ្រប់គ្រាន់ហើយឬនៅ? ក្នុងពេលដែលអ្នកវាយប្រហារនៅតែបន្តរកឃើញនូវចំនុចខ្សោយនានា ហើយវាយលុកចូលទៅកាន់បណ្តាញណេតវើករបស់ពួកគេ (នេះនៅមិនទាន់គិតពីការបំពាក់នូវឧបករណ៍ជញ្ជាំងភ្លើងថ្មីៗ និងប្រព័ន្ធកំចាត់មេរោគនោះឡើយ)។ Penetration Testing (PT) គឺជាយន្តការមួយក្នុងការធ្វើតេស្តឲ្យបានត្រឹមត្រូវទៅលើខ្សែក្រវ៉ាត់ការពារសន្តិសុខ (security defense perimeter) របស់អង្គភាពអ្នក។ ប៉ុន្តែដើម្បីធ្វើកិច្ចការនេះឲ្យមានប្រសិទ្ធិភាព ការធ្វើ…

Read More » -

General

បងើ្តត LAB សម្រាប់រៀនអំពីវិធីសាស្ត្រវាយប្រហារទៅលើវេបសាយដោយខ្លួនឯង

តើអ្វីទៅដែលហៅថា Web Application Penetration Testing? Web Application Penetration Testing គឺជាការអនុវត្តនូវការរៀនសូត្រជំនាញវាយប្រហារទៅលើ Web Applications ។ ហេតុដូច្នេះហើយ កម្មវិធីសម្រាប់ពិសោធន៍ (Lab) ត្រូវបានបង្កើតឡើងដើម្បីជាការអនុវត្តទៅលើកម្មវិធី (tools) នៃការវាយប្រហារ, បច្ចេកទេសល្អៗ…

Read More » -

Event

Cambodia Cyber Challenge 2015

កាលពីថ្ងៃទី២៦ ខែធ្នូ ឆ្នាំ២០១៥ ក្រោមកិច្ចសហការណ៍រវាងក្រុមការងារវេបសាយ SecuDemy.com និងក្រុមការងារ AlterLabs.com មានរៀបចំព្រឹត្តិការណ៍ Cambodia Cyber Challenge 2015 ដែលមានបេក្ខជនចូលរួមប្រកួតសរុបទាំងអស់ចំនួន ២៧រូប។ បេក្ខជនដែលចូលរួមក្នុងការប្រកួតមានមកពីសាកលវិទ្យាល័យ ក្រុមហ៊ុន និងអ្នកស្រាវជ្រាវផ្នែកសន្តិសុខព័ត៌មានវិទ្យា។ មុននឹងការប្រកួតចាប់ផ្តើម បេក្ខជនទាំងអស់បានទទួលនូវបណ្តុះបណ្តាលបឋមស្តីពីនីតិវិធីនៃការធ្វើ PenTest…

Read More » -

General

តើពាក្យថា Penetration Testing មានន័យយ៉ាងដូចម្តេច?

ពាក្យថា Penetration Test ត្រូវបានប្រើប្រាស់មិនបានត្រឹមត្រូវជាយូរមកហើយដោយឧស្សាហកម្មសន្តិសុខព័ត៌មាន ក្នុងន័យថា គឺជាអ្វីៗទាំងអស់ដែលចាប់ ផ្តើមចេញពីការធ្វើ assessment ដ៏ល្អឥតខ្ចោះមួយដែលធ្វើឲ្យដូច (simulation) ការវាយប្រហារជាក់ស្តែង រហូតដល់ការវិភាគដោយការចុចទៅលើ “start” និង “stop” ដោយប្រើប្រាស់នូវដំណោះស្រាយបច្ចេកវិទ្យាដែលកំពុងមាននៅក្នុងទីផ្សារ។ Vulnerability assessment ការធ្វើ Vulnerability…

Read More » -

General

Offensive Computer Security 2014 [44 Parts]

វគ្គបណ្តុះបណ្តាលស្តីពីសន្តិសុខកុំព្យូទ័រ ២០១៤ គោលបំណងចំបងនៃអ្នកវាយប្រហារក្នុងការជ្រៀតចូល (exploit) ទៅក្នុងចំណុចខ្សោយ (vulnerability) គឺដើម្បីសម្រេចបានមកវិញនូវការប្រឹងប្រែងរបស់ខ្លួន (return on investment) ដែលជាទូទៅគឺពេលវេលារបស់ពួកគេ។ ការទទួលបានអ្វីមួយមកវិញនោះ គឺមិនមែនសំដៅតែទៅលើប្រាក់មួយមុខប៉ុណ្ណោះទេ អ្នកវាយប្រហារអាចមានការចាប់អារម្មណ៍ ក្នុងការទាញយកទិន្នន័យ អត្តសញ្ញាណ ឬក៏អ្វីផ្សេងទៀតដែលមានប្រយោជន័ដល់ពួគគេ។ ជំនាញក្នុងការធ្វើតេស្តវាយប្រហារ (penetration testing)…

Read More » -

Documentary

Kali Linux Interview [Full]

កិច្ចសម្ភាសជាមួយនឹងអ្នកបង្កើត Kali Linux អ្នកអភិវឌ្ឍន៍ស្នូលនៃកម្មវិធី Kali Linux បានចូលរួមមកធ្វើការជជែកពិភាក្សាអំពីប្រវត្តិនៃគម្រោងមួយនេះ ហើយអ្វីដែលអាចធ្វើឲ្យ Kali Linux អាចឈរជើងបានយ៉ាងមាំ នៅក្នុងឧស្សាហកម្ម penetration, ជជែកពីអនាគត និងការយល់ខុសផ្សេងៗដែលគាត់ចង់ធ្វើការកែប្រែ។ ព្រមជាមួយគ្នានេះផងដែរ ពួកគាត់នឹងធ្វើការពន្យល់នូវការបញ្ចេញថ្មីៗទាំងអស់ មានដូចជា KDE ហើយនឹងការបង្ហាញពីជំនាន់ចុងក្រោយនៃ…

Read More » How-to Penetration Testing and Post Exploitation with Armitage and msfconsole

ការជ្រៀតចូលទៅក្នុងប្រព័ន្ធដោយប្រើប្រាស់ Armitage និង msfconsole នៅក្នុងវិដេអូខាងលើនេះ គឺបង្ហាញអ្នកអំពីវិធីសាស្ត្រក្នុងការជ្រៀតចូលទៅក្នុងប្រព័ន្ធដោយប្រើប្រាស់ Armitage និង msfconsole។ នៅក្នុងនោះមានការ បង្កើតនូវ Pivots, Meterpreter shells, Reporting, PSEXEC និង Pass-The-Hash attacks ។…

Read More »-

Tools

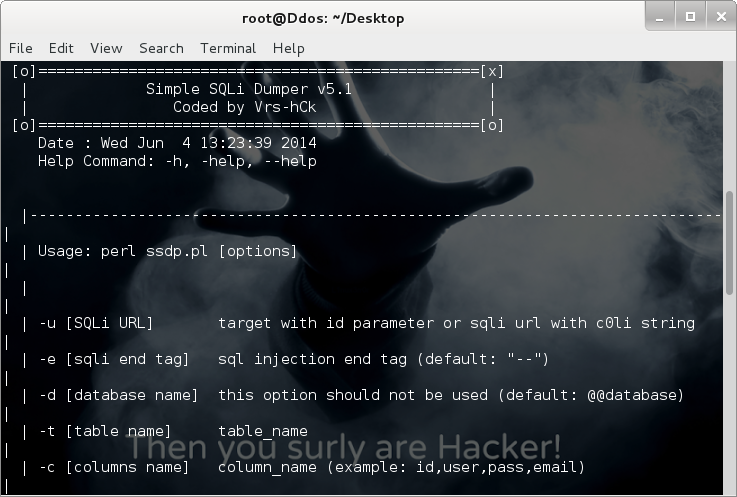

MySQL Database Vulnerability Checking

កម្មវិធី Simple SQLi Dumper (SSDp) គឺជាកម្មវិធីតូចមួយដែលមានសារៈសំខាន់សម្រាប់ធ្វើការរុករកនូវ កំហុស (bugs) ឬនៅចំនុចខ្សោយនៅក្នុង MySQL database។ វាមានមុខងារដូចខាងក្រោម៖ SQL Injection Operation System Function Dump Database Extract…

Read More »