Documents

-

Presentation – General Understanding about Virus

បទបង្ហាញការយល់ដឹងទូទៅពីមេរោគ ខាងក្រោមនេះគឺជាកិច្ចការស្រាវជ្រាវរបស់និស្សិតនៃសាកលវិទ្យាល័យបៀលប្រាយស្តីអំពី “មេរោគកុំព្យូទ័រ”។ តើមេរោគកុំព្យូទ័រចែកចេញជាប៉ុន្មានប្រភេទ ហើយវាដំណើរការដូចម្តេច? តើអ្នកត្រូវការពារខ្លួនយ៉ាងណាខ្លះ? សូមអានទាំងអស់គ្នា!

Read More » -

Presentation – Phishing

កិច្ចការស្រាវជ្រាវរបស់និស្សិតសាកលវិទ្យាល័យបៀលប្រាយស្តីពី Phishing ខាងក្រោមនេះគឺជាកិច្ចការស្រាវជ្រាវរបស់និស្សិតសាកលវិទ្យាល័យប្រៀលប្រាយ (BBU) ស្តីអំពី Phishing។ អ្នកទាំងអស់គ្នានឹងបានយល់ដឹងថាតើអ្វីទៅជា Phishing? ហើយវាចែកចេញជាប៉ុន្មានប្រភេទ? មានវិធីសាស្ត្រអ្វីខ្លះដើម្បីការពារវា? អត្ថបទផ្សេងទៀត – យល់ដឹងបន្ថែមពី Phishing សូមអានទាំងអស់គ្នា!

Read More » -

Presentation – What is HeartBleed?

បទបង្ហាញកិច្ចការស្រាវជ្រាវរបស់និស្សិតស្តីពី HeartBleed ខាងក្រោមនេះគឺជាកិច្ចការស្រាវជ្រាវរបស់និស្សិត BBU ទាក់ទងទៅនឹង HeartBleed។ តើអ្វីទៅជាដែលហៅថា HeartBleed? ហើយតើប្រព័ន្ធណាខ្លះ ដែលទទួលរងគ្រោះដោយសារវា? តើអ្នកត្រូវធ្វើដូចម្តេចខ្លះ? សូមអានទាំងអស់គ្នា!

Read More » -

Presentation – Understanding Malware

បទបង្ហាញកិច្ចការស្រាវជ្រាវរបស់និសិ្សតស្តីពី ការយល់ដឹងពី Malware ខាងក្រោមនេះគឺជាបទបង្ហាញកិច្ចការស្រាវជ្រាវ របស់និសិ្សតនៃសាកលវិទ្យាល័យបៀលប្រាយស្តីពី Malware។ នៅក្នុងបទបង្ហាញនេះ ចំនុចមួយចំនួននឹងត្រូវ លើកយកមកបង្ហាញ៖ ១. តើអ្វីទៅជា Malware? ២. បញ្ហាដែលបណ្តាលមកពី Malware ៣. ដំណោះស្រាយនៃ Malware ៤. ការសរុបសេចក្តីនៃ…

Read More » -

Presentation on Facebook Security

បទបង្ហាញស្តីពីសន្តិសុខហ្វេសប៊ុក ខាងក្រោមនេះគឺជាបទបង្ហាញមួយដែលត្រូវបានរៀបចំដោយលោក Sorn Chanratha មន្ត្រីសារព័ត៌មាននៅបណ្តាញយុវជនកម្ពុជា (Media Officer at Cambodian Youth Network)។ នៅក្នុងបទបង្ហាញនេះគឺអ្នកនឹងយល់ដឹងពី៖ – ការការពារគណនីហ្វេសប៊ុករបស់អ្នក – ការជៀសវាងពី Scammer – បោកអ្នកគោលដៅរបស់ហ្វេសប៊ុក –…

Read More » -

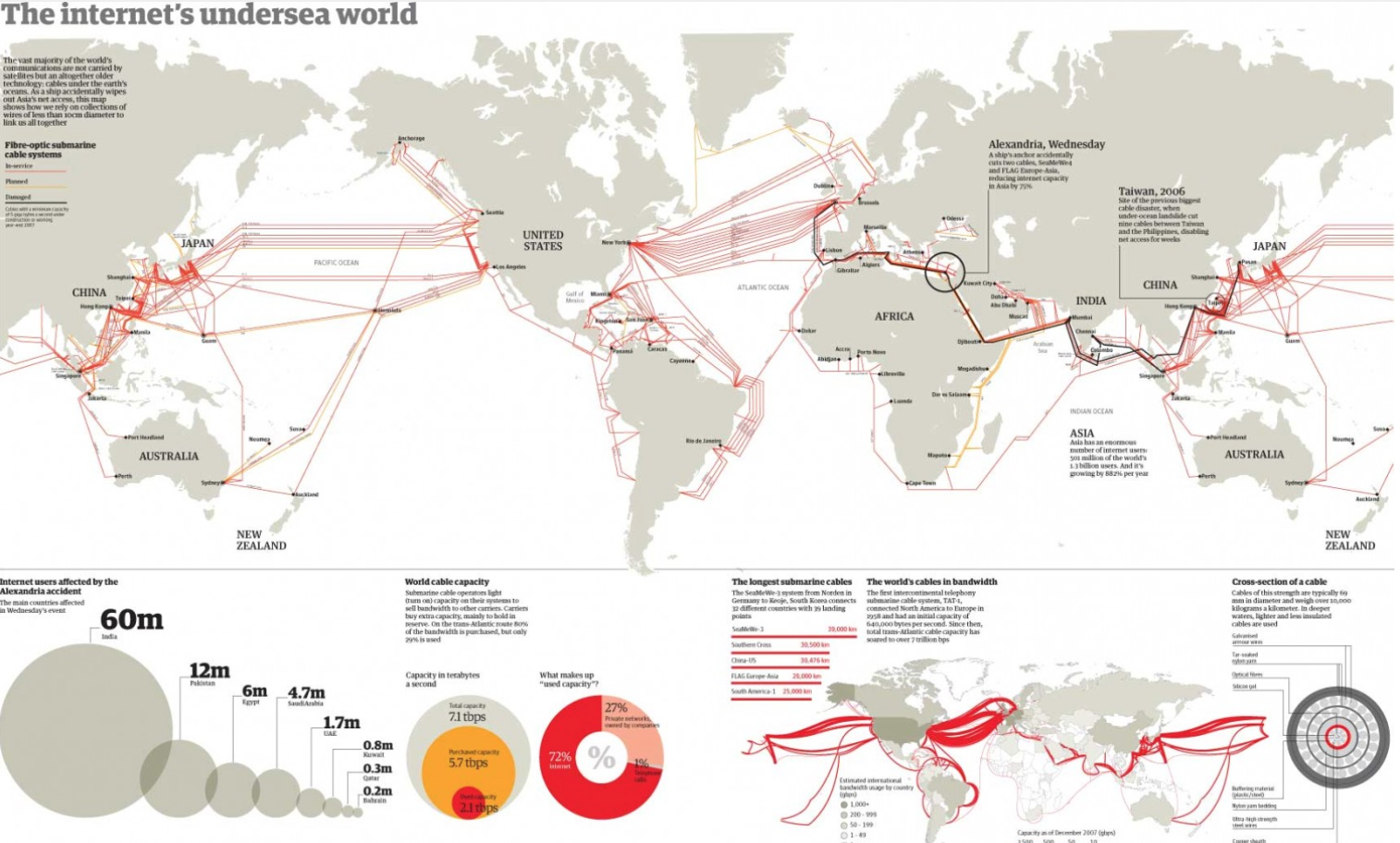

The Internet’s Undersea World

រូបភាពនៃខែ្សកាបអិនធឺណែតក្រោមបាតសមុទ្រជុំវិញពិភពលោក ខាងក្រោមនេះគឺជារូបភាពដែលបង្ហាញពីខ្សែកាប (Optical Fiber) ក្រោមបាតសមុទ្រ ដែលតភ្ជាប់បណ្តាញអិនធឺែណេតជុំវិញពិភពលោក។

Read More » -

[Report] – Economic impact of cybercrime II

របាយការណ៍ស្តីពីផលប៉ះពាល់ផ្នែកសេដ្ឋកិច្ចនៃ Cybercrime II បើតាមរបាយការណ៍ដែលចេញផ្សាយដោយក្រុមហ៊ុន Intel Security (អតីត McAfee) បានឲ្យដឹងថា៖ Cybercrime គឺជាឧស្សាហកម្មមួយដែលមានការរីកដុះដាល។ ការទទួលផលតបស្នងវិញគឺមហាសាល រីឯហានិភ័យគឺមានកម្រិតទាប។ យើងបានធ្វើការប៉ាន់ស្មានថា ទំហំទឹកប្រាក់ប្រមាណច្រើនជាង $445 billion បានបាត់បង់ទៅលើសេដ្ឋកិច្ចពិភពលោកបណ្តាលមកពី Cybercrime ដោយរួមមានទាំង…

Read More » -

Hacking E-Book Collections

ការបម្រូលផ្តុំនូវសៀវភៅស្តីពី Hack ជាច្រើន ខាងក្រោមគឺជាសៀវភៅអេឡិចត្រូនិចស្តីពីការ Hack ដែលត្រូវបានចងក្រងប្រមូលផ្តុំ។ សូមធ្វើការទាញយកដើមី្បអានធ្វើជាចំណេះដឹង៖ Syngress – Aggressive Network Self-Defense.pdf 82.85 MB Syngress – Best Damn Windows Server…

Read More » -

Linux Intrusion Detection Discovery Cheat Sheet

ឯកសារ Linux Intrusion Detection Discovery Cheat Sheet ជាទូទៅសម្រាប់អភិបាលគ្រប់គ្រងប្រព័ន្ធ (System Administrators) គឺជាអ្នកដែលនៅជាប់ជាមួយនឹងផ្នែក security។ នៅក្នុងឯកសារខាងក្រោមនេះ គឺមានគោលបំណងផ្តល់ឲ្យពួកគាត់នូវការគាំទ្រ ក្នុងការស្វែងរកនូវការជ្រៀតចូលទៅក្នុងប្រព័ន្ធពីសំណាក់អ្នកវាយប្រហារ។ ទាញយក៖ http://flexydrive.com/yinsfmk638wd

Read More » -

XSS Cheat Sheet For Developers

ឯកសារនៃការវាយប្រហារបែប Cross-Site Scripting (XSS) Cross-Site Scripting (XSS) គឺជាបច្ចេកទេសមួយប្រភេទនៃការវាយប្រហារទៅលើចំនុចខ្សោយដែលមាននៅក្នុង Web Application ។ XSS អនុញ្ញាតឲ្យអ្នកវាយប្រហារធ្វើការបញ្ចូលនូវ client-side script ទៅក្នុង web page ដែលត្រូវបានបើកមើលដោយអ្នកប្រើប្រាស់។ វាអាចត្រូវបានប្រើប្រាស់ដោយអ្នកវាយប្រហារ…

Read More » -

Case – Information Security Policy of ECTC Company

ការរៀបចំគោលនយោបាយសន្តិសុខព័ត៌មានរបស់ក្រុមហ៊ុន E-Commerce Technology Company ខាងក្រោមនេះគឺជារូបភាពសកម្មភាពរបស់និសិ្សតពេលធ្វើបទបង្ហាញ ខាងក្រោមនេះគឺជាឯកសាររបស់និស្សិត ដែលអ្នកអាចធ្វើការទាញយកទុកធ្វើជាឯកសារបាន៖ 1. https://www.dropbox.com/s/ryimmg2k3mdjmm8/2013-Y4-S1-R220-G02-PPT.pdf 2. https://www.dropbox.com/s/0s5wfwd20hl7fps/2013-Y4-S1-R220-G02-Book.pdf

Read More » -

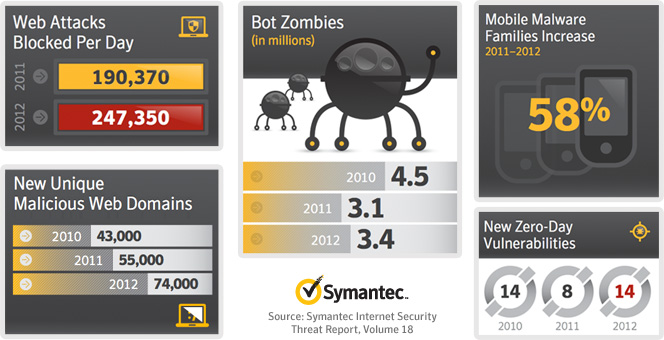

2013 Symantec Government Internet Security Threat Report

ខាងក្រោមនេះគឺជាការរកឃើញចំបងៗនៅក្នុងរបាយការណ៍នោះ៖ ការវាយប្រហារដែលមានការគិតទុកជាមុនច្បាស់លាស់ (targeted) គឺមានការកើនឡើង ៤២ភាគរយ នៅក្នុងឆ្នាំ២០១២ ការគំរាមគំហែងចំពោះឧបករណ៍ចល័ត (mobile) គឺមានការកើនឡើង។ ចំនុចខ្សោយចំនួន ៤១៦ នៅក្នុងឧបករណ៍ចល័ត ត្រូវបានរកឃើញនៅក្នុង ប្រព័ន្ធប្រតិបតិ្តការ ក្នុងឆ្នាំ ២០១២ ដែលនៅក្នុងឆ្នាំ ២០១១ មានតែ ៣១៥…

Read More » -

Information Security Policy – RHAC

គោលនយោបាយសន្តិសុខក្លាយទៅជាមូលដ្ធានគ្រឹះនៃការរៀបចំសន្តិសុខនឹងនិតិវិធីនៃការរៀបចំដោយរួមមានការវិភាគហានិភ័យ វិធានការសន្តិសុខ ប្រតិបត្តិការណ៏នឹងការគ្រប់គ្រង។ គោលបំណងសំខាន់របស់វាគឺដើម្បីផ្តល់អោយបុគ្គលិកជាមួយនូវសេចក្តីសង្ខេបមួយអំពីការ អនុញ្ញាត្តិអោយប្រើទ្រព្យសម្បត្តិពត៏មាន ក៏ដូចជាការពន្យល់អ្វីដែលចាត់ទុកថាជាការអនុញ្ញាត្តិ នឹងអ្វីដែលមិនអនុញ្ញាត្តិ។ ជាមូលដ្ធានគ្រឹះមូលហេតុសំខាន់ពីក្រោយការបង្កើតគោលនយោបាយសន្តិសុខគឺដើម្បីកំណត់ គ្រឹះនៃសន្តិសុខពត៏មានរបស់ក្រុមហ៊ុន ឬស្ថាប័ន នឹងដើម្បីពន្យល់ទៅបុគ្គលិកពីរបៀប ដែលពួក គេមានទំនួលខុសត្រូវសំរាប់ការការពារធនធានពត៏មាន។

Read More » -

Information Security Policy

សព្វថៃ្ងនេះពីមួយថៃ្ងទៅមួយថៃ្ងបចេ្ចកវិទ្យាមានការរីកចំរើនឥតឈប់ឈរលើគ្រប់វិស័យជាពិសេសវិស័យពត៍មានវិទ្យាមានការរីកចំរើនខ្លាំងក្លាបំផុត។ពត៍មានប្រើប្រាស់លើគ្រប់វិស័យទាំងអស់ដូចជាការទំនាក់ទំនងពត៍មាននៅលើទីផ្សារពិភពលោកការទំនាក់ទំនងផ្សព្វផ្សាយពាណិជ្ជកម្មការគ្រប់គ្រងរដ្ឋបាលការគ្រប់គ្រងប្រព័ន្ធអគ្គិសនីគ្រប់ប្រព័ន្ធទូរគមនាគមន៍និងការគ្រប់គ្រងគណនេយ្យជាដើម។លើសពីនេះទៅទៀតពត៍មានវិទ្យាបំរើអោយការស្រាវជ្រាវស្វែងយល់រុករកឯកសារពីបណ្តាប្រទេសជឿនលឿនតាមរយះប្រព័ន្ធ Network ពត៍មានវិទ្យានេះឯង។ដោយយល់ឃើញថាប្រព័ន្ធ Network មានសារះសំខាន់សំរាប់ភ្ជាប់ពីតំបន់មួយទៅតំបន់មួយទៀតសំរាប់ Share information, Resource, Data អោយគ្នាទៅវិញទៅមកបានតាមឧបករណ៍ Router ទើបអង្គការមួយចំនួនសំរេចចិត្តប្រើប្រាស់ប្រព័ន្ធពត៍មានវិទ្យា។

Read More »