-

Tools

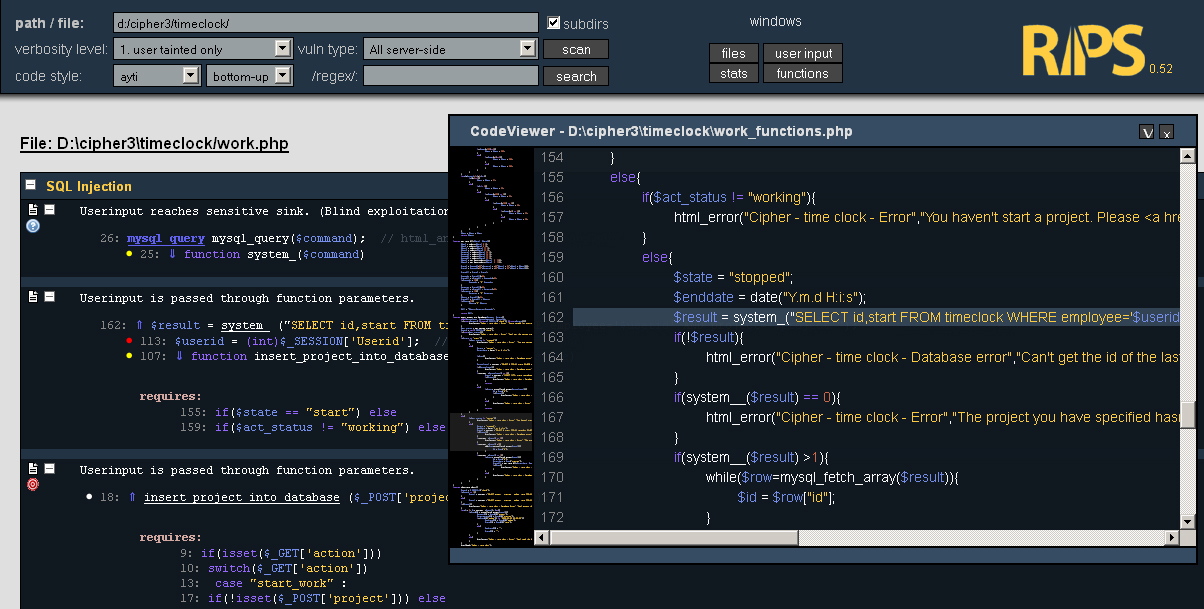

RIPS – A static source code analyser for vulnerabilities in PHP scripts

RIPS គឺជាកម្មវិធីមួយសម្រាប់ធ្វើការវិភាគទៅលើ source code សម្រាប់រកនូវចន្លោះប្រហោង ឬចំនុចខ្សោយនៅក្នុង PHP Scripts RIPS គឺជាកូនកម្មវិធីតូចមួយសរសេរដោយកូដ PHP សម្រាប់រកនូវចំនុចខ្សោយ ឬចន្លោះប្រហោងទៅក្នុង PHP Applications ដោយប្រើប្រាស់លក្ខណៈ static code analysis។ ដោយធ្វើការអាននូវ…

Read More » -

General

Naked selfies extracted from ‘factory reset’ phones

រូបថតស្រាតជាច្រើន ដែលអ្នកប្រើប្រាស់ថតដោយខ្លួនឯងត្រូវបានគេទាញយកចេញពីទូរស័ព្ទដែលប្រើប្រាស់ Factory Reset រូបភាពរាប់ពាន់ដោយរួមមានទាំងរូបភាពស្រាត (naked selfies) ផងនោះ ត្រូវបានទាញយកចេញពីក្នុងទូរស័ព្ទ ដែលប្រើប្រាស់មុខងារ factory reset មុនពេលដែលលក់ចេញបន្តទៀត នេះបើតាមការឲ្យដឹងពីក្រុមហ៊ុនសន្តិសុខ IT ដែលមានមូលដ្ឋាននៅ Czech Republic។ ក្រមហ៊ុនមួយឈ្មោះថា Avast…

Read More » -

Knowledge

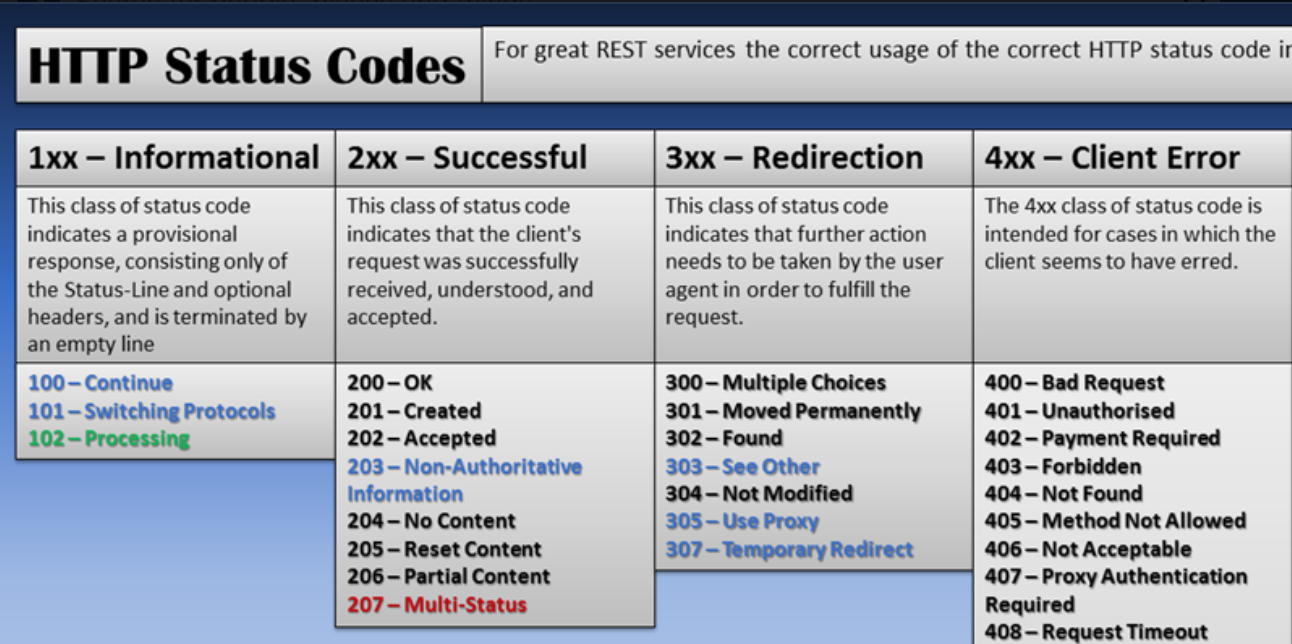

HTTP Status Code

លេខកូដដែលប្រើប្រាស់នៅក្នុង HTTP Protocol ខាងក្រោមនេះគឺជាលេខកូដទាំងអស់ដែលប្រើប្រាស់នៅក្នុង HTTP Protocol ដែលវាមានសារៈសំខាន់ណាស់ សម្រាប់ពេលដោះស្រាយបញ្ហា ដែលកើតមាន ឡើងចំពោះវិបសាយ។

Read More » -

Knowledge

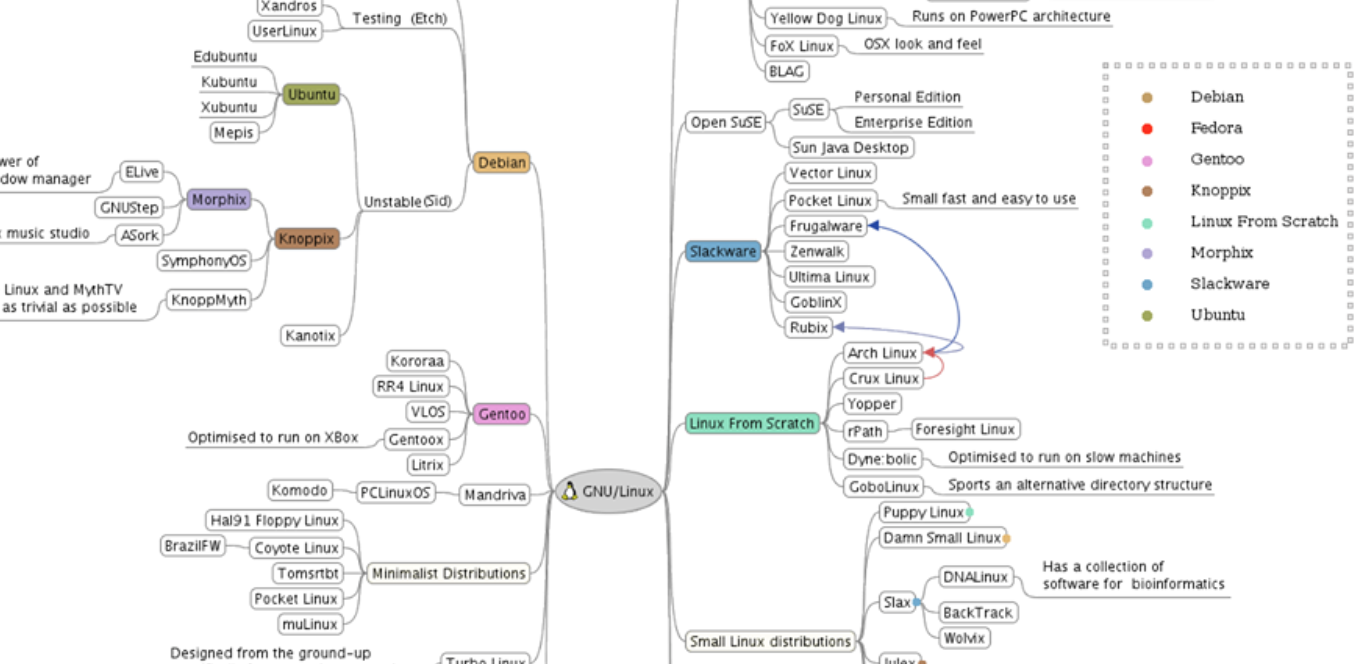

Relationship between Linux Brands

ទំនាក់ទំនងរវាងផលិតផលទាំងអស់ក្នុងស្រលាយ Linux ខាងក្រោមនេះគឺជារូបភាពដែលបង្ហាញពីទំនាក់ទំនងខ្សែស្រលាយ Linux ទាំងអស់ ដែលមានប្រើប្រាស់ក្នុងពិភព IT។ សូមអានវាដើម្បីបានជាចំណេះដឹង!

Read More » -

General

Gmail users on iOS at risk of data interception

អ្នកប្រើប្រាស់ Gmail នៅក្នុង iOS ស្ថិតក្នុងហានិភ័យនៃការលួចចាប់យកទិន្នន័យ អ្នកប្រើប្រាស់ផលិតផលរបស់ក្រុមហ៊ុន Apple ដែលធ្វើការភ្ជាប់ទៅកាន់ Gmail នៅលើឧបករណ៍ចល័ត អាចស្ថិតក្នុងហានិភ័យនៃការលួចចាប់យកទិន្នន័យ របស់ពួកគេ នេះបើតាមក្រុមហ៊ុន Lacoon Mobile Security បាននិយាយកាលពីថ្ងៃព្រហស្បតិ៍ម្សិលមិញនេះ។ ហេតុផលដែលបណ្តាលឲ្យមានបញ្ហានេះគឺថា Google មិនទាន់បានធ្វើការអនុវត្តន៍នូវបចេ្ចកវិទ្យាសន្តិសុខ…

Read More » -

General

Chinese Hackers Broke into the Database of U.S. Federal Employees

អ្នកវាយប្រហារចិនបានជ្រៀតចូលទៅក្នុងដាតាបេសបុគ្គលរដ្ឋាភិបាលសហព័ន្ធរបស់អាមេរិក អ្នកវាយប្រហារចិន (chinese hackers) បានជ្រៀតចូលទៅក្នុងប្រព័ន្ធកុំព្យូទ័ររបស់រដ្ឋាភិបាលអាមេរិក ដែលរក្សាទុកនូវព័ត៌មានផ្ទាល់ខ្លួននៃរាល់បុគ្គលិករដ្ឋាភិបាលសហព័ន្ធ (federal employees) នេះបើតាមការឲ្យដឹងពី New York Times។ ការវាយប្រហារនេះ កើតមានឡើងចំពោះការិយាល័យគ្រប់គ្រងព័ត៌មានបុគ្គលិក ហើយមន្ត្រីជាន់ខ្ពស់អាមរិកជឿជាក់ថា អ្នកវាយប្រហារ (attackers) បានធ្វើ ការជ្រៀតចូលដោយជោគជ័យ ទៅកាន់ដាតាបេសមួយចំនួន…

Read More » -

Awareness

How does hacker effect Cambodia Society

តើអ្នកវាយប្រហារតាមអិនធឺណែត (hackers) មានផលប៉ះពាល់ដល់សង្គមកម្ពុជាយ៉ាងដូចម្តេច? ខាងក្រោមនេះគឺជាវិដេអូឃ្លីបដែលបានដកស្រង់ចេញពីកិច្ចសន្ទនា នាថ្ងៃទី០៧ ខែមិថុនា ឆ្នាំ២០១៤ នៅស្ថានីយ៍ទូរទស្សន៍ CNC។ មានការជជែកពិភាក្សាគ្នាក្រោម ប្រធានបទ ថាតើអ្នកវាយប្រហារតាមប្រព័ន្ធអិនធឺណែត (hacker) មានផលប៉ះពាល់យ៉ាងដូចម្តេចចំពោះសង្គមកម្ពុជាបច្ចុប្បន្ន។ មានសំនួរមួយចំនួនត្រូវបានចោទសួរទៅកាន់វាគ្មិនកិត្តិយសទាំងបីរូប៖ ១. Hacker ល្អមានសមត្ថភាពខ្ពស់ តែសង្គមមិនផ្តល់ផលប្រយោជន៍ដល់គាត់ប៉ុន្មានទេ? តើមានវិធីសាស្ត្រយ៉ាងណា…

Read More » -

Documents

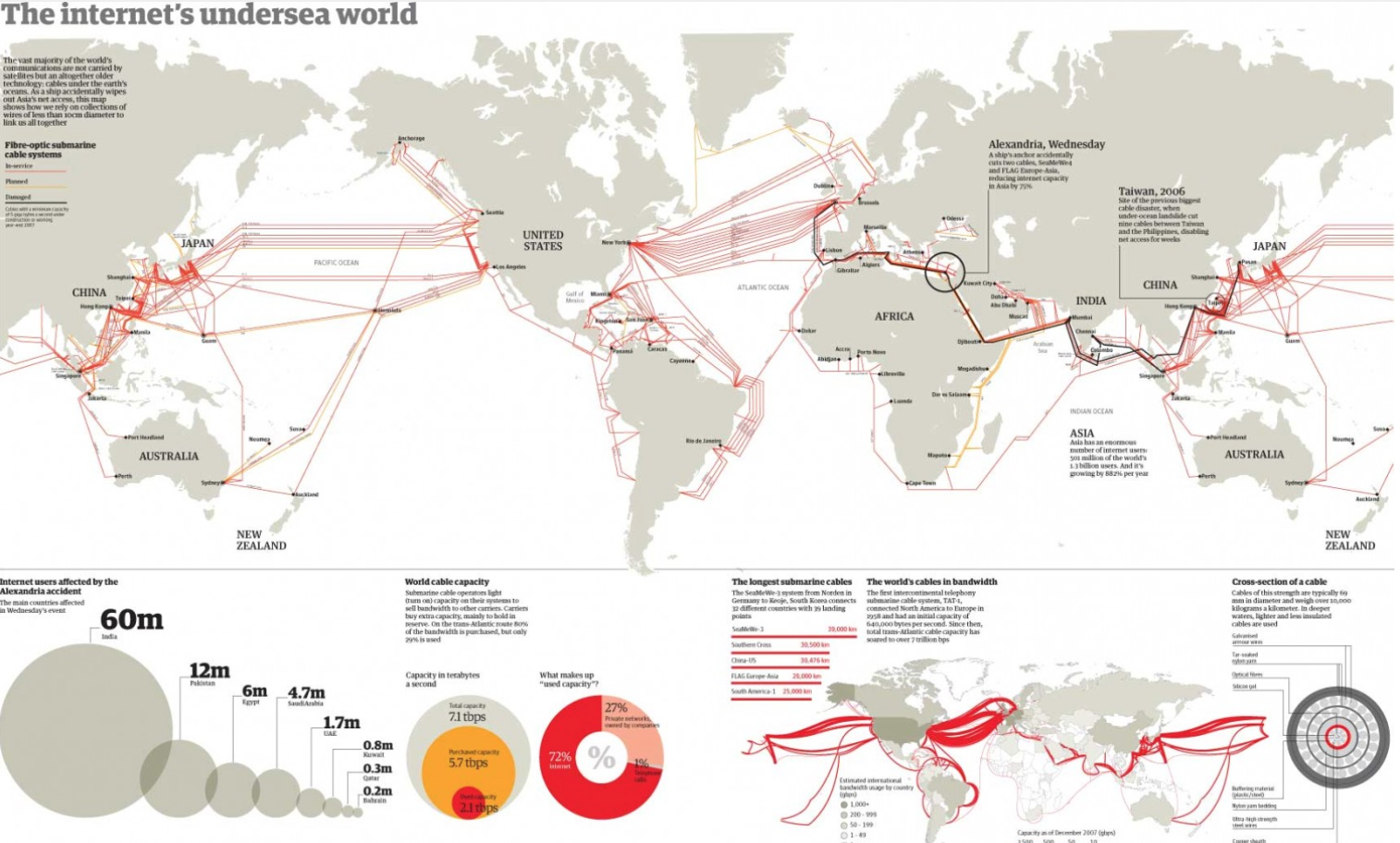

The Internet’s Undersea World

រូបភាពនៃខែ្សកាបអិនធឺណែតក្រោមបាតសមុទ្រជុំវិញពិភពលោក ខាងក្រោមនេះគឺជារូបភាពដែលបង្ហាញពីខ្សែកាប (Optical Fiber) ក្រោមបាតសមុទ្រ ដែលតភ្ជាប់បណ្តាញអិនធឺែណេតជុំវិញពិភពលោក។

Read More » -

General

Pentagon: Missile defenses vulnerable to cyber attack

មន្ទីរ Pentagon ៖ ប្រព័ន្ធការពារមីុសីល ងាយរងគ្រោះដោយសារការវាយប្រហារ នាយកនៃទីភ្នាក់ងារ Pentagon’s Missile Defense Agency បានប្រាប់ទៅដល់ Congress កាលពីសប្តាហ៍មុនថា U.S. missile defenses គឺងាយរងផលប៉ះពាល់ពីការវាយប្រហារពីអិនធឺណែត ដែលអាចមានការរំខានដល់បណ្តាញដែលមានលក្ខណៈស្មុគស្មាញ (sophisticated networks)…

Read More » Phishing Indicators in 2 Minutes

យល់ដឹងពី Phising ក្នុងពេល ២នាទី Phishing (អានថា Fishing) គឺជាវិធីសាស្ត្រមួយប្រភេទដែលអ្នកវាយប្រហារ ធ្វើការបន្លំនូវឯកសារផ្សេងៗ ដោយផ្ញើរជាសារអេឡិចត្រូនិច ឬវិបសាយ ដើម្បីឲ្យអ្នកចុច ហើយបន្ទាប់មក អ្នកវាយប្រហារនឹងធ្វើការលួចព័ត៌មានពីអ្នក។ សូមទស្សនាទាំងអស់គ្នា ដើម្បីបានជាចំណេះដឹង!

Read More »-

General

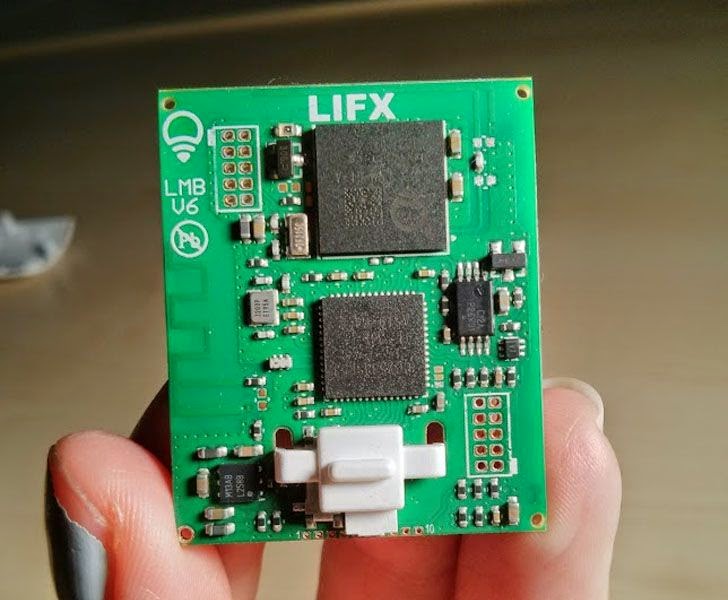

Smart LED light bulbs leak wi-fi passwords

ការជ្រៀតចូលទៅក្នុង Smart LED Light មកដល់សព្វថ្ងៃនេះ អ្នកបានឃើញនូវឧបករណ៍ប្រើប្រាស់ក្នុងផ្ទះផ្សេងៗគ្នា ដូចជា ទូរទឹកកក, ទូរទស្សន៍ និង Routers ដែលអាចបញ្ចេញនូវព័ត៌មានឯកជន របស់អ្នក ប៉ុន្តែក្នុងថ្ងៃនេះ អ្នកអាចបន្ថែមនូវការបារម្ភថ្មីមួយទៀតនោះគឺ LED Light។ ចូរអ្នកទាំងអស់គ្នាកុំសើច! អ្នកជំនាញខាងសន្តិសុខបានធ្វើការបង្ហាញនូវវិធីសាស្ត្រងាយស្រួលក្នុងការជ្រៀតចូលទៅក្នុង LED…

Read More » -

General

North Korea Doubles Cyber War Personnel

កូរ៉េខាងជើងបានបង្កើនចំនួនទ័ពអិនធឺណែត (Cyber War Personnel) ទ្វេរដង កូរ៉េខាងជើងបានធ្វើការបង្កើនចំនួន Cyber Army ទ្វេរដងក្នុងកំឡុងពេលពីរឆ្នាំមកនេះ ហើយបានបង្កើតមូលដ្ឋាននៅក្រៅប្រទេស សម្រាប់ធ្វើការវាយប្រហារទៅលើកូរ៉េខាងត្បួង នេះបើតាមរបាយការណ៍បាននិយាយកាលពីថ្ងៃអាទិត្យកន្លងទៅនេះ។ Cyber Army របស់កូរ៉េខាងជើងក្នុងពេលនេះមានចំនួន ៥៩០០នាក់ បើប្រៀបធៀបទៅនឹងចំនួន ៣០០០ នាក់កាលពី២ឆ្នាំមុន នេះបើតាមសារព័ត៌មាន…

Read More » Security While Traveling

គិតពីបញ្ហាសុវត្ថិភាពកុំព្យូទ័រនៅពេលធ្វើដំណើរការ នៅពេលដែលអ្នកធ្វើដំណើរ អ្នកត្រូវគិតគូរចាំបាច់ពីសន្តិសុខក្នុងការប្រើប្រាស់កុំព្យូទ័ររបស់អ្នក។ វិដេអូខាងលើនេះ នឹងពន្យល់អ្នកពីវិធីសាស្ត្រល្អៗ ដើម្បីជៀសវាងទទួលរងការជ្រៀតចូល ឬវាយប្រហារពី សំណាក់អ្នកវាយប្រហារ (hackers)។ សូមទស្សនាទាំងអស់គ្នា ដើម្បីបានជាចំណេះដឹង!

Read More »