SIM Port Hack វិធីសាស្ត្រថ្មីមួយនៃការវាយប្រហារ

ខាងក្រោមនេះគឺជាមេរៀនដ៏ជូរចត់មួយរបស់លោក Sean Coonce ដែលជាអ្នកសារព័ត៌មានមួយរបស់វេបសាយ Medium។ លោកបានលើកយកករណីដែលលោកត្រូវបានហេគ ហើយខាតបង់ប្រាក់អស់ 10មុឺនដុល្លាអាមេរិក។

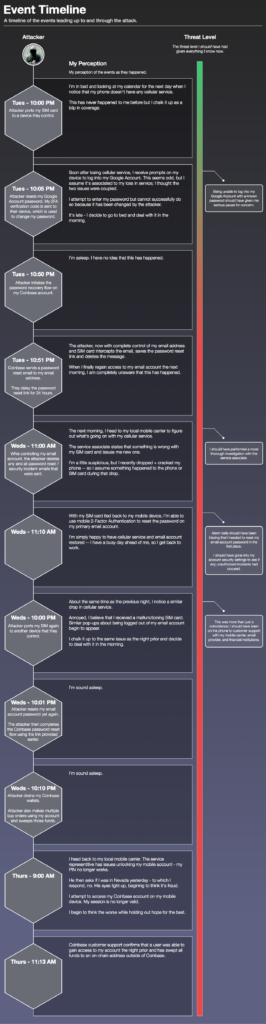

អ្នកវាយប្រហារប្រើប្រាស់បច្ចេកទេស “SIM port attack” ក្នុងរយៈពេល ២៤ ម៉ោង ដើម្បីលួចយកទិន្នន័យ Coinbase របស់គាត់ដែលមានទំហំទឹកប្រាក់ខាងលើ។ គាត់មិនឃ្លានអាហារ ដេកលក់មិនបានស្កប់ចិត្តឡើយ ហើយមានអារម្មណ៍ធុញថប់ វិប្បដិសារី និងអាម៉ាស់។

នេះគឺជាមេរៀនដ៏ថ្លៃបំផុតតែមួយគត់នៃជីវិតរបស់គាត់ហើយគាត់ចង់ចែករំលែកបទពិសោធន៍។ គោលបំណងរបស់គាត់គឺបង្កើនការយល់ដឹងអំពីប្រភេទនៃការវាយប្រហារទាំងនេះហើយដើម្បីលើកទឹកចិត្តអ្នកឱ្យបង្កើនសុវត្ថិភាពនៃអត្តសញ្ញាណនៅលើអ៊ីនធឺណិតរបស់អ្នក។

ព័ត៌មានលម្អិតអំពីការវាយប្រហារ

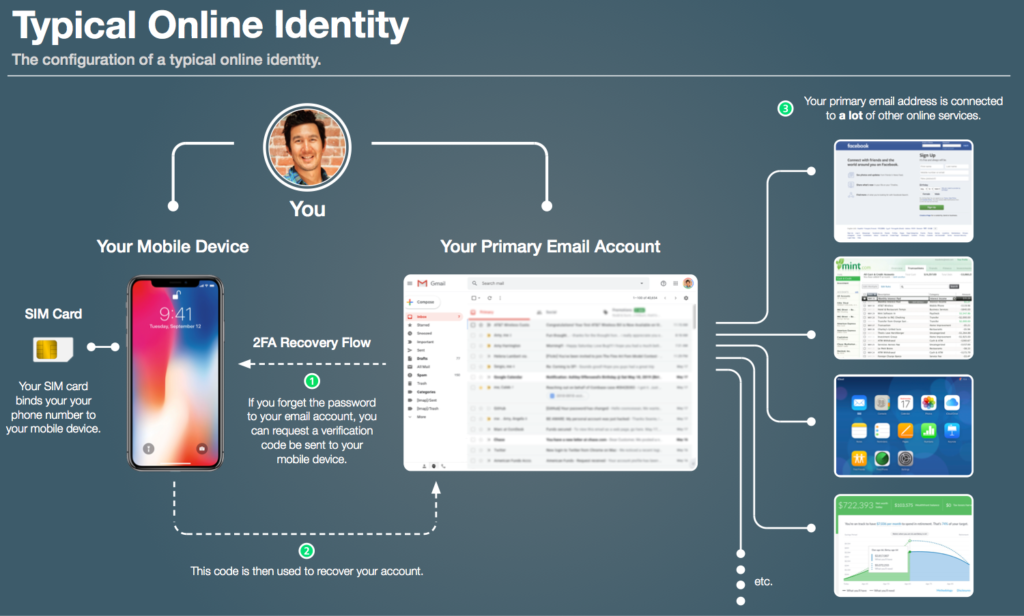

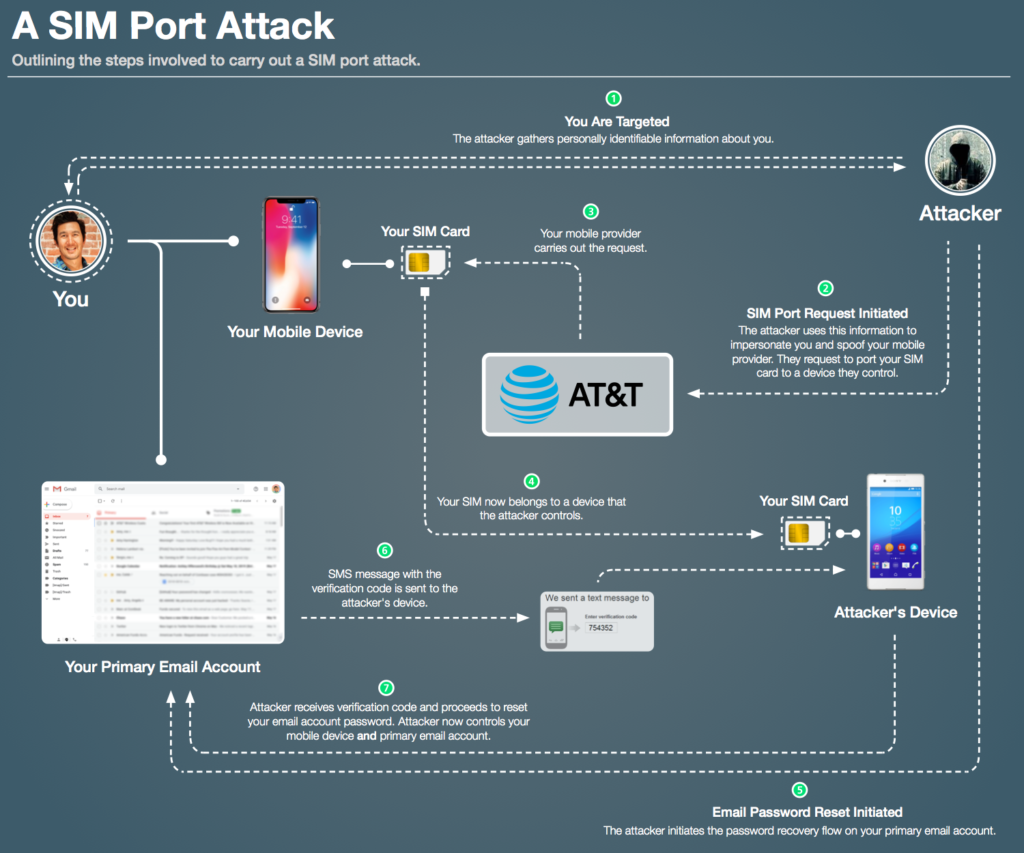

អ្នកអាចនឹងសួរខ្លួនឯងថាតើ “អ្វីទៅជាការវាយប្រហារ SIM port attack” ហើយវាកើតមានពិតប្រាកដមែនទេ? ដើម្បីរៀបរាប់អំពីការវាយប្រហារនេះ ចូរយើងពិនិត្យមើលអត្តសញ្ញាណរបស់យើងនៅលើអ៊ិនធឺណិត តាមរយៈ ដ្យាក្រាមខាងក្រោម៖

ការអនុញ្ញាតឱ្យមានការធ្វើ SIM Porting

សមត្ថភាពក្នុងការផ្ទេរលេខទូរស័ព្ទនៅលើស៊ីមកាតរបស់អ្នកទៅកាន់ស៊ីមកាតមួយផ្សេងទៀត គឺជាសេវាកម្មដែលក្រុមហ៊ុនទូរស័ព្ទផ្តល់ជូនដល់អតិថិជនរបស់ពួកគេ។ វាអនុញ្ញាតឱ្យអតិថិជនស្នើសុំលេខទូរស័ព្ទរបស់ពួកគេត្រូវបានបញ្ជូនទៅឧបករណ៍ថ្មី ឬស៊ីមថ្មីបាន។

ការវាយប្រហារ SIM Porting

បច្ចេកទេស “SIM Porting Attack” អាចជាបច្ចេកទេសដែលមានគ្រោះថ្នាក់មួយ ដែលត្រូវបានធ្វើឡើងដោយគ្មានការអនុញ្ញាត។ អ្នកវាយប្រហារបានផ្ទេរលេខទូរស័ព្ទរបស់អ្នក ទៅស៊ីមកាតទូរស័ព្ទផ្សេងដែលពួកគេគ្រប់គ្រង។ អ្នកវាយប្រហារចាប់ផ្តើមធ្វើការ reset password ទៅលើគណនីអ៊ីម៉ែលរបស់អ្នក។ កូដផ្ទៀងផ្ទាត់មួយត្រូវបានបញ្ជូនពីអ្នកផ្ដល់សេវាអ៊ីម៉ែលទៅលេខទូរស័ព្ទរបស់អ្នក (ដែលគ្រប់គ្រងដោយអ្នកវាយប្រហាររួចទៅហើយ) ។ ដ្យាក្រាមខាងក្រោមបង្ហាញពីជំហានវាយប្រហារ៖

នៅពេលដែលអ្នកវាយប្រហារគ្រប់គ្រងគណនីអ៊ីម៉ែលចម្បងរបស់អ្នក ពួកគេចាប់ផ្តើមផ្លាស់ប្តូរនៅគ្រប់សេវាកម្មអនឡាញទាំងឡាយណា ដែលអ្នកគ្រប់គ្រងតាមរយៈគណនីអ៊ីម៉ែលនោះ (គណនីធនាគារ, គណនី social media។ ល។ ) ។ អ្នកវាយប្រហារក៏អាចធ្វើការរាំងខ្ទប់អ្នក មិនឱ្យអាក់សេសទៅកាន់គណនីទាំងនោះផងដែរ ។

ខាងក្រោមនេះ គឺជាបរិមាណនៃព័ត៌មានសំខាន់ៗ ដែលទាក់ទងនឹងគណនី Google ណាមួយរបស់អ្នក:

- អាសយដ្ឋាន, ថ្ងៃខែឆ្នាំកំណើត, និងព័ត៌មានឯកជនផ្សេងទៀតដែលអាចកំណត់អត្តសញ្ញាណជាលក្ខណៈឯកជន

- ការចូលមើលរូបភាពផ្សេងៗរបស់អ្នក

- ចូលប្រើប្រតិទិនរបស់អ្នក និងកាលបរិច្ឆេទធ្វើដំណើរនាពេលខាងមុខ

- ចូលប្រើអ៊ីម៉ែលឯកជន ឯកសារនានា និងប្រវត្តិនៃការស្វែងរកព័ត៌មានរបស់អ្នកដោយប្រើប្រាស់ Google

- ការចូលទៅកាន់ personal contacts របស់អ្នក

- ចូលប្រើសេវាកម្មអ៊ីនធឺណេតផ្សេងទៀតទាំងអស់ ដែលអ្នកភ្ជាប់ជាមួយនឹងគណនីអ៊ីមែ៉លរបស់អ្នក

មេរៀនដែលបានរៀន និងអនុសាសន៍

នេះគឺជាមេរៀនដ៏ថ្លៃបំផុតតែមួយគត់នៃជីវិតរបស់គាត់ ដែលបានបាត់បង់ភាគរយនៃអត្ថប្រយោជន៍ក្នុងរយៈពេល 24 ម៉ោងជារៀងរហូត។ ខាងក្រោមនេះគឺជាដំបូន្មានមួយចំនួនដែលខ្ញុំនឹងលើកទឹកចិត្តដល់អ្នកដទៃប្រើដើម្បីការពារខ្លួនឯងបានល្អប្រសើរ៖

- Use A Hardware Wallet To Secure Your Crypto: ផ្លាស់ទី crypto របស់អ្នកទៅកាន់ hardware wallet/ offline storage/multi-sign wallet នៅពេលអ្នកមិនធ្វើប្រតិបត្តិការ។ គាត់បានចាត់ទុក Coinbase ដូចជាគណនីធនាគារ ហើយអ្នកនឹងមានការបាត់បង់ទាំងស្រុងក្នុងករណីមានការវាយប្រហារ។ គាត់ដឹងអំពីហានិភ័យច្បាស់ណាស់ ប៉ុន្តែមិនដែលគិតថាអ្វីមួយបែបនេះអាចកើតឡើងចំពោះគាត់នោះទេ។ គាត់ពិតជាសោកស្តាយដែលមិនប្រើប្រាស់វិធានការសន្តិសុខឱ្យខ្លាំងក្លាជាមួយគណនី crypto-currency របស់គាត់

- SMS Based 2FA Is Not Enough: ដោយមិនគិតពីអ្វីដែលអ្នកកំពុងព្យាយាមការពារលើអ៊ិនធឺណិត, លើកកំពស់សុវត្ថិភាព ដោយការប្រើប្រាស់ hardware base security (ជាឧបករណ៍) ។ ខណៈពេលដែល Google Authenticator និង Authy អាចប្តូរឧបករណ៍ចល័តរបស់អ្នកទៅជាផ្នែកមួយនៃផ្នែកសុវត្ថិភាពផ្នែករឹង គាត់សូមណែនាំឱ្យអ្នកបន្តជំហានដោយរើសយកឧបករណ៍ (ដូចជា YubiKey) ដែលអ្នកគ្រប់គ្រងដោយផ្ទាល់ ហើយមិនអាចត្រូវបានក្លែងបន្លំ (spoofed)

- Reduce Your Online Footprint: កាត់បន្ថយការចែករំលែកព័ត៌មានដែលអាចកំណត់អត្តសញ្ញាណជាលក្ខណៈបុគ្គលបាន (មានដូចជាថ្ងៃខែឆ្នាំកំណើត ទីតាំងរូបភាពដែលមានទិន្នន័យ ទីតាំងភូមិសាស្ត្រដែលបានបង្កប់នៅក្នុងនោះ …ល… ) នៅលើអ៊ីនធឺណិត។ ទិន្នន័យជាសាធារណៈនោះ អាចត្រូវបានប្រែក្លាយប្រឆាំងនឹងអ្នកនៅក្នុងព្រឹត្តិការណ៍នៃការវាយប្រហារណាមួយ

- Create a Secondary Email Address: ជំនួសឱ្យការភ្ជាប់អ្វីគ្រប់យ៉ាងទៅគណនីអ៊ីម៉ែលតែមួយ, បង្កើតគណនីអ៊ីម៉ែលទីពីរសម្រាប់អត្តសញ្ញាណសម្គាល់អនឡាញសំខាន់ៗរបស់អ្នក (គណនីធនាគារ, គណនីប្រព័ន្ធផ្សព្វផ្សាយសង្គមការផ្លាស់ប្តូរកូដជាដើម) ។ កុំប្រើអាសយដ្ឋានអ៊ីម៉ែលនេះសម្រាប់អ្វីផ្សេងទៀតហើយរក្សាទុកវាជាលក្ខណៈឯកជន។ ដំណើរការមុខងារ 2FA បើសិនជាមាន

- Offline Password Manager: ប្រើកម្មវិធីគ្រប់គ្រងពាក្យសម្ងាត់សម្រាប់រក្សាទុកពាក្យសម្ងាត់របស់អ្នក។ ប្រសើរជាងនេះប្រើកម្មវិធីគ្រប់គ្រងពាក្យសម្ងាត់មិនភ្ជាប់ទៅអ៊ិនធឺណិតដូចជាកម្មវិធី Password Store ជាដើម។

ខាងក្រោមនេះគឺជាការរៀបរាប់អំពីពេលវេលា និងសកម្មភាពពាក់ព័ន្ធ៖