កំហុសនៅក្នុង LTE Network អាចឱ្យមានបន្លំជាអ្នកប្រើប្រាស់ក្នុងបណ្តាញ 4G

អ្នកសិក្សាមួយក្រុម មកពីសាកលវិទ្យាល័យ Ruhr University Bochum និង New York University Abu Dhabi រកឃើញកំហុសសុវត្ថិភាពនៅក្នុងបណ្តាញ 4G LTE និង 5G ដែលអាចអនុញ្ញាតឱ្យពួកហេគឃ័រ អាចធ្វើការក្លែងបន្លំខ្លួនជាអ្នកប្រើប្រាស់នៅលើបណ្តាញណេតវើកបាន។

ការវាយប្រហារក្លែងបន្លំនេះមានឈ្មោះថា “ការវាយប្រហារ IMPersonation Attacks នៅក្នុងបណ្តាញ 4G NeTworks” (ឬ IMP4GT) – ដែលវាយលុកទៅលើវិធីសាស្ត្រផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវទៅវិញទៅមក (mutual authentication method) ប្រើប្រាស់ដោយទូរស័ព្ទចល័ត និង network’s base station ក្នុងការផ្ទៀងផ្ទាត់អត្តសញ្ញាណរៀងៗខ្លួន ដើម្បីកែប្រែកញ្ចប់ទិន្នន័យនៅពេលឆ្លងកាត់ (manipulate data packets in transit)។

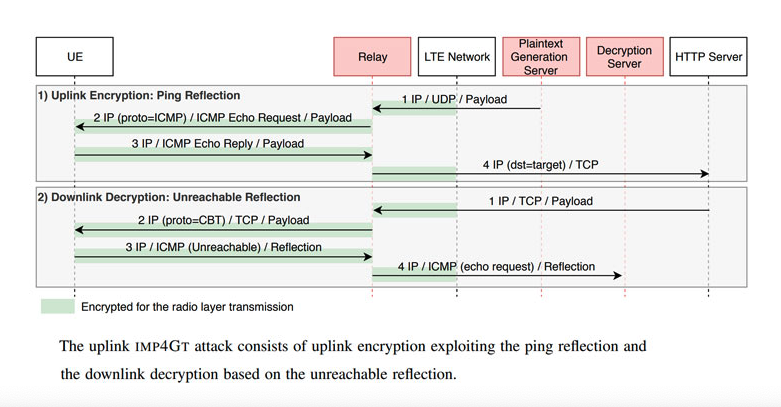

ក្រុមអ្នកស្រាវជ្រាវពន្យល់ថា “ការវាយប្រហារ IMP4GT វាយលុកទៅលើចំនុចខ្វៈខាតនៃការការពារភាពត្រឹមត្រូវ (integrity) នៃទិន្នន័យរបស់អ្នកប្រើប្រាស់ និង reflection mechanism នៃ IP stack mobile operating system។ យើងអាចប្រើ reflection mechanism នេះដើម្បីបង្កើតនូវ encryption និង decryption បាន។ ជាមួយកង្វះការការពារភាពត្រឹមត្រូវនេះ វាអនុញ្ញាតឱ្យធ្វើការ បញ្ចៀតចូលនូវ កញ្ចប់ទិន្នន័យមិនសមប្រក្រតី (arbitrary packets) និងការធ្វើវិកូដនីយកម្ម packets។

ការស្រាវជ្រាវនេះត្រូវបានបង្ហាញនៅក្នុងសន្និសីទបណ្តាញចែកចាយប្រព័ន្ធសន្តិសុខ Network Distributed System Security Symposium (NDSS) កាលពីថ្ងៃទី ២៥ ខែកុម្ភៈនៅទីក្រុងសាន់ឌីហ្គោ។

ភាពងាយរងគ្រោះនេះប៉ះពាល់ដល់ឧបករណ៍ទាំងអស់ដែលប្រាស្រ័យទាក់ទងជាមួយបណ្តាញ LTE ដែលរួមបញ្ចូលទាំងស្មាតហ្វូន ថេប្លេត និងឧបករណ៍ IoT ជាច្រើនទៀតដែលកំពុងដាក់លក់នៅលើទីផ្សារផងដែរ។

អ្នកស្រាវជ្រាវនិយាយថា“ ក្រុមមួយដែលមានមូលដ្ឋាននៅ Bochum កំពុងតែព្យាយាមបិទគំលាតសន្តិសុខនៅក្នុងស្តង់ដារនៃបច្ចេកវិទ្យា 5G ដែលបច្ចុប្បន្នកំពុងត្រូវបានដាក់ឱ្យដំណើរការនោះ” ។ កំហុសនេះត្រូវបានជូនដំណឹងទៅដល់ស្ថាប័នសមាគមទូរគមនាគមន៍ GSM Association កាលពីខែឧសភាឆ្នាំ២០១៩ នេះផងដែរ។

តើការវាយប្រហារ IMP4GT ដំណើរការយ៉ាងដូចម្តេច?

អ្នកស្រាវជ្រាវ រកឃើញនូវការវាយប្រហារទាំងនេះដោយប្រើប្រាស់ software-defined radios ដែលជាឧបករណ៍ដែលអាចអានសាររវាងទូរស័ព្ទ និងស្ថានីយ៍មូលដ្ឋាន (base station) ដែលវាភ្ជាប់ទៅ។ បន្ទាប់មក ដោយការវាយប្រហារ man-in-the-middle attack អនុញ្ញាតឱ្យពួកហេគឃ័រធ្វើការក្លែងបន្លំជាអ្នកប្រើប្រាស់ នៅក្នុងបណ្តាញនោះបានទាំងទៅនឹងមក។

វាត្រូវបានគេកត់សម្គាល់ថា អ្នកវាយប្រហារត្រូវតែស្ថិតនៅជិតគ្នា – ក្នុងចម្ងាយ 2 គីឡូម៉ែត្រ – ទៅទូរស័ព្ទចល័តរបស់ជនរងគ្រោះដើម្បីធ្វើការវាយប្រហារ IMP4GT នេះ។ ជាលទ្ធផលការវាយប្រហារទាំងនេះមិនខុសពីការវាយប្រហារដែលពាក់ព័ន្ធនឹង cell-site simulators ដូចជាឧបករណ៍ IMSI catchers (ឬហៅថា stingrays) ដែលត្រូវបានប្រើប្រាស់ដោយភ្នាក់ងារអនុវត្តច្បាប់ដើម្បីស្ទាក់ចាប់ចរាចរណ៍តាមទូរស័ព្ទចល័តនោះ។

នៅពេលដែលច្រកនៃការទាក់ទងនេះត្រូវបានគេលួចគ្រប់គ្រងបាន ដំណាក់កាលបន្ទាប់នៃការវាយប្រហារអាចដំណើរការទៅបាន ដោយការវាយលុកទៅលើចំនុចខ្វៈខាត integrity protection នៅក្នុងស្តង់ដារនៃការប្រាស្រ័យទាក់ទងបណ្តាញ LTE ដើម្បីកែប្រែកញ្ចប់ទិន្នន័យនៅក្នុងច្រកនៃទំនាក់ទំនងនោះ។

តាមរយៈបច្ចេកទេសនេះ វាអាចអនុញ្ញាតឱ្យពួកហេគឃ័រចូលមើលគេហទំព័រខុសច្បាប់ ការបញ្ជូនទិន្នន័យសំខាន់ៗទៅកាន់អុិនធឺណិតដោយប្រើអត្តសញ្ញាណជនរងគ្រោះ ហើយថែមទាំងបង្វែរអ្នកប្រើប្រាស់ទៅគេហទំព័រដែលមានមេរោគ និងទម្រង់នៃការវាយប្រហារមួយផ្សេងទៀតហៅថា “ការវាយប្រហារ aLTEr” ជាដើម។

តើមានដំណោះស្រាយអ្វី?

ការលាតត្រដាងនៃការវាយប្រហាររបស់ IMP4GT កើតឡើងដោយសារលទ្ធផលនៃការស្រាវជ្រាវស្រដៀងគ្នា ដែលធ្វើឡើងដោយអ្នកសិក្សានៅឯសាកលវិទ្យាល័យ Purdue University និង University of Iowa ដែលបានរកឃើញកំហុសសុវត្ថិភាពថ្មីចំនួន ៣ នៅក្នុងបណ្តាញ 4G និង 5G ដែលអាចត្រូវបានប្រើប្រាស់ដើម្បីលួចស្តាប់តាមទូរស័ព្ទ និងតាមដានទីតាំងរបស់អ្នកប្រើប្រាស់ទូរស័ព្ទដៃជាច្រើនថែមទៀត។

ស្តង់ដារនៃបច្ចេកវិទ្យា 5G ដែលចូលមកដល់ ដែលកំពុងត្រូវដាក់ឱ្យដំណើរការនៅក្នុងបណ្តាប្រទេសមួយចំនួនតូច មានគោលបំណងផ្តល់នូវល្បឿនលឿន និងលក្ខណៈសុវត្ថិភាពជាច្រើនដែលត្រូវការជាយូរមកហើយ រួមទាំងការការពារពី IMSI catchers ផងដែរ។ ប៉ុន្តែជាមួយនឹងផលប៉ះពាល់ដល់ឧបករណ៍រាប់រយលានដែលត្រូវបានប៉ះពាល់ដោយសារតែកំហុសទាំងនេះ វាជាការចាំបាច់ដែលសន្តិសុខ និងការការពារទិន្នន័យដ៏រឹងមាំ ត្រូវតែអនុវត្តន៍ទៅលបច្ចេកវិទ្យា 5G៕

អ្នកអាចធ្វើការទាញយកនូវ Technical Paper (PDF)

ប្រភព៖

ទាញយកកម្មវិធីសម្រាប់ទូរស័ព្ទស្មាតហ្វូន (Apple ឬ Android) ឬក៏ចូលរួមទៅក្នុងបន្ទប់ផ្តល់ព័ត៌មាន Telegram Channel សម្រាប់ទទួលបានព័ត៌មានចុងក្រោយស្តីអំពីសន្តិសុខអុិនធឺណិតទាំងក្នុង និងក្រៅប្រទេស៖ https://t.me/infosecisac

Download our iOS App or Android App or subscribe to our Telegram channel for the latest updates on the Cybersecurity Breaking News in both locally and internationally: https://t.me/infosecisac