Training Series

The Internet is on fire

អិុនធឺណេតនៅលើភ្លើង! អ្នកជំនាញការផ្នែកសន្តិសុខលោក Mikko Hypponen ចង់ឲ្យអ្នកយល់អំពីវិធីសាស្ត្រដែលអ្នកប្រើអិនធឺណេតមានផលប៉ៈពាល់ដល់ ឯកជនភាព, សុវត្ថិភាព និងចំនុចផ្សេងៗជាច្រើនរបស់អ្នក។

Read More »Security Concerns Surrounding Web Browsers

បញ្ហាសន្តិសុខនៅជុំវិញការប្រើប្រាស់ Web Browsers វិដេអូខាងក្រោមនេះ នឹងធ្វើការផ្តល់នូវការសិក្សាលំអិតទៅលើ Web Browsers អំពីវិធីសាស្ត្រដែល Browsers ត្រូវបានប្រើប្រាស់ ហើយនឹងបញ្ហាសន្តិសុខ ដែលភ្ជាប់មកជាមួយនឹងការប្រើប្រាស់វា។ នៅចុងបញ្ចប់នៃវិដេអូនេះ អ្នកនឹងយល់ដឹងអំពីមូលដ្ឋានគ្រឹះ នៃដំណើរការនៃ Browsers។

Read More »-

Learn Information Security Fundamental (FREE COURSE)

សិក្សាអំពីមូលដ្ឋានគ្រឹះនៃសន្តិសុខព័ត៌មានដោយឥតគិតថ្លៃ SANS Cyber Aces Online បានដាក់ឲ្យដំណើរការនូវការសិក្សាពីចម្ងាយ (online) ដោយឥតគិតថ្លៃទៅលើមុខវិជ្ជាមួយចំនួន។ SANS គឺជាអ្នកជួរមុខ នៃការបណ្តុះបណ្តាលផ្នែកសន្តិសុខអ៊ិនធឺណេត (CyberSecurity) ជុំវិញពិភពលោក។ គោលដៅរបស់ SANS គឺធ្វើយ៉ាងណាឲ្យមុខវិជ្ជាទាំងអស់នោះ ក្លាយ ទៅជា Open Courseware…

Read More » -

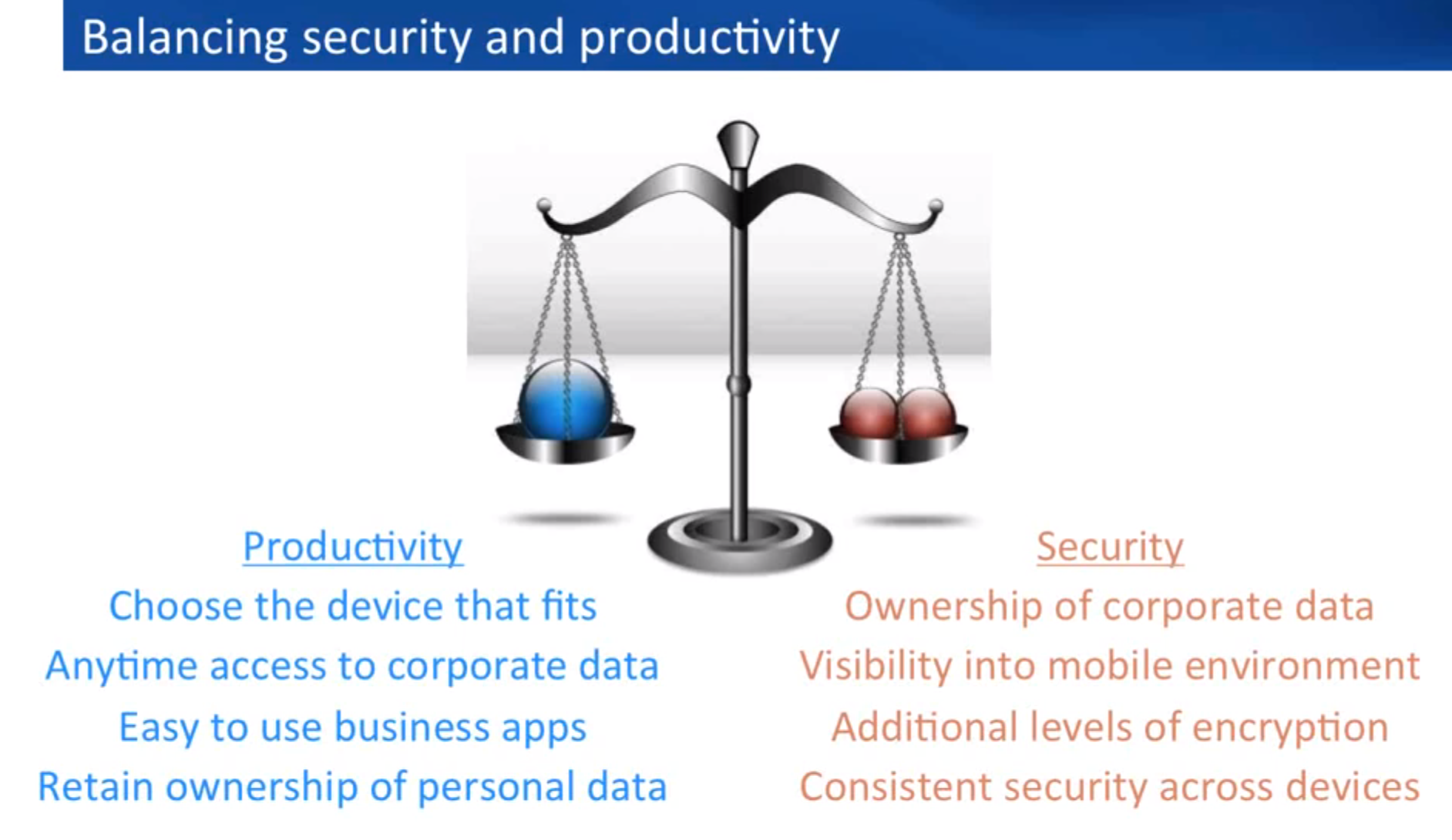

[Presentation] How to embrace BYOD by balancing mobile security and productivity

បង្ហាញស្តីពី BYOD ដោយការថ្លឹងថ្លែងពីសន្តិសុខឧបករណ៍ចល័ត និងផលិតកម្ម ខាងក្រោមនេះគឺជាជាបទបង្ហាញដោយអ្នកជំនាញស្តីអំពី Bring Your Own Device (BYOD)។ អ្នកជំនាញសន្តិសុខផ្នែកឧបករណ៍ចល័ត (Mobile Security Experts) បានបង្ហាញនូវព័ត៌មានថា ហេតុអ្វីបានជាក្រុមហ៊ុននានា មិនមាននូវគោលនយោបាយក្នុងការប្រើប្រាស់ឧបករណ័ចល័តផ្ទាល់ខ្លួន នៅក្នុងកន្លែងធ្វើការ។ សូមធ្វើការស្វែងយល់អំពីវិធីសាស្ត្រ ដែលអង្គភាពរបស់អ្នកអាចសម្រេចបាននូវការគ្រប់គ្រង…

Read More » -

[Presentation] Securing your health organization begins with encryption

បទបង្ហាញស្តីពី ការធ្វើឲ្យមានសន្តិសុខល្អចំពោះក្រុមហ៊ុនរបស់អ្នកដោយចាប់ផ្តើមចេញពីការបំលែង (Encryption) តើអង្គភាពរបស់អ្នកមានសន្តិសុខល្អហើយឬនៅ? សូមស្តាប់ការបកស្រាយពន្យល់ពីអ្នកអាជីព IT មកពីមន្ទីរពេទ្យពីរកន្លែង អំពីវិធីសាស្ត្រដែលគេប្រើប្រាស់នូវ ដំណោះស្រាយ encryption សម្រាប់ជួយធ្វើឲ្យមានសន្តិសុខល្អ នៅពេលដែលមានបញ្ហាសន្តិសុខកើតឡើង ហើយនិងកម្មវិធីកុំព្យូទ័រដែលប្រើប្រាស់ ដែលអ្នកធ្វើឲ្យអង្គភាពរបស់អ្នកទទួលសន្តិសុខល្អ ។

Read More » -

Offensive Computer Security 2014 [44 Parts]

វគ្គបណ្តុះបណ្តាលស្តីពីសន្តិសុខកុំព្យូទ័រ ២០១៤ គោលបំណងចំបងនៃអ្នកវាយប្រហារក្នុងការជ្រៀតចូល (exploit) ទៅក្នុងចំណុចខ្សោយ (vulnerability) គឺដើម្បីសម្រេចបានមកវិញនូវការប្រឹងប្រែងរបស់ខ្លួន (return on investment) ដែលជាទូទៅគឺពេលវេលារបស់ពួកគេ។ ការទទួលបានអ្វីមួយមកវិញនោះ គឺមិនមែនសំដៅតែទៅលើប្រាក់មួយមុខប៉ុណ្ណោះទេ អ្នកវាយប្រហារអាចមានការចាប់អារម្មណ៍ ក្នុងការទាញយកទិន្នន័យ អត្តសញ្ញាណ ឬក៏អ្វីផ្សេងទៀតដែលមានប្រយោជន័ដល់ពួគគេ។ ជំនាញក្នុងការធ្វើតេស្តវាយប្រហារ (penetration testing)…

Read More » Introduction to Network Security

ការណែនាំអំពីសន្តិសុខបណ្តាញ វិដេអូខាងលើនេះ នឹងណែនាំឲ្យស្គាល់ថាតើអ្វីទៅជាសន្តិសុខបណ្តាញ? វាមានសារៈសំខាន់យ៉ាងដូចម្តេច? សូមទស្សនាទាំងអស់គ្នា

Read More »[Presentation] The Evolution of Online Banking Cybercrime

បទបង្ហាញស្តីពី ការវិវត្តន៍នៃឧក្រិដ្ឋកម្មតាមប្រព័ន្ធបច្ចេកវិទ្យានៃ Online Banking លោក Richard Martin, ប្រធានផ្នែក Innovation នៅ Payments Council និយាយអំពីការវិវត្តន៍នៃ online banking cybercrime។ មេរៀននេះគឺត្រូវបានថតនៅពេលមានការសិក្សាមុខវិជ្ជា Ms Information Security…

Read More »-

Certified Ethical Hacker Video Training [75 Parts]

វិេដអូបណ្តុះបណ្តាលស្តីពី Certified Ethical Hacker ខាងក្រោមនេះគឺជាខ្សែវិដេអូដែលបង្ហាញពីការបណ្តុះបណ្តាលស្តីវគ្គ Ethical Hacking (CEH) ដោយក្រុមហ៊ុន TrainSingle មានទាំងអស់ចំនួន ៧៥ វគ្គ។ សូមចូលរួមរៀនទាំងអស់គ្នា

Read More » [Presentation] Data Protection and Compliance: Where Encryption Applies

Does your business face many industry and regulatory compliance mandates? Whether its PCI DSS, SOX, HPPA or FISMA, these regulations…

Read More »[Presentation] Why simple security is better security

Experts from IANS and Sophos explain why enterprise-class security offerings are a bad bet for smaller businesses, give tips on…

Read More »Peter Warren Singer, “Cybersecurity and Cyberwar: What Everyone Needs to Know”

Published on Feb 10, 2014 Cybersecurity and CyberWar discusses the cybersecurity issues that challenge everyone: politicians wrestling with everything from…

Read More »Security – Information Security Conference 2014

This is the recorded video for the Information Security Conference 2014 @ Bangladesh. Please feel free to enjoy it.

Read More »KY ISSA May 2014: Introduction to Intercepting Mobile Device Application Traffic

Title: Introduction to Intercepting Mobile Device Application Traffic Author: Jeremy Druin Twitter: @webpwnized Description: From the KY ISSA May meeting,…

Read More »