Knowledge

-

ការផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវពីរកត្តា— អង្គរក្សឌីជីថលរបស់អ្នក

ការផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវពីរកត្តា (2FA) ឬហៅថាការផ្ទៀងផ្ទាត់ពីរជំហាន គឺដូចជាការបន្ថែមសោរទីពីរទៅកាន់ទ្វារឌីជីថលរបស់អ្នក។ ទោះបីជាមាននរណាម្នាក់លួចពាក្យសម្ងាត់របស់អ្នក (កត្តាទីមួយ) ក៏ដោយ ពួកគេនៅតែមិនអាចចូលបានទេ ប្រសិនបើគ្មានកត្តាទីពីរ—អ្វីមួយដែលមានតែអ្នកប៉ុណ្ណោះដែលអាចចូលប្រើបាន។ ជំហានបន្ថែមដ៏សាមញ្ញនេះធ្វើឱ្យគណនីឌីជីថលរបស់អ្នកមានសុវត្ថិភាពខ្ពស់យ៉ាងខ្លាំង ដោយរារាំងការវាយប្រហារដោយស្វ័យប្រវត្តិបានជាង 99% ។ ឧទាហរណ៍ថា 2FA ជាកន្លែងត្រួតពិនិត្យសុវត្ថិភាពនៅព្រលានយន្តហោះ។ ពាក្យសម្ងាត់របស់អ្នក គឺដូចជាសំបុត្ររបស់អ្នក—វានាំអ្នកទៅកាន់ទីតាំង check-in របស់ក្រុមហ៊ុនយន្តហោះ។…

Read More » -

កំហុសដ៏ធ្ងន់ធ្ងរនៃការប្រើពាក្យសម្ងាត់ដដែលៗ

ហេតុអ្វីរឿងនេះសំខាន់ជាងអ្វីដែលអ្នកគិត ស្រមៃថាអ្នកមានកូនសោមួយដែលអាចបើកផ្ទះ ឡាន ការិយាល័យ និងបន្ទប់ដែករបស់ធនាគាររបស់អ្នក។ ងាយស្រួលមែនទេ? ឥឡូវស្រមៃថាអ្នកបាត់កូនសោនោះ ឬមាននរណាម្នាក់លួចវា។ នោះហើយជាអ្វីដែលកើតឡើងនៅពេលអ្នកប្រើពាក្យសម្ងាត់តែមួយសម្រាប់គណនីច្រើន។ ការលួចចូលមួយអាចបំផ្លាញអ្វីៗទាំងអស់។ ការពិតគឺថា គេហទំព័រធំៗត្រូវបានគេលួចចូលគ្រប់ពេល ហើយក្រុមហេគឃ័រ យកបានអាសយដ្ឋានអុីមែលរាប់លាន និងពាក្យសម្ងាត់ដែលភ្ជាប់ជាមួយនោះ។ ព័ត៌មានសម្ងាត់ដែលត្រូវបានលួចទាំងនេះត្រូវបានលក់នៅលើ Dark Web ហើយត្រូវបានប្រើដើម្បីព្យាយាមចូលទៅក្នុងសេវាកម្មអនឡាញពេញនិយមផ្សេងទៀត។ ប្រសិនបើអ្នកប្រើពាក្យសម្ងាត់ដូចគ្នាសម្រាប់ Gmail, Facebook, ធនាគារ និង Telegram ក្រុមហេគឃ័រដែលមានពាក្យសម្ងាត់របស់អ្នក ពីវេបសាយដែលត្រូវបានលួចចូលមួយ…

Read More » -

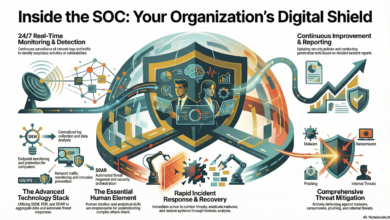

ភាគ ១៖ ស្វែងយល់អំពីមជ្ឈមណ្ឌលត្រួតពិនិត្យសន្តិសុខសាយប័រ Cybersecurity Operation Center (SOC)

មជ្ឈមណ្ឌលប្រតិបត្តិការសន្តិសុខសាយប័រ (Security Operation Center) គឺជាទីកន្លែងមួយដែលក្រុមអ្នកជំនាញបានធ្វើការសម្របសម្រួលគ្នាយ៉ាងល្អ មានភារកិច្ចត្រួតពិនិត្យ វិភាគ និងការពារអង្គភាពមួយពីឧប្បតិ្តហេតុសន្តិសុខសាយប័រ។ ពួកគេធ្វើការ 24/7 ដើម្បីតាមដានសកម្មភាពទាំងអស់នៅលើបណ្តាញ ប្រព័ន្ធ និងកម្មវិធីនានារបស់ស្ថាប័ន ដើម្បីកំណត់និងឆ្លើយតបចំពោះការគំរាមកំហែងដែលអាចកើតមានឡើង។ ក្នុងយុគសម័យឌីជីថលបច្ចុប្បន្នដែលការវាយប្រហារតាមអុីនធឺណិតមានភាពស្មុគស្មាញនិងញឹកញាប់ ការមាន SOC គឺចាំបាច់ដើម្បីរក្សាបាននូវភាពធន់ និងសុចរិតភាព (integrity)…

Read More » -

ការកសាងពាក្យសម្ងាត់រឹងមាំដែលអ្នកអាចចងចាំបាន

ការបង្កើតពាក្យសម្ងាត់ខ្លាំង មិនមែនមានន័យថាបង្កើតអ្វីដែលមិនអាចចងចាំបាននោះទេ។ គន្លឹះគឺការយល់ដឹងពីអ្វីដែលធ្វើឱ្យពាក្យសម្ងាត់មួយពិតជាខ្លាំង បន្ទាប់មកប្រើបច្ចេកទេសប្រកបដោយភាពច្នៃប្រឌិតដើម្បីបង្កើតពាក្យសម្ងាត់ ដែលមានសុវត្ថិភាពនិងងាយស្រួលចងចាំ។ ពាក្យសម្ងាត់ខ្លាំងគឺជាខ្សែការពារដំបូងនិងសំខាន់បំផុតរបស់អ្នកប្រឆាំងនឹងការវាយប្រហារតាមអុីនធឺណិត។ ការបង្កើតពាក្យសម្ងាត់ខ្លាំង មិនមែនមានន័យថាបង្កើតអ្វីដែលមិនអាចចងចាំបាននោះទេ។ គន្លឹះគឺការយល់ដឹងពីអ្វីដែលធ្វើឱ្យពាក្យសម្ងាត់មួយពិតជាខ្លាំង បន្ទាប់មកប្រើបច្ចេកទេសប្រកបដោយភាពច្នៃប្រឌិតដើម្បីបង្កើតពាក្យសម្ងាត់ ដែលមានសុវត្ថិភាពនិងងាយស្រួលចងចាំ។ ពាក្យសម្ងាត់ខ្លាំងគឺជាខ្សែការពារដំបូងនិងសំខាន់បំផុតរបស់អ្នកប្រឆាំងនឹងការវាយប្រហារតាមអុីនធឺណិត។ ស្តង់ដារដែលល្អប្រសើរសម្រាប់ពាក្យសម្ងាត់ខ្លាំង ពាក់ព័ន្ធនឹងធាតុសំខាន់ៗចំនួនបួន៖ ប្រវែង (យ៉ាងហោចណាស់ 12 តួអក្សរ) ភាពស្មុគស្មាញ (លាយបញ្ចូលគ្នា តួអក្សរធំនិងតូច លេខ…

Read More » -

ដំណើរការសុវត្ថិភាពឌីជីថលរបស់អ្នក៖ ការផ្លាស់ប្តូរសាមញ្ញ និងមានប្រសិទ្ធភាព

នៅក្នុងពិភពលោកដែលមានការតភ្ជាប់ទំនាក់ទំនងគ្នាទៅវិញទៅមកនាពេលបច្ចុប្បន្ន សុវត្ថិភាពលើអុីនធឺណិតរបស់អ្នកគឺសំខាន់ដូចជាការចាក់សោទ្វារផ្ទះរបស់អ្នកដែរ។ ជារៀងរាល់ថ្ងៃ មនុស្សរាប់លាននាក់បានធ្លាក់ខ្លួនជាជនរងគ្រោះដោយសារកំហុសសាមញ្ញៗដែលអាចការពារបានយ៉ាងងាយស្រួល។ អត្ថបទនេះគឺជាមគ្គុទ្ទេសក៍ផ្ទាល់ខ្លួនរបស់អ្នកដើម្បីផ្លាស់ប្តូរសុវត្ថិភាពឌីជីថលរបស់អ្នកក្នុងរយៈពេលខ្លី ជាមួយនឹងជំហានជាក់ស្តែងដែលត្រូវបានរៀបចំឡើងជាពិសេសសម្រាប់អ្នកប្រើប្រាស់អុីនធឺណិតប្រចាំថ្ងៃ។ អ្នកមិនចាំបាច់ជាអ្នកជំនាញបច្ចេកវិទ្យាដើម្បីការពារខ្លួនឯងនៅលើអុីនធឺណិតនោះទេ។ អ្វីដែលអ្នកត្រូវការគឺការណែនាំច្បាស់លាស់ ជំហានជាក់ស្តែង និងការប្តេជ្ញាចិត្តដើម្បីធ្វើការផ្លាស់ប្តូរតូចតាចដែលនឹងនាំឱ្យមានការការពារដ៏ធំមួយ។ អ្នកនឹងរៀនពីមូលហេតុដែលការអនុវត្តទូទៅ ដូចជាការប្រើប្រាស់លេខ “123456” ជាលេខសម្ងាត់ ដាក់អ្នកឱ្យប្រឈមនឹងហានិភ័យ របៀបបង្កើតលេខសម្ងាត់ដែលពិតជាអាចការពារចោរព័ត៌មានវិទ្យា (Hacker) និងរបៀបបន្ថែមស្រទាប់សុវត្ថិភាពបន្ថែមដែលធ្វើឱ្យគណនីរបស់អ្នកពិបាកនឹងបំពាន ឬស្ទើរតែមិនអាចទៅរួច។ ហេតុអ្វីបានជាពាក្យសម្ងាត់ “123456” ឬលេខទូរស័ព្ទ ជាគ្រោះមហន្តរាយឌីជីថលដែលរង់ចាំតែថ្ងៃកើតឡើងប៉ុណ្ណោះ ១. ការពិតដ៏គួរឱ្យភ្ញាក់ផ្អើល…

Read More » -

ស្វែងយល់អំពីកត្តាជម្រុញទឹកចិត្តរបស់តួអង្គសាយប័រ

ការយល់ដឹងពីកត្តាជំរុញដែលនៅពីក្រោយសកម្មភាពរបស់តួអង្គសាយប័រ គឺមានសារៈសំខាន់សម្រាប់ការពង្រឹងយុទ្ធសាស្ត្រសន្តិសុខសាយប័រ និងការវាយតម្លៃហានិភ័យ។ ការលើកទឹកចិត្តទាំងនេះអាចមានភាពស្មុគស្មាញ និងអាចផ្លាស់ប្តូរតាមពេលវេលា ឬអាស្រ័យលើក្រុមជាក់លាក់នៃតួអង្គសាយប័រ។ ការវិភាគស៊ីជម្រៅលើការលើកទឹកចិត្ត និងគោលដៅរបស់ពួកគេអាចផ្តល់នូវការយល់ដឹងដ៏មានតម្លៃ ដែលជួយអង្គភាពនានាក្នុងការរៀបចំផែនការការពាររបស់ពួកគេប្រកបដោយប្រសិទ្ធភាព។ ការលើកទឹកចិត្តសំខាន់ៗ ផលចំណេញហិរញ្ញវត្ថុ៖ នេះជាការលើកទឹកចិត្តទូទៅបំផុត ជាពិសេសសម្រាប់ឧក្រិដ្ឋជនសាយប័រ ដែលស្វែងរកប្រាក់ចំណេញដោយផ្ទាល់តាមរយៈសកម្មភាពដូចជា ransomware, phishing scam, ឬការលួចទិន្នន័យកាតឥណទាន។ គោលដៅចម្បងគឺការបំប្លែងការចូលប្រើប្រាស់ទៅជាលុយ។ អត្ថប្រយោជន៍ភូមិសាស្ត្រនយោបាយ៖ តួអង្គគំរាមកំហែងដែលគាំទ្រដោយរដ្ឋ ជារឿយៗធ្វើប្រតិបត្តិការដើម្បីផលប្រយោជន៍ជាតិ។…

Read More » -

យុទ្ធសាស្ត្រ បច្ចេកទេស និងនីតិវិធី (Tactics, Techniques and Procedures)

យុទ្ធសាស្ត្រ បច្ចេកទេស និងនីតិវិធី (TTPs) គឺជាវិធីសាស្ត្រដែលតួអង្គសាយប័រប្រើប្រាស់ដើម្បីរៀបចំ និងអនុវត្តការវាយប្រហាររបស់ពួកគេ។ ការយល់ដឹងពី TTPs ជួយអ្នកជំនាញសន្តិសុខសាយប័រក្នុងការកំណត់អត្តសញ្ញាណ និងដោះស្រាយការគំរាមកំហែងសាយប័របានប្រសើរជាងមុន។ ក. Phishing និងវិធីសាស្ត្រវិស្វកម្មសង្គម Phishing: ការផ្ញើអ៊ីមែលដែលមើលទៅគួរឱ្យជឿ ដែលមានតំណភ្ជាប់ ឬឯកសារភ្ជាប់គ្រោះថ្នាក់ Spear Phishing: ការផ្ញើ phishing ដែលកំណត់គោលដៅជាក់លាក់…

Read More » -

មេរោគចាប់ជំរិតគឺជាអ្វី?

មេរោគចាប់ជំរិត (Ransomware) គឺជាកម្មវិធីព្យាបាទដែលត្រូវបានបង្កើតឡើងដើម្បីកូដនីយកម្ម (ចាក់សោរ ឬ អ៊ិនគ្រីប) ឯកសាររបស់ជនរងគ្រោះ ហើយទាមទារប្រាក់ឲ្យបង់ដើម្បីអាចឱ្យមានលទ្ធភាពចូលប្រើឯកសារនោះវិញបាន។ វាជាប្រភេទមេរោគកុំព្យូទ័រដែលមានគោលបំណងដើម្បីទាញយកប្រាក់ពីជនរងគ្រោះដោយផ្ទាល់ ជំនួសឲ្យការលួចទិន្នន័យ ឬបង្កការខូចខាតដល់ប្រព័ន្ធ។ មេរោគចាប់ជំរិតអាចប៉ះពាល់ដល់ឯកជនជនធម្មតា អាជីវកម្មខ្នាតតូច រហូតដល់ក្រុមហ៊ុនធំៗ និងស្ថាប័នរដ្ឋាភិបាល ដោយបង្កឱ្យមានការរំខានប្រតិបត្តិការយ៉ាងធ្ងន់ធ្ងរ និងការខាតបង់ហិរញ្ញវត្ថុដ៏ច្រើនសន្ធឹកសន្ធាប់។ នៅពេលមេរោគចាប់ជំរិតចូលទៅក្នុងប្រព័ន្ធ វានឹងចាប់ផ្ដើមដំណើរការកូដនីយកម្មឯកសារសំខាន់ៗដូចជាឯកសារ Word,…

Read More » -

មូលដ្ឋានគ្រឹះនៃសុវត្ថិភាពបណ្តាញ៖ ការការពារហេដ្ឋារចនាសម្ព័ន្ធរបស់អ្នក

សុវត្ថិភាពបណ្តាញគឺជាផ្នែកដ៏សំខាន់នៃយុទ្ធសាស្ត្រសុវត្ថិភាពតាមប្រព័ន្ធអុីនធឺណិត។ ការធានាថាហេដ្ឋារចនាសម្ព័ន្ធបណ្តាញរបស់អ្នកត្រូវបានការពារយ៉ាងត្រឹមត្រូវគឺជាជំហានដំបូងក្នុងការការពារប្រព័ន្ធនិងទិន្នន័យរបស់អ្នកពីការវាយប្រហារតាមអុីនធឺណិត។ ១. ចំណោទបញ្ហានៃសុវត្ថិភាពបណ្តាញសព្វថ្ងៃ បណ្តាញក្នុងយុគ្គសម័យទំនើបជួបប្រទះនឹងបញ្ហាប្រឈមផ្នែកសុវត្ថិភាពដ៏ធំបំផុតជាងពេលណាៗទាំងអស់៖ ភាពស្មុគស្មាញកាន់តែកើនឡើងនៃបណ្តាញដោយសារការបង្កើនការប្រើប្រាស់ឧបករណ៍ចល័ត ការធ្វើការពីចម្ងាយ និងសេវាកម្មផ្ទុកទិន្នន័យតាមក្លោដ (cloud) ការពង្រីកនូវផ្ទៃវាយប្រហារ (attack surface) ដោយសារតែការកើនឡើងនៃឧបករណ៍ IoT និងកម្មវិធីប្រើប្រាស់តាមក្លោដ ការផ្លាស់ប្តូរព្រំដែនបណ្តាញប្រពៃណី ដោយសារការងារពីចម្ងាយនិងបច្ចេកវិទ្យាចល័ត ការវាយប្រហារដែលកាន់តែស្មុគស្មាញ រួមទាំងការវាយប្រហារកម្រិតខ្ពស់ (APTs)…

Read More » -

គោលការណ៍សំខាន់ៗនៃសុវត្ថិភាពតាមប្រព័ន្ធអុីនធឺណិត

សុវត្ថិភាពតាមប្រព័ន្ធអុីនធឺណិតគឺជាការអនុវត្តនៃការការពារប្រព័ន្ធកុំព្យូទ័រ ម៉ាស៊ីនមេ កម្មវិធី និងទិន្នន័យពីការចូលប្រើប្រាស់ដោយគ្មានការអនុញ្ញាត ឬការប៉ុនប៉ងវាយប្រហារតាមប្រព័ន្ធឌីជីថល។ ក្នុងសម័យបច្ចេកវិទ្យាបច្ចុប្បន្ន ទិន្នន័យគឺជាទ្រព្យសម្បត្តិដ៏មានតម្លៃបំផុត ហើយការការពារវាមិនមែនជាជម្រើសទៀតទេ ប៉ុន្តែវាជាការចាំបាច់ដោយសារតែការវិវឌ្ឍនៃការគំរាមកំហែងតាមអុីនធឺណិតមានភាពស្មុគស្មាញកាន់តែខ្លាំងឡើងៗ។ ការវាយប្រហារតាមអុីនធឺណិតសព្វថ្ងៃនេះ មិនត្រឹមតែផ្តោតលើការលួចទិន្នន័យហិរញ្ញវត្ថុប៉ុណ្ណោះទេ ប៉ុន្តែថែមទាំងមានគោលបំណងបំផ្លាញហេដ្ឋារចនាសម្ព័ន្ធសំខាន់ៗរបស់ជាតិ បង្ខូចកេរ្តិ៍ឈ្មោះក្រុមហ៊ុន និងរំខានដល់ប្រតិបត្តិការអាជីវកម្មថែមទៀតផង។ ដូច្នេះ ការយល់ដឹងស៊ីជម្រៅអំពីមូលដ្ឋានគ្រឹះនៃសុវត្ថិភាពតាមអុីនធឺណិត គឺជាកាតព្វកិច្ចចំពោះគ្រប់អង្គភាព។ ១. ធាតុសំខាន់ៗនៃសុវត្ថិភាពតាមប្រព័ន្ធអុីនធឺណិត (CIA…

Read More » -

ការគំរាមកំហែងពីខាងក្នុង (Insider Threats)

ការគំរាមកំហែងពីខាងក្នុងសំដៅលើគ្រោះថ្នាក់ដែលកើតចេញពីបុគ្គលិក អតីតបុគ្គលិក អ្នកម៉ៅការ ឬដៃគូអាជីវកម្មដែលមានការអនុញ្ញាតឱ្យចូលប្រើប្រាស់ប្រព័ន្ធ និងទិន្នន័យរបស់អង្គភាព។ ការគំរាមកំហែងទាំងនេះមានគ្រោះថ្នាក់ជាពិសេស ដោយសារពួកគេមានចំណេះដឹងខាងក្នុង និងសិទ្ធិចូលប្រើប្រាស់ស្របច្បាប់ទៅកាន់ប្រព័ន្ធឌីជីថលសំខាន់ៗ។ មិនដូចការគំរាមកំហែងពីខាងក្រៅទេ ការគំរាមកំហែងពីខាងក្នុងអាចគេចផុតពីយន្តការឃ្លំាមើល និងការការពារសន្តិសុខតាមបែបប្រពៃណី ហើយធ្វើឱ្យមានការលំបាកក្នុងការរកឃើញនិងទប់ស្កាត់។ ១. ប្រភេទនៃការគំរាមកំហែងពីខាងក្នុង ការគំរាមកំហែងពីខាងក្នុងអាចបែងចែកជាច្រើនប្រភេទអាស្រ័យលើចេតនា និងវិធីសាស្រ្តរបស់ពួកគេ៖ ការគំរាមកំហែងដោយចេតនា៖ បុគ្គលដែលមានចេតនាមិនល្អ ប្រើប្រាស់សិទ្ធិរបស់ខ្លួនដើម្បីលួចទិន្នន័យ ធ្វើឱ្យខូចខាតប្រព័ន្ធ ឬបង្កគ្រោះថ្នាក់ដល់អង្គភាព។…

Read More » -

ឧក្រិដ្ឋជនសាយប័រ (Cyber Criminal)

ឧក្រិដ្ឋជនសាយប័រ (Cyber Criminal) គឺជាបុគ្គល ឬក្រុមដែលប្រើប្រាស់ឧបករណ៍ និងបច្ចេកទេសឌីជីថលដើម្បីប្រព្រឹត្តបទឧក្រិដ្ឋ ជាពិសេសសម្រាប់ផលចំណេញហិរញ្ញវត្ថុ។ ពួកគេបានរីកលូតលាស់ពីអ្នកហេកនៅតាមផ្ទះធម្មតា ទៅជាសហគ្រាសឧក្រិដ្ឋកម្មដែលមានរចនាសម្ព័ន្ធច្បាស់លាស់ និងមានសេវាកម្មឧក្រិដ្ឋកម្មពេញលេញ។ ជាមួយនឹងការវិវត្តនៃបច្ចេកវិទ្យាឌីជីថល ឧក្រិដ្ឋជនទាំងនេះបានសម្របខ្លួនយ៉ាងឆាប់រហ័ស ដោយប្រើប្រាស់វិធីសាស្ត្រទំនើបៗដើម្បីទាញយកប្រយោជន៍ពីភាពងាយរងគ្រោះ (vulnerability) នៅក្នុងប្រព័ន្ធ និងបណ្តាញ។ សកម្មភាពរបស់ពួកគេរួមមានចាប់ពីការលួចទិន្នន័យរហូតដល់ការវាយប្រហារដោយមេរោគបង្កគ្រោះថ្នាក់ទ្រង់ទ្រាយធំ ដែលអាចបង្កការខូចខាតយ៉ាងធ្ងន់ធ្ងរដល់បុគ្គល, អង្គភាព និងសង្គម។…

Read More » -

តួអង្គអ្នកវាយប្រហារក្នុងលំហសាយប័រ

ក្នុងពិភពសាយប័រដែលកំពុងវិវត្តន៍យ៉ាងឆាប់រហ័ស ការយល់ដឹងអំពីប្រភេទផ្សេងៗនៃតួអង្គសាយប័រគឺមានសារៈសំខាន់សម្រាប់ការអនុវត្តសន្តិសុខដែលមានប្រសិទ្ធភាព។ តួអង្គសាយប័រគឺជាបុគ្គល ឬក្រុមដែលអនុវត្តសកម្មភាពគ្រោះថ្នាក់ ឬមិនមានការអនុញ្ញាតនៅក្នុងលំហឌីជីថល ដោយបំផ្លាញ ឬគំរាមកំហែងដល់ទ្រព្យសម្បត្តិឌីជីថល ប្រព័ន្ធនិងទិន្នន័យ។ ការគំរាមកំហែងទាំងនេះមានលក្ខណៈស្មុគស្មាញ និងពង្រីកជាបន្តបន្ទាប់ ដោយទាមទារឱ្យមានការយល់ដឹងស៊ីជម្រៅអំពីរបៀបដែលតួអង្គទាំងនេះធ្វើប្រតិបត្តិការ និងអ្វីជាការលើកទឹកចិត្តរបស់ពួកគេ។ ការកំណត់អត្តសញ្ញាណ និងការចាត់ថ្នាក់តួអង្គសាយប័រមិនមែនជាកិច្ចការងាយស្រួលនោះទេ ព្រោះថាព្រំដែនរវាងប្រភេទផ្សេងៗគ្នាអាចរួមបញ្ចូលគ្នាយ៉ាងរលូន និងកំពុងវិវត្តន៍ជាបន្តបន្ទាប់ ដោយសារកត្តាជាច្រើនរួមមានការរីកចម្រើនផ្នែកបច្ចេកវិទ្យា ភូមិសាស្ត្រនយោបាយ និងលក្ខណៈសកលនៃលំហសាយប័រ។ ភាពស្មុគស្មាញនេះត្រូវបានសង្កត់ធ្ងន់ដោយចំណុចសំខាន់ៗខាងក្រោម៖…

Read More » -

ការយល់ដឹងអំពីអនាម័យតាមអុីនធឺណិត៖ មូលដ្ឋានគ្រឹះនៃសុវត្ថិភាពអនឡាញ

អនាម័យតាមអុីនធឺណិត (cyber hygiene) គឺជាការអនុវត្តសន្តិសុខសាយប័រជាប្រចាំនិងជាប្រព័ន្ធដើម្បីរក្សាឧបករណ៍ និងទិន្នន័យរបស់អ្នកឱ្យមានសុវត្ថិភាព។ ដូចអនាម័យផ្ទាល់ខ្លួនដែលការពារសុខភាពរាងកាយរបស់យើង អនាម័យតាមអុីនធឺណិតការពារ “សុខភាពឌីជីថល” របស់យើង។ វាជាជំហានមូលដ្ឋានដែលយើងត្រូវអនុវត្តន៍ដើម្បីកាត់បន្ថយហានិភ័យសន្តិសុខនៅលើអុីនធឺណិត។ តាមរយៈការអនុវត្តទម្លាប់ទាំងនេះ យើងបង្កើតរបាំងការពារដ៏រឹងមាំប្រឆាំងនឹងការគំរាមកំហែងដែលអាចកើតមានជាច្រើននៅក្នុងពិភពអនឡាញ។ ១. ការការពារបឋម អនាម័យតាមអុីនធឺណិតដើរតួនាទីសំខាន់ក្នុងការការពារបឋមប្រឆាំងនឹងការគំរាមកំហែងសាយប័រធម្មតា។ វាមិនអាចការពារប្រឆាំងនឹងការវាយប្រហារដ៏ស្មុគស្មាញបំផុតទេ ប៉ុន្តែវាអាចកាត់បន្ថយនូវលទ្ធភាព នៃការវាយប្រហារទូទៅ ដែលគំរាមកំហែងភាគច្រើន។ ការអនុវត្តសាមញ្ញដូចជាការប្រើប្រាស់ពាក្យសម្ងាត់ខ្លាំង…

Read More » -

តើអ្វីទៅជាការវាយប្រហារក្នុងទម្រង់ APT?

ជាទូទៅ APTs តំណាងឱ្យកម្រិតខ្ពស់នៃគ្រោះថ្នាក់តាមអុីនធឺណិត ដោយសារតែការរួមបញ្ចូលគ្នានៃបច្ចេកទេសទំនើប ភាពអត់ធ្មត់គ្មានកំណត់ និងការលើកទឹកចិត្តខ្ពស់របស់តួអង្គដែលនៅពីក្រោយពួកគេ។ ការយល់ដឹងអំពីលក្ខណៈពិសេសទាំងនេះគឺជាជំហានដំបូងដ៏សំខាន់ក្នុងការបង្កើតយុទ្ធសាស្រ្តការពារដ៏រឹងមាំប្រឆាំងនឹងការគំរាមកំហែងទាំងនេះ។ ថ្មីៗនេះប្រទេសសឹង្ហបុរីបានធ្វើការប្រកាសជាសាធារណៈអំពីការវាយប្រហារដោយក្រុម APT មានឈ្មោះថា UNC3886 ទៅលើហេដ្ឋារចនាសម្ព័ន្ធសំខាន់ៗ (CII) របស់ខ្លួន ហើយបាននឹងកំពុងបន្តយ៉ាងសកម្ម។ APTs ខុសគ្នាពីការវាយប្រហារតាមអុីនធឺណិតភាគច្រើនដោយសារតែពួកវាមិនមែនជាការវាយប្រហារស្វ័យប្រវត្តិដោយមេរោគកុំព្យូទ័រធម្មតានោះទេ។ អ្នកវាយប្រហារនៅពីក្រោយ APTs គឺជាក្រុមឧក្រិដ្ឋជនអុីនធឺណិតដែលមានការរៀបចំល្អ…

Read More »