NSA Surveillance and What To Do About It – Bruce Schneier

ប្រព័ន្ធឃ្លាំមើលរបស់ NSA និងតើយើងអាចធ្វើអ្វីខ្លះ លោក Bruce Schneier រៀបរាប់អំពីរបៀបដែលការឃ្លាំមើលរបស់ NSA ដំណើរការ និងមធ្យោបាយដែលធ្វើវា។ គាត់ផ្តោតទៅលើសមត្ថភាពបច្ចេកទេសរបស់ NSA ដោយមិននិយាយអំពីនយោបាយ ឬច្បាប់ទំលាប់នៃសកម្មភាពរបស់ពួកគេឡើយ។ បន្ទាប់មកគាត់បាននិយាយអំពី យន្តការឆ្លើយតបរបស់រដ្ឋផ្សេងៗទៅតាមសមត្ថភាពរបស់ពួកគេ ដែលមានដូចជា encryption, target dispersal,…

Read More »The Internet is on fire

អិុនធឺណេតនៅលើភ្លើង! អ្នកជំនាញការផ្នែកសន្តិសុខលោក Mikko Hypponen ចង់ឲ្យអ្នកយល់អំពីវិធីសាស្ត្រដែលអ្នកប្រើអិនធឺណេតមានផលប៉ៈពាល់ដល់ ឯកជនភាព, សុវត្ថិភាព និងចំនុចផ្សេងៗជាច្រើនរបស់អ្នក។

Read More »-

General

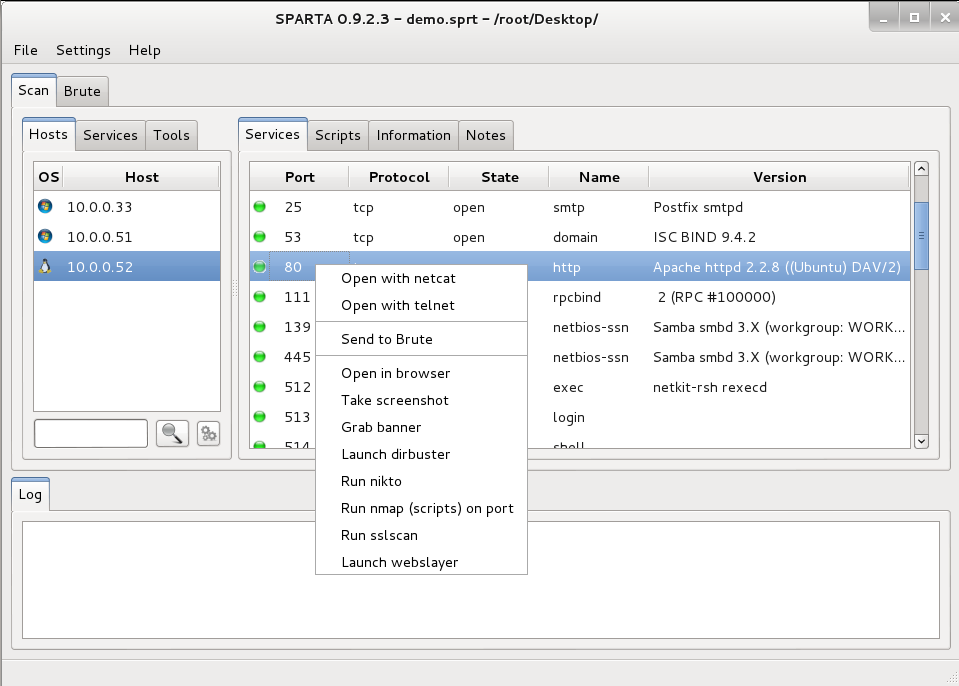

SPARTA – Network Infrastructure Penetration Testing Tool

SPARTA – កម្មវិធីសម្រាប់ធ្វើការស្វែងរកចំនុចខ្សោយនៅក្នុងហេដ្ឋារចនាសម្ព័ន្ធបណ្តាញ SPARTA គឺជាកម្មវិធី សរសេរដោយ Python ដោយមានលទ្ធភាពក្នុងការស្វែងរកកង្វៈខាត (penetration testing) នៅក្នុងហេដ្ឋារចនាសម្ព័ន្ធបណ្តាញ។ វាអាចអនុញ្ញាតឲ្យអ្នកធ្វើេតស្ត ចំណេញពេលវេលា ដោយការប្រើប្រាស់នូវ GUI និងផ្តោតចំបងទៅលើការវិភាគលទ្ធផល។ មុខងារសំខាន់ៗរួមមានដូចខាងក្រោម៖ – Run nmap…

Read More » -

General

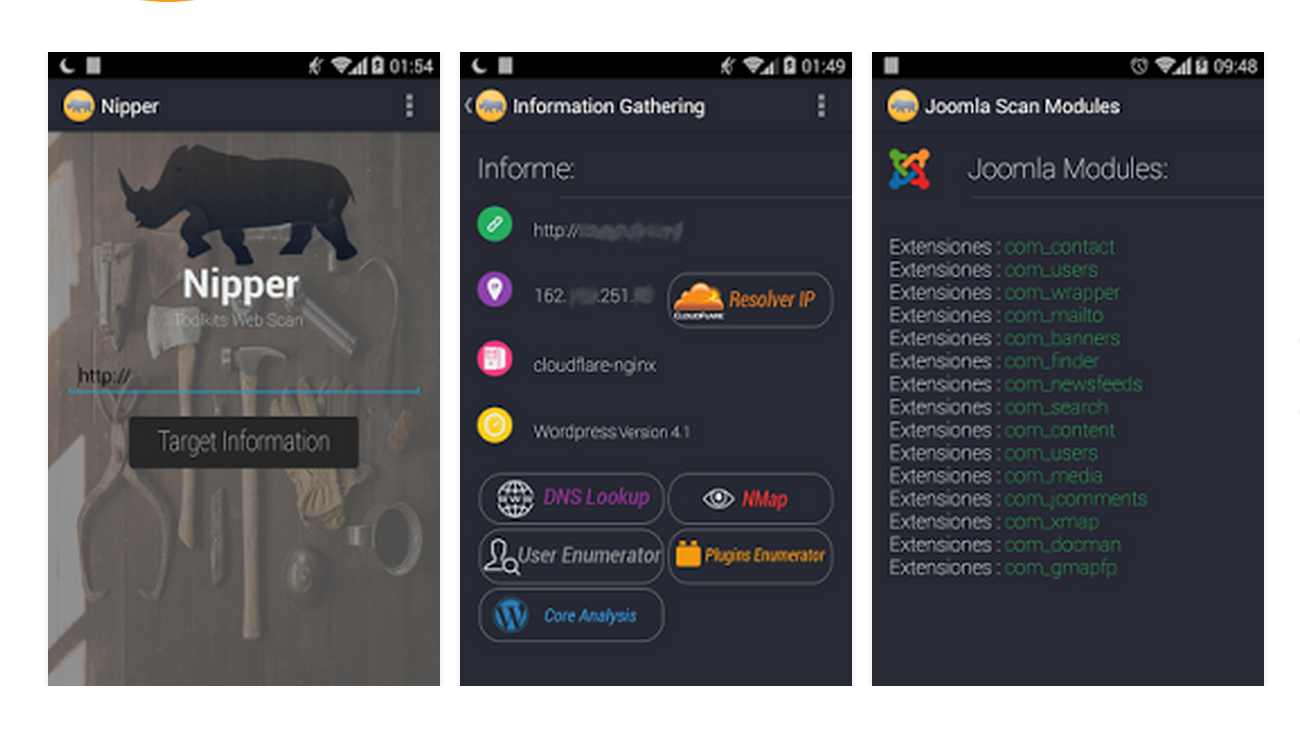

Nipper – Toolkit Web Scan for Android

NIPPER: កម្មវិធីដំណើរការនៅក្នុង Android សម្រាប់ធ្វើការស្កេនវិបសាយ NIPPER គឺកម្មវិធីដំបូងគេបំផុតសម្រាប់ធ្វើការស្កេនរកចំណុចខ្សោយរបស់វិបសាយ ដំណើរការនៅក្នុងប្រព័ន្ធប្រតិបត្តិការ Android (iOS កំពុងត្រូវបានអភិវឌ្ឍ)។ កម្មវិធីនេះ គឺផ្តោតចំបងដំបូងទៅលើ វិបសាយដែលប្រើប្រាស់ប្រភេទ CMS (WordPress, Drupal, Joomla)។ នៅក្នុងជំនាន់ទី ១ នៃកម្មវិធីនេះ…

Read More » -

General

WiFiPhisher — Automated Phishing Attacks Against Wi-Fi Networks

កម្មវិធី WiFiPhisher មានសមត្ថភាពអាចវាយប្រហារប្រឆាំងទៅនឹង WiFi Networks អ្នកស្រាវជ្រាវផ្នែកសន្តិសុខម្នាក់មានឈ្មោះថា George Chatzisofroniou, បានអភិវឌ្ឍនូវកម្មវិធីតូចមួយ WiFi Social Engineering ដែលត្រូវ បានគេរៀបចំឡើង ដើម្បីលួចយកនូវទិន្នន័យ (Username & Password) ពីអ្នកប្រើប្រាស់។ កម្មវិធីនោះមានឈ្មោះថា…

Read More » Security Concerns Surrounding Web Browsers

បញ្ហាសន្តិសុខនៅជុំវិញការប្រើប្រាស់ Web Browsers វិដេអូខាងក្រោមនេះ នឹងធ្វើការផ្តល់នូវការសិក្សាលំអិតទៅលើ Web Browsers អំពីវិធីសាស្ត្រដែល Browsers ត្រូវបានប្រើប្រាស់ ហើយនឹងបញ្ហាសន្តិសុខ ដែលភ្ជាប់មកជាមួយនឹងការប្រើប្រាស់វា។ នៅចុងបញ្ចប់នៃវិដេអូនេះ អ្នកនឹងយល់ដឹងអំពីមូលដ្ឋានគ្រឹះ នៃដំណើរការនៃ Browsers។

Read More »Two Steps Ahead: Protecting Your Digital Life

ការប្រើប្រាស់បច្ចេកទេសពីរជំហាន គឺជួយការពារជីវិតឌីជីថលរបស់អ្នក ការប្រើប្រាស់នូវពាក្យសម្ងាត់តែមួយ ដើម្បីការពារនូវទិន្នន័យរបស់អ្នក គឺជាជំហានទី១ ដើម្បីឈានទៅមុខក្នុងការការពារខ្លួនអ្នក។ ចូរស្វែងយល់អំពីវិធីសាស្ត្រ ក្នុងជំហានទី២ ដើម្បីបន្ថែមនូវស្រទាប់សន្តិសុខមួយទៀត ហើយការពារគណនីរបស់អ្នក។ វិធីសាស្ត្រនេះត្រូវបានគេហៅថា “2-step authentication”។

Read More »-

Documents

Presentation – Computer Virus and Anti-Virus

កិច្ចការស្រាវជ្រាវ – Computer Virus and Anti-Virus ខាងក្រោមនេះគឺជាកិច្ចការស្រាវជ្រាវរបស់និស្សិតនៃសាកលវិទ្យាល័យបៀលប្រាយ ក្រោមប្រធានបទ “Computer Virus and Anti-Virus”

Read More » -

Documents

Presentation – Computer Security

កិច្ចការស្រាវជ្រាវស្តីអំពី សន្តិសុខកុំព្យូទ័រ បទបង្ហាញស្តីពីកិច្ចការស្រាវជ្រាវរបស់និស្សិត នៃសាកលវិទ្យាល័យបៀលប្រាយ ស្តីអំពី “សនិ្តសុខកុំព្យូទ័រ (Computer Security)”

Read More » -

General

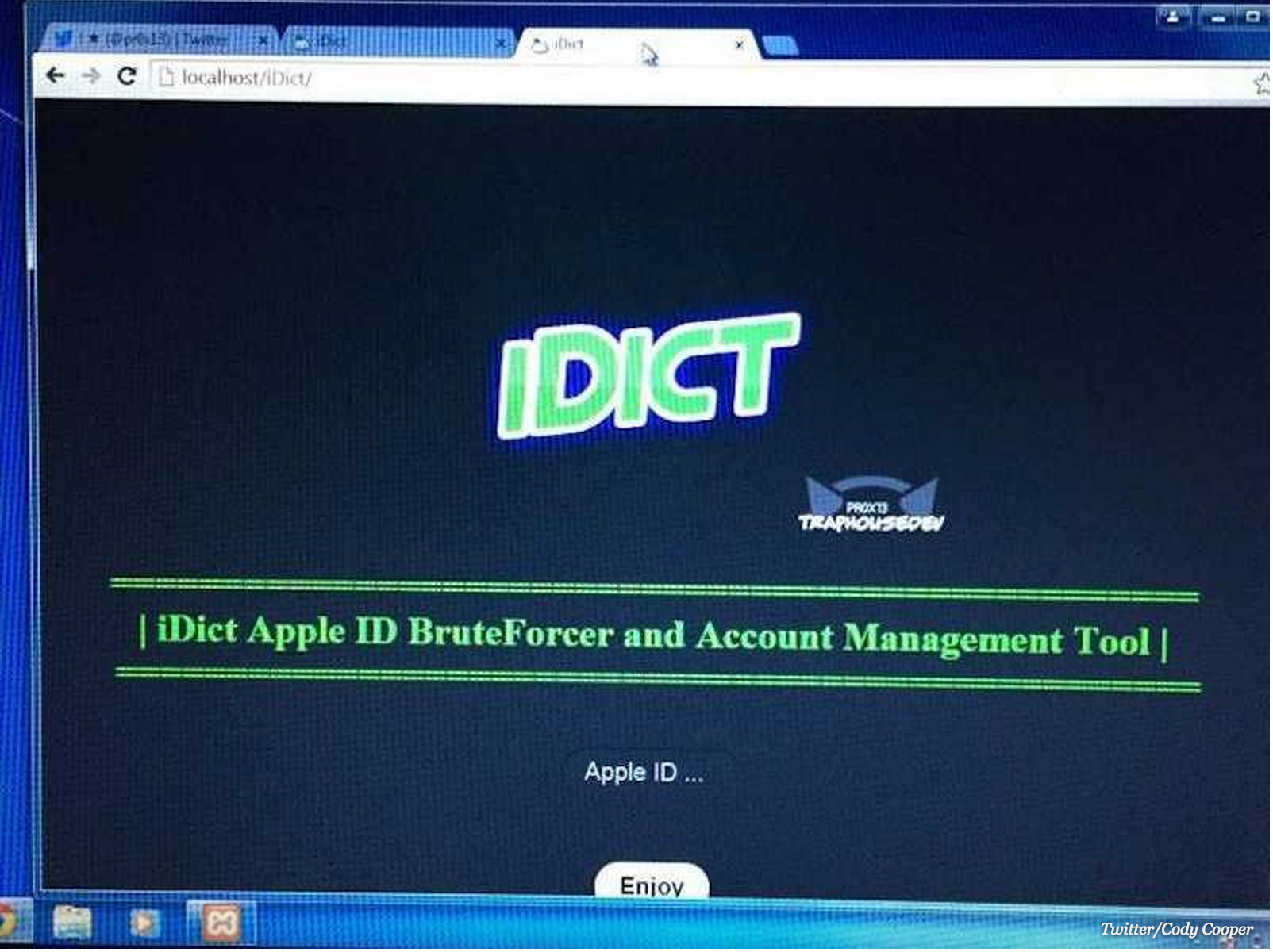

iDict – A Tool Could Threaten Everyone’s iCloud Account

iDict គឺជាកម្មវិធីតូចមួយដែលជាការគំរាមគំហែងរាល់គណនី iCloud របស់អ្នកប្រើប្រាស់ អ្នកវាយប្រហារបានបញ្ចេញនូវកូនកម្មវិធីតូចមួយ ដែលគាត់បាននិយាយថា អាចធ្វើការបំបែក រួចចូលទៅគ្រប់គ្រងគណនី iCloud បាន។ កូនកម្មវិធីនោះមានឈ្មោះថា iDict ហើយវាបានប្រើប្រាស់នូវចំនុចខ្សោយមាននៅក្នុង Apple’s security ដើម្បីធ្វើការរំលងនូវយន្តការសុវត្ថិភាព។ មិនទាន់មានការបញ្ជាក់ជាផ្លូវការដែរថា iDict គឺពិតជាអាចធ្វើការហេគបានពិតមែននោះនៅឡើយទេ ប៉ុន្តែអ្នកប្រើប្រាស់លើ…

Read More » Cybersecurity hour – R.I.P. Internet

ម៉ោងនៃ CyberSecurity – R.I.P Internet លោក Mikko Hypponen បានចែករំលែកនូវការយល់ដឹងរបស់គាត់អំពីបញ្ហាដែលអាចកើតមាននៅថ្ងៃអនាគត ។ លោក Mkko Hypponen គឺជាប្រធានផ្នែកស្រាវជ្រាវនៃក្រុមហ៊ុន F-Secure នៅ Finland។ គាត់បានដឹកនាំក្រុមរបស់គាត់ ដោយឆ្លងកាត់នូវការរីករាលដាលនៃមេរោគកុំព្យូទ័រនៅក្នុងប្រវត្តិសាស្ត្រ។ គាត់បានឲ្យឈ្មោះទៅកាន់មេរោគមួយ…

Read More »Chris Domas: The 1s and 0s behind cyber warfare

លេខ 1s និងលេខ 0s នៅពីក្រោយសង្គ្រាមតាមប្រព័ន្ធអ៊ិនធឺណេត Chris Domas គឺជាអ្នកស្រាវជ្រាវផ្នែកសន្តិសុខព័ត៌មាន។ នៅក្នុងកិច្ចសន្ទនាខាងលើនេះ លោកបានបង្ហាញអំពីវិធីសាស្ត្រ ដែលអ្នកស្រាវជ្រាវ ប្រើប្រាស់ បច្ចេកទេស pattern recognition និង reverse engineering ដើម្បីយល់ដឹងអំពីលេខកូដ binary…

Read More »-

Documents

Presentation – Phishing

កិច្ចការស្រាវជ្រាវ – យល់ដឹងអំពី Phishing ខាងក្រោមនេះគឺជាកិច្ចការស្រាវជ្រាវរបស់និស្សិតនៃសាកលវិទ្យាល័យបៀលប្រាយ ក្រោមប្រធានបទ ”Phishing”

Read More » -

Documents

Presentation – Understanding Firewall

កិច្ចការស្រាវជ្រាវ – យល់ដឹងអំពី Firewall ខាងក្រោមនេះគឺជាកិច្ចការស្រាវជ្រាវរបស់និស្សិតសាកលវិទ្យាល័យបៀលប្រាយ ក្រោមប្រធានបទ “Firewall”

Read More » -

Documents

Presentation – Understanding CyberCrime

កិច្ចការស្រាវជ្រាវរបស់និស្សិតក្រោមប្រធានបទ “ឧក្រិដ្ឋកម្មតាមប្រព័ន្ធអ៊ិនធឺណេត – CyberCrime” …

Read More »