ហេគឃ័រអាចធ្វើការបំបែក VoLTE Encryption ហើយស្តាប់ការសន្ទនាបាន

ក្រុមអ្នកស្រាវជ្រាវក្នុងវិស័យអប់រំ ដែលកាលពីពេលមុនបានរកឃើញនូវបញ្ហាសុវត្ថិភាពមួយចំនួនដែលមាននៅក្នុង 4G LTE និង 5G បានបញ្ចេញនូវការរកឃើញថ្មីមួយទៀត ដែលជាទម្រង់ថ្មីនៃការវាយប្រហារដោយបានដាក់ឈ្មោះថា “ReVoLTE” ដែលអាចអនុញ្ញាតឱ្យអ្នកវាយប្រហារពីចំងាយ (remote attackers) ធ្វើការបំបែកទៅលើកូដនីយកម្ម (encryption) ដែលបានប្រើប្រាស់ដោយ VoLTE voice calls ហើយនឹងធ្វើចារកិច្ចទៅលើការសន្ទនារតាមទូរស័ព្ទដែលជាគោលដៅ។

ការវាយប្រហារនេះមិនបានវាយលុកទៅលើកំហុសឆ្គងណាមួយឡើយនៅក្នុង VoLTE protocol។ ក៏ប៉ុន្តែវាបានកេងយកចំណេញទៅលើភាពខ្សោយនៃការអនុវត្តរបស់ប្រតិបត្តិករទូរគមនាគមន៍ភាគច្រើននៅក្នុង LTE mobile network ដែលជាហេតុអនុញ្ញាតឱ្យអ្នកវាយប្រហារអាចធ្វើការលួចស្តាប់ជាសំងាត់ (eavesdrop) ទៅលើការសន្ទនាទូរស័ព្ទរបស់ជនរងគ្រោះបាន។

VoLTE ឬក៏ Voice over Long Term Evolution protocol គឺជាស្តង់ដារល្បឿនលឿននៃទំនាក់ទំនងឥតខ្សែរសម្រាប់ទូរស័ព្ទចល័ត និង data terminals ដែលមានដូចជាឧបករណ៍ Internet of Things (IoT) និង 4G LTE radio access technology ជាដើម។

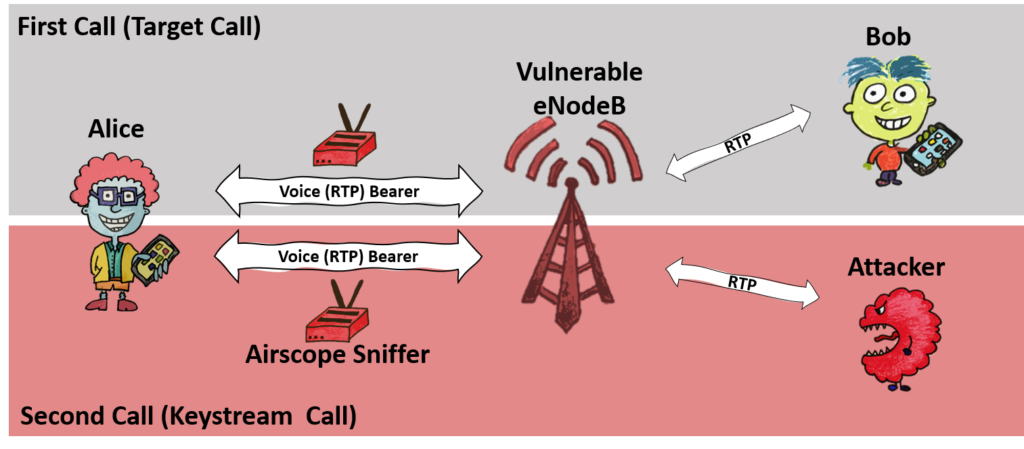

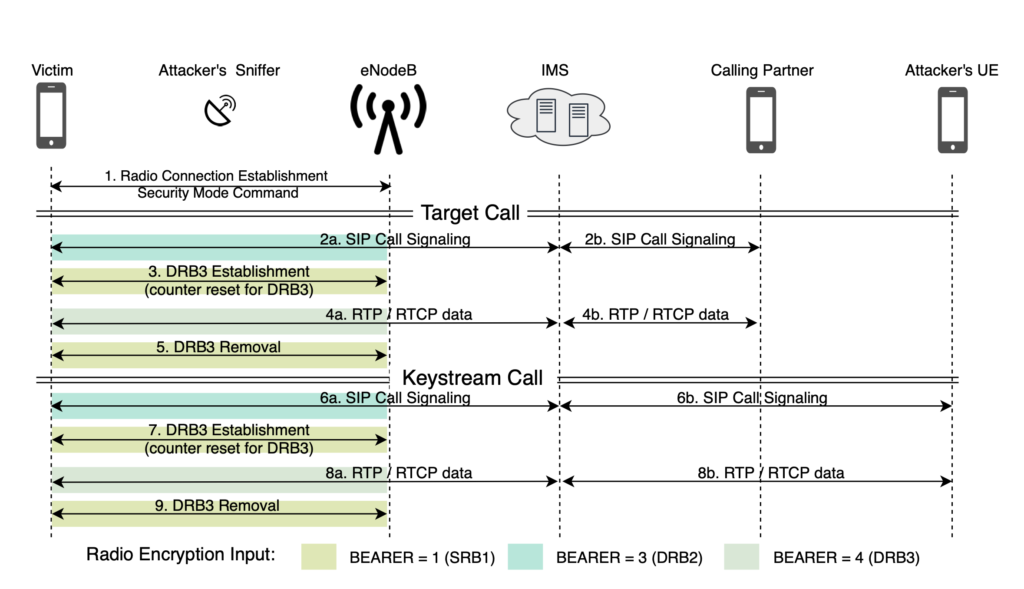

ចំនុចសំខាន់នៃបញ្ហាគឺថា ប្រតិបត្តិករទូរស័ព្ទចល័តភាគច្រើនប្រើ keystream ដូចគ្នាសម្រាប់ការហៅបន្តគ្នាពីរដងនៅក្នុងបណ្តាញវិទ្យុតែមួយដើម្បីធ្វើកូដនីយកម្មទិន្នន័យសំលេងរវាងទូរស័ព្ទ និងស្ថានីយ៍មូលដ្ឋាន (base station) តែមួយ ឧទារហណ៍ដូចជា mobile phone tower។

ដូច្នេះការវាយប្រហារ ReVoLTE ថ្មីនេះ គឺវាបានវាយលុកទៅលើការប្រើប្រាស់ឡើងវិញនូវ keystream ដូចគ្នានេះចេញពីស្ថានីយ៍មូលដ្ឋានដែលងាយរងគ្រោះ (vulnerable base stations) ដែលអនុញ្ញាតឱ្យអ្នកវាយប្រហារធ្វើវិកូដនីយកម្ម (decrypt) ទៅលើមាតិកា (content) ដែលមានក្នុងទម្រង់ដូចខាងក្រោម៖

ដើម្បីចាប់ផ្តើមការវាយប្រហារនេះ អ្នកវាយប្រហារត្រូវតែភ្ជាប់ទៅនឹងស្ថានីយ៍មូលដ្ឋានដូចគ្នា (same base station) ជាមួយនឹងជនរងគ្រោះ ហើយភ្ជាប់ sniffer ដើម្បីឃ្លាំមើល និងកត់ត្រានូវការ ទូរស័ព្ទចេញចូលរបស់ជនរងគ្រោះទៅកាន់គោលដៅមួយណា (បុគ្គលដែលអ្នកជនរងគ្រោះបានទូរស័ព្ទទៅ) ដែលអ្នកវាយប្រហារចង់បានដើម្បីធ្វើវិកូដនីយកម្មនៅពេលក្រោយ – នេះគឺជាដំណាក់កាលទីមួយនៃការវាយប្រហារ ReVoLTE ។

នៅពេលដែលជនរងគ្រោះបញ្ចប់ការទូរស័ព្ទ ជាមួយនឹងបុុគ្គលដែលជាគោលដៅហើយនោះ អ្នកវាយប្រហារត្រូវតែធ្វើការទូរសព័្ទជនរងគ្រោះភ្លាមៗក្នុងរង្វង់ ១០វិនាទីបន្ទាប់ ដែលនឹងបង្ខំឱ្យបណ្តាញដែលងាយរងគ្រោះ ចាប់ផ្តើមផ្តួចផ្តើមការហៅទូរស័ព្ទថ្មីរវាងជនរងគ្រោះនិងអ្នកវាយប្រហារ លើបណ្តាញវិទ្យុដូចដែលបានប្រើប្រាស់ដោយការហៅទូរសព័្ទលើកមុន។

នៅពេលដែលភ្ជាប់ហើយនោះ (នេះគឺជាដំណាក់កាលទីពីរនៃការវាយប្រហារ) អ្នកវាយប្រហារត្រូវការធ្វើយ៉ាងណាសន្ទនាជាមួយជនរងគ្រោះ ហើយធ្វើការថត (record) ជាលក្ខណៈ plaintext ដែលនឹងអាចឱ្យអ្នកវាយប្រហារធ្វើការ reverse compute keystream ។

វាជាការសំខាន់ណាស់ ដែលអ្នកវាយប្រហារត្រូវធ្វើយ៉ាងណាសន្ទនាជាមួយជនរងគ្រោះនៅក្នុងរយៈពេលវែងតាមតែអាចធ្វើទៅបាន ដើម្បីឱ្យកាន់តែមានលទ្ធភាពក្នុងការធ្វើកូដនីយកម្មទៅលើកិច្ចសន្ទនាមុនបានពេញលេញ ដែលយ៉ាងហោចណាសក៏មានរយៈពេលស្មើកិច្ចសន្ទនាលើកមុនដែរ។

ខាងក្រោមមនេះគឺជាវីដេអូ ដែលបង្ហាញពីលក្ខណៈនៃការវាយប្រហារ

សម្រាប់ស្វែងយល់លំអិតអំពីបញ្ហានេះ សូមចូលទៅកាន់៖