ចំនុចខ្សោយនៅក្នុង Zoom App អាចឱ្យមានការលួចយក Windows Password

Zoom មានអាយុកាលប្រមាណជា ៩ឆ្នាំមកហើយ ក៏ប៉ុន្តែដោយសារតែមានតម្រូវការបន្ទាន់នៃកម្មវិធី (app) ដែលមានភាពងាយស្រួលក្នុងការប្រើប្រាស់ជាលក្ខណៈ video conferencing ក្នុងអំឡុងពេលនៃការរីករាលដាលនៃវីរុសកូវីដ-១៩ បានធ្វើឱ្យ Zoom ក្លាយទៅជាកម្មវិធីមួយដែលមានការពេញនិយមពីមនុស្សរាប់លាននាក់ក្នុងរយៈពេលតែមួយយប់។

ទោះបីជា Zoom គឺជាកម្មវិធីមួយដែលមានប្រសិទ្ធិភាពសម្រាប់ដំណោះស្រាយ online video meeting ក៏ដោយ ក៏វានៅតែមិនមែនជាជម្រើសដ៏ល្អបំផុតដែរ នៅក្នុងន័យឯកជនភាព (privacy) និងសន្តិសុខ (security)។

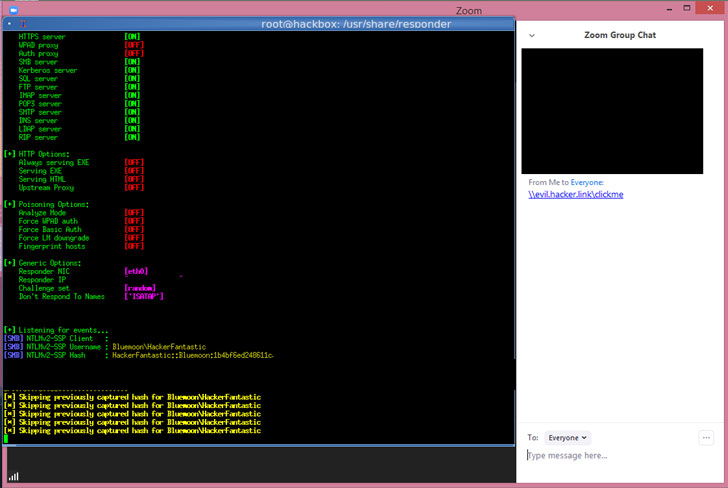

យោងទៅតាមការរកឃើញចុងក្រោយបង្អស់ដោយអ្នកស្រាវជ្រាវផ្នែកសន្តិសុខអុិនធឺណែត ដែលមានឈ្មោះ @_g0dmode និងដោយមានការបញ្ជាក់បន្ថែមពីលោក Matthew Hickey បានឱ្យដឹងថាកម្មវិធី Zoom ដែលប្រើប្រាស់នៅលើ Windows មានចំនុចខ្សោយ (UNC path injection) ដែលអាចអនុញ្ញាតឱ្យអ្នកវាយប្រហារពីចំងាយ ធ្វើការលួចយកនូវឈ្មោះនិងពាក្យសម្ងាត់ (login credentials) របស់ប្រព័ន្ធប្រតិបត្តិការ Windows ។

ការវាយប្រហារនេះពាក់ព័ន្ធទៅនឹងបច្ចេកទេស SMBRelay ដែល Windows ធ្វើការបញ្ចេញដោយស្វ័យប្រវត្តិនូវ ឈ្មោះ login របស់អ្នកប្រើប្រាស់ និង NTLM password hashes ទៅកាន់ម៉ាស៊ីនមេ SMB ដែលនៅពីចំងាយ (remote) នៅពេលដែលមានការព្យាយាមធ្វើការតភ្ជាប់ (connect) និងដោនឡូតយកនូវ file នៅលើម៉ាស៊ីនមេនោះ។

ការវាយប្រហារនេះអាចធ្វើឡើងទៅបាន ដោយសារតែ Zoom ដំណើរការនៅលើ Windows គាំទ្រដល់មុខងារ remote UNC parths ដែលបានធ្វើការបំលែងនូវ URLs ទៅជា Hyperlinks សម្រាប់អ្នកទទួលនៅក្នុងសារជជែក (chat) ជាលក្ខណៈផ្ទាល់ខ្លួន ឬក្នុងក្រុម។

ដើម្បីលួចយកនូវ login credentials នៃ Zoom ដែលដំណើរការនៅលើ Windows client អ្វីដែលអ្នកវាយប្រហារត្រូវការធ្វើនោះគឺការបញ្ជូននូវ URL (i.e. \\x.x.x.x\abc_file) ទៅកាន់ជនរងគ្រោះតាមរយៈការជជែក (chat) ហើយរងចាំឱ្យមានការចុចពីជនរងគ្រោះ។

ជាការកត់សំគាល់ផងដែរ ការលួចបានពាក្យសម្ងាត់គឺមិនមែនជាទម្រង់អាចអានយល់បានឡើយ ក៏ប៉ុន្តែប្រសិនបើពាក្យសម្ងាត់នោះវាងាយស្រួល នោះការបំបែកគឺងាយស្រួលបំផុត។

Zoom ត្រូវបានជូនដំណឹងអំពីចំនុចខ្សោយមួយនេះ ប៉ុន្តែដោយសារតែចំនុចខ្សោយនេះមិនទាន់ត្រូវបានជួសជុល (patch) នៅឡើយនោះ អ្នកប្រើប្រាស់ត្រូវគួរតែប្រើប្រាស់កម្មវិធី Zoom តាមរយៈ web brower ជាជាងនៅក្នុងកម្មវិធីផ្ទាល់នៅក្នុង Windows។

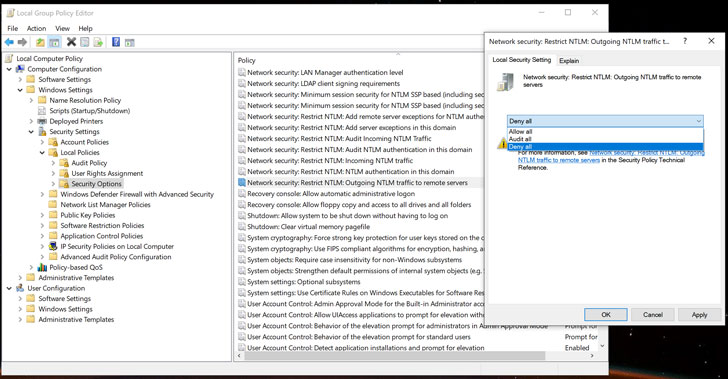

ក្រៅពីការប្រើប្រាស់ពាក្យសម្ងាត់ដែលខ្លាំង អ្នកប្រើប្រាស់ Windows ក៏អាចធ្វើការផ្លាស់ប្តូរនូវ security policy settings ដើម្បីធ្វើការកំរិតឱ្យប្រព័ន្ធប្រតិបត្តិការធ្វើការបកប្រែដោយស្វ័យប្រវត្តិនូវ NTML credentials ទៅកាន់ remote server៕

ចូលរួមទៅក្នុងបន្ទប់ផ្តល់ព័ត៌មាន Telegram channel សម្រាប់ទទួលបានព័ត៌មានចុងក្រោយស្តីពីសន្តិសុខអុិនធឺណិតទាំងក្នុង និងក្រៅប្រទេស៖ https://t.me/infosecisac ។ ចង់ផ្សព្វផ្សាយពាណិជ្ជកម្ម សូមទំនាក់ទំនង info@secudemy.com.

Subscribe to our Telegram channel for the latest updates on the Cybersecurity Breaking News in both locally and internationally: https://t.me/infosecisac. For advertising: info@secudemy.com

ប្រភព៖

https://thehackernews.com/2020/04/zoom-windows-password.html