មានការវាយប្រហារ 105 million ដងទៅលើ IoT devices ឆមាសទី១ ឆ្នាំ២០១៩

បន្ទាប់ពីបានដាក់ពង្រាយប្រព័ន្ធ Honeypots ប្រមាណជា ៥០កន្លែងនៅទូទាំងពិភពលោក ក្រុមហ៊ុន Kaspersky បានរកឃើញថាមានការវាយប្រហារចំនួន ១០៥ លានលើឧបករណ៍ Internet of Things (IoT) ពី ២៧៦.០០០ អាសយដ្ឋានអាយភី (unique IP addresses) ក្នុងរយៈពេលតែ ៦ ខែដំបូងនៃឆ្នាំ២០១៩ ។ ចំនួនការវាយប្រហារនៅឆ្នាំ២០១៩ គឺធំជាង ៩ដងនៃចំនួនដែលបានរកឃើញ នៅក្នុងឆមាសទីមួយនៃឆ្នាំ ២០១៨ ដែលមានការវាយប្រហារសរុបចំនួន ១២លានដង។

តាមរបាយការណ៍ Kaspersky’s IoT: A Malware Story ចេញផ្សាយនាពេលថ្មីៗនេះ បានប្រើទិន្នន័យដែលបានមកពីប្រព័ន្ធ honeypot ដើម្បីកំណត់ចំនួននៃការវាយប្រហារតាមអ៊ិនធឺណិតដែលបានធ្វើឡើងនៅក្នុងពេលវេលាណាមួយ, ការវាយប្រហារប្រភេទណាត្រូវបានប្រើប្រាស់ និងកន្លែងដែលការវាយប្រហារទាំងនេះកើតឡើង។ របាយការណ៍បាននិយាយថា នៅពេលដែលអង្គភាពនានាទិញឧបករណ៍ឆ្លាតវៃដែលមានការតភ្ជាប់អ៊ិនធឺណិតកាន់តែច្រើន អ្នកវាយប្រហារបានរកឃើញមធ្យោបាយគំរាមកំហែងកាន់តែច្រើនទៅលើគោលដៅណាមួយ។

តើអ្វីទៅជា HoneyPots?

គឺជាឧបករណ៍មួយ ឬសូហ្វវ៉ែរ ដែលត្រូវបានតំឡើង ឬប្រើប្រាស់ដោយអ្នកជំនាញខាងសន្តិសុខព័ត៌មាន ដែលមានគោលបំណងដាក់បញ្ជោតឱ្យអ្នកវាយប្រហារធ្វើការវាយលុក ពីព្រោះអ្នកវាយប្រហារយល់ថាវាគឺជាប្រព័ន្ធពិតប្រាកដ។ ក្រុមហ៊ុន Kaspersky ប្រើប្រាស់ប្រព័ន្ធ honeypots ចំនួន ៣ ប្រភេទ៖ Low-interaction, high interaction និង medium interaction។ លក្ខណៈទី១ គឺធ្វើត្រាប់ឱ្យដូចទៅនឹងប្រព័ន្ធ Telnet, SSH, និង web servers រីឯលក្ខណៈទី២ គឺធ្វើឱ្យដូចជាឧបករណ៍ (devices) ពិតប្រាកដ ឬឯចុងក្រោយគឺជាការបញ្ចូលគ្នារវាងទី១ និងទី២។

ដើម្បីជៀសវាងកុំឱ្យឧក្រិដ្ឋជនរកឃើញប្រព័ន្ធ Honeypots លឿនរហ័សពេក ប្រព័ន្ធ honeypots ទាំងនោះត្រូវធ្វើការផ្លាស់ប្តូរអាសយដ្ឋាន IP ជាញឹកញាប់។ មានប្រព័ន្ធខ្លះត្រូវរក្សាទុកអាស័យដ្ឋាន IP រយៈពេលវែង ដែលចុងក្រោយមកត្រូវបានត្រូវបានរកឃើញដោយហេគឃ័រ ដែលធ្វើឱ្យប្រព័ន្ធនោះលែងទទួលបានការវាយលុកទៀតពីឧក្រិដ្ឋជន។

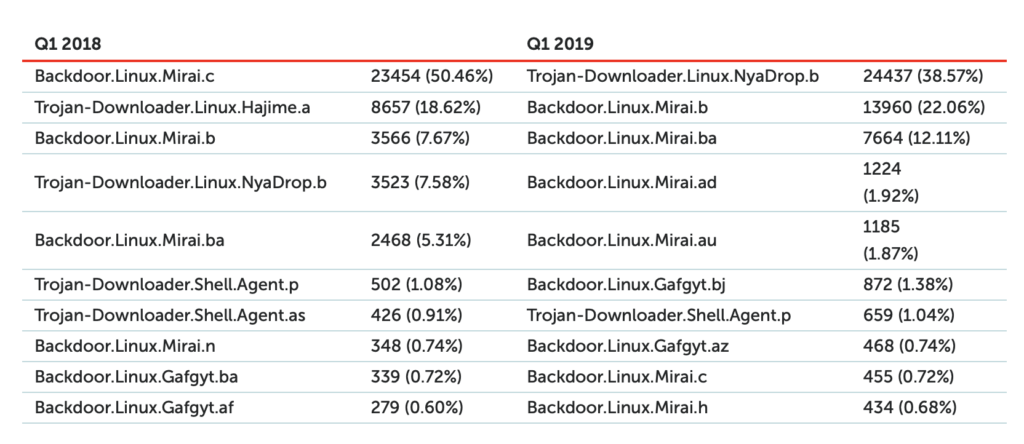

ប្រព័ន្ធ honeypots របស់ Kaspersky មានចំនួន ៥០ ត្រូវបានគេដាក់ពង្រាយអស់រយៈពេលជាងមួយឆ្នាំដែលមានការវាយលុកជោគជ័យចំនួន ២០,០០០ ដងរៀងរាល់ ១៥នាទីម្តង។ ក្នុងនោះ Mirai មានចំនួន 39% នៃការវាយប្រហារ (វាយលុកទៅលើចំនុចខ្សោយដែលមិនបានជួសជុល) ហើយ Nyadrop មានការវាយប្រហារ ៣៩% (ជាវិធីសាស្រ្តវាយលុកពាក្យសម្ងាត់ដោយប្រើប្រាស់បច្ចេកទេស brute-force)។

Mirai គឺជាក្រុមគ្រួសារមេរោគមួយដែលបានប្រើឧបករណ៍ IoT ដែលខ្សោយ ដើម្បីប្រើក្នុងការវាយប្រហារទ្រង់ទ្រាយធំ DDoS ។ Mirai ត្រូវបានពេញនិយមដោយការវាយប្រហារតាមអ៊ិនធឺរណែតដ៏ធំរបស់ខ្លួនដែលបានវាយលុកទាំងសហរដ្ឋអាមេរិកនិងអឺរ៉ុបនៅឆ្នាំ ២០១៦ ដែលបណ្តាលឱ្យមានការដាច់អ៊ីធឺណិតធំបំផុតនៅក្នុងប្រវត្តិសាស្ត្រអាមេរិក។

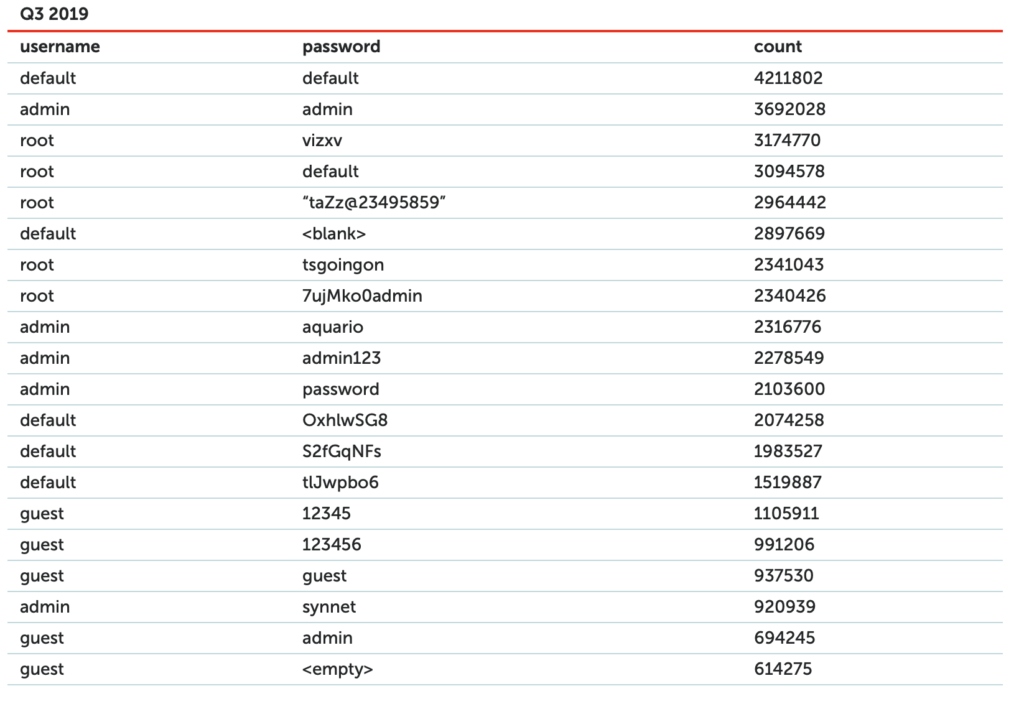

លោក Dan Demeter អ្នកស្រាវជ្រាវផ្នែកសន្តិសុខនៅ Kaspersky បាននិយាយថា “នៅពេលមនុស្សកាន់តែហ៊ុំព័ទ្ធដោយឧបករណ៍ឆ្លាត យើងកំពុងមើលឃើញវិធីដែលការវាយប្រហាររបស់ IoTs កាន់តែខ្លាំងឡើងៗ ហើយវិធីសាស្ត្រដ៏សាមញ្ញនោះគឺការទាយពាក្យសម្ងាត់ដែលភ្ជាប់មកជាមួយនឹងឧបករណ៍ទាំងអស់នោះ (ពីព្រោះអ្នកប្រើប្រាស់ភាគច្រើនមិនដូរវានោះទេ)។ វាពិតជាងាយស្រួលក្នុងការផ្លាស់ប្តូរលេខសម្ងាត់ដែលភ្ជាប់មកជាមួយឧករណ៍ (default password) ដូច្នេះយើងជម្រុញឱ្យអ្នកធ្វើការផ្លាស់ប្តូរពាក្យសម្ងាត់ទាំងនោះចំពោះឧបករណ៍ឆ្លាតវៃរបស់អ្នក។ “

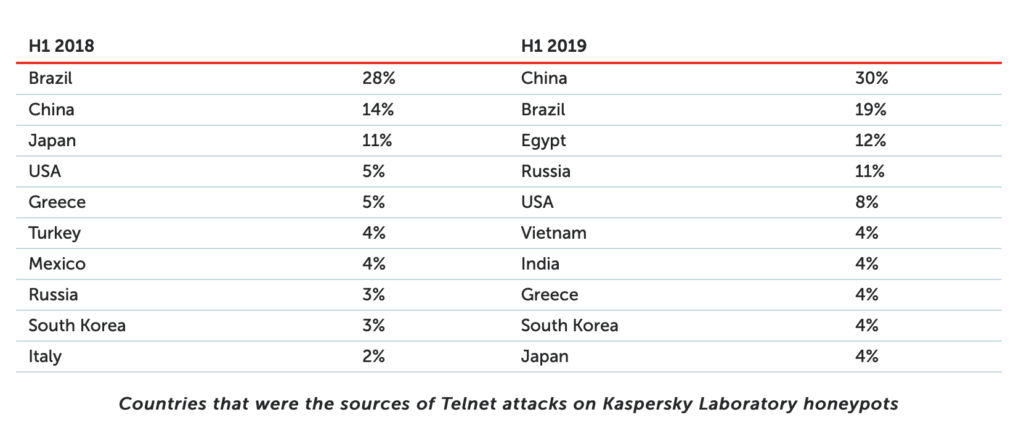

ការវាយប្រហារភាគច្រើនបានមកពីប្រទេសចិន (៣០%) ប្រេស៊ីល (១៩%) និងអេហ្ស៊ីប (១២%) ។ ទោះយ៉ាងណាកាលពីឆ្នាំមុនប្រេស៊ីលគឺជាប្រភពនៃការវាយប្រហារភាគច្រើនជាមួយ (២៨%) ចិនឈរនៅលំដាប់ទី ២ (១៤) និងជប៉ុនទី ៣ (១១%) ។

របាយការណ៍បានកំណត់នូវជំហានទាំង ៤ ខាងក្រោមដែលអ្នកប្រើប្រាស់គួរធ្វើដើម្បីរក្សាឧបករណ៍របស់ពួកគេឱ្យមានសុវត្ថិភាព៖

១.កម្មវិធីបង្កប់ភ្ជាប់ជាមួយឧបករណ៍ (Firmware)៖ តំឡើងបច្ចុប្បន្នភាពសំរាប់ firmware ដែលអ្នកប្រើអោយបានឆាប់បំផុត។ នៅពេលដែលភាពងាយរងគ្រោះត្រូវបានរកឃើញវាអាច ត្រូវបានជួសជុលតាមរយៈការធ្វើបច្ចុប្បន្នភាពនេះ។

២.លេខសម្ងាត់ (Passwords): ផ្លាស់ប្តូរពាក្យសម្ងាត់ដែលបានភ្ជាប់មកជាមួយឧបករណ៍ជានិច្ច (default password)។ ប្រើលេខសម្ងាត់ស្មុគស្មាញដែលមានទាំងអក្សរធំ និងអក្សរតូច ក៏ដូចជាលេខនិងនិមិត្តសញ្ញាប្រសិនបើអាច។

៣. បើកឧបករណ៍សារឡើងវិញ (Reboot)៖ បើកឧបករណ៍សារឡើងវិញនៅពេលអ្នកគិតថាវាកំពុងធ្វើសកម្មភាពចម្លែក។ ទោះជាយ៉ាងណាក៏ដោយត្រូវចងចាំថានេះអាចជួយកម្ចាត់មេរោគដែលមានស្រាប់ប៉ុន្តែមិនបន្ថយហានិភ័យនៃការឆ្លងមេរោគផ្សេងទៀតទេ។

៤.VPN: សូមចូលទៅកាន់ឧបករណ៍ IoT របស់អ្នក ដោយប្រើប្រាស់តាមរយៈ VPN ដែលអាចការពារមិនឱ្យមានអ្នកខាងក្រៅចូលទៅប្រើប្រាស់វាដោយផ្ទាល់។ អ្នកអាចកំណត់វាបាន ដោយការប្រើប្រាស់តែអ៊ិនធឺណិតមកពីផ្ទះតែប៉ុណ្ណោះ ជំនួសឱ្យការបង្ហាញវាជាសាធារណៈនៅលើអ៊ីនធឺណិត៕